0x01事件导览

本周收录安全事件37项,话题集中在恶意程序、漏洞修复方面,涉及的组织有:联合国、西门子、Microsoft、Adobe等。蠕虫病毒突袭,员工安全意识建设不可或缺。对此,360CERT建议使用360安全卫士进行病毒检测、使用360安全分析响应平台进行威胁流量检测,使用360城市级网络安全监测服务QUAKE进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

| 恶意程序 | 等级 |

|---|---|

| Sunburst后门与俄罗斯APT恶意软件共享功能 | ★★★★★ |

| 在SolarWinds供应链攻击中发现的第三种恶意软件 | ★★★★★ |

| Incaseformat 蠕虫病毒威胁 | ★★★★★ |

| 用来攻击Qui Cellmate用户的恶意软件源代码被泄露 | ★★★★ |

| 地下论坛出售的恶意软件称可以完全控制Android手机 | ★★★★ |

| Facebook起诉恶意Chrome扩展的制造商恶意窃取数据 | ★★★★ |

| 利用Telegram机器人的新型诈骗 | ★★★★ |

| Windows Finger命令被网络钓鱼滥用以下载恶意软件 | ★★★★ |

| 勒索软件攻击了苏格兰环境保护局 | ★★★★ |

| 数据安全 | |

| 联合国泄露了超过10万个环境规划署的工作人员记录 | ★★★★★ |

| 数据管理公司泄漏了数百万个人资料 | ★★★★★ |

| Capcom:39万人可能受到勒索软件数据泄露的影响 | ★★★★★ |

| 暗网Juspay泄漏3500万客户卡数据 | ★★★★★ |

| 新西兰储备银行的数据被黑客窃取 | ★★★★ |

| Ubiquiti公司披露数据泄露 | ★★★★ |

| 黑客泄露了被盗的辉瑞COVID-19疫苗数据 | ★★★★ |

| 网络攻击 | |

| 水坑行动利用了0day漏洞 | ★★★★★ |

| Spalax:针对哥伦比亚实体的持续恶意软件活动 | ★★★★★ |

| Mimecast表示,黑客滥用其证书来访问Microsoft账户 | ★★★★ |

| 网络钓鱼中常见的假冒品牌 | ★★★★ |

| 基于电报的网络钓鱼服务Classiscam登陆欧洲市场 | ★★★★ |

| 其它事件 | |

| 全球最大的暗网非法市场被关闭 | ★★★★★ |

| 安全公司Bitdefender发布了Darkside勒索软件的免费解密器 | ★★★★ |

| Typeform修复了Zendesk Sell应用的数据劫持漏洞 | ★★★★ |

| 微软2021年1月补丁日修复了83个漏洞,包括1个0day漏洞 | ★★★★ |

| Adobe在安全更新中修复了7个严重漏洞 | ★★★★ |

| 在CMX软件中发现了严重的Cisco漏洞 | ★★★★ |

| 认证的推特账户在“Elon Musk”加密骗局中被黑,涉案金额达58万美元 | ★★★★ |

| 未公开的Apache Velocity XSS漏洞影响政府网站 | ★★★★ |

| 西门子修复数字工业软件产品中的多个漏洞 | ★★★★ |

| 最大的贩卡市场Joker’s Stash宣布关闭 | ★★★★ |

| Orbit Fox WordPress插件中的漏洞允许攻击者接管站点 | ★★★★ |

| 未经授权的RAC员工非法入侵计算机系统并将数据出售 | ★★★ |

| 俄罗斯黑客因黑客攻击被判刑十二年 | ★★★ |

| Microsoft Sysmon现在可以检测恶意软件进程篡改的操作 | ★★★ |

| 新的克隆技术以绕过以Google的2FA密钥 | ★★★ |

| 研究人员在F5 BIG-IP系统中发现了一个DoS漏洞 | ★★★ |

0x02恶意程序

Sunburst后门与俄罗斯APT恶意软件共享功能

日期: 2021年01月11日 等级: 高 作者: Sergiu Gatlan 标签: Kaspersky, Sunburst, SolarWinds, Kazuar, Russian

卡巴斯基研究人员发现,Sunburst后门程序(在SolarWinds供应链攻击期间部署的恶意软件)显示出与Kazuar的功能重叠,Kazuar是暂时与俄罗斯Turla黑客组织联系在一起的.NET后门程序。Turla(又名VENOMOUSBEAR和Waterbug)早在1996年就一直在协调信息盗窃和间谍活动,并且是针对五角大楼和NASA、美国中央司令部和芬兰外交部的袭击的主要嫌疑犯。Kazuar是Turla过去的运营中使用的工具之一,据卡巴斯基称,Kazuar与SolarWinds黑客背后的组织(UNC2452和DarkHalo)创建的恶意软件共享一些功能。

详情

Sunburst backdoor shares features with Russian APT malware

在SolarWinds供应链攻击中发现的第三种恶意软件

日期: 2021年01月12日 等级: 高 作者: Catalin Cimpanu 标签: CrowdStrike, SolarWinds, Malware, Supply Chain Attack, Sunspot

网络安全公司CrowdStrike是直接调查SolarWinds供应链攻击的公司之一,该公司2021年1月12日表示,它已经发现了与此次黑客攻击直接相关的第三种恶意软件。 该恶意软件命名为Sunspot,为先前发现的Sunburst(Solorigate)和Teardrop恶意软件增色不少。 但Crowdstrike表示,该恶意软件实际上是第一个被使用的恶意软件。 在2021年1月12日发布的一份报告中,Crowdstrike说Sunspot于2019年9月部署,当时黑客首次破坏了SolarWinds的内部网络。

详情

Third malware strain discovered in SolarWinds supply chain attack

Incaseformat 蠕虫病毒威胁

日期: 2021年01月13日 等级: 高 作者: 360CERT 标签: Incaseformat, Worm

360检测到蠕虫病毒incaseformat大范围爆发,病毒感染用户机器后会通过U盘自我复制感染到其他电脑,导致电脑中磁盘文件被删除,给用户造成极大损失。用户电脑中毒后,病毒文件通过DeleteFileA和RemoveDirectory代码实施了删除文件和目录的行为。此病毒启动后将自身复制到C:WINDOWS say.exe并创建启动项退出,等待重启运行,下次开机启动后约20s就开始删除用户文件。360安全卫士已支持对该病毒的查杀用户可以通过安装360安全卫士或通过软件管家下载incaseformat专杀工具。

详情

用来攻击Qui Cellmate用户的恶意软件源代码被泄露

日期: 2021年01月11日 等级: 高 作者: Pierluigi Paganini 标签: Qiui Cellmate, ChastityLock, Source Code, Malware, Leaked

用来攻击QiuiCellmate成人玩具用户的ChastityLock勒索软件的源代码现在已经公开。勒索软件代码的泄露最早是由用户@vx-underground在推特上披露的。 2020年10月,PenTestPartners的研究人员发布了一份报告,其中提供了有关影响他们的安全漏洞的详细信息,而QiuiCellmate成为头条新闻。 攻击者威胁称,如果受害者不支付赎金,就会无限期锁定设备。

详情

Source code for malware that targets Qiui Cellmate device was leaked online

地下论坛出售的恶意软件称可以完全控制Android手机

日期: 2021年01月12日 等级: 高 作者: Danny Palmer 标签: Android, Underground Forums, Remote Administration Tool, Malware

地下论坛上正在出售一种由两种旧恶意软件新组成的恶意软件,让黑客可以访问用户在Android手机上的所有操作,价格低至29.99美元,即使是低级别的网络犯罪分子也能窃取敏感的个人数据。 这种远程木马通过键盘记录感染受害者,使攻击者能够轻松监控网站和应用程序的使用情况,从而窃取用户名和密码以及财务数据。 恶意软件的低成本反映了犯罪生态系统的日益复杂,这使得那些技术水平有限的想要成为罪犯的人有可能获得工具来发动攻击。

详情

This Android malware claims to give hackers full control of your smartphone

Facebook起诉恶意Chrome扩展的制造商恶意窃取数据

日期: 2021年01月14日 等级: 高 作者: Sergiu Gatlan 标签: Facebook, Chrome Web Store, Scraping Data, Malicious Chrome Extensions

Facebook已经针对恶意Chrome扩展程序的制造商采取了法律行动,这些扩展未经授权从Facebook网站和用户系统中窃取用户资料和其他信息。 两名被告通过Chrome网上应用店分发了恶意浏览器扩展程序,这些扩展程序以OinkandStuff公司为名。 所有这四个扩展程序仍可在Google的Chrome网上应用店中下载,并且已有54,000多名用户安装了这些扩展程序。

详情

Facebook sues makers of malicious Chrome extensions for scraping data

利用Telegram机器人的新型诈骗

日期: 2021年01月14日 等级: 高 作者: Lindsey O'Donnell 标签: Telegram Bot, European, Scam-as-a-Service, Classiscam

一种新型自动欺诈技术出现,该技术利用Telegram机器人从欧洲受害者那里窃取钱财和付款数据。 该骗局被研究人员称为Classiscam,目前网络犯罪分子作为一项服务出售,并已被至少40个独立的网络帮派使用。 截止2020年,网络犯罪分子使用该服务的总收入至少为650万美元。

详情

Telegram Bots at Heart of Classiscam Scam-as-a-Service

Windows Finger命令被网络钓鱼滥用以下载恶意软件

日期: 2021年01月15日 等级: 高 作者: Lawrence Abrams 标签: Finger Command, Windows, Backdoor, Malware, MineBridge

攻击者使用通常无害的WindowsFinger命令在受害者的设备上下载并安装恶意后门。Finger命令是源自Linux/Unix操作系统的实用程序,它允许本地用户检索远程计算机上的用户列表或有关特定远程用户的信息。 除Linux外,Windows还包含执行相同功能的finger.exe命令。

详情

Windows Finger command abused by phishing to download malware

勒索软件攻击了苏格兰环境保护局

日期: 2021年01月15日 等级: 高 作者: Mathew J. Schwartz 标签: Scottish, Ransomware, Environment Protection Agency, Conti

苏格兰环境保护局说,2020年12月的勒索软件攻击造成了严重的网络中断,并且攻击者还偷走了一些数据。

SEPA是苏格兰政府的主要环境监管机构,负责保护国家环境。

这个非部门的公共机构,由大约1,200名员工组成。

该组织表示,他们仍在处理勒索软件攻击,该攻击继续破坏服务,因为攻击者要求该组织支付赎金,以换取解锁其系统密钥的保证,并承诺停止在线泄露被盗信息。

详情

Ransomware Disrupts Scottish Environment Protection Agency

相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 条件允许的情况下,设置主机访问白名单

3. 如果不慎勒索中招,务必及时隔离受害主机、封禁外链ip域名并及时联系应急人员处理

4. 各主机安装EDR产品,及时检测威胁

5. 及时对系统及各个服务组件进行版本升级和补丁更新

6. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

7. 注重内部员工安全培训

0x03数据安全

联合国泄露了超过10万个环境规划署的工作人员记录

日期: 2021年01月11日 等级: 高 作者: Ax Sharma 标签: UNEP, Data Breach, Vulnerability, Git Repositories

2021年1月11日,研究人员揭露了一个安全漏洞,利用该漏洞可以访问联合国环境规划署(UNEP)超过10万名私人雇员的信息记录。

数据泄露源于公开的Git目录和凭据,这使研究人员可以克隆Git存储库并收集与10万多名员工相关的大量个人身份信息(PII)。

泄漏的数据暴露了联合国工作人员的旅行历史,包含:雇员ID,姓名,雇员组,旅行理由,开始和结束日期,批准状态,目的地和停留时间。

详情

United Nations data breach exposed over 100k UNEP staff records

数据管理公司泄漏了数百万个人资料

日期: 2021年01月11日 等级: 高 作者: Tara Seals 标签: SocialArks, Facebook, Instagram, LinkedIn, Safety Detectives, Elasticsearch, Personally Identifiable Information

2.14亿社交媒体用户的超过400GB的公开和私人资料数据已经暴露于互联网上。 据安全侦探(SafetyDetectives)的研究人员称,此次泄密源于中国社交媒体管理公司SocialArks的一个配置错误的ElasticSearch数据库,该数据库包含来自Facebook,Instagram,LinkedIn和其他平台的用户的个人身份信息。

详情

Millions of Social Profiles Leaked by Chinese Data-Scrapers

Capcom:39万人可能受到勒索软件数据泄露的影响

日期: 2021年01月12日 等级: 高 作者: Lawrence Abrams 标签: Capcom, Ragnar Locker, Data Breach, Ransomware, Cyberattack

Capcom发布了一份最新的数据泄露调查报告,并表示去年11月份的勒索软件攻击可能会影响多达39万人。 2020年11月2日,Capcom遭到RagnarLocker勒索软件运营商的网络攻击,勒索软件运营商声称他们从公司窃取了1TB数据。 勒索软件运营商要求1100万美元的比特币赎金。 Capcom表示,他们已经确认有16415人的个人信息被曝光,可能受影响的总人数为39万人。

详情

Capcom: 390,000 people may be affected by ransomware data breach

暗网Juspay泄漏3500万客户卡数据

日期: 2021年01月13日 等级: 高 作者: Waqas 标签: Juspay, Data Sold, Dark Web, Card

Juspay大约五个月前就遭受数据泄露,现在的调查显示,大约有3500万Juspay客户受到了影响。 值得注意的是,Juspay属于Hackread.com在2021年1月2日报告的数据泄露报告的26家公司之一。 目前,黑客正在出售3.65亿条用户记录,其中包括Juspay。被泄露的数据包括公司存储支付数据的客户的姓名、银行名称和手机号码。

详情

Juspay data breach 35 million customers’ card data sold on dark web

新西兰储备银行的数据被黑客窃取

日期: 2021年01月11日 等级: 高 作者: Lawrence Abrams 标签: The Reserve Bank, New Zealand, Data Breach

新西兰储备银行TePūteaMatua在攻击者入侵第三方托管合作伙伴后,遭受数据泄露。 储备银行是新西兰的中央银行,负责制定货币政策以稳定该国的物价。 2021年1月10日,储备银行披露,攻击者非法访问了其存储在第三方主机提供商的数据后,他们的数据遭到了泄露。

详情

New Zealand Reserve Bank suffers data breach via hacked storage partner

Ubiquiti公司披露数据泄露

日期: 2021年01月11日 等级: 高 作者: Pierluigi Paganini 标签: American, Ubiquiti Networks, Cloud Provider, Database

美国技术供应商UbiquitiNetworks遭受数据泄露,并正在向其客户发送通知电子邮件,要求他们更改密码并为其帐户启用2FA策略。 该公司发现一些由第三方云提供商管理的系统在被未经授权地访问,但没有迹象表明用户的帐户存在未经授权的活动。 且还不知道其用户数据是否被公开,这些数据可能包括姓名,电子邮件地址和帐户的单向加密密码。

详情

Ubiquiti discloses a data breach

黑客泄露了被盗的辉瑞COVID-19疫苗数据

日期: 2021年01月12日 等级: 高 作者: Sergiu Gatlan 标签: The European Medicines Agency, Pfizer, COVID-19, Leak, Vaccine Data

欧洲药品管理局(EMA)2021年1月12日透露,2020年12月黑客从辉瑞生物科技公司服务器窃取的部分COVID-19疫苗数据已经被泄露到了网上。 网络安全情报界的消息人士称,泄露的数据包括电子邮件屏幕截图,EMA同行审阅评论,Word文档,PDF和PowerPoint演示文稿。

详情

Hackers leak stolen Pfizer COVID-19 vaccine data online

相关安全建议

1. 对于托管的云服务器(VPS)或者云数据库,务必做好防火墙策略以及身份认证等相关设置

2. 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

3. 及时检查并删除外泄敏感数据

4. 若系统设有初始口令,建议使用强口令,并且在登陆后要求修改。

5. 管控内部员工数据使用规范,谨防数据泄露并及时做相关处理

0x04网络攻击

水坑行动利用了0day漏洞

日期: 2021年01月13日 等级: 高 作者: Akshaya Asokan 标签: Google, ProjectZero, Zero Day, Windows, Linux

Google的ProjectZero安全团队发现了2020年的一个复杂的水坑行动,该行动使用了四个0day漏洞来攻击Windows和Android移动设备。 攻击已在2020年第一季度发现并停止,但ProjectZero以及Google威胁分析小组直到现在才透露详细信息,因为分析复杂的操作需要花费数月的时间。 据Google报道,攻击行动背后的攻击者使用了两个攻击服务器,一个针对Android设备,另一个针对Windows设备,每个都使用了单独的攻击链。

详情

Watering Hole Operation Leveraged Zero-Day Exploits

Spalax:针对哥伦比亚实体的持续恶意软件活动

日期: 2021年01月14日 等级: 高 作者: Pierluigi Paganini 标签: ESET, Operation Spalax, Colombian, Malware

来自ESET的安全专家揭露了一场名为Spalax行动(OperationSpalax)的针对哥伦比亚政府机构和私人公司的攻击活动。 此次攻击针对政府机构和私人公司,其中大多数在能源和冶金领域。 该运动至少自2020年以来一直很活跃,在此次活动中,攻击者利用远程木马监视受害者。

详情

Operation Spalax, an ongoing malware campaign targeting Colombian entities

Mimecast表示,黑客滥用其证书来访问Microsoft账户

日期: 2021年01月12日 等级: 高 作者: Catalin Cimpanu 标签: Mimecast, Microsoft 365, Cloud, Email Management

Mimecast是一家生产云电子邮件管理软件的公司,该公司2021年1月12日披露了一起安全事件,提醒客户一个攻击者获得了该公司的一个数字证书,并利用证书成功进入了一些客户的Microsoft365账户。 这家总部位于伦敦的电子邮件软件公司表示,该公司的几款产品都使用这一证书连接到Microsoft的基础设施。Mimecast表示,大约有10%的客户使用带有此特定证书的受影响产品。 但是,攻击者仅能访问这些客户的少数Microsoft365帐户。

详情

Mimecast says hackers abused one of its certificates to access Microsoft accounts

网络钓鱼中常见的假冒品牌

日期: 2021年01月14日 等级: 高 作者: Danny Palmer 标签: Microsoft, Phishing, Mimicking Brands, Office 365

CheckPoint的网络安全研究人员分析了过去三个月内发送的网络钓鱼邮件,发现43%的仿冒品牌的网络钓鱼攻击都试图把自己伪装成来自微软的信息。 由于Office365在企业中的分布广泛,Microsoft受到了欢迎。 通过窃取这些凭据,网络攻击者试图获得对公司网络的访问权限。

详情

Phishing warning: These are the brands most likely to be impersonated by crooks, so stay alert

基于电报的网络钓鱼服务Classiscam登陆欧洲市场

日期: 2021年01月14日 等级: 高 作者: Ionut Ilascu 标签: Scam-as-a-service, Classiscam

至少有40个网络犯罪团伙正在使用一种即骗即用(scam-as-a-service)服务,这种服务依赖于Telegram机器人提供模仿流行分类广告、市场和送货服务的页面。2019年夏天,IB集团(groupib)的安全研究人员通过该公司在阿姆斯特丹的数字风险保护中首次发现了这一骗局,并将其命名为Classiscam,并发现它在不到一年的时间内从280个诈骗页面增长到大约3000个。自发现以来,该计划扩大到后苏联和欧洲国家,如保加利亚,法国,捷克共和国,波兰和罗马尼亚。至少有40个组织在实施诈骗,其中最高盈利每月超过50万美元。

详情

Telegram-based phishing service Classiscam hits European marketplaces

相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

3. 积极开展外网渗透测试工作,提前发现系统问题

4. 注重内部员工安全培训

5. 如果允许,暂时关闭攻击影响的相关业务,积极对相关系统进行安全维护和更新,将损失降到最小

0x05其它事件

全球最大的暗网非法市场被关闭

日期: 2021年01月12日 等级: 高 作者: Asha Barbaschow 标签: Europol, DarkMarket, Dark Web, Monero

一项国际执法行动关闭了暗网上全球最大的非法市场。 在德国,澳大利亚,丹麦,摩尔多瓦,乌克兰,英国,美国国家犯罪局和美国(包括联邦调查局)的当局共同努力下,拥有近50万用户的DarkMarket被关闭。 欧洲刑警组织在一份声明中说,市场上有2400多个卖家,主要交易毒品并出售伪造的钱,被盗或伪造的信用卡详细信息,匿名SIM卡以及恶意软件。 一名澳大利亚公民在德国奥尔登堡市被中央刑事调查局逮捕。据称,这名34岁的澳大利亚男子是黑暗市场的经营者。

详情

Australian man arrested for alleged operation of now-shuttered DarkMarket

安全公司Bitdefender发布了Darkside勒索软件的免费解密器

日期: 2021年01月11日 等级: 高 作者: Catalin Cimpanu 标签: Bitdefender, Darkside, Ransomware, Free Decrypter, Tool

网络安全公司Bitdefender2021年1月11日发布了一个免费工具,可以帮助Darkside勒索软件的受害者免费恢复加密文件,而无需支付赎金。 该工具可从Bitdefender网站下载,并附有使用说明,这给那些重要文件被勒索软件锁定和勒索的公司带来了希望。 Darkside组织自2020年夏季开始活跃,至今仍通过网络犯罪论坛上发布的广告开展攻击活动。

详情

Free decrypter released for victims of Darkside ransomware

Typeform修复了Zendesk Sell应用的数据劫持漏洞

日期: 2021年01月11日 等级: 高 作者: Ax Sharma 标签: Typeform, Zendesk Sell, Vulnerability, Data Hijacking

在线调查和表单构建软件及服务Typeform已修复了一个信息劫持漏洞。Typeform的ZendeskSell应用程序集成中存在的漏洞,可使攻击者将包含敏感数据的表单提交重定向到攻击者身上。 在线调查和表单创建工具Typeform允许用户创建网页,以便轻松地从用户收集数据。

详情

Typeform fixes Zendesk Sell form data hijacking vulnerability

微软2021年1月补丁日修复了83个漏洞,包括1个0day漏洞

日期: 2021年01月12日 等级: 高 作者: Lawrence Abrams 标签: Microsoft, Windows, Security Update, Microsoft Defender

2021年1月12日是Microsoft的2021年1月补丁日,它是2021年的第一个Microsoft安全更新版本。 随着2021年1月补丁日的安全更新发布,Microsoft已发布了针对83个漏洞的修复程序,其中10个漏洞被分类为严重,而73个漏洞分类为重要。 在本次更新中,还有一个0day漏洞和一个之前披露的漏洞得到了修复。

详情

Microsoft January 2021 Patch Tuesday fixes 83 flaws, 1 zero-day

Adobe在安全更新中修复了7个严重漏洞

日期: 2021年01月12日 等级: 高 作者: Lindsey O'Donnell 标签: Windows, macOS, Linux, Adobe Systems, Vulnerability, Security Updates

AdobeSystems修复了七个严重漏洞,这些漏洞影响Windows,macOS和Linux用户。 严重漏洞的影响有任意代码执行和敏感信息泄露等。 微软定期进行安全更新,这将影响到一系列多媒体和创意软件产品,包括Photoshop、Illustrator和AdobeBridge。

详情

Adobe Fixes 7 Critical Flaws, Blocks Flash Player Content

在CMX软件中发现了严重的Cisco漏洞

日期: 2021年01月13日 等级: 高 作者: Lindsey O'Donnell 标签: Cisco, CMX, Wifi, Vulnerability, CVEs

Cisco针对零售商的智能Wi-Fi解决方案中存在一个严重性很高的漏洞,该漏洞可能使远程攻击者能够更改受影响系统上任何帐户用户的密码。 该漏洞是Cisco在2021年1月13日针对67个高严重CVE发出的一系列补丁的一部分。 其中包括在CiscoAnyConnect安全移动客户端以及CiscoRV110W,RV130,RV130W和RV215W小型企业路由器中发现的漏洞。

详情

High-Severity Cisco Flaw Found in CMX Software For Retailers

认证的推特账户在“Elon Musk”加密骗局中被黑,涉案金额达58万美元

日期: 2021年01月14日 等级: 高 作者: Lawrence Abrams 标签: Twitter, Elon Musk, Crypto Scam, Verified Account

在最近活跃的ElonMusk加密货币骗局中,攻击者正在入侵经过认证的Twitter帐户。 在过去的一周里,安全研究机构MalwareHunterTeam发现,在一起推广另一种假冒ElonMusk加密货币的骗局中,被黑的Twitter认证账户数量有所上升。 这些恶意链接指出,如果您将比特币发送到指定的地址,它们将给您寄回两倍的金额。

详情

Verified Twitter accounts hacked in $580k ‘Elon Musk’ crypto scam

未公开的Apache Velocity XSS漏洞影响政府网站

日期: 2021年01月15日 等级: 高 作者: Ax Sharma 标签: Apache Velocity, NASA, GOV, XSS, Vulnerability

未经身份验证的攻击者可以利用ApacheVelocityTools中未公开的跨站点脚本(XSS)漏洞来针对政府站点,包括NASA。ApacheVelocity是基于Java的模板引擎,开发人员可使用其在Model-View-Controller(MVC)架构中设计视图。ApacheVelocityTools有一个未公开的XSS漏洞,几个月前已在GitHub上发布了修复程序,但该漏洞会影响其所有版本,该漏洞编号为CVE-2020-13959。

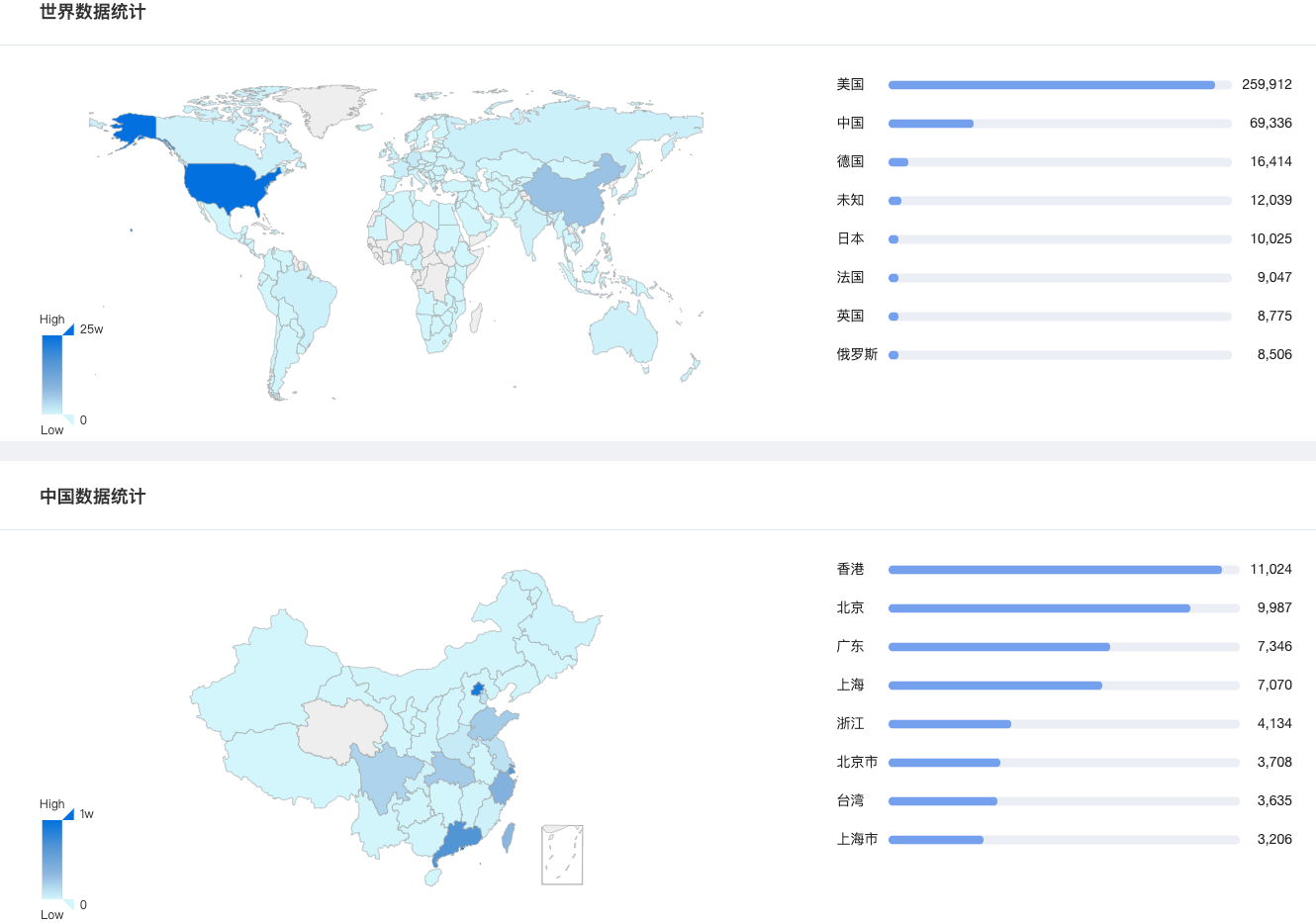

目前Apache Velocity在全球均有分布,具体分布如下图,数据来自于360 QUAKE

详情

Undisclosed Apache Velocity XSS vulnerability impacts GOV sites

西门子修复数字工业软件产品中的多个漏洞

日期: 2021年01月16日 等级: 高 作者: Pierluigi Paganini 标签: Siemens, Siemens Digital Industries Software, JT2Go, Teamcenter, Solid Edge

西门子已解决了影响西门子数字工业软件公司(SiemensDigitalIndustriesSoftware)部分产品的多个漏洞。已解决的漏洞包括类型混淆,对XML外部实体的不恰当引用,越界写,基于堆的缓冲区溢出,基于堆栈的缓冲区溢出,不受信任的指针解除引用和越界读取。

下列产品受到西门子解决的漏洞的影响:

-JT2Go:v13.1.0之前的所有版本

-JT2Go:版本13.1.0。仅受CVE-2020-26989,CVE-2020-26990,CVE-2020-26991的影响

-TeamcenterVisualization:V13.1.0之前的所有版本

-TeamcenterVisualization:版本13.1.0仅受CVE-2020-26989,CVE-2020-26990,CVE-2020-26991的影响

西门子还在其SolidEdge解决方案中解决了六个漏洞,该漏洞为3D设计,仿真和制造提供了软件工具。这些漏洞可能导致任意代码执行和信息泄露。

详情

Siemens fixed tens of flaws in Siemens Digital Industries Software products

最大的贩卡市场Joker’s Stash宣布关闭

日期: 2021年01月16日 等级: 高 作者: Pierluigi Paganini 标签: Joker’s Stash, COVID-19, Carding Site

最大的在线贩卡市场Joker'sStash宣布其业务将于2021年2月15日关闭,管理员通过各种网络犯罪论坛上发布的消息宣布了这一决定。Joker’sStash是最早的卡片售卖网站之一,它于2014年10月推出,由于其卡片的新鲜度和有效性,在地下网络犯罪中非常流行。JokerStash称,他们的员工因新冠病毒感染而住院,大量的成员减少也降低了他们获取新卡数据的能力。卡店关闭的消息是对地下市场的重大打击。

详情

Joker’s Stash, the largest carding site, is shutting down

Orbit Fox WordPress插件中的漏洞允许攻击者接管站点

日期: 2021年01月17日 等级: 高 作者: Pierluigi Paganini 标签: WordPress Plugin, Vulnerability, Orbit Fox, XSS, Privilege Escalation

Wordfence的安全专家在OrbitFoxWordPress插件中发现了两个安全漏洞。

这些漏洞是权限升级漏洞和存储的XSS漏洞,漏洞已经影响了40,000多次安装。

OrbitFox插件允许站点管理员添加注册表格和窗口小部件等功能,目前已有40万多个站点安装了该插件。

攻击者可以利用漏洞的将恶意代码注入网站并接管它们。

详情

Critical flaws in Orbit Fox WordPress plugin allows site takeover

未经授权的RAC员工非法入侵计算机系统并将数据出售

日期: 2021年01月11日 等级: 中 作者: Paul Kunert 标签: RAC, Unauthorised, Prison, Sell Data

路边紧急救援公司RAC的一名雇员因未经许可入侵计算机系统,并将客户的数据卖给了事故索赔管理公司,而被判处8个月监禁。

法庭得知,KimDoyle33岁,家住英格兰西北部高惠特利村巷,在没有得到RAC的同意的情况下,她还是生成了道路交通事故的数据列表,包括部分姓名、手机号码和登记号码。

详情

俄罗斯黑客因黑客攻击被判刑十二年

日期: 2021年01月11日 等级: 中 作者: Pierluigi Paganini 标签: U.S., Russian, Andrei Tyurin, Prison

2021年1月11日,美国一家法院判处37岁的AndreiTyurin12年监禁,罪名是实施了多起针对金融机构、经纪公司、金融新闻出版商和其他美国公司的国际黑客攻击活动。 2018年9月,这名俄罗斯公民被从格鲁吉亚引渡到美国,此人因在摩根大通和道琼斯大规模盗窃客户数据而受到指控。 该名男子应美国当局的要求在佐治亚州被捕,他被控多项共谋罪名,包括电汇欺诈,严重的身份盗窃和四项计算机黑客罪。

详情

Russian hacker Andrei Tyurin sentenced to 12 years in prison

Microsoft Sysmon现在可以检测恶意软件进程篡改的操作

日期: 2021年01月11日 等级: 中 作者: Lawrence Abrams 标签: Microsoft, Sysmon13, Process Herpaderping, Process Hollowing, Security Feature

Microsoft已发布了具有新安全性功能的Sysmon13,它有一个新的安全特性,可以使用processherpaderping/processhollowing技术检测进程是否被篡改。 为了逃避安全软件的检测,攻击者将恶意代码注入到合法的Windows进程中。 该策略允许恶意软件执行,但是在任务管理器中,它显示为在后台运行的标准Windows进程。

详情

Microsoft Sysmon now detects malware process tampering attempts

新的克隆技术以绕过以Google的2FA密钥

日期: 2021年01月14日 等级: 中 作者: Sudais Asif 标签: Titan Key, Google, 2FA, Clone

2021年1月14日,NinjaLab的研究人员发明了一种新方法,通过克隆技术绕过谷歌的Titan密钥(一种物理2FA密钥)。 该方法要求攻击者首先知道受害者的密码,然后在大约10个小时内就能够访问密钥本身。此外,还需要价值12000美元的设备和特殊软件,以使熟练的手段进行攻击。

详情

Cloning Google’s Titan Key to bypass 2FA

研究人员在F5 BIG-IP系统中发现了一个DoS漏洞

日期: 2021年01月14日 等级: 中 作者: Pierluigi Paganini 标签: DoS, CVE-2020-27716, F5 BIG-IP, Vulnerability

一位安全研究员在F5BIG-IP中发现了一个DoS漏洞,该漏洞为CVE-2020-27716,它会影响某些版本的访问策略管理器(APM)。 F5BIG-IP访问策略管理器是一种安全,灵活,高性能的访问管理代理解决方案,可为您的用户,设备,应用程序和应用程序编程接口(API)提供统一的全局访问控制。 该漏洞位于流量管理微内核(TMM)组件中,该组件处理BIG-IP设备上的所有负载平衡的流量。

详情

Expert discovered a DoS vulnerability in F5 BIG-IP systems

相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

3. 受到网络攻击之后,积极进行攻击痕迹、遗留文件信息等证据收集

0x06产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x07时间线

2021-01-18 360CERT发布安全事件周报

0x08特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

发表评论

您还未登录,请先登录。

登录