作者:360安全卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

近期360安全卫士拦截到了网银盗号木马,该木马伪装成加速器账号助手、迅雷VIP破解版、DNF连发工具等文件,在各大下载站发布,一旦运行,就会导致用户电脑被远程控制网银账户被盗取,经过深入的分析和追踪,最终定位到了木马作者。

木马传播过程

木马伪装成迅雷破解版,挂在下载站诱导用户下载。

用户从下载站下载的是一个压缩包,解压后的文件迅雷9.exe实际是木马作者编写的恶意文件。

运行上图中的迅雷9.exe会调用Program目录下的迅雷官方文件,并弹出如下界面迷惑用户。

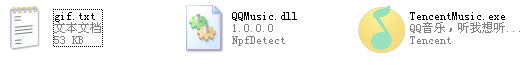

运行迅雷VIP破解版后会偷偷释放出三个隐藏文件TencentMusic.exe、QQMusic.dll和gif.txt。

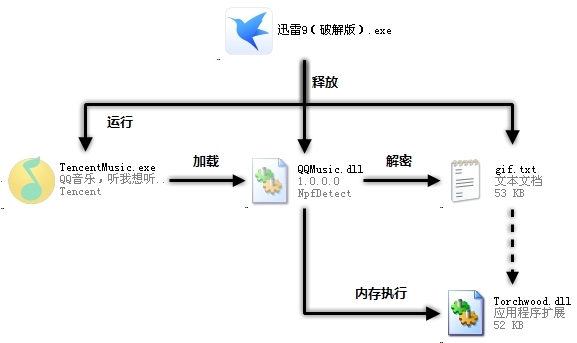

这三个文件使用白加黑技术来躲避查杀,其中白程序TencentMusic.exe运行后会加载QQMusic.dll文件,QQMusic.dll文件会解密gif.txt,在内存解密执行一个后门程序。主要流程如下:

样本分析

dll分析

QQMusic.dll文件会读取gif.txt文件的内容到内存解密执行

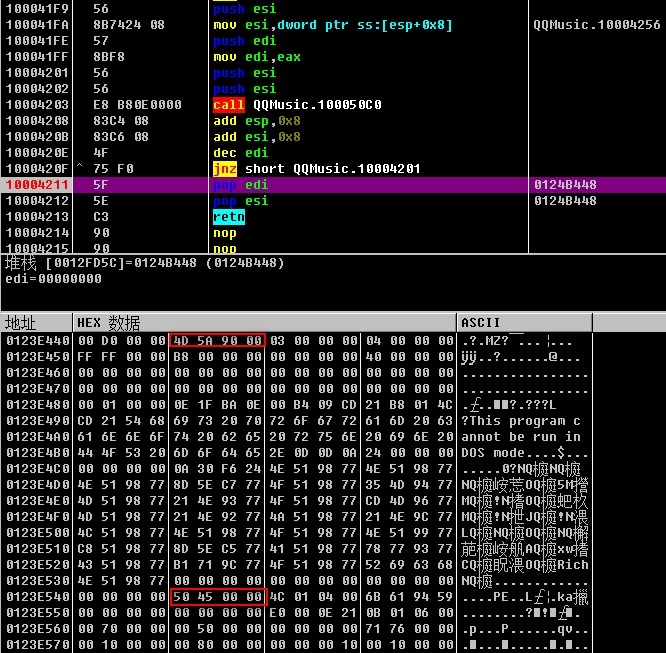

gif.txt是加密的, 在内存中解密出一个PE文件,如下:

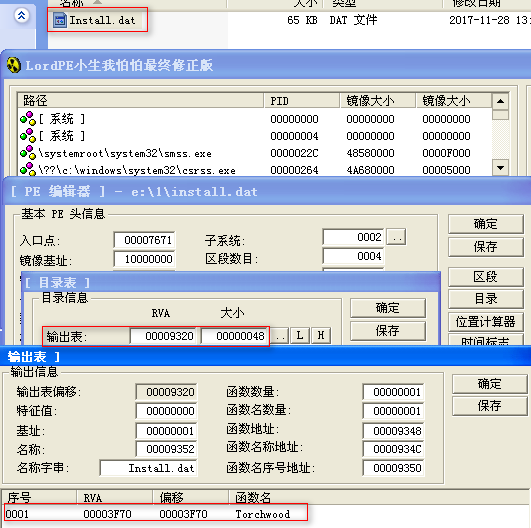

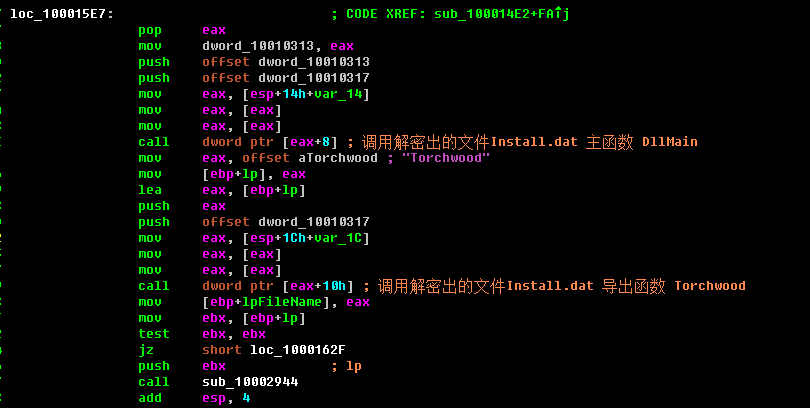

从内存中dump出的文件是一个DLL程序,导出模块名为Install.dat(Torchwood.dll),其导出函数是Torchwood。

QQMusic.dll在内存中执行解密后的恶意模块Install.dat,调用主函数和导出函数Torchwood,执行后门功能。

Torchwood.dll分析

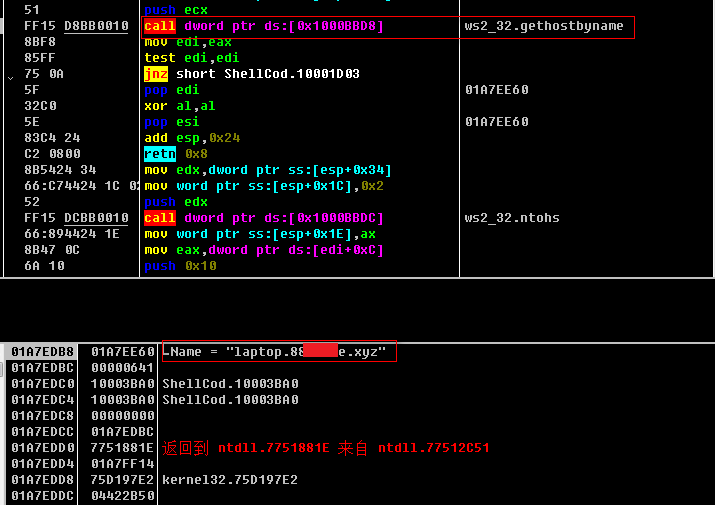

首先,远程连接c&c 地址(laptop.88***e.xyz)

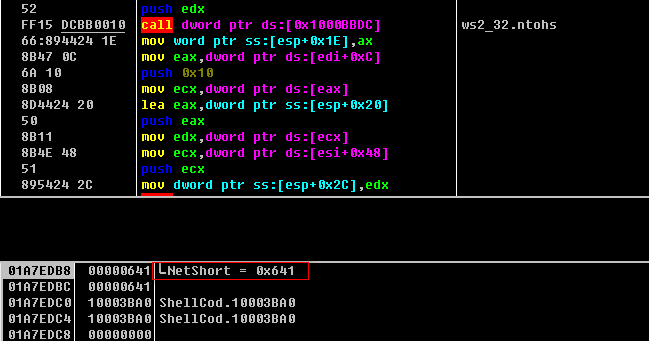

端口是0x641

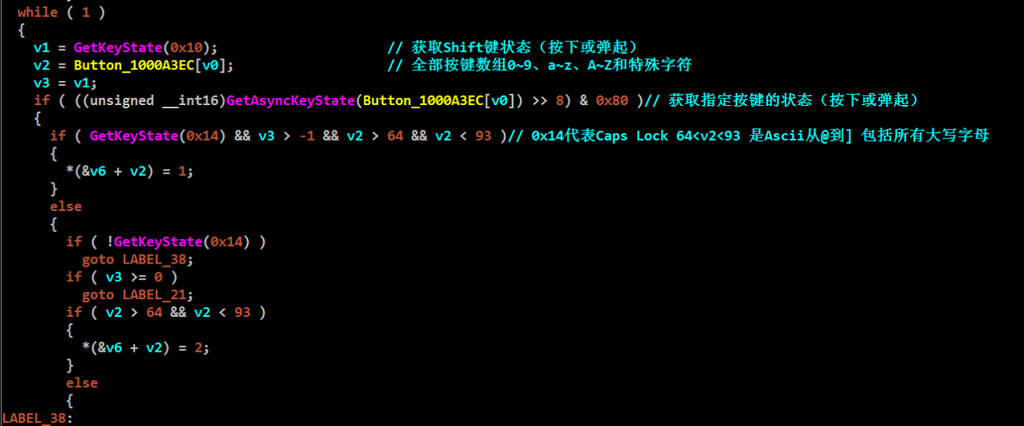

然后记录键盘操作

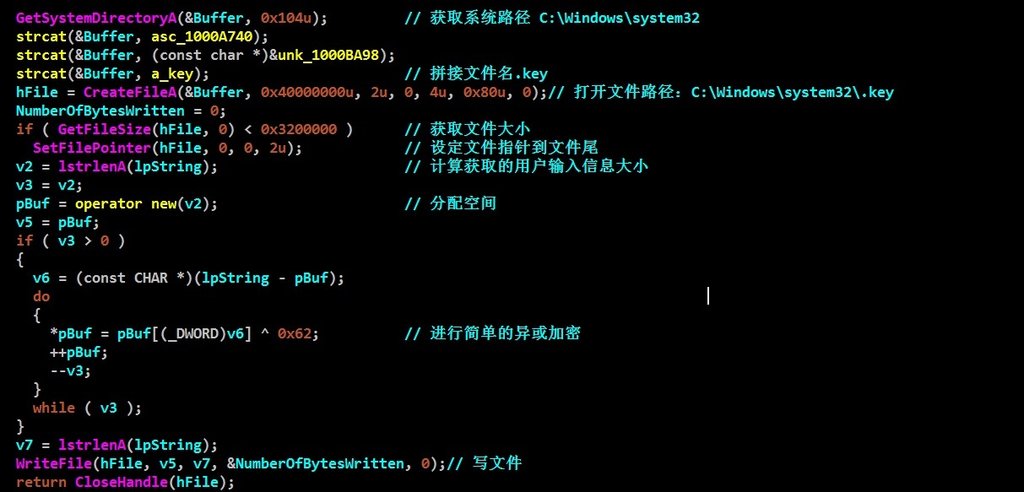

接着保存键盘记录信息并进行加密,等待远程回传指令

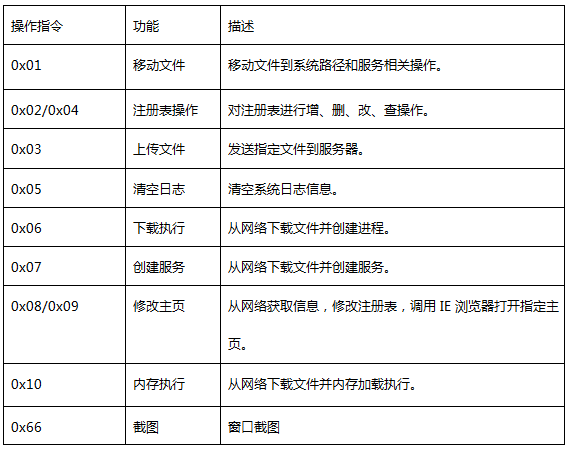

此外,该远控后门程序还包含多个其他功能

部分操作指令及对应的功能如下

受害用户案例

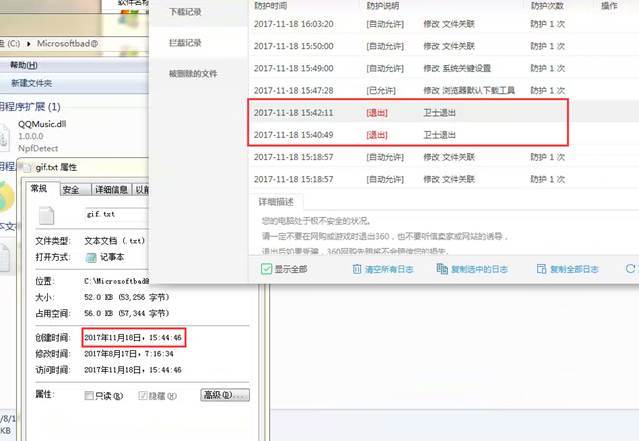

由于某些用户被木马的外表迷惑退出杀软,导致支付宝被盗屡有发生。以下是用户退出360安全卫士后支付宝被盗的真实案例。

用户在2017年11月18日主动退出安全卫士运行木马文件,如下:

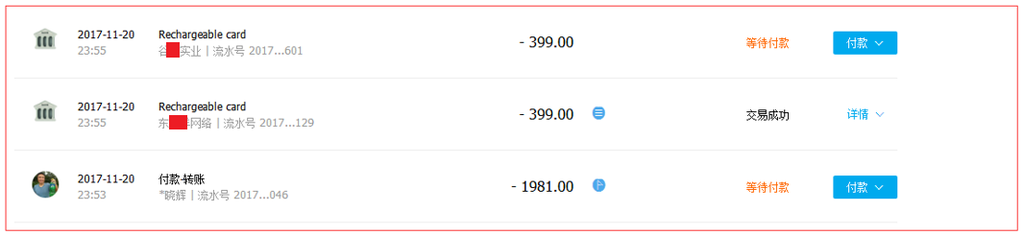

木马潜伏2天后盗取用户的网银进行交易,如下:

追踪木马作者

通过对恶意样本的分析,我们找到了木马作者的重要信息:木马作者的QQ号码875***637。

通过QQ号码定位到作者购买的域名:

通过域名信息定位到作者的真实姓名及QQ邮箱:

通过QQ邮箱定位到163邮箱

通过QQ号码定位到作者手机号:

发表评论

您还未登录,请先登录。

登录