- 推荐文章

- 头条资讯

- 技术

- 工具

- 活动

- 移动安全高级工程师应届生/本科面议

360信息安全部不需要融资/2000以上/北京

360信息安全部不需要融资/2000以上/北京 - 安全攻防专家1年以内/不限面议

360政企安全服务中心不需要融资/1000~2000/北京

360政企安全服务中心不需要融资/1000~2000/北京 - 渗透测试工程师(安全运营方向)1年以内/不限面议

360政企安全服务中心不需要融资/1000~2000/北京

360政企安全服务中心不需要融资/1000~2000/北京

加载更多

安全快讯

- 1Perplexity AI 与巴蒂电信达成合作,向 3.6 亿印度用户免费提供一年期 Pro 版服务

- 2闪耀国家级地标,360安全智能体定义安全未来

- 3360亮相全球数字经济大会,智能体涌现,安全运营跃升

- 4当分公司突遭漏洞通报……如何揪出安全管理“暗礁”?

- 5Quest修补了关键的VCE SM缺陷,包括CVSS10身份验证绕过

- 6黑客正利用React服务端组件漏洞发起野外用攻击 部署恶意载荷

- 7网络攻击者利用Click Fix脚本中的DNS TXT记录执行恶意Power Shell命令

- 8ValleyRAT伪装LINE安装程序发起攻击 窃取用户登录凭证

- 9印度最高法院就WhatsApp数据共享作出里程碑式隐私裁决 判定其行为违规

- 10PhantomVAI定制加载器借助RunPE工具发起攻击 针对用户实施恶意入侵

热门专题

ISC.AI 2025热点资讯

热门活动

2026-3-13

2025-11-26

2025-11-12

2025-10-22

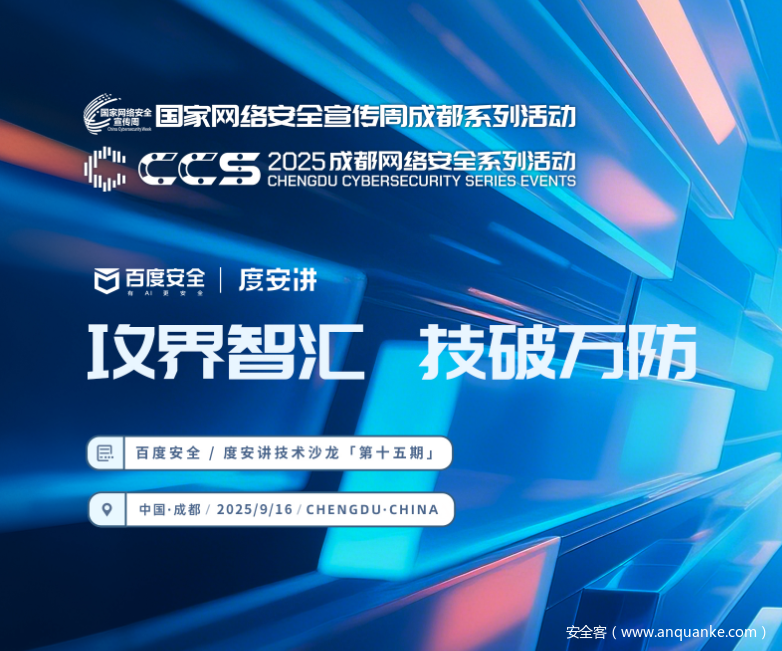

“攻界智汇·技破万防”第十五期「度安讲」技术沙龙&极客之夜喊你集结!

2025-09-06