duol@dmzlab

演讲者

- Fabian Cuchietti&Gonzalo Sanchez

Fabian Cuchietti(阿根廷90年),年纪轻轻就加入到安全领域中。他是南美Synack red team早期的成员之一。自2015年以来,他一直以red team成员的身份从事互联网安全审计工作。

Gonzalo Sanchez(西班牙81年),以red ream leader的身份加入到互联网安全审计的工作中,并且是马德里、巴塞罗那和波哥大黑客团队的负责人。

Fabian与Gonzalo同ISEC审计员们一起在做一些伟大而疯狂的事情

议题简介

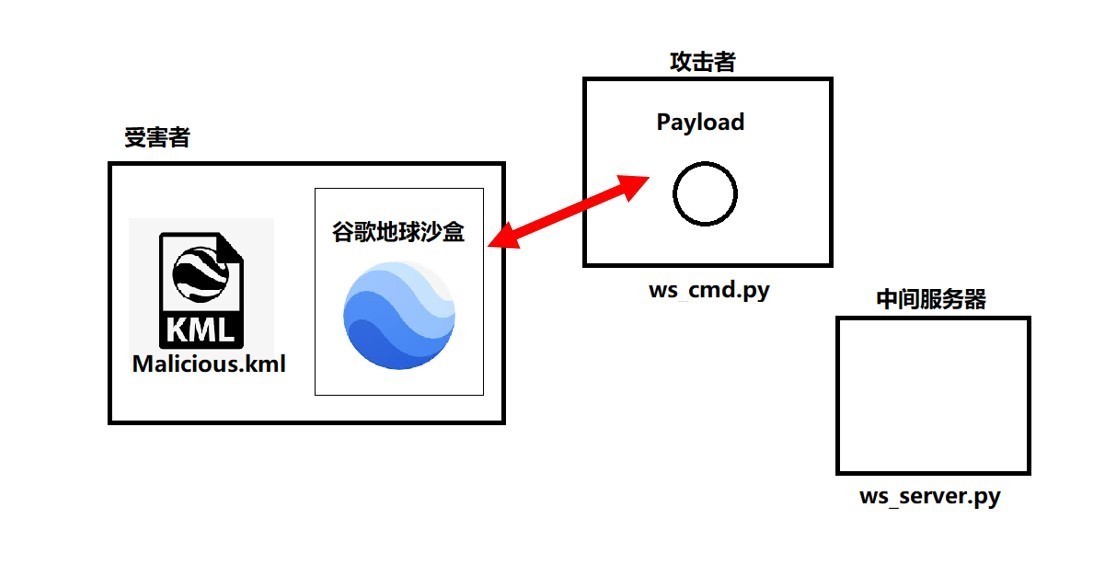

谷歌产品拥有良好的声誉,而且是相当高和可靠的安全级别的代名词。然而,在这个演讲中,Fabian和Gonzalo将展示如何通过谷歌地球来进行恶意软件传播,如何进行防病毒逃逸,并且逃避谷歌地球的沙盒

本次议题讲述了三个方面:

- 谷歌会话劫持

- 远程代码执行

- JavaScript执行恶意代码

攻击面

-

通过kml文件

- KML全称:Keyhole Markup Language,是基于XML(eXtensible Markup Language,可扩展标记语言)语法标准的一种标记语言(markup language),采用标记结构,含有嵌套的元素和属性。由Google(谷歌)旗下的Keyhole公司发展并维护,用来表达地理标记。根据KML语言编写的文件则为KML文件,格式同样采用的XML文件格式,应用于Google地球相关软件中(Google Earth,Google Map, Google Maps for mobile…),用于显示地理数据(包括点、线、面、多边形,多面体以及模型…)。而现在很多GIS相关企业也追随Google开始采用此种格式进行地理数据的交换。

- 以下是 KML Samples 文件中的地面叠加层示例,展示了2001年喷发的埃特纳火山:

<?xml version="1.0" encoding="UTF-8"?>

<kml xmlns="http://www.opengis.net/kml/2.2"> <Folder>

<name>Ground Overlays</name>

<description>Examples of ground overlays</description>

<GroundOverlay>

<name>Large-scale overlay on terrain</name>

<description>Overlay shows Mount Etna erupting on July 13th, 2001.</description>

<Icon>

<href>http://developers.google.com/kml/documentation/images/etna.jpg</href>

</Icon>

<LatLonBox>

<north>37.91904192681665</north>

<south>37.46543388598137</south>

<east>15.35832653742206</east>

<west>14.60128369746704</west>

<rotation>-0.1556640799496235</rotation>

</LatLonBox>

</GroundOverlay>

</Folder> </kml>

-

通过kmz文件

- KMZ 文件包含主 KML 文件以及0个或多个用 ZIP 格式打包成一个单元的支持文件(称为归档)。然后,KMZ 文件就可以作为单个实体进行存储和通过电子邮件发送。NetworkLink 可从网络服务器提取 KMZ 文件。将 KMZ 文件解压缩后,主 .kml 文件及其支持文件便分离成其各自的原始格式和目录结构,以及原始文件名和扩展名。除了变成归档格式外,ZIP 格式也会受到压缩,因此归档只能包含一个大型 KML 文件。根据 KML 文件的内容,此过程通常会产生10:1的压缩。10千字节的 KML 文件可以用1千字节的 KMZ 文件来提供。

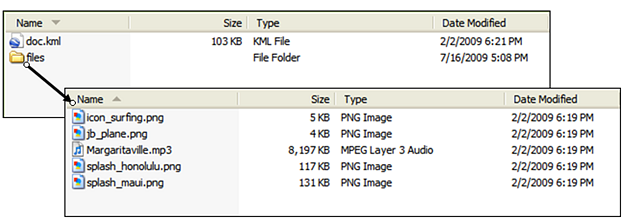

- 例如,以下是吉米·巴菲特 (Jimmy Buffett) 巡回演出的 KMZ 文件的文件结构:

使用kml文件或kmz文件传播恶意软件的优点

- kml文件相对来说是常见文件,更容易使被攻击者信服

- kmz文件对kml文件进行了混淆,更容易绕过防病毒软件

漏洞定位

- google earth js核心

漏洞原因

- 空指针

漏洞影响

最终会影响 Google Earth Windows,实现谷歌会话劫持、远程代码执行(远程shell)以及利用 JavaScript 挖矿(门罗币)。两位演讲者还在现场进行了演示,不过由于网络等原因没能成功,但是还是通过之前录制的成功试验,复现了这个问题。

漏洞利用过程

目前谷歌已经开始着手修复该漏洞了

发表评论

您还未登录,请先登录。

登录