如今,智能生活真方便。一句语音、一个手势、一个微笑、甚至是眨眨眼,就能开启智慧新生活。作为人类,当家作主的自豪感不禁油然而生。感觉自己就是万物之王。

但,别得意得太久了。这个家真的是我们说了算吗?从技术角度而言,可能还真不是。

比如,光是5月份就曝出好几起路由器安全问题:百万余台韩国 Dasan 路由器中存在两个未修复的严重漏洞;DrayTek 路由器的0day 漏洞被用于修改 DNS 设置;TalkTalk 路由器中存在漏洞,用户WiFi 密码遭暴露;D-Link DIR-620 路由器被曝后门账户;逾1亿台物联网设备或遭 Z-Wave 攻击。甚至路由器安全还还上升到了国家安全的层面,比如俄罗斯国家黑客被指黑掉50万台路由器欲攻击乌克兰。

1、来者不善

360代码卫士团队代码安全实验室的IoT安全研究员指出,目前攻击者主要通过默认口令/口令猜解、未授权访问、命令注入及缓冲区溢出等方式对暴露在互联网上的Web远程管理接口、telnet、UPnP及tr069等服务发动远程攻击,以便取得设备的完整控制权限。而对于内网的路由器攻击,其步骤有:

1)攻击者发送带有执行代码的URL发给被攻击者;

2)被攻击者点击了此URL,则此URL会重定向到无线路由设备的管理地址;

3)URL中的攻击代码在无线路由设备中执行,可以实现下载木马、打开shell、密码嗅探等操作。

2、熙熙攘攘皆为利来

那么,我们的路由器为何会被盯上呢?俗话说无利不起早。

安全研究员表示,暴露在互联网上的物联网设备和服务器一样总是没日没夜的运转,而设备的拥有者极少会去关注其安全性,因此这些设备一旦存在已知或未知的漏洞,有利可图的攻击者便会利用Shodan、Zoomeye、Censys等网络空间搜索引擎搜寻大量拥有相同漏洞基因的设备,并通过攻击代码实现诸如篡改配置信息(DNS配置、ACL配置等)实现流量嗅探、中间人攻击及钓鱼等恶意行为,或植入后门程序及木马程序来为攻击者提供挖矿服务,或组建庞大的僵尸网络进而对特定组织、企业及国家进行DDoS攻击来实现利益最大化。

3、防黑还需自身硬

安全研究员表示,是时候该关心除PC端和移动端之外的物联网设备的安全了,物联网设备已成为个人、企业乃至国家重要的基础设施,其安全性不言而喻。我们亟需一项能快速检测这些物联网设备安全性的服务,通过这项服务检测并挖掘物联网设备潜在的安全风险,并提供相对应的安全加固建议,既有利于我们积极主动地构建更加安全的网络环境,又能让我们有能力保护物联网设备拒绝沦为黑客牟利的工具,为物联网设备保驾护航。

为此,360代码卫士团队专门推出了一个免费的固件安全检测服务 https://scanit.iot.360.net,帮助了解物联网设备固件的基本安全风险。

工控设备、服务器、路由器、摄像头……凡是你能想到的固件都适用于于这款工具。它简单易用,直接上传固件就能快速获知设备中可能存在的问题。

具体检测步骤演示如下:

1、上传固件。

如上传 firmware.bin。

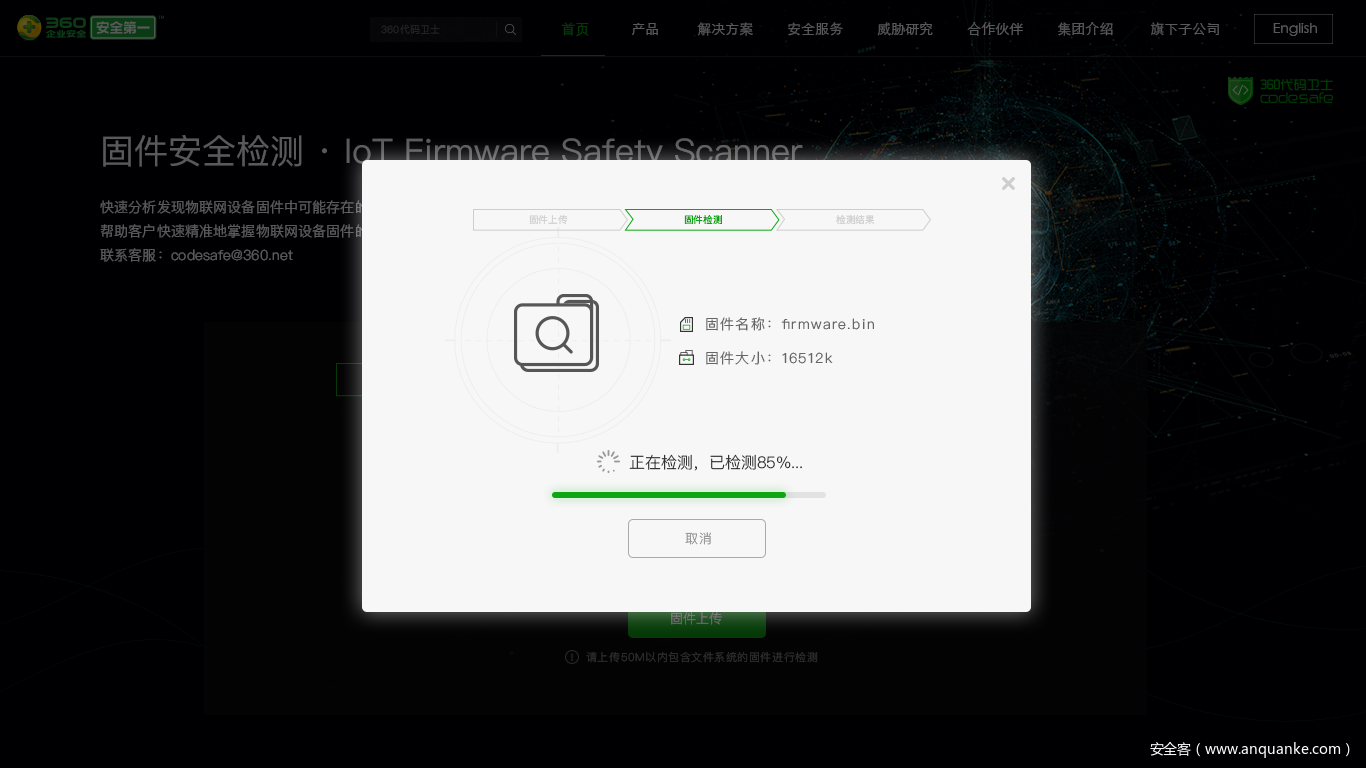

2、开始检测。

上传成功后,点击“确认检测”,开始检测,如下。

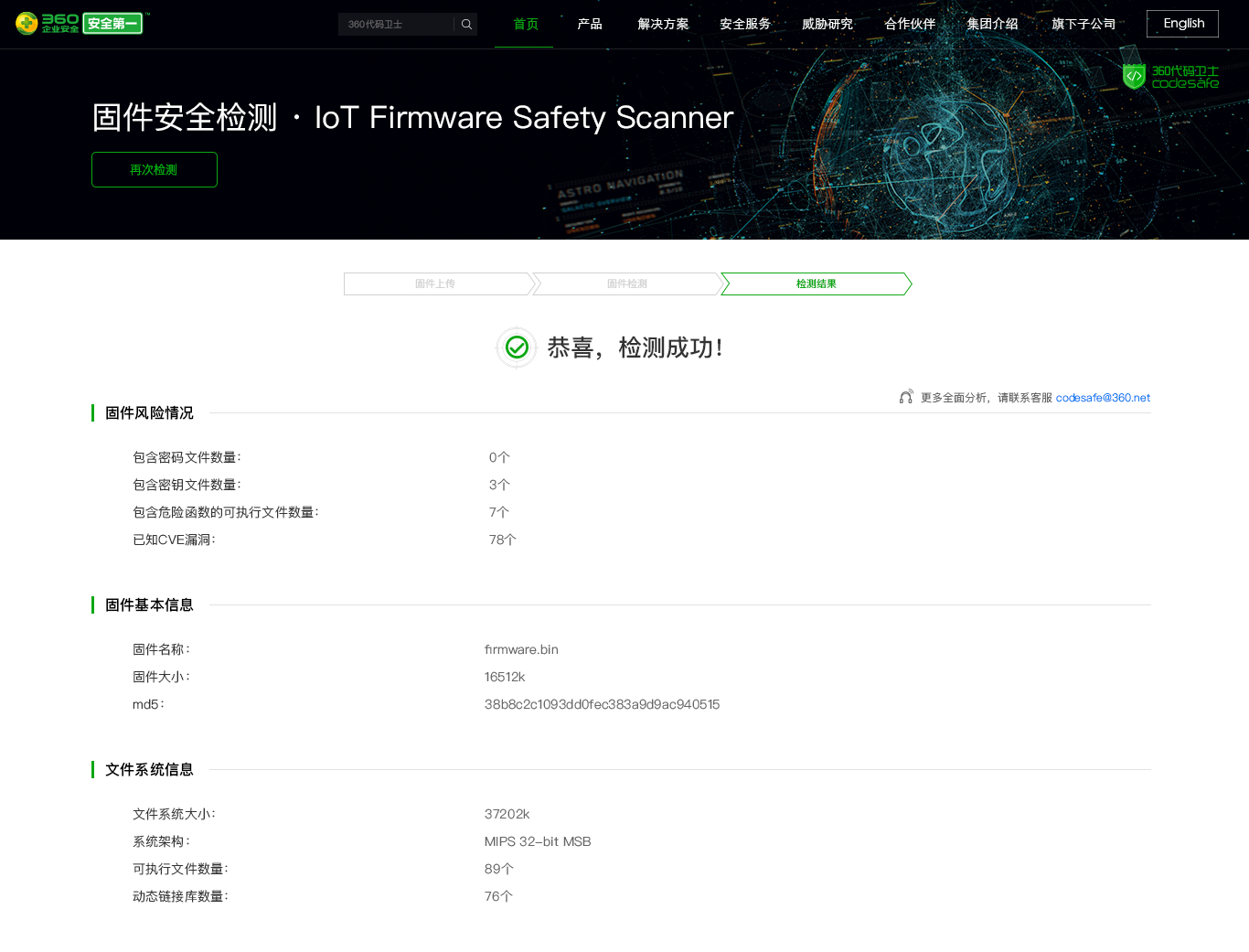

3、获取检测结果。

检测完成后会直接跳转到检测结果页面,如下。

结果页面显示“固件风险提示”、“固件基本情况”和“文件系统信息”三大内容,让你对物联网设备的安全一目了然。

如遇棘手问题,还可通过邮件codesafe@360.net 联系技术大拿。

发表评论

您还未登录,请先登录。

登录