近日,加州大学欧文分校(UCI)的三位科学家Tyler Kaczmarek、Ercan Ozturk、Gene Tsudik发表了一篇研究论文,指出人的手指会在键盘按键上留下热残留物,恶意人员通过记录这些热残留物,就能获得用户在键盘上输入的文本。

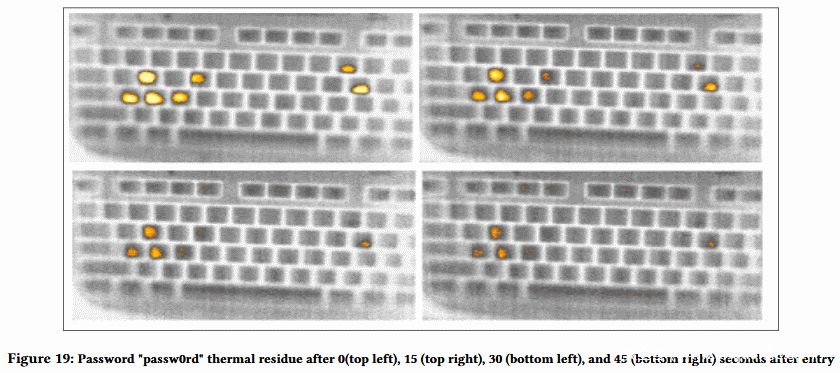

“这是一种新的攻击方式,攻击者只需要一台中距热感摄像机,就能在用户敲击键盘之后一分钟的时间窗口内捕捉到它们。”其中一位研究者Gene Tsudik说道,“如果你输入了密码然后起身离开,其他人就可以用这种手段作案了。”

热残留物攻击能还原PIN码、密码

研究者认为,攻击者通过这种手段可以还原验证码、密码或PIN码等短文本字符串。

攻击者需要将具有记录热感功能的相机放到受害者附近,为了使热残留物攻击可行,相机必须能清晰地拍到受害人的键盘按键。当然,这对于攻击者来说并不难办。

当这些条件都满足后,即使是菜鸟级的攻击者,也能轻易得知受害者敲击了哪些按键,之后就可以将其组合成各种可能的字符串,其中定然有正确的秘钥组合。

密码可在按键30秒内被还原

在实验中,研究团队让31个人在4种不同的键盘上输入密码,然后研究者让8个业余人士从记录的热成像数据中推导出按键组合。

结果表明,在输入密码后30秒内记录的热成像数据,足以让业余攻击者还原正确的秘钥。而在输入密码后一分钟内记录的热成像数据,也能让攻击者还原部分正确的按键组合。

研究人员表示,看着键盘打字的用户一次用两个手指按键,同时还一直盯着键盘,这种人更容易受到攻击。

必须消除密码

多年以来,研究人员设计了多种类型的攻击方式来“窃取”用户的密码,比如通过机械振动、电磁辐射等手段。他们认为,现在是时候放弃密码这一保护用户数据和设备的方式了。

据悉,值得期待的一种技术就是通过用户的操作行为特征来识别其身份,也就是AI行为识别身份认证。目前,AI行为识别身份认证还需要用户输入密码,但由于行为特征具有独特性和不可复制性,所以即使攻击者通过热残留物攻击等手段窃得密码也无法登录账户。

而随着技术的进一步优化,AI行为识别身份认证最终即可实现无需密码,用户只需要做自己就可以通过身份认证,以登入对应的账户。

“随着此前的小众传感设备变得越来越便宜,新的攻击方式也从原来的‘不可能的任务’(Mission: Impossible)变成了可能。”研究人员表示,“尤其是热成像仪等设备的成本不断降低、质量不断提升的情况下。”

更多关于这支UCI科学家团队研究的细节,可以详见他们的论文:Thermanator:Thermal Residue-Based Postum Attacks On Keyboard Password Entry

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录