随着Buhtrap恶意软件源代码的泄露,Minerva的研究团队公布了其中的一些亮点,并分享了他们对这一威胁和泄露后果的见解。

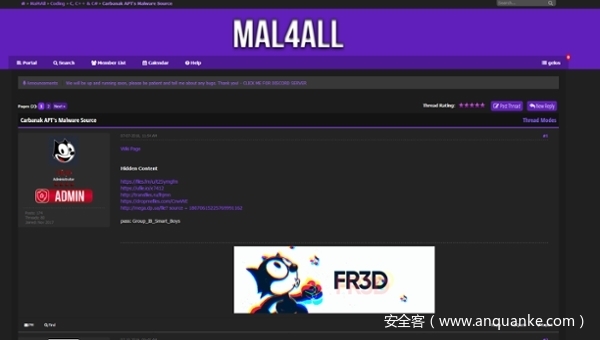

在7月7日,一位用户名为“FR3D”的用户(他也经营着一个活跃的Twitter帐户)在mal4all论坛上发布了一个链接,并声称它所连接到内容是Carbanak恶意软件的源代码。

mal4all [.] com中的原始帖子

如果说Carbanak这个名字让人印象深刻的话,那是因为它是最多产的网络犯罪组织之一。据Group-IB的一份报告称,该组织非法获利超过10亿美元。

真的是Carbanak吗?

首先也是最重要的是,当安全研究人员接触到数据泄露时,通常会希望验证自己获得的数据到底是什么。在本案例中,原始的论坛帖子声称它是Carbanak组织使用的工具。然而,有些事实根本就不成立。

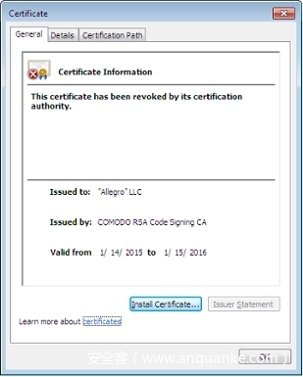

能够证明它并不是Carbanak恶意软件的第一个证据是出现在遭泄露源代码中的代码签名证书。在几年前,在针对俄罗斯银行员工的攻击中,相同的证书遭到了使用。但是,在这次攻击中使用的恶意软件是Buhtrap(又名Ratopak),而不是Carbanak。

泄露中的一个二进制文件的证书(现已撤销),与Buhtrap使用的证书相同

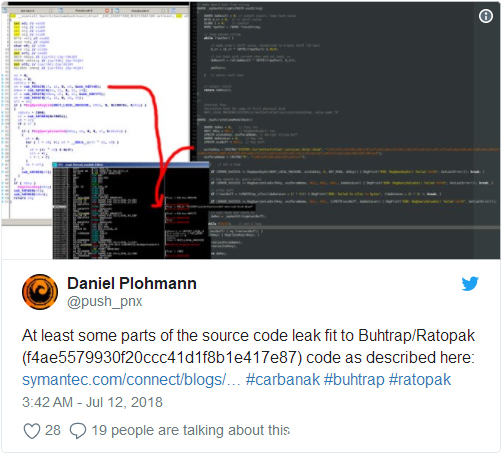

再之后,Buhtrap与遭泄露源代码之间的进一步关联被发现:

在与其他研究人员提供的数据及情报进行了交叉比对之后,我们证实了这个事实。它并不是Carbanak 的源代码,而是一种具有类似用途的恶意软件,Ratopak/Buhtrap的一个变种。

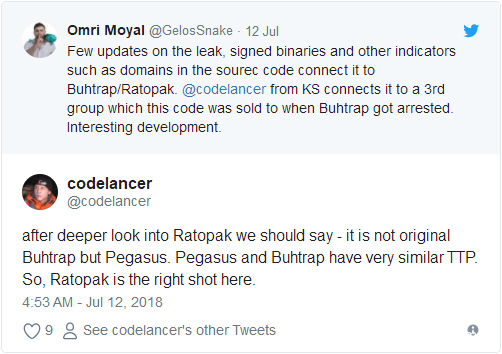

通过将源代码与之前的情报进行比较,Vitali Kremez找到了一个更确凿的证据。

遭泄露的源代码

最初遭泄露的是一个名为group_ib_smart_boys的受密码保护的存档,之所以被这样命名可能来源于Carbanak 组织在过去十多年针对俄罗斯银行的攻击中曾多次被Group-IB所发现。

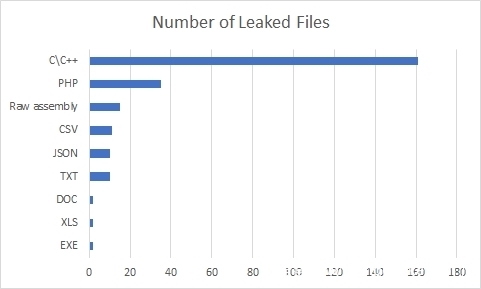

这个存档包含了各种类型的文件,从原始的程序集和C/C++源代码到与工具和指令相关的内部文档和说明。

这些文件被很好地分类,分为四个不同的文件夹。

第一个文件夹是bck_check,显然它只包含一个用于解析日志的文件,但在遭泄露的文件夹中并不存在。

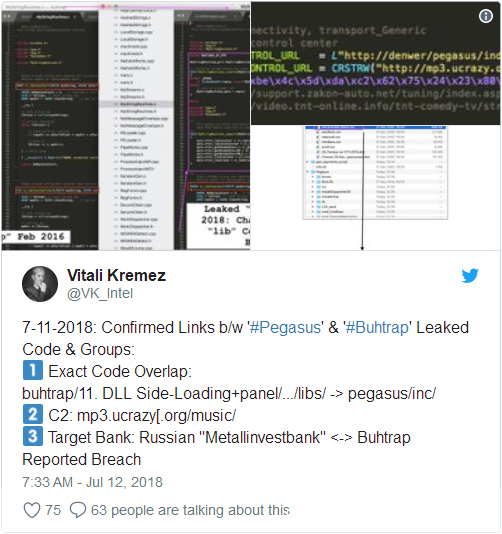

接下来,是一个名为cvs_check的文件夹,其中包含了支持攻击银行的各种情报:

l 有关银行员工的详细信息,包括电子邮件地址、电话号码及其职位。

l 活动目录(Active Directory)转储,可能意味着攻击者意图通过以前的攻击事件来了解银行的内部系统。

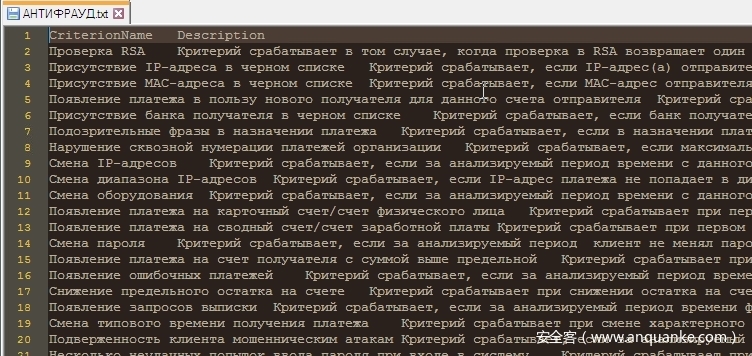

l 用于规避反欺诈安全产品的指南。

ANTIFRAUD.txt,包含用于规避检测的提示

第三个文件夹,名为gen_payments_script,也缺少了一些文件,只包含一个PHP脚本,用于生成虚假付款元数据。例如,它会生成一个伪造的18%销售税,并将其添加到总金额中。

最后,但并非最不重要的第四个文件夹,名为Pegasus,这是由NSO Group开发的一款间谍软件的名称(在其内部被称为Pegas,俄语:Пегас)。这个文件夹是整个遭泄露存档的核心,包含木马源代码和执行恶意功能的关键二进制文件。我们在这个文件夹中找到了一些亮点:

l 木马的安装例程滥用了MapViewOfSection API,使用进程挖空技术来注入到svchost.exe进程中。有趣的是,攻击者将用于组成svchost路径的字符串进行了拆分,以规避特定的反病毒产品,只有当整个字符串保存在单个变量中时才能触发其仿真器。

拆分svchost.exe的路径以避免被防病毒软件检测到

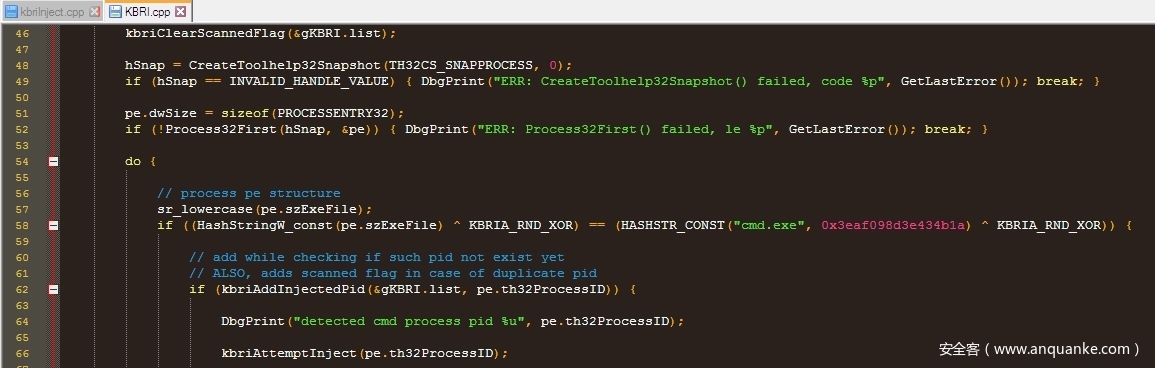

l 瞄准了俄罗斯会计软件(类似于2014年的Buhtrap活动),寻找正在运行的ifexe,并向其中注入shellcode:

请注意,在这个样本中,攻击者使用了不同的代码注入技术,依赖于WriteProcessMemory:

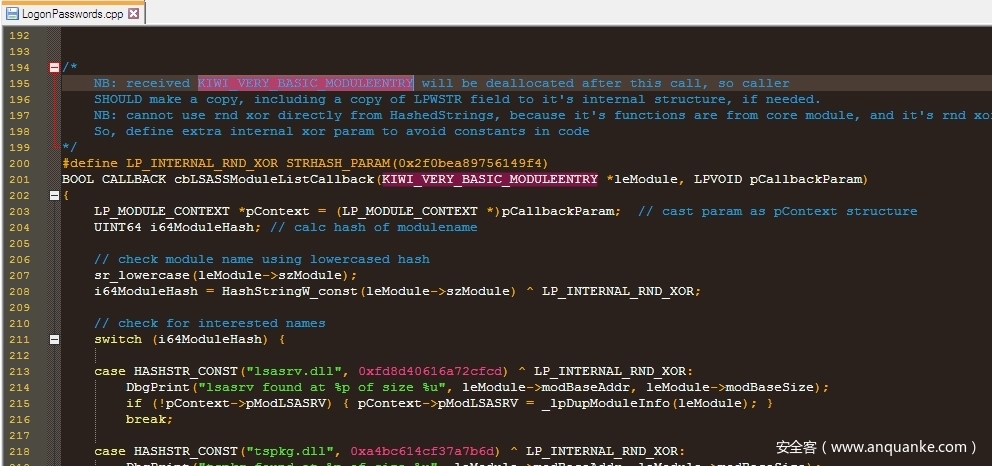

l 使用了@gentilkiwi的mimikatz的一个改编版本,用于收集凭证。

Mimikatz的改编版本

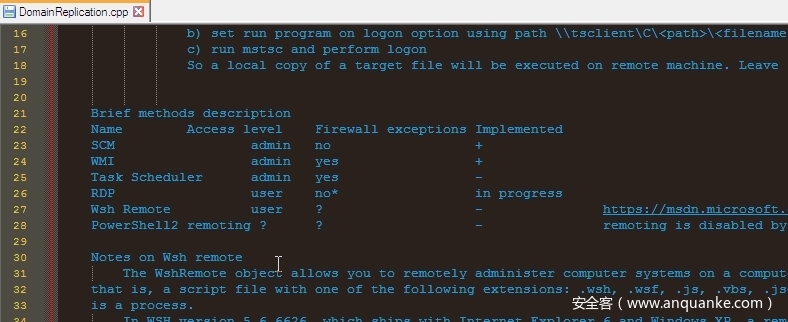

l 使用了一个兼具多种技术的模块在受害者网络中进行传播。

很明显,Pegasus背后的罪犯是有组织的,他们很清楚如何在目标的网络中进行传播。

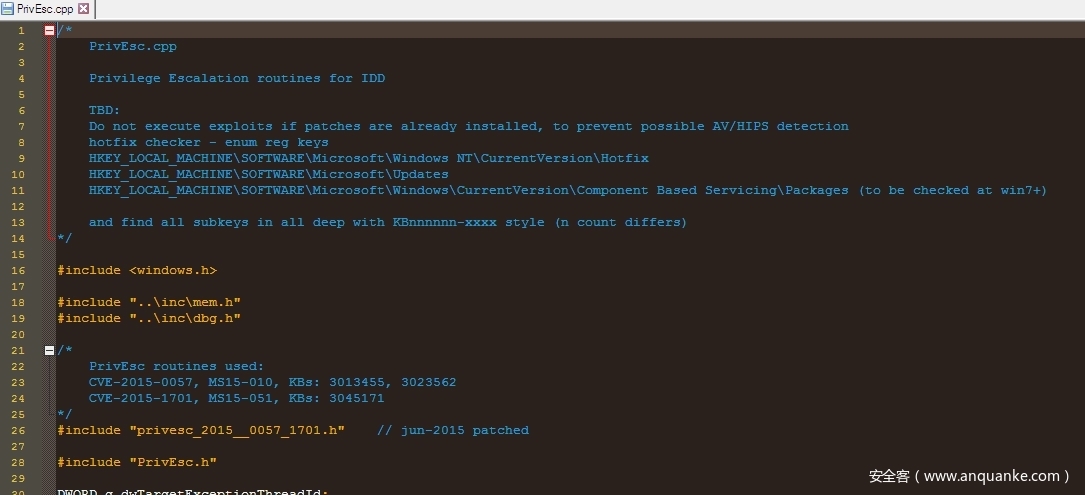

l 使用了2015年的旧漏洞(CVE-2015-0057和CVE-2015-1701)进行权限提升。请注意他们的“to dos”列表,用于避开已经修补过这两个漏洞的设备:

有关Pegasus项目中模块的详细列表,请参阅@Malwageddon的博客,该博客翻译了俄语文件夹的索引:

http://malwageddon.blogspot.com/2018/07/you-only-had-one-job.html

泄露会导致发生什么呢?

这并非首次恶意软件源代码遭到泄露,类似的情况我们已经在Carberp、Zeus、Hacking Team,甚至是NSA漏洞身上看到过。我们认为,就像以前的情况一样,代码将会被技能较低的攻击者重用。

此外,被收集的有关银行员工和绕过反欺诈产品的情报现在也已经随着源代码泄露而遭到公开。虽然这些数据显然无法被直接合并到其他恶意软件中,但还是可以被其他人重用,从而部署有针对性的规避攻击。

从好的方面来看,遭泄露的源代码和文本文件同时也暴露了其背后组织的攻击手法,这将使安全产品得到改进。因为,这使得安全产品厂商能够了解到该组织的犯罪作案手法和犯罪心态。

此外,与以前的案例不同,在此次泄露中并没有新的漏洞被发布,而这在过去是一个很大的问题。

你受到保护了吗?

Pegasus、Buhtrap和Carbanak等恶意软件背后的攻击者以银行和金融机构为目标。 由于Buhtrap的源代码现在能够被使用,因此其他组织可能会使用它来创建自己的恶意软件变种,而这些变种可能会被用于追踪其他行业的受害者。 如果你觉得自己正处于危险之中,或者认为自己已经成为了上述任何威胁的受害者,请随时与我们取得联系。

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录