DEFCON官网链接:https://defcon.org/html/defcon-26/dc-26-index.html

DEFCON 26 PPT下载链接:https://yunpan.360.cn/surl_ydvv6FWmwyR (提取码:df02)

会议简介

DEFCON 是与BlackHat齐名的安全领域世界顶级会议,被誉为安全界 “奥斯卡”。

大会每年在美国拉斯维加斯紧接着BlackHat召开,会集近万名来自全球各地的安全专家、白帽子黑客、安全爱好者相聚在此,集中展示全球网络安全领域最新的技术研究成果,而能够登上DEFCON讲坛展示交流也成为了全世界的网络安全研究者的理想,是拥有世界顶尖安全技术实力的荣耀象征。

在本篇文章中,安全客汇总了本次入选 DEFCON 26 的中国议题,并做了翻译报道。之后安全客将在 DEFCON 26 大会期间为大家全程带来最新的会议报道和最新的深度议题解读,以及有趣好玩的village分享,并在会议结束后第一时间公布演讲者的PPT和演讲视频,欢迎大家持续关注哦~

会议时间

2018年8月9日-12日

会议地点

美国拉斯维加斯,Caesars Palace和Flamingo会议中心

中国入选议题

攻击macOS内核图形驱动器

演讲人员:滴滴美国研究中心高级工程师- Yu Wang

演讲日期:2018年8月12日,星期日,12点00分-12点45分

演讲形式:45分钟陈述

主题标签:技术演示、漏洞利用

跟Windows平台一样,macOS内核的图形驱动器结构同样是非常复杂的,其中存在的安全问题也将暴露非常大的攻击面,攻击者将有可能利用这些安全问题并使用低权限进程来实现EoP或沙盒逃逸等攻击。去年,在对部分macOS内核代码进行了分析之后,我们在其中发现了多个安全漏洞。其中包括空指针间接引用、堆缓冲区溢出、任意内核内存读写和UAF等关键漏洞。其中的某些漏洞我们已经提交给了苹果公司,比如说漏洞CVE-2017-7155、CVE-2017-7163和CVE-2017-13883。

在此次演讲中,我们将跟大家分享相关漏洞的技术细节信息。除此之外,我们还会介绍几种新的漏洞利用技术(针对0 day漏洞),并从攻击者的角度来看看如何利用这些漏洞去实现攻击。

黑掉你的“大脑”–自定义恶意协议黑掉SDN控制器

演讲人员:白帽黑客-Feng Xiao

白帽黑客-Jianwei Huang

网络安全博士-Peng Liu

演讲日期:2018年8月10日,星期五,13点30分-13点50分

演讲形式:20分钟陈述

主题标签:漏洞利用

现如今,软件定义网络(Software Defined Network, SDN )已经普遍部署到各类产品的生产环境之中了,而且以其为主题的社区群体也在不断壮大虽然SDN这种基于软件的架构能够给网络系统带来可编程性,但同时这种架构也会给SDN控制器带来各种危险的代码漏洞。我们通过研究发现,SDN控制器与数据流之间的交互主要通过一种预定义的协议来进行,而这种机制从很大程度上会增加攻击者利用数据面安全漏洞的难度。

在我们的演讲中,我们将会扩展相关的攻击面,并给大家介绍关于自定义攻击(Custom Attack)的内容。所谓自定义攻击,指的是一种针对SDN控制器的新型攻击方法,这种方法主要利用的是合法SDN协议消息(例如自定义protocol域)来尝试利用Java代码漏洞。我们的研究表明,这种攻击方式可以在存在安全漏洞的目标设备中实现任意命令执行或者在无需访问SDN控制器及任意应用程序的情况下修改SDN控制器中的数据(不过这样只能控制一台主机或交换机)。

需要提醒大家的是,我们所设计的自定义攻击(Custom Attack)是第一种能够远程入侵SDN软件栈并给SDN控制器同时带来多种影响的攻击方法。目前为止,我们已经对五种热门的SDN控制器以及相应的应用程序进行了攻击测试。测试结果表明,从某种程度上来说,这些SDN控制器全部都无法抵御自定义攻击(Custom Attack)。我们总共发现了十四个严重的安全漏洞,而这些漏洞都可以被攻击者远程利用并对目标控制器执行攻击,其中包括任意命令执行、提取敏感文件或引起SDN服务崩溃等等。

我们此次演讲的内容将包括已下四个方面:

1. 对我们的SDN安全研究报告以及相关实践建议进行阐述

2. 介绍一种针对SDN控制器的新型攻击方法,并演示如何入侵整个目标网络

3. 介绍我们的研究过程、方法和研究成果,其中包括攻击技术细节

4. 给大家展示在现实生活中如何对真实的SDN项目执行自定义攻击(Custom Attack)

您的外围设备已被植入恶意软件-NXP SOCs漏洞利用

演讲人员:奇虎360独角兽团队高级安全研究专家– Yuwei Zheng

安全研究专家– Shaokun CaoFreelance

奇虎360独角兽团队高级安全研究专家– Yunding Jian

奇虎360无线安全研究部门高级安全研究专家– Mingchuang Qun

演讲日期:2018年8月10日,星期五,16点00分-16点45分

演讲形式:45分钟陈述

主题标签:漏洞利用

目前已经有数十亿台嵌入式系统采用了基于SOC的ARM Cortex M处理器,在这些设备中,绝大多数都是可以联网的,而这些设备的安全问题往往也是我们最担心的。厂商会在ARM Cortex M产品中采用大量的安全保护措施,主要原因有以下几点:(1)防止他人仿造他们的产品;(2)实现对硬件和软件产品的许可证控制;(3)防止攻击者向固件中注入恶意代码。厂商通常会直接在芯片层构建安全保护措施,或者在芯片组件的周边设备上部署安全防护机制(例如Secure Boot等等)。

在我们的演讲中,我们将跟大家分享一个ARM Cortex M SOC漏洞,我们将主要分两个部分进行阐述:

首先是厂商在SOC中构建的安全防护措施,我们将演示如何去突破这种防护措施。漏洞利用成功后,我们将能够修改SOC的唯一ID,并向固件中写入数据,甚至还可以将目标设备转换为木马或僵尸网络主机。

第二部分是厂商围绕SOC构建的安全防护措施,我们将演示如何去攻击Secure Boot组件,并向固件中写入恶意数据。

苹果内核驱动的安全分析与攻击

演讲人员:阿里巴巴安全工程师-Xiaolong Bai

阿里巴巴安全专家– Min (Spark)

演讲日期:2018年8月12日,星期日,14点00分-14点45分

演讲形式:45分钟陈述

主题标签:技术演示、工具、漏洞利用

虽然苹果的macOS和iOS系统采用了非常多的安全机制,但是其中还遗留有很多已过时或质量不高的内核代码,而这些低质量的代码将会给攻击者提供可乘之机。毫无疑问,内核绝对是一台设备的核心组件,很多攻击者都会利用设备驱动器或内核漏洞来对苹果系统进行攻击。实际上,想要找出苹果内核驱动器中存在的漏洞并不容易,因为苹果的系统采取的是闭源策略,并且极其依赖于面向对象的编程方法。在我们的此次演讲中,我们将跟大家分析一下苹果内核驱动器的安全问题,并分享针对苹果内核驱动器的攻击方法。除此之外,我们还将给大家介绍一款名叫Ryuk的新型工具,这款工具(Ryuk)不仅采用了静态分析技术来自动搜索内核漏洞,而且还可以给研究人员的手动审计提供帮助。

当然了,我们还会演示怎样结合静态分析技术和动态模糊测试技术来寻找苹果驱动器中的安全漏洞。也就是说,我们将在演讲过程中介绍如何将Ryuk整合到针对苹果驱动器的模糊测试工具(PassiveFuzzFrameworkOSX)之中,并尝试寻找可利用的漏洞。

值得一提的是,我们还会通过几个新发现的安全漏洞来更好地展示Ryuk的能力,而这些漏洞都是Ryuk近期发现的新漏洞。在这个过程中,我们将演示如何利用这些漏洞在macOS 10.13.3和10.13.2上实现权限提升。我们不仅会介绍这些漏洞的成因以及漏洞的挖掘过程,我们还会演示如何去利用这些漏洞实施攻击,这个部分将涉及到内核漏洞利用技术的相关内容。

你的钱都去哪儿了?针对以太坊智能合约的重放攻击技术分析

演讲人员:安全研究专家-Zhenxuan Bai

奇虎360独角兽团队高级安全研究专家– Yuwei Zheng

安全研究专家– Senhua Wang

奇虎360无线安全研究部PegasusTeam- Kunzhe Chai

演讲日期:2018年8月11日,星期六,10点00分-10点45分

演讲形式:45分钟陈述

主题标签:技术演示、漏洞利用

在我们发表的这篇报告中,将介绍一种针对以太坊智能合约的新型重放攻击技术。在令牌传输的过程中,当发送方的签名被窃取之后,重放攻击所带来的潜在安全风险将无法被完全规避,这样一来用户将会承受不同程度的经济损失。原因就是,现有智能合约中广泛采用的签名机制其实存在设计缺陷。为了测试并验证这种安全漏洞,我们选取了两种类似的智能合约来进行实验,在同一时间点,我们在两个智能合约中使用了自己的账号来进行测试。在实验过程中,由于我们使用的是相同的合约签名,我们成功从发送方那里拿到了两倍收入。实验结果表明,针对以太坊智能合约的重放攻击是真实存在并且可行的。除此之外,重放攻击也许还可以对其他的智能合约有效。我们计算了所有存在该漏洞的智能合约数量,以及相应的交易活动特征,并成功找到了一些包含该漏洞的以太坊智能合约。在对合约签名漏洞进行了分析之后,我们对该漏洞的风险等级和漏洞特征进行了评估。除此之外,重放攻击的模式还可以扩展到合约内部、跨合约或者跨区块链。最后,我们还提出了针对该漏洞的修复策略以及应对策略,这些内容可以给广大研究人员提供可用性较高的安全参考。

史上最难?不存在的!看我们如何拿到ASR漏洞奖励计划的最高额奖金

演讲人员:奇虎360Alpha团队– Guang Gong

奇虎360Alpha团队– Wenlin YangAlpha

奇虎360Alpha团队– Jianjun Dai

演讲日期:2018年8月19日,星期四,11点00分-11点45分

演讲形式:45分钟陈述

主题标签:技术演示、漏洞利用

近些年来,Google为了增强安卓操作系统的安全性,他们在漏洞利用以及攻击面缓解方面做出了非常多的努力。在Google技术人员的努力之下,攻击者已经越来越难远程入侵安卓设备了,尤其是Google的Pixel手机。

Pixel引入了非常多的安全保护功能,而它也是2017年移动Pwn2Own比赛上唯一一台没有被参赛者成功“拿下”的设备。但是我们的团队成功发现了一个远程漏洞利用链,这也是自从安卓安全奖励计划(ASR)规模扩大以来第一个公开的针对Pixel手机的漏洞利用链,我们已经将相关漏洞信息提交给了安卓安全团队。他们也非常重视这个问题,并且在很短的时间内修复了相关漏洞。由于我们的漏洞报告非常详细,并且相关漏洞也是高危漏洞,因此我们得到了ASR计划提供的112500美元的漏洞奖金,这也是ASR计划有史以来的最高额奖金。

在此次演讲中,我们将详细介绍如何使用该漏洞利用链向目标设备的system_server进程中注入任意代码,并获取到系统用户权限。该漏洞利用链包括了两个漏洞,即CVE-2017-5116和CVE-2017-14904。漏洞CVE-2017-5116是一个V8引擎漏洞,这个漏洞跟Webassembly和SharedArrayBuffer有关。攻击者可以利用该漏洞在Chrome进程的沙盒环境中实现远程代码执行。漏洞CVE-2017-14904是一个存在于安卓libgralloc模块中的漏洞,攻击者可以用它来实现沙箱逃逸。我们利用这个漏洞的方式非常有意思,而且此前也很少有人探讨过这方面内容。所有的漏洞细节信息和相关环节技术都将会在此次演讲中提供给大家。

系好“安全带”!让我们一起逃离iOS 11的沙盒

演讲人员:阿里巴巴安全研究专家– Min (Spark) Zheng

阿里巴巴安全工程师– Xiaolong Bai

演讲日期:2018年8月10日,星期五,13点30分-13点50分

演讲形式:20分钟陈述

主题标签:漏洞利用

苹果在macOS 10.5中引入的沙盒机制名叫“SeatBelt”,这个功能是MACF策略的第一次完整实现。该功能在macOS上非常成功,因此苹果也将这种沙盒机制引入到了iOS 6中。在实现过程中,有多种系统操作需要挂钩MACF策略。随着新的系统调用请求和新发现的安全威胁数量不断增长,整个沙盒系统会变得越来越复杂。在一开始,苹果的沙盒使用的是一种基于黑名单的方法,这也就意味着苹果从一开始就收集到了大量已知的危险API,并通过黑名单机制来进行风险控制。但是,随着苹果沙盒系统的逐步升级,它开始采用一种基于白名单的方法来拒绝所有的API请求,并只允许处理那些苹果信任的请求。

在此次演讲中,我们将对苹果的沙盒系统以及最新版iOS的配置文件进行介绍。接下来,我们会讨论iOS IPC机制,并对几种经典的沙盒逃逸漏洞进行介绍。最重要的是,我们还会详细介绍两个最新的沙盒逃逸漏洞,这两个0 day漏洞是我们在最新的iOS 11.4版本中发现的。除此之外,我们还会跟大家分享如何通过OOL msg堆喷射以及ROP技术来利用系统服务中的安全漏洞。

除了上述内容之外,我们还会讨论一种任务端口利用技术,这种技术可以通过Mach消息来实现对远程进程的完整控制。在这项技术的帮助下,安全研究人员可以寻找并利用沙盒逃逸漏洞来控制iOS用户模式下的系统服务,并进一步实现对内核的攻击。

智能音箱到底有多智能?我可以监听你的一切

演讲人员:腾讯Blade团队安全研究专家– Wu HuiYu

腾讯Blade团队安全研究专家– Qian Wenxiang

演讲日期:2018年8月12日,星期日,12点00分-12点45分

演讲形式:45分钟陈述

主题标签:技术演示、漏洞利用

在过去的两年里,智能音箱已经变成了一款非常热门的物联网设备。亚马逊、谷歌和苹果都已经推出了自家的智能音箱产品。在这些智能音箱产品中,绝大多数都拥有自然语言识别、聊天、音乐播放、物联网设备控制以及购物等功能。制造商们使用了人工智能技术来让这些智能音箱变得更加智能,并让它们拥有了跟人类对话的能力。但是,随着越来越多的家庭开始使用智能音箱,制造商们也在不断地给智能音箱产品添加新的功能,因此这类产品的安全问题也逐渐开始引起了人们的关注。很多人都担心智能音箱会被黑客攻击,并泄露他们的隐私,而我们的研究结果表明,这种担忧是非常实际的。

在此次演讲中,我们将跟大家介绍如何利用多个漏洞来入侵某些当前热门的智能音箱。攻击成功之后,我们将能够在后台对用户进行监听,或控制音箱播放的内容等等。除此之外,我们还会介绍如何从BGA数据包闪存芯片(例如EMMC、EMCP和NAND闪存等等)中提取出固件。当然了,这部分内容还涉及到如何通过修改固件内容和重构闪存芯片来开启设备的调试接口并获取到root权限,因为这部分内容将会对后续的漏洞分析和调试起到非常大的帮助。最后,我们将会播放几个演示视频来展示我们如何利用root权限远程访问某些智能音箱,并使用音箱来实现用户监听和播放任意音频。

Lora智能水表的安全分析报告

演讲人员:奇虎360独角兽无线安全研究部门安全研究专家– Yingtao Zeng

奇虎360安全技术部门高级无线安全研究专家和SDR技术专家– Lin Huang

奇虎360无线安全研究部门高级安全研究专家– Jun Li

演讲日期:2018年8月10日,星期五,11点00分-11点45分

演讲形式:45分钟陈述

主题标签:工具演示

在智能水表出现之前,水电行业的朋友们都需要去用户的家中收集水表数据。为了避免去进行这种繁琐无谓的工作,制造商们向水表中添加了无线通信模块,智能水表便应运而生。在此次演讲中,我们将对一款智能水表的安全性进行分析。这款智能水表使用了Lora无线协议,我们将以此作为样例来对其安全性进行分析,并对其面临的安全风险进行描述。除此之外,我们还会介绍如何对智能水表的硬件系统和软件系统进行逆向工程分析。在演讲过程中,我们将从多个角度来对智能水表的安全问题进行介绍,其中包括物理、数据流和传感器等多个方面。需要注意的是,Lora无线协议并不只有智能水表在使用,很多物联网设备都在使用这种通信协议,所以我们在分析Lora时所采用的方法也可以适用于其他基于Lora的物联网设备。

精彩回顾

360cert现场分享

安全从来不是绝对的,也无法用数字来衡量。从我们自身的经验出发,市场上如此多的IoT设备存在安全隐患,正是因为生产厂商在面对漏洞时仍抱着鸵鸟心态,没有将安全审计融入到产品生命周期里。也正因如此,尽管安全的世界易攻难守,360还是执着地将自家设备搬上了世界顶级黑客大会舞台——让所有黑客来踢馆,重金求漏洞!

2018 DEFCON大会上,“360 IoT安全守护计划”如约而来。当这群近乎偏执的技术狂魔们,豪气放话“单个漏洞最高5万美金”,当安全硬实力与黑客高水平进行激烈碰撞。这是产品之幸、用户之幸,行业之幸,更是360之幸。

可喜的是,360旗下四款智能硬件设备全部守擂成功,兑现了“用户至上,安全第一”的承诺;可赞的是,万物互联勾勒出了一本世界黑客列传,他们不论性别、不分年龄,终日在技术的路上求索。

图中的佛罗里达小哥为了寻找漏洞,在赛区奋战整整三天,非吃饭不离席。

做邮件安全的黑客女士不甘示弱,学生黑客为了漏洞早来晚归。

活动已进入撤展时间,但现场的嘈杂仍然无法影响到沉浸在代码世界里的这一老一少。老黑客从业安全十四年,如今手把手带儿子入门,研究漏洞挖掘,也许这就是黑客精神的一种传承吧。

挑战赛期间,360的技术人员还收到了海外媒体的专访,自豪地向全世界展示中国安全实力,彰显中国黑客力量。

银基安全现场分享

DEFCON,一场安全领域的世界顶级会议,一个结识朋友与展示实力的国际平台。今年的DEFCON 26于8月9日至12日在美国拉斯维加斯举办,来自全球各地的超过25000名安全专家、白帽子黑客、安全爱好者相聚在此,集中展示与分享全球网络安全领域最新的技术研究成果。

大会期间,不仅有深度的议题演讲,还有好玩有趣的Village分享,可谓精彩纷呈。银基安全的Kevin受邀出席了此次DEFCON,连续两场50分钟的主题演讲,座无虚席。就汽车数字钥匙安全的主题,通过深度解剖某汽车数字钥匙的工作原理和安全机制,为大家展示了未来数字钥匙可能存在的风险点和可能面临的攻击手段,并通过多个视频演示了整个系统被逐步破解的全过程。

@ Car Hacking Village

@ Packet Hacking Village

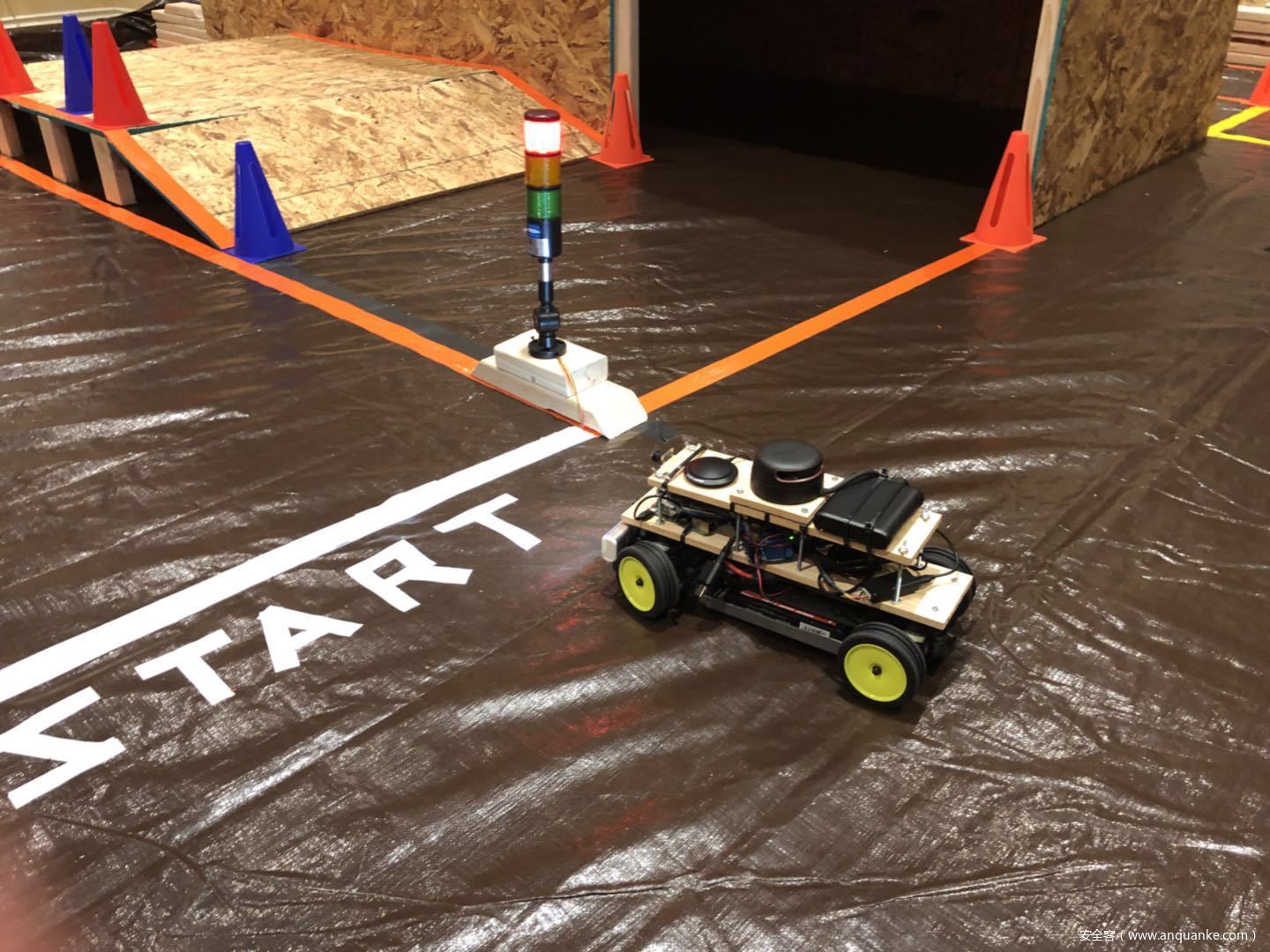

会议期间的活动丰富多彩,吸引不少黑客朋友来比试一番。比如这个在Car Hacking Village的活动:DIY的自动驾驶汽车,小车上装有雷达,摄像头,陀螺仪等传感器,看黑客能否控制小车的自动驾驶,发现相关的安全问题。

各个分会场都有CTF,即capture the flag,夺旗。作为DEFCON的核心竞赛项目,黑客们长时间奋斗在电脑前,进行分组对战,获取网络根服务,击败对手将其拉下马。在实力与技术的较量中,让黑客大会更添一分挑战的乐趣。

这么有趣的现场,还有什么意想不到的惊喜呢?在各大分会场内,都会有一些售卖小工具的摊子,各种稀奇古怪的小玩意儿,值得好好淘金一下。

作为安全圈中顶级的黑客大会,DEFCON一直是全球网络安全人员的“理想国”,同来自全球的安全专家、黑客大牛面对面交流,探讨最前沿的破解技术与深度议题,享受黑客精神。

发表评论

您还未登录,请先登录。

登录