本周一,由法国软件公司 Containous 开发并管理的一款非常流行的开源反向代理和负载平衡产品 Traefik 修复了一个严重的问题 (CVE-2018-15598)。在特定条件下,该问题可泄露在云服务器上的公司的 TLS 证书密钥。

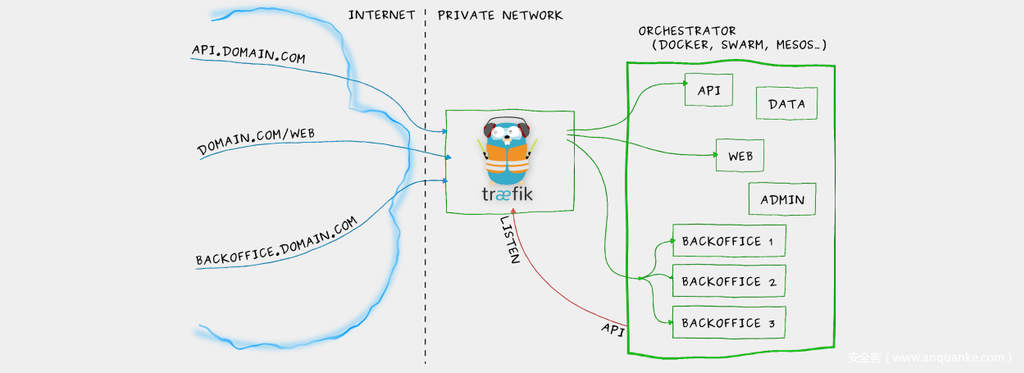

在现代的 web 运维环境中,开发人员在 Docker 或 Kubernetes 服务器集群前部署 Traefik 代理/均衡器以便控制流量如何流向某公司的 IT 基础设施如后端、内联网、网站、移动应用程序、API等。

Traefik还有一个后端面板以帮助用户更好地管理 Traefik 设置。

Traefik 控制面板 API 暴露 TLS 证书私钥

安全研究员 Ed Foudil 发现,当企业将 Traefik 控制面板暴露到公网时,远程攻击者能够在查询端口8080上后台控制面板的 API。

Foudil 发现其中的 API 端点能导致攻击者询问 Traefik 关于 TLS 设置的详情,甚至是提取公司 TLS 证书密钥的副本。这个密钥将允许攻击者解码已遭拦截的流量或加密 web 流量 (HTTPS) 并使其看起来就像是来自另一家公司的官方站点。

暗网站点遭暴露

Foudil 表示在调查某漏洞奖励平台的安全性时发现了这个 bug。其他安全研究员也发现了类似的 Traefik 后台暴露多家其它公司的基础设施。最有意思的发现要数英国安全研究员 Robbie Wiggins,他发现了一个托管在某个 Traefik 后的暗网 .onion 域名。

但不止如此,Wiggins 还表示他还“找到 Kubernetes 系统的证书以及一家营销公司的 SSL 证书。”

Wiggins 公布了一个脚本,从 Shodan 上搜索,可以找到2700多个 Traefik 后台。

增加更清晰的警告信息修复问题

周一,Containous 发布 Traefik 1.6.6 修复了这个问题。在这个新版本中,当管理员启用控制板的 API 时,他们会看到关于这一操作的警告信息,以及提到打开 API 可能会暴露 TLS 数据。

这个新的警告信息指出,“启用 API 将会暴露所有的配置元素,包括密钥等在内。在生产环境中不建议打开 API,除非得到认证和授权的保护。”

由于只有那些拥有大量内部网络和 IT 基础设施的站点才会使用 Traefik,这些设置中的任何配置不当都可能导致产生很大的安全问题,至少影响数百万用户使用的产品。Traefik 网站列出了使用 Traefik 的两家公司如 Mozilla Foundation 和 New Relic。

Foudil 表示,“我能想象出我们公布这个问题后,人们马上就会开始去找 Traefik 后台。”他还赞赏了 Containous 对该问题的快速响应,在第一份报告发出后的一天之内就解决了所报告的问题。

建议企业审查自己的 Traefik 设置并尽快禁用对 Traefik 控制板和 API 的公开访问权限。

发表评论

您还未登录,请先登录。

登录