0x00 漏洞背景

11 月 21号,Semmle团队的安全研究员Man Yue Mo通过semmle 官网 ,再次指出 ghostscript 的安全沙箱可以被绕过,通过构造恶意的PDF内容,可造成远程命令执行。

ghostscript应用广泛,ImageMagick、python-matplotlib、libmagick 等图像处理应用均有引用。

0x01 漏洞影响

经过版本核对,360CERT确认9.26 RELEASE对应的commit版本是

867deb44ce59102b3c817b8228d9cbfd9d9b1fde

故受到影响的版本是

version <= 9.26(867deb44ce59102b3c817b8228d9cbfd9d9b1fde) 之前的版本

官方已经针对漏洞进行修复,已有RELEASE版本发布

下载地址: RELEASE

漏洞导致所有引用ghostscript的上游应用受到影响。 常见应用如下:

- 内置图像处理功能的pdf软件

- imagemagick

- libmagick

- graphicsmagick

- gimp

- python-matplotlib

- texlive-core

- atexmacs

- alatex2html

- latex2rtf 等

0x02 利用效果

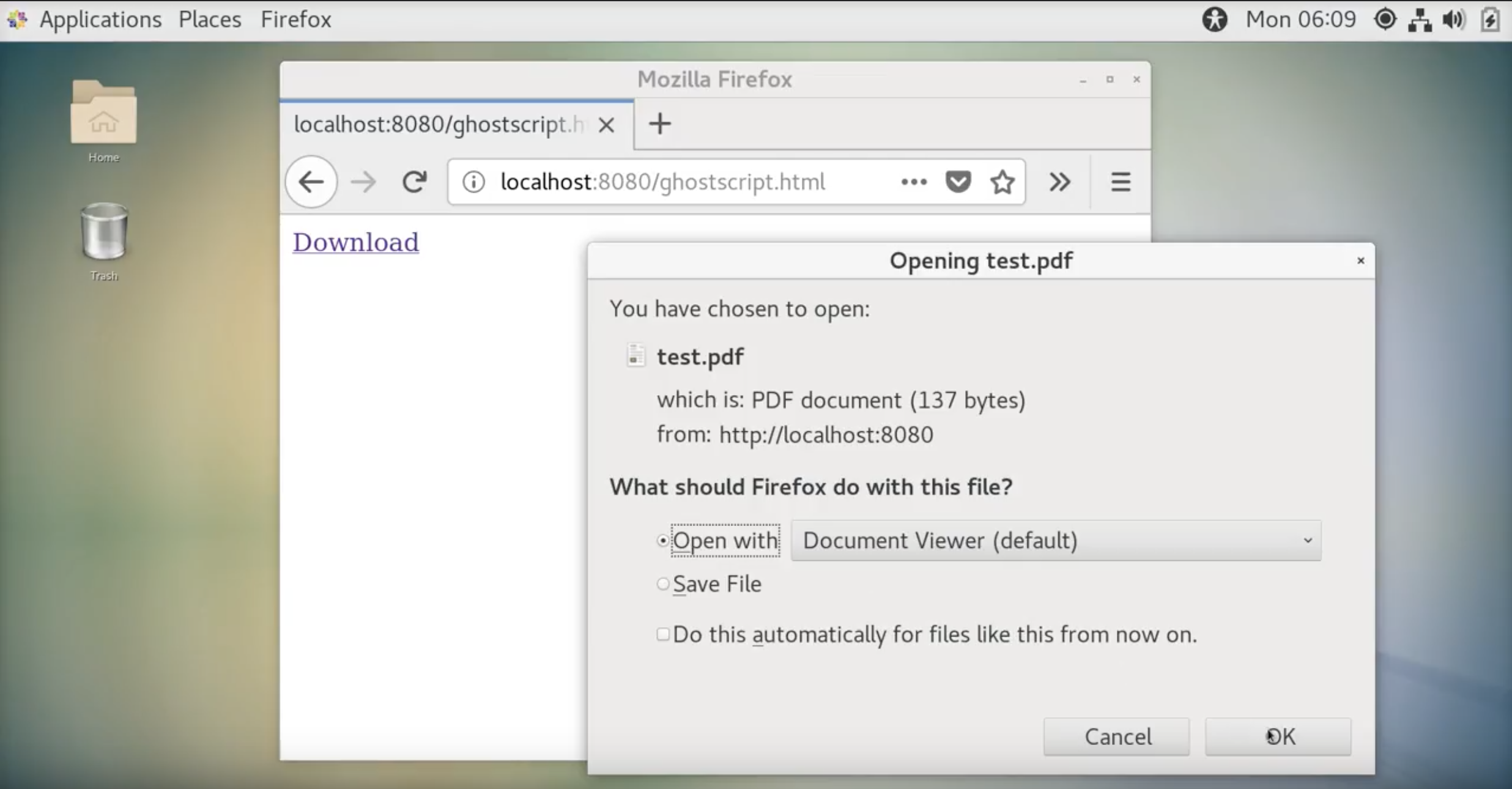

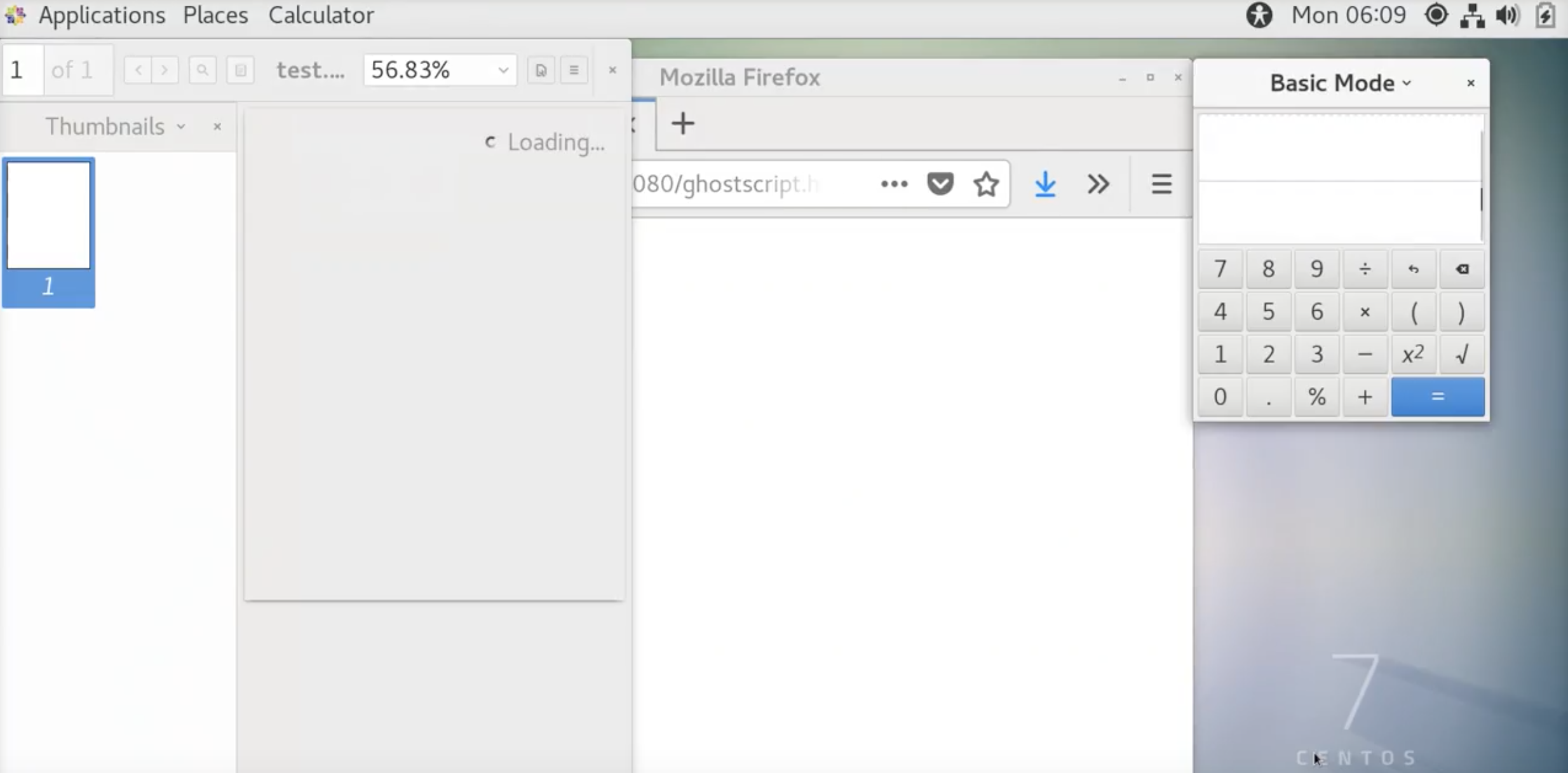

可以通过查看恶意pdf文件直接触发命令执行

查看恶意PDF文件之前

查查恶意PDF文件之后

0x03 缓解措施

目前官方已发布新版本更新,建议更新ghostscript。至少需要更新到9.26 RELEASE版本

由于很多PDF工具内置ghostscript,故360CERT建议用户及时更新相关工具

若无法更新可先停止使用本地PDF文件软件直接查看来路不明的PDF文件,可以使用网盘等云PDF预览工具对PDF文件进行查看预览。

0x04 时间线

2018-11-12 Man Yue Mo发现漏洞并提交漏洞证明至Artifex

2018-11-13 Artifex承认并修复了漏洞

2018-11-20 Artifex发布9.26 RELEASE

2018-11-21 Semmle团队发布预警

2018-11-22 360CERT发布预警

发表评论

您还未登录,请先登录。

登录