新闻概览

2019年Q2的高调DDoS攻击相比Q1要多不少,当然,在这些吸引了媒体关注的攻击活动中,大多数都与政治动机有关,而不是商业动机 – 尽管安全专家曾指出Hacktivism(与政治有关的黑客入侵)在近年来明显减少。(译者:链接中是IBM X-Force 5月份发布的一份报告,我猜卡巴斯基是在吐槽)

让我们首先来关注3月5日发生的一起攻击事件,严格来说这起事件不在本报告讨论的时间范围内,但该事件在5月初才被公开报道。该事件的攻击目标是洛杉矶和盐湖城各个地区的电力供应控制系统。加州和怀俄明州的电力供应系统也遇到了问题。这是一个相当罕见的攻击案例,它针对人口稠密地区的电力网络。攻击规模很大,但相对原始,它没能造成任何停电事件。但根据美国能源部的描述,“系统的正常运行出现了中断”。官方没有发布任何与攻击目的和攻击者身份有关的信息。

在4月下半月,厄瓜多尔遭到不计其数的DDoS攻击。根据该国信息和通信部副部长的表述,该国公共机构的网站遭到了4000万次各类网络攻击(包括DDoS攻击)。中央银行、外交部和总统府网站受到的攻击最多。这一波攻击的本质还是hacktivist(黑客主义):攻击者对新政府决定剥夺朱利安.阿桑奇的政治庇护表示抗议。为了应对数字世界的愤怒狂潮,厄瓜多尔不得不向以色列专家寻求帮助。

6月初,Telegram遭到强力的DDoS攻击。这次攻击主要来自中国的IP地址,这使得Telegram创始人Pavel Durov有理由将其与香港的示威活动联系起来;用他的话来说,当地的政治反对派使用Telegram来组织抗议活动。北京对此持怀疑态度。

本季度唯一的头条新闻,其攻击活动似乎是由商业因素驱动的,攻击目标是视频游戏厂商育碧。攻击事件发生在6月18日,正好在其发布《彩虹六号:围攻》游戏的扩展包《Phantom Sight行动》之前。许多玩家因此掉线,他们甚至在Reddit上发起加强DDoS防护的呼吁。

Q2最大的一起DDoS攻击最后被证明是一起误报事件。在6月末,互联网的某些区域经历了一起运营事故,最初被认为是DDoS攻击,但实际上是由于别的原因。事实证明,宾夕法尼亚州的一家小型ISP由于配置错误,将自己变成了Cloudflare部分流量的优先路由选择,导致接受Cloudflare服务的数千个网站无法访问,包括WhatsApp和Instagram。值得注意的是,这种互联网中断经常发生;在本案例中,问题的规模和Cloudflare的卷入造成了对潜在DDoS攻击的猜测。

同一期间,执法机构继续努力减少其负责区域内的DDoS攻击数量。例如,3月末19岁的英国人Liam Reece Watts被捕,他被指控针对大曼彻斯特和柴郡警方官网发起两次攻击。

另一个值得注意的事情是,本季度的数据证实了我们之前关于DDoS攻击数量下降与恶意挖矿的增长之间存在关联的假说:NSFOCUS发布了2018年的DDoS报告,该报告明确指出加密货币价格的波动与DDoS攻击的数量存在相关性。

季度趋势

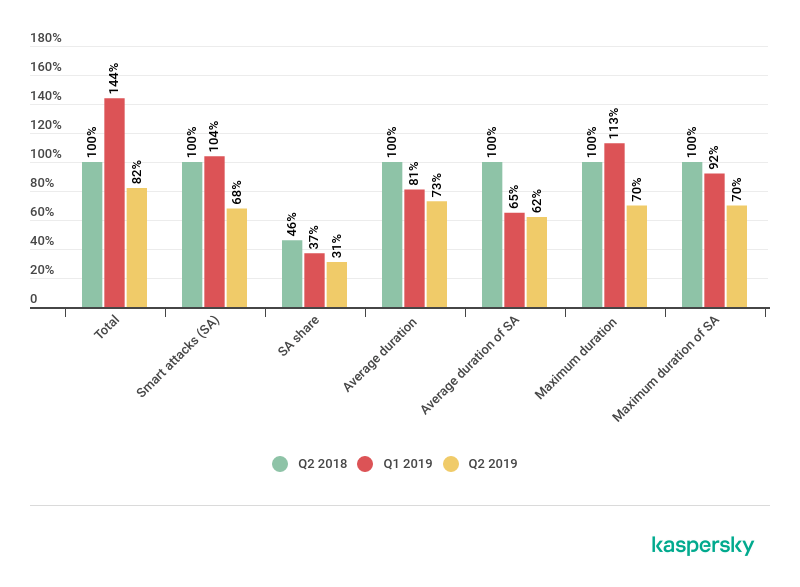

根据卡巴斯基的数据,本季度的DDoS攻击比前一季度要少得多。卡巴斯基的防护方案阻止的DDoS攻击数量下降了44个百分点。传统上,犯罪分子在夏季的攻击活动往往处于季节性下降状态,这可以解释这一点。从另一个角度来看,本季度的DDoS攻击数量比2018年Q2实际上要增长了18个百分点,这证实了我们关于DDoS市场正在复苏的理论。自2019年初以来的增长趋势仍然存在。

应该指出的是,这种季节性的下降对技术更复杂的攻击(不论是攻击还是防御)几乎没有影响:与上一季度相比,其份额仅下跌了4个百分点,而与去年同期相比,这种“智能”攻击涨幅较大 – 32个百分点。此类攻击占所有攻击中的比例也在稳步增长:与上一季度相比增长了9个百分点,与2018年Q2相比增长了15个百分点。

DDoS的持续时间也在稳步增长,不论是相对还是绝对(被阻止的攻击中,持续时间最长的为75分钟,这也是持续时间最长的“智能”型攻击,这一数字相当令人惊叹,因为此类攻击的绝大多数都在早期阶段被过滤掉了)。在许多方面,这一整体的增长是由于技术复杂度较高的攻击的持续时间变长导致的,与上一季度,甚至上一年相比,其平均时间和最大时间都获得了增长。

2018 Q2、2019 Q1与Q2,标准型DDoS与智能型DDoS攻击数量与持续时间的对比

因此,传统上春季/夏季的季节性下降可以被归因于非智能型攻击的下降 – 毕竟这是业余DDoSers参加考试和去海滩玩的时间。

而在专业犯罪分子的世界里,工作才是最重要的:更加复杂、强力且危险的攻击活动的指标稳步增长。与去年同期相比,这一情况尤其明显。相对于Q1的增长也很明显,尽管不那么引人注目(正如我们在之前的季度报告中预测的那样)。最近的数据已经显示出稳定的趋势。对于我们而言,观察接下来三个月的变化非常有趣:我们会看到进一步的增长,还是市场趋于稳定呢?

统计分析

季度要点

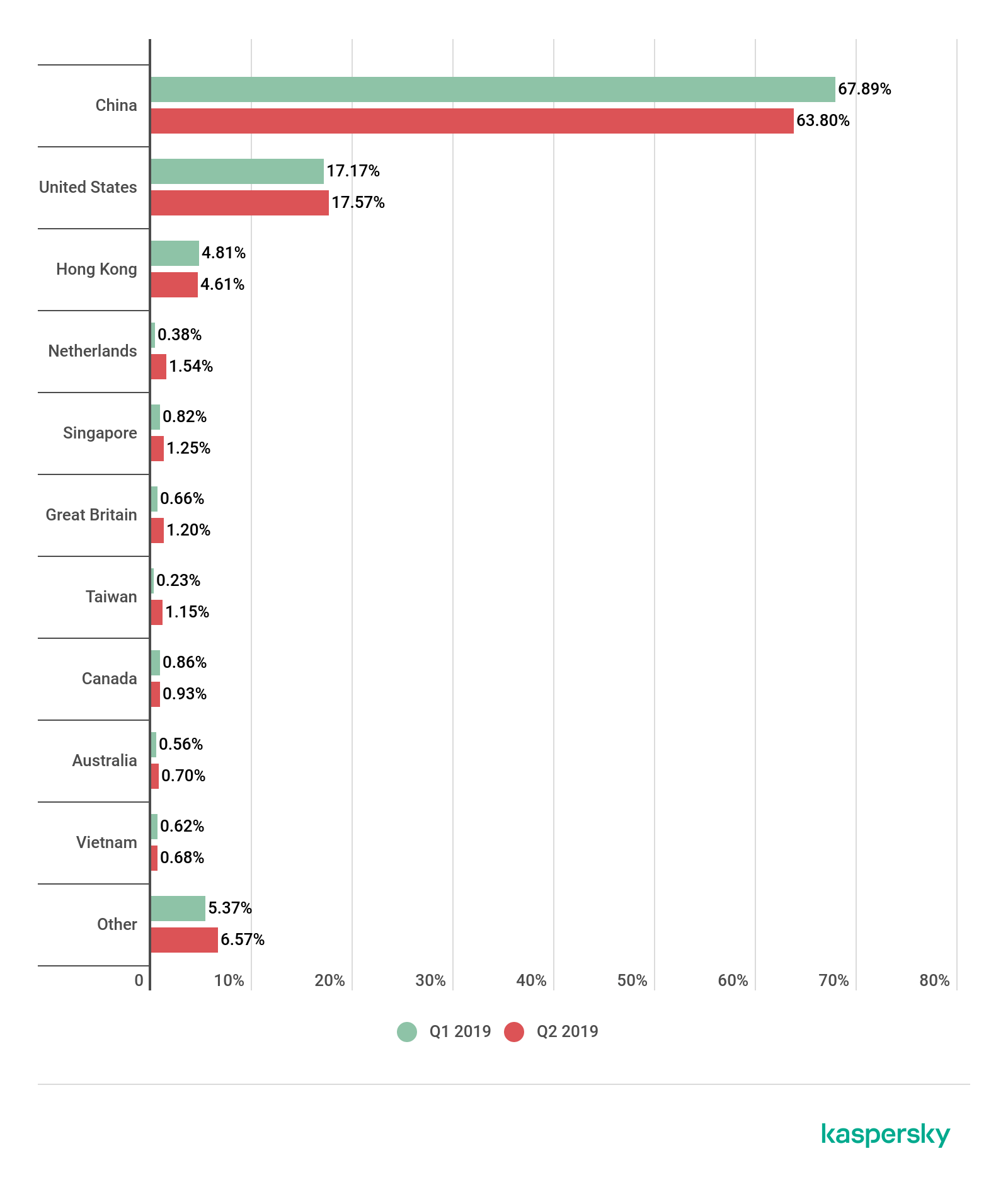

- 本季度中国仍然是受到DDoS攻击数量最多的地区(63.80%),其次是美国(17.57%)和中国香港(4.61%)。

- 前三名几乎没有变动,但后面的排名中再次出现了通常DDoS水平不高的地区 – 这一次是荷兰(第四,1.54%)和中国台湾(第七,1.15%)。

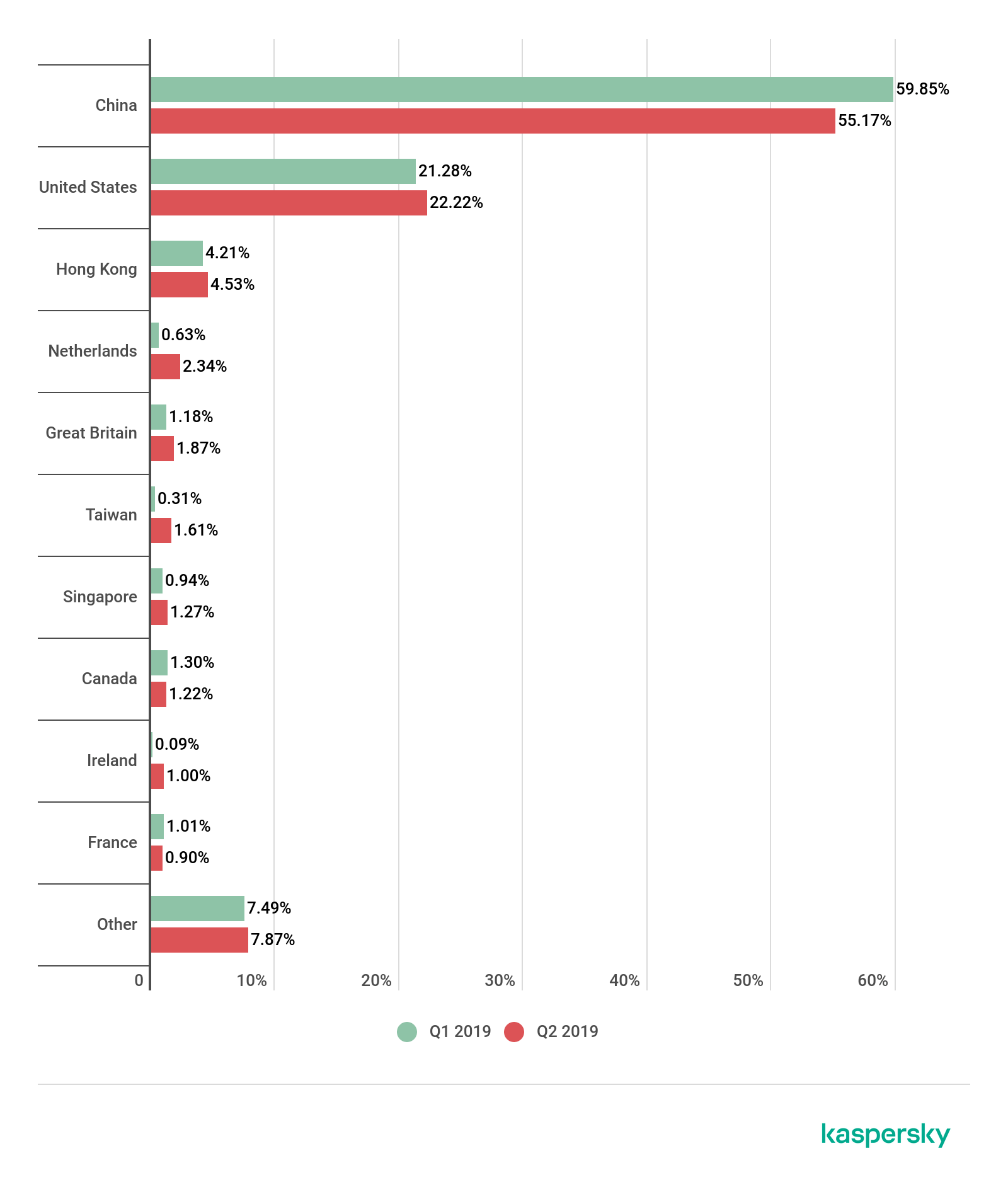

- 攻击目标数量的排名与攻击数量的排名保持一致:中国(55.17%)、美国(22.22%)和中国香港(4.53%)再次登上领奖台。后面跟着的是中国台湾(1.61%)和爱尔兰(1%)。

- 本季度最波涛汹涌的月份是4月,峰值时间出现在该月;最平静的月份是紧随其后的5月。

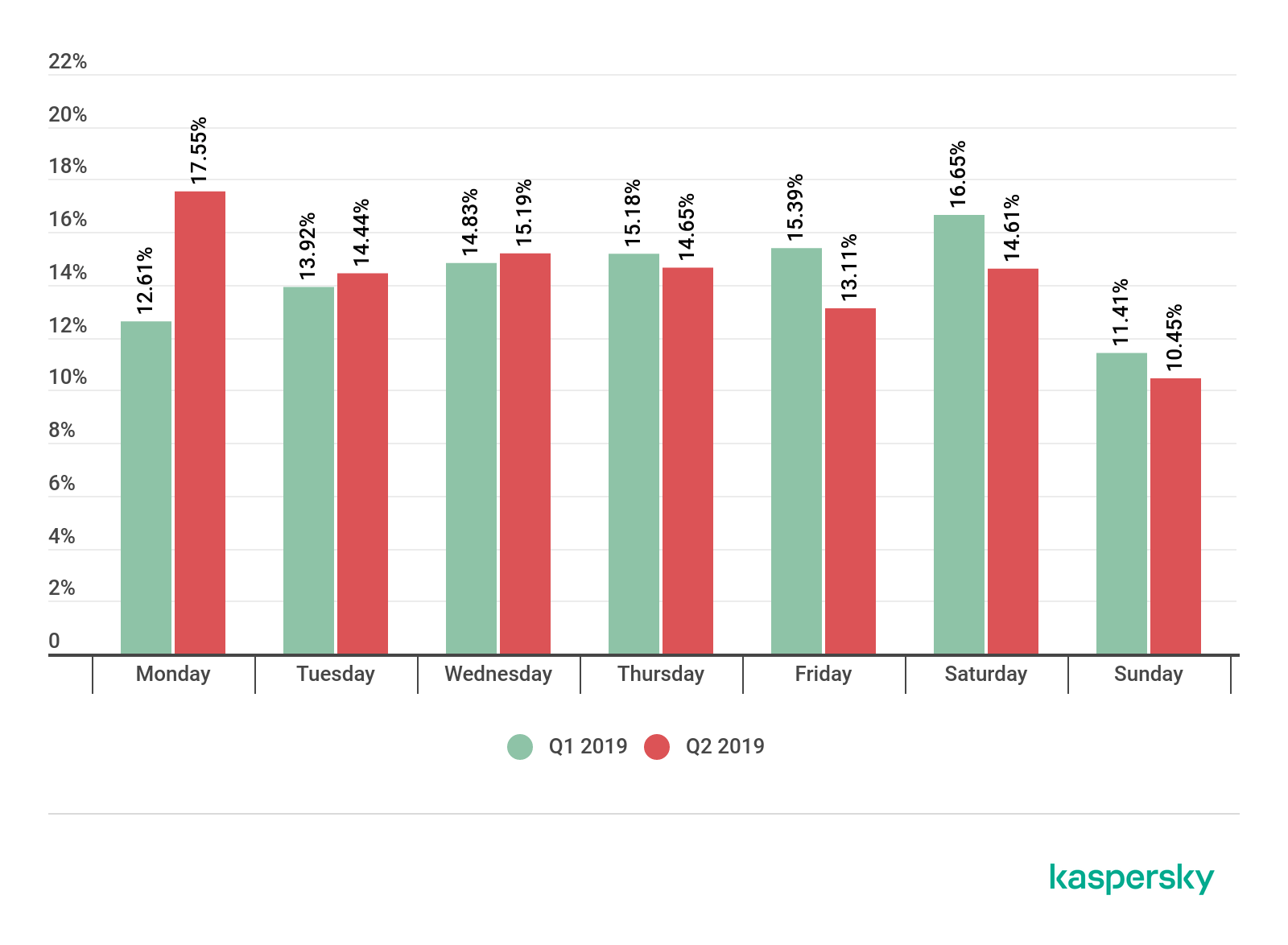

- 统计数据显示,发生在周一的攻击数量最多(17.55%),而周日那天的攻击最少(10.45%)。

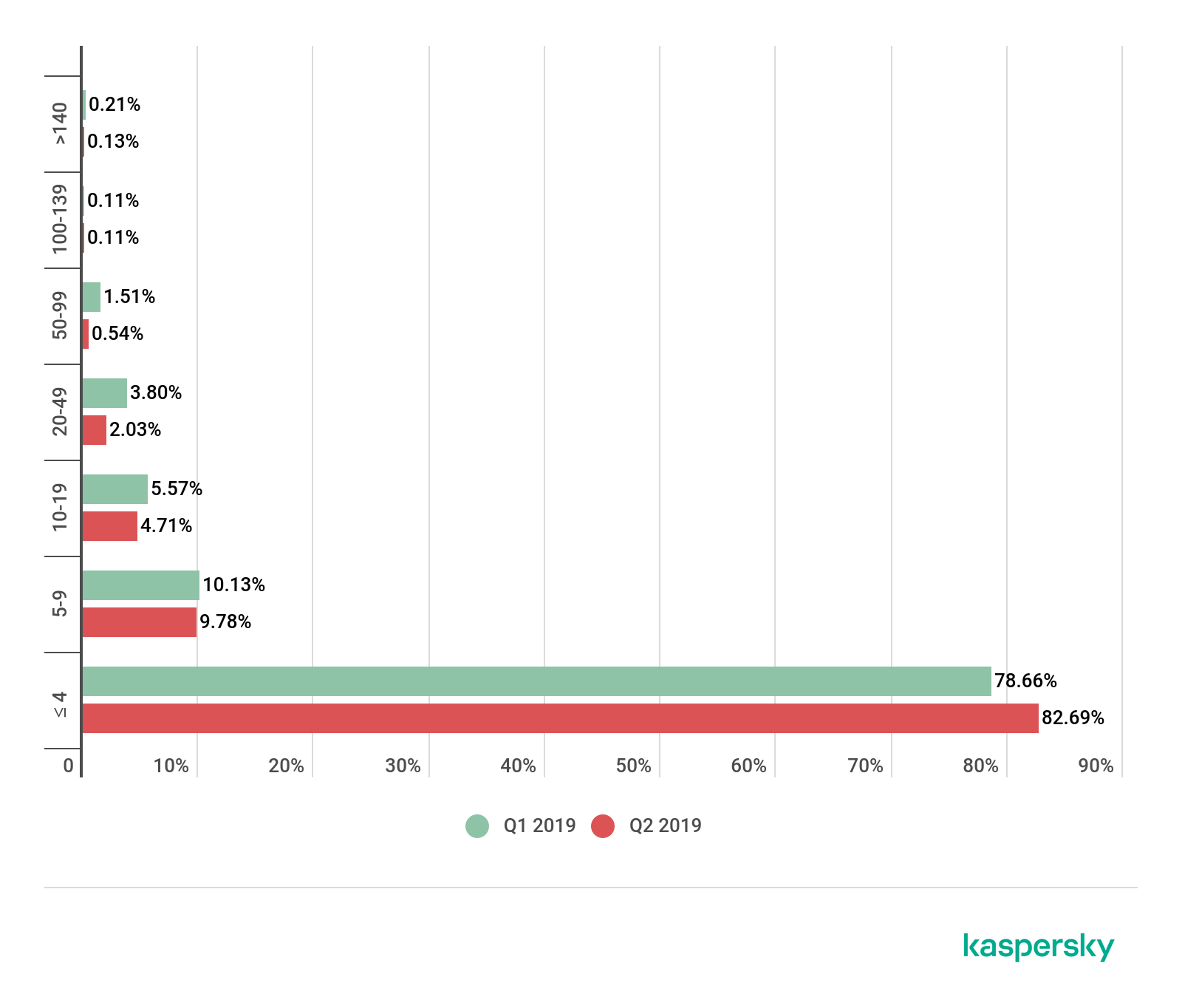

- Q2持续时间最长的攻击是509个小时,大幅超出了Q1,并且创下了新的历史记录。尽管如此,持续时间较长的攻击活动的总体份额在本季度有所下降。

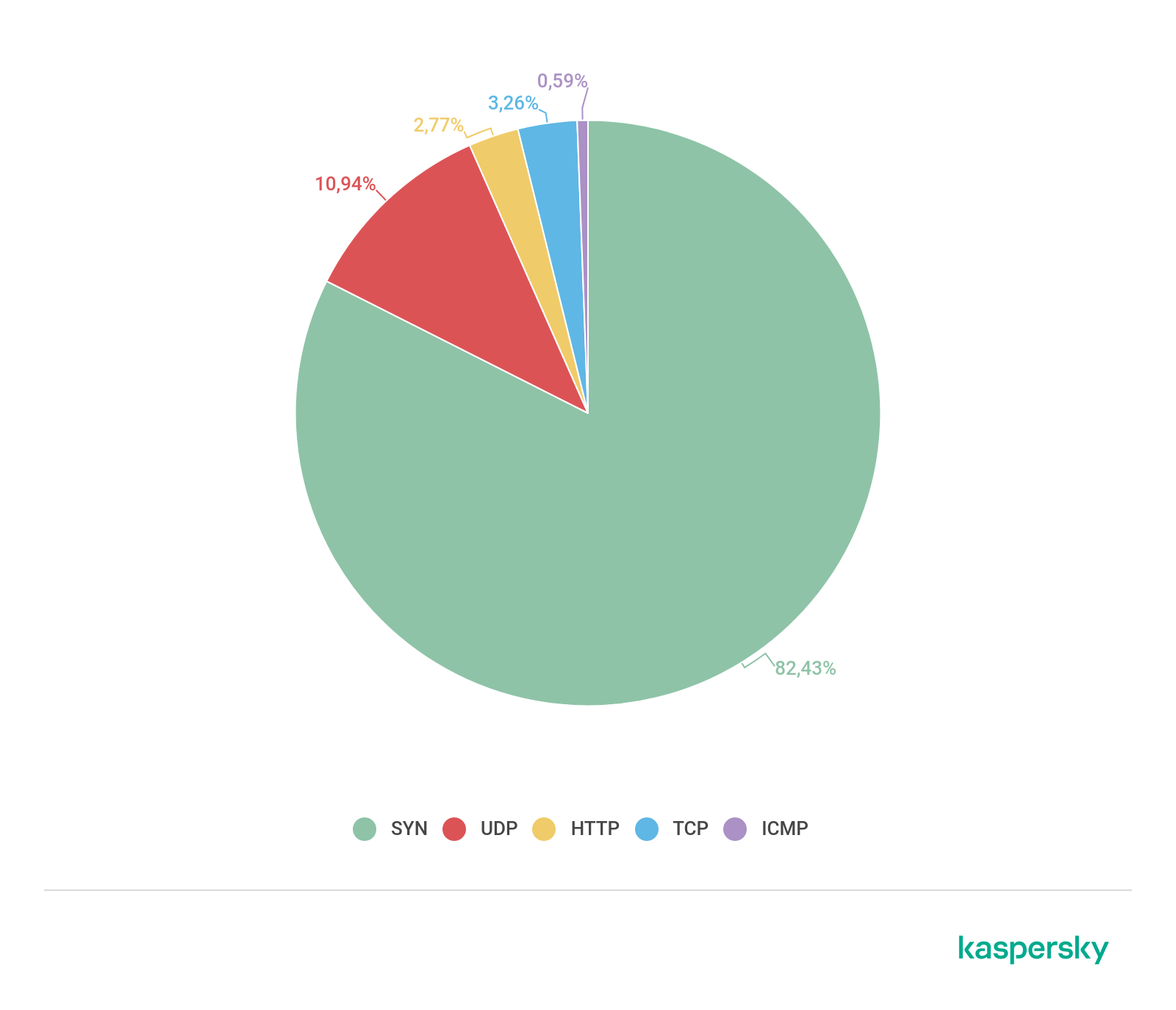

- Q2垃圾流量中最大的组成部分是SYN泛洪(82.43%),其次是UDP(10.94%)。HTTP和TCP流量交换了位置,前者是3.26%,后者变成了2.77%。

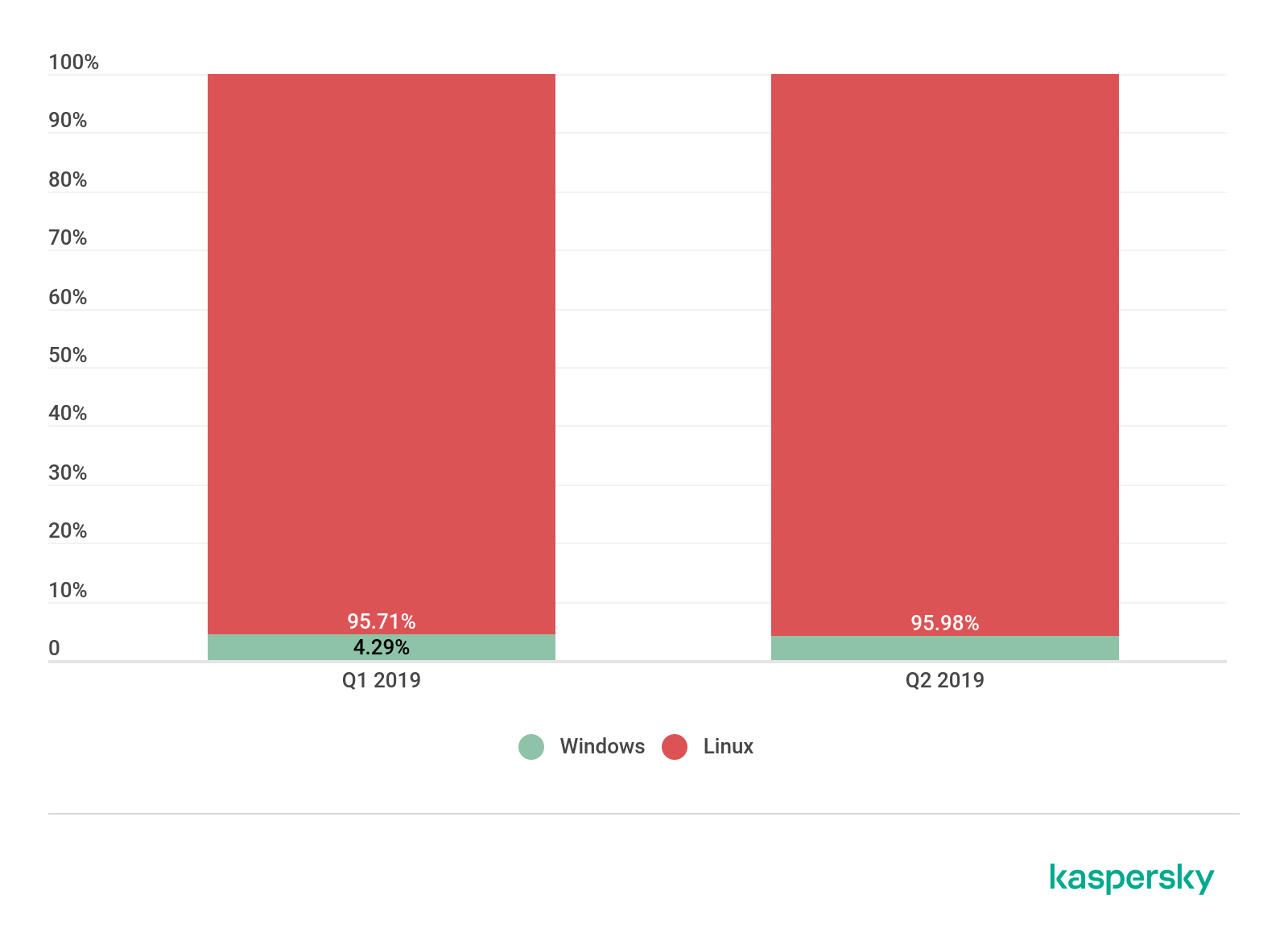

- 与上一季度相比,Windows及Linux僵尸网络的份额基本没有变化。

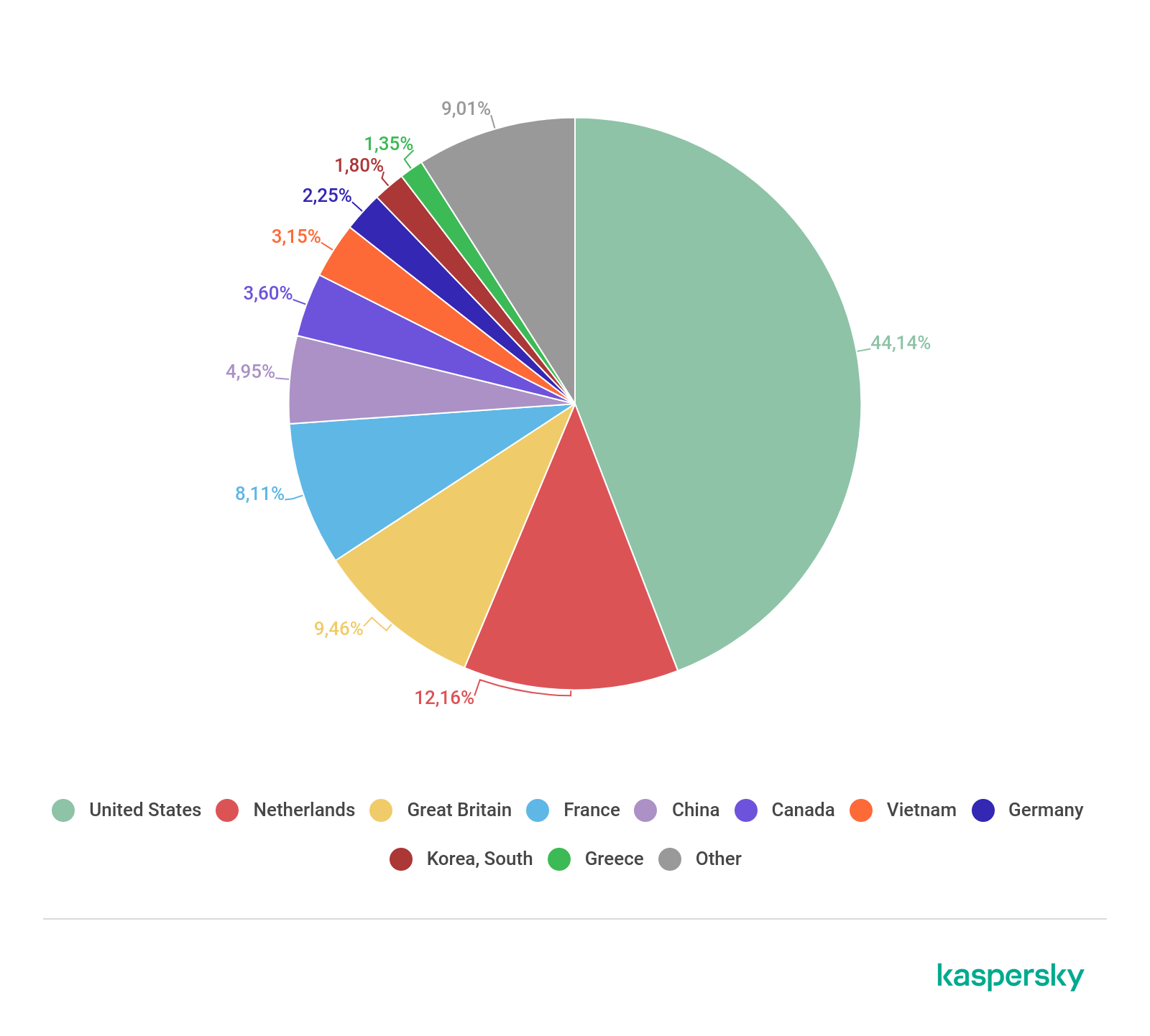

- 在僵尸网络C&C服务器数量的地理分布中,美国占主导地位(44.14%),其次是荷兰(12.16%)和英国(9.46%)。有意思的是,本季度的Top10中没有俄罗斯。

地理分布

本季度DDoS攻击数量的地区排名Top3没有变化:中国还是第一名,尽管其份额下降了4个百分点,至63.80%。第二名美国(17.57%)和第三名中国香港(4.61%)的份额基本没变。

季度趋势的变化仍在继续,Top 10中再次出现了一些意外之外的来客。这一次是荷兰,排名第四,1.54%,以及中国台湾,排名第七,1.15%。荷兰曾在2016年进入过排行榜,因此也不算完全陌生,但中国台湾的指标增长是实打实的。

法国和沙特阿拉伯都离开了前十,加拿大从第四掉到了第八(尽管实际上来说它的份额增长到了0.93%)。越南(0.68%)排在榜尾,英国升了一名排在第六(1.20%),新加坡还是第五,但份额也有所增长(为1.25%)。

2019 Q1与Q2,DDoS攻击数量的地理分布

攻击目标数量的地理分布或多或少地对应于攻击数量的分布。前四名一模一样:中国(55.17%,下降了4个百分点)、美国(22.22%,增长了1个百分点)、中国香港(4.53%,轻微下降了0.2个百分点)以及荷兰(2.34%,上一季度未出现在Top10中)。

至于Top10的后几名中,中国台湾(1.61%)排在第六,爱尔兰(1%)第九。同时波兰、德国和沙特阿拉伯离开了榜单。法国(0.9%)虽然只下降了0.1个百分点,但从第七下降到第十名。

2019 Q1和Q2,DDoS攻击目标数量的地理分布

攻击动态

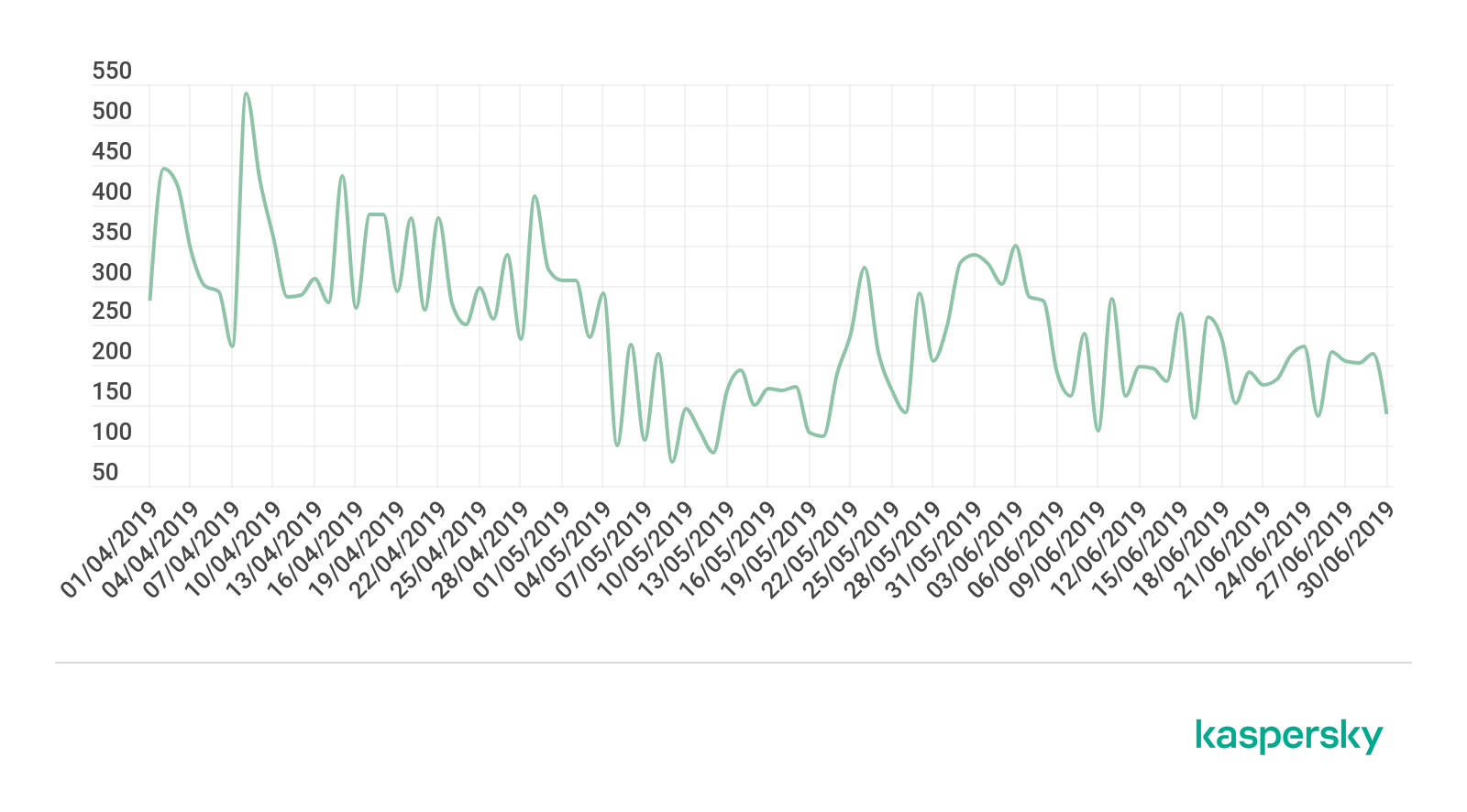

与Q1一样,Q2也相对平静,没有突然的波峰。最为活跃的时期在季度初,峰值出现在4月8日(538个攻击)。在接下来的一个月中,攻击数量缓慢下降,最平静的一天出现在5月9日(79个攻击)。6月初攻击者有所振作,但月底又出现了下滑。

2019 Q2,DDoS攻击数量的动态变化

从一周分布来看,最危险的一天是周一(17.55%),从周六手中摘得桂冠。这打破了最近几个季度的趋势 – 最大的攻击活动出现在一周的中间和周末。周日仍然是最安静的一天(10.45%),周五也相对平静(13.11%)。其它日子的攻击活动分布则较为平均。

2019 Q1和Q2,DDoS攻击的一周分布

持续时间及类型分布

Q2最长的一次攻击持续了509个小时(超过21天),攻击目标是中国联通。这是本系列报告有史以来记录的持续时间最长的一次攻击,约为上一季度最长攻击(289个小时)的1.7倍。

尽管创下了新纪录,本季度长持续时间的DDoS攻击份额大幅下降。只有持续时间在100到139个小时(0.11%)的攻击保持在同一水平,持续时间超过140个小时的攻击几乎减半(0.21%到0.13%)。下滑最大的是中等持续时间的攻击 – 50到99个小时之间 – 下滑了将近2/3,从上一季度的1.51%到本季度的0.54%。5-19个小时的攻击份额也轻微下降。

相应地,不超过4个小时的攻击份额增长了:从78.66%增长到82.69%。

2019 Q1和Q2,DDoS攻击的持续时间(小时)分布

就DDoS攻击的类型而言,SYN泛洪仍然是最受欢迎的攻击方式,尽管其份额下降了约1.5个百分点,至82.43%。第二名是UDP泛洪,相反的是它的份额增长了2个百分点,到10.94%。TCP请求攀升至第三名,份额为3.26%。HTTP流量则下降至2.77%。最后一名是ICMP泛洪,份额为0.59%。

2019 Q2,DDoS攻击的类型分布

与前一季度相比,僵尸网络家族的分布几乎保持一致,针对Linux系统的攻击仍然占据较大份额。尽管Xor活动再次消退,但这种下降对于Mirai变种的增长来说不值一提。

2019 Q1和Q2,Windows/Linux僵尸网络的比例

僵尸网络地理分布

就僵尸网络C&C服务器的地理分布而言,美国(44.14%)仍处于主导地位。随后是荷兰(12.16%)和英国(9.46%),中国仅排名第五(4.95%),韩国(1.80%)排在倒数第二。此外,本季度的Top10中迎来了希腊(1.35%),但又送走了罗马尼亚和俄罗斯。

2019 Q2,僵尸网络C&C服务器的地理分布

结论

与前几个季度一样,DDoS攻击地理分布的Top10继续迎来送往。这或许不仅是由于攻击者继续寻求法律不完善、电价较低的新地区,而且是由于Top10的门槛越来越低所致。一般来说,Top3往往集中了大多数的攻击,导致其它地区的份额相对较少。这使得即使是小小的扰动也可能导致排名的剧烈变化。

诚然,这并不能完全解释传统的DDoS大国(例如韩国和俄罗斯,后者在僵尸网络C&C列表Top10中消失尤为罕见)消失的情况。如果这些变动与当地的执法力度有关,那我们可能会在列表中看到更多法律不完善的国家。

本季度DDoS高峰的缺乏显然是季节性的波动导致的;如果只是相对而言,夏季在传统上往往更平静。

发表评论

您还未登录,请先登录。

登录