近日检测到CNVD发布CVE-2020-8840漏洞,360灵腾安全实验室判断漏洞等级为高,利用难度低 ,威胁程度高,影响面大。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

FFasterXML/jackson-databind是一个用于JSON和对象转换的Java第三方库,可将Java对象转换成json对象和xml文档,同样也可将json对象转换成Java对象。

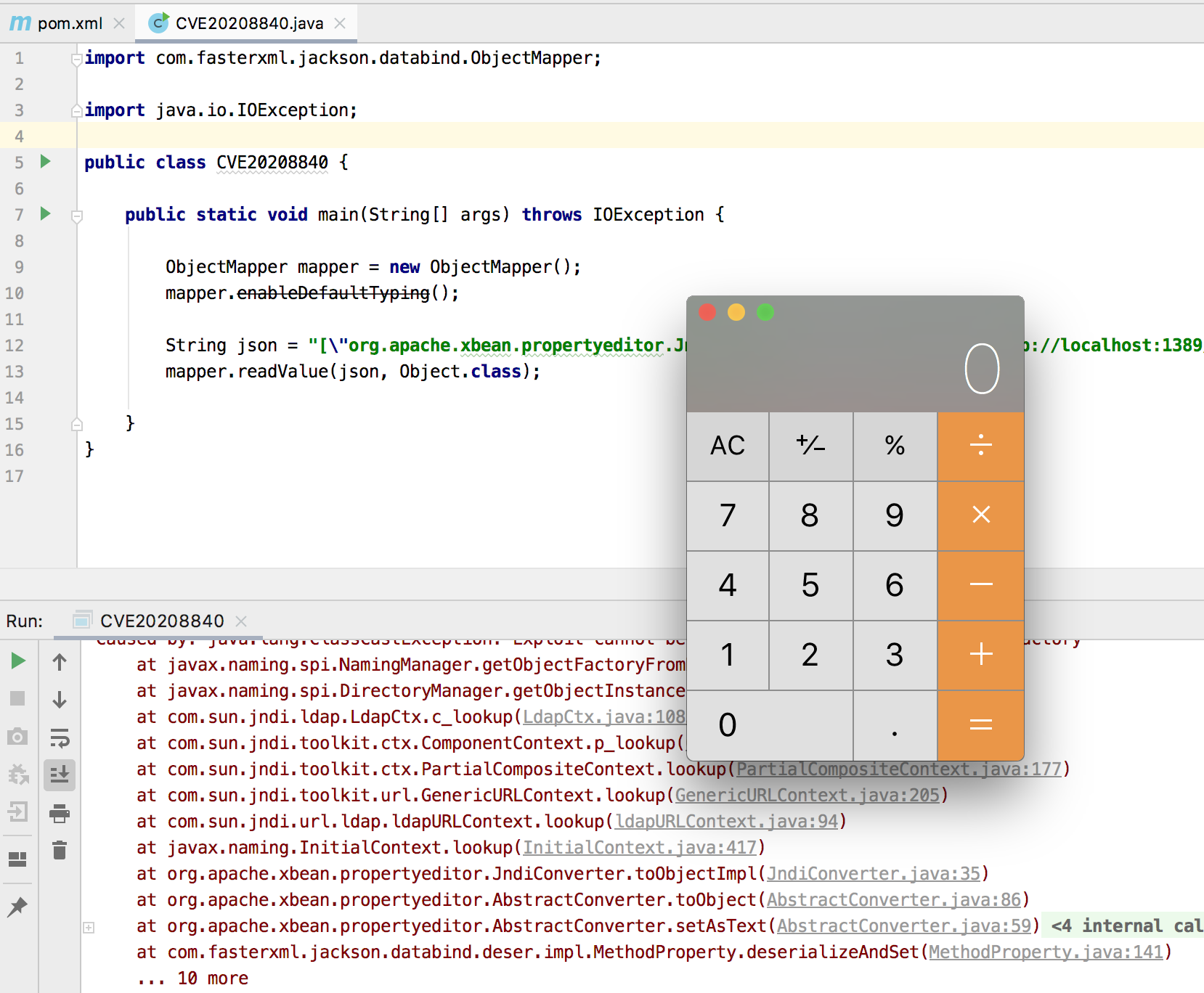

此次漏洞中攻击者可利用xbean-reflect的利用链触发JNDI远程类加载从而达到远程代码执行。

0x01 漏洞详情

可以在git提交记录中清楚看到利用的具体类

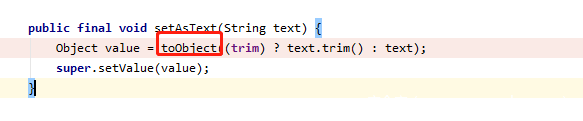

分析下利用链,通过传进参数asText,触发setter,setAsText()函数

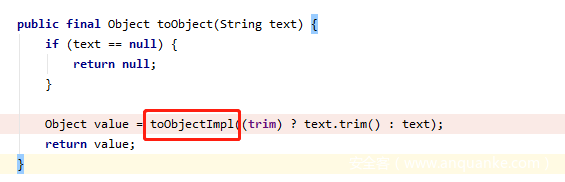

随后跟进toObject()函数

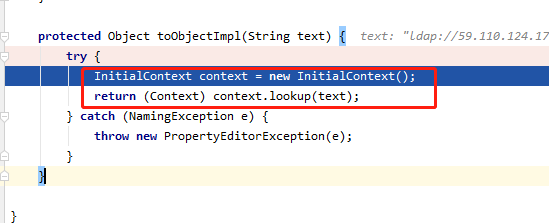

最终进到JndiConverter重写的toObjectImp()函数

此时出现经典的JNDI注入,text 刚好就是我们传进的asText,我们可控,从而达到命令执行目的

0x02 影响版本

- jackson-databind 2.0.0 – 2.9.10.2

- 经验证fastjson在开启了autoType功能的情况下,影响最新的fastjson v1.2.62版本

0x03 处置建议

1.升级 jackson-databind 到新版本

https://github.com/Fasterxml/jackson-databind/releases

2.本次漏洞调用链依赖xbean-reflect,如果项目中未用到可以移除。

0x04 关于我们

灵腾安全实验室(REDTEAM)正式成立于2020年,隶属于360政企-实网威胁感知部;主攻研究方向包括红队技术、物理攻防、安全狩猎等前瞻技术,为 360AISA全流量威胁分析系统、360天相资产威胁与漏洞管理系统、360虎安服务器安全管理系统、360蜃景攻击欺骗防御系统 核心产品提供安全赋能。

0X05 Reference

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8840

https://github.com/FasterXML/jackson-databind/issues/2620

发表评论

您还未登录,请先登录。

登录