近日检测到CVE-2020-2555漏洞细节在网上公开,360灵腾安全实验室判断漏洞等级为高,利用难度低,威胁程度高,影响面大。建议使用用户及时安装最新补丁,以免遭受黑客攻击。

0x00 漏洞概述

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

Oracle Coherence为Oracle融合中间件中的产品,是业界领先的内存数据网格解决方案,它能为公司和组织提供对常用数据的快速访问,在WebLogic 12c及以上版本中默认集成到WebLogic安装包中。

该漏洞起于Oracle Coherence中的允许未经身份验证的攻击者通过精心构造的T3网络协议请求进行反序列化远程代码执行漏洞。

0x01 漏洞详情

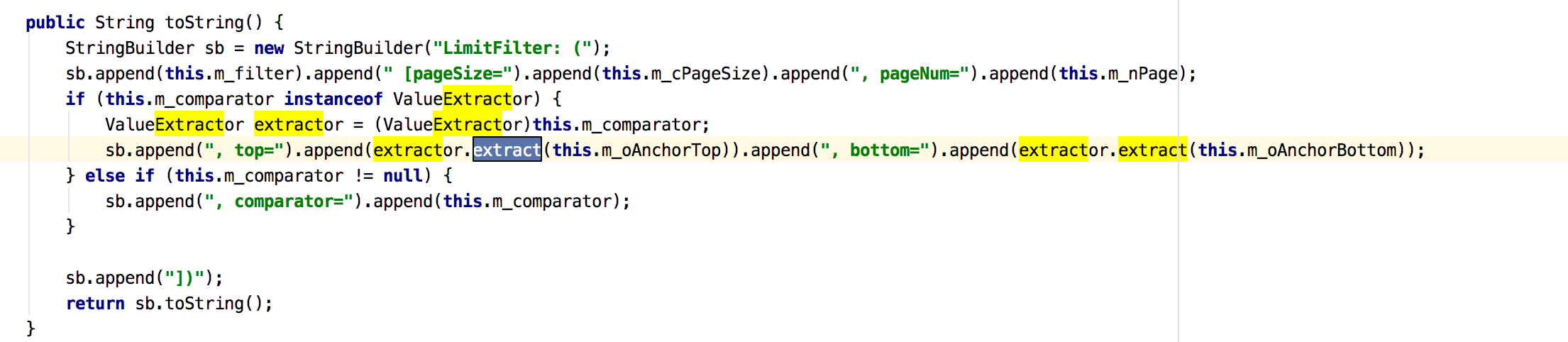

本次漏洞官方补丁主要处理了LimitFilter类toString()方法中对extract()方法的调用,跟入对应方法

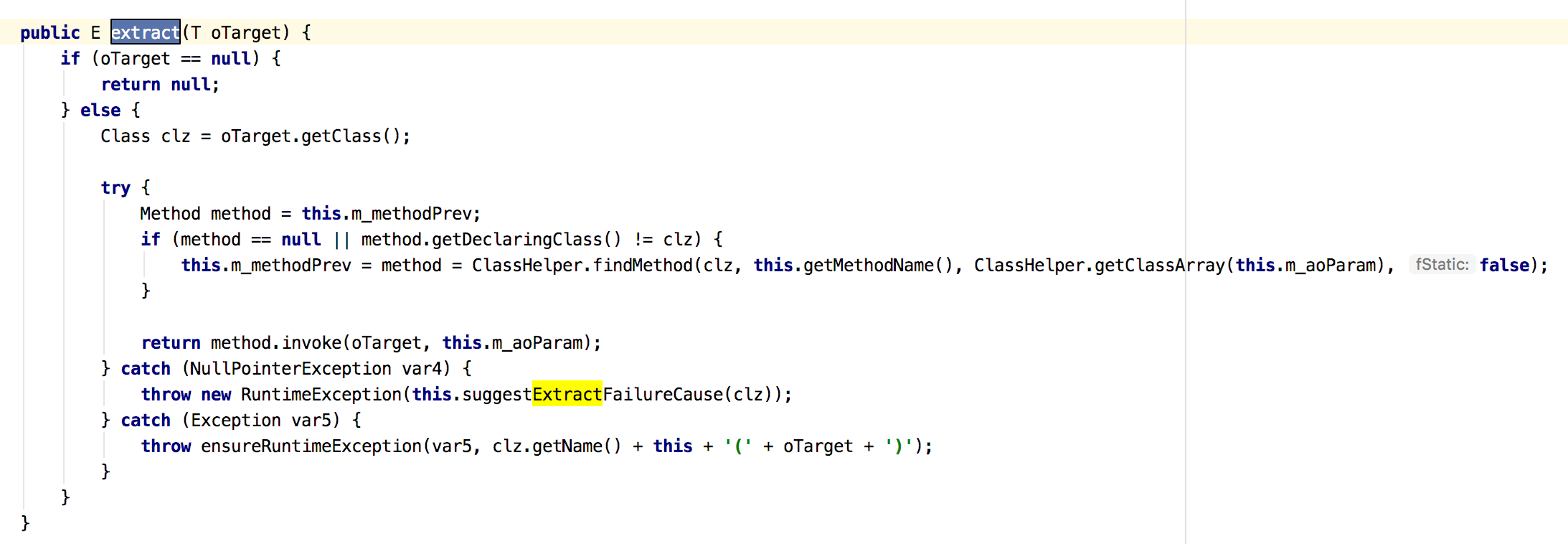

LimitFilter类的toString()方法内部调用了ValueExtractor的extract。查找具备extract()方法并且可以利用的类,跟到ReflectionExtractor

代码实现可以看到,ReflectionExtractor类的extract方法可以通过传入参数反射执行命令

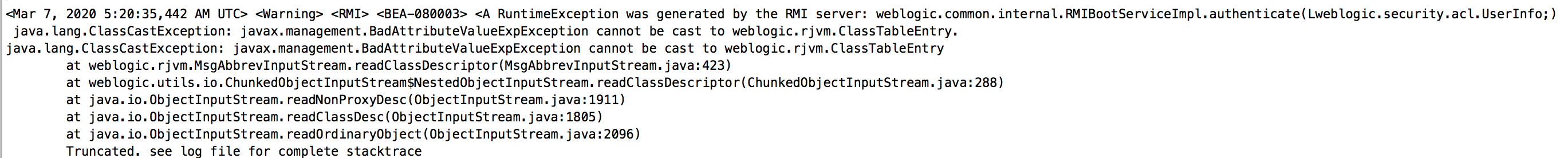

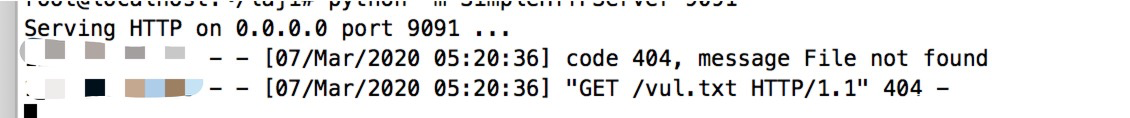

漏洞验证:

0x02 影响版本

Oracle Coherence 3.7.1.17

Oracle Coherence 12.1.3.0.0

Oracle Coherence 12.2.1.3.0

Oracle Coherence 12.2.1.4.0

0x03 处置建议

1.请参考以下官方链接安装更新补丁:

https://www.oracle.com/security-alerts/cpujan2020.html

2.临时处置方案:

如果不依赖T3协议进行JVM通信,可暂时通过控制T3协议的访问来临时阻断针对利用T3协议漏洞的攻击。

进入WebLogic控制台,在base_domain配置页面中,进入安全选项卡页面,点击筛选器,配置筛选器。在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入 7001 deny t3 t3s 保存生效(需重启)。

0x04 关于我们

灵腾安全实验室(REDTEAM)正式成立于2020年,隶属于360政企-实网威胁感知部;主攻研究方向包括红队技术、物理攻防、安全狩猎等前瞻技术,为 360AISA全流量威胁分析系统、360天相资产威胁与漏洞管理系统、360虎安服务器安全管理系统、360蜃景攻击欺骗防御系统 核心产品提供安全赋能。

发表评论

您还未登录,请先登录。

登录