导语

“赛宁谈靶场”是赛宁网安结合市场需求,以及自身多年实践积累推出的系列文章,围绕网络靶场领域国际形势、理想靶场模型、最佳实践等进行的深入探讨。

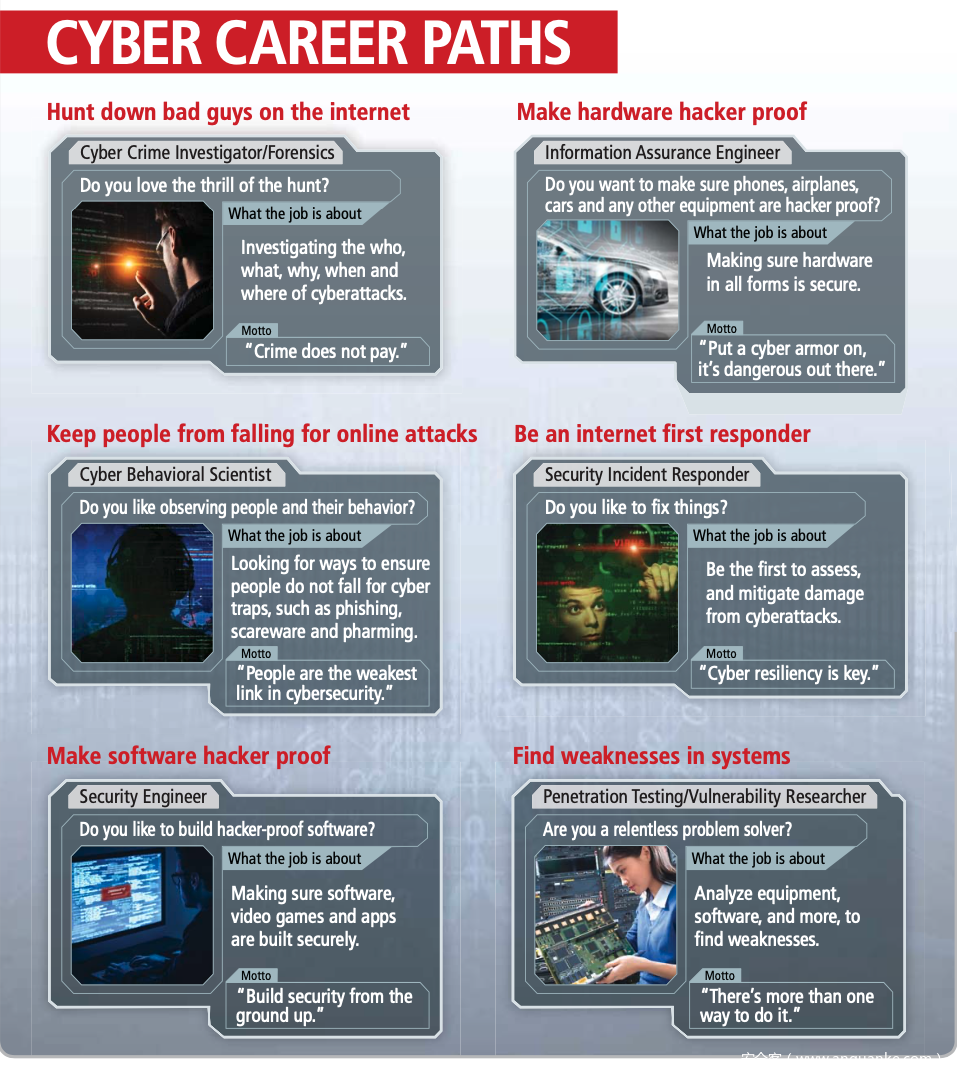

网络靶场全景化视图

网络靶场概述

赛博空间与物理空间的界线不再清晰,针对赛博空间的网络攻击也从造成系统故障、经济损失转变为造成社会瘫痪、危害生命安全与国家安全。2019年,针对美国巴尔的摩市政府的勒索软件攻击,让整个政府政务系统停摆数周。针对新奥尔良市政府的网络攻击迫使路易斯安那州宣布州紧急状态,是该州历史上的第一个由网络攻击而非自然灾害引起的紧急状态。在新型冠状病毒全球爆发期间,针对国家公共卫生部门的网络攻击导致公共卫生部门网络系统应对疫情的运行速度减慢甚至瘫痪。

面对网络战争,只靠专家团队去处理、解决问题是远远不够的。这需要一套综合性体系化网络系统及配套设施,能够有效验证网络攻击手段、研究新型安全技术、挖掘漏洞、产出标准化威胁响应流程、不同威胁等级的响应团队、经过验证的网络防御架构等。经过多国长达12年的探索与建设,这个综合性体系化的网络系统以网络靶场的形态进行呈现。各国通过网络靶场对国家计算机系统及网络自主可控能力和实践上进行深入研究,以便在未来的网络战中占据有利位置。

在网络靶场的建设历程中,以美国的国家网络靶场National Cyber Range较为出名。美国目前在军队、基地、高校、企业等领域已实施了大量的网络靶场建设工作。可通过公开资料查询且投入使用的约有30余个,如以军方为主导的NCR、DOD Cyber Range、Raytheon Cyber Range等;面向企业的IBM Cyber Range、Cisco Cyber Range等;高校建设的Virginia Cyber Range、Florida Cyber Range、Arizona Cyber Range等。

与美国同属国家性质的靶场建设,还包括英国的National Cyber Security Center、NATO Cyber Range、CRATE等。在伦敦、新加坡等城市,当地政府或军队通过与第三方商业公司合作的方式,启动建设城市规模的网络靶场,如和Raytheon公司合建的CODE,和Lockheed Martin公司合建的网络靶场基地等。

网络靶场的建设在形态、规模、技术与架构等方面,也有了较大的发展与演进。在形态上,网络靶场从纯物理靶场形态演化到虚拟化形态,且同时满足对物理设备、网络的接入,并开始支持移动形态的小型化网络靶场。在规模上,从只支持25人现场使用的规模逐渐演变到2000人以上接入使用的规模。在技术上,云计算、虚拟化、SDN等技术被引入到网络靶场中。在架构上,网络靶场开始引入中台系统,为客户提供更灵活、高效的场景构建能力。

根据各行业用户的需求,已建设的网络靶场也呈现出不同的行业应用。我们深入研究了约20个已建设的网络靶场案例,根据行业属性可以分5类。

Military, Defense and Intelligence / 部队行业网络靶场

部队行业网络靶场主要服务于军队、国防相关的机构或组织。在行业特性上,具有承担国家网络安全的责任。如由美国国防高级计划研究局(DARPA)牵头建设的美国国家网络靶场(NCR),就属于此类典型。部队行业网络靶场需要具备以下的要求:

- 能提面向对网络战的士兵技能训练;

- 提供国家关键基础设施的漏洞;

- 具备大型的靶场规模(CRATE靶场由约800台服务构成);

- 武器系统及目标网络的重构与复现;

- 对新型设备及技术的测试能力;

- 对攻击技术(TTP)的研究;

- 对研发的安全技术评估;

- 提供多环境的配置能力;

- 能够识别网络攻击特征及动态威胁。

Law Enforcement / 公安行业网络靶场

公安行业网络靶场与网络犯罪的行业特性密切相关,需要围绕提升安全意识教育、网络犯罪调查、电子证据取证等开展相关业务。公安行业网络靶场需要具备以下的要求:

- 业务工具的可行性、有效性测试;

- 对网络犯罪的响应与调查;

- 电子证据的调查与取证;

- 网络安全技能的训练;

- 网络安全与网络犯罪的通识性教育。

Enterprise and Infrastructure / 关键基础设施网络靶场

企业行业网络靶场更偏向于防御,即通过部署网络靶场来增强系统的防护能力。与国内情况不同,国外的关键基础设施多是由私企运营,属于企业类型,如东京电力、埃克森美孚等。根据业务领域的不同,企业可以划分为多种类型,如电力、交通轨道、通信等。在面对网络威胁的诉求上,不同类型的企业是一致的。经过分析抽象可以归纳为以下要求:

- 靶场能够满足企业快速增长的应用、威胁及网络流量;

- 能够高逼真度的镜像操作环境及高复杂度模拟;

- 能够分布式地部署并管理网络靶场;

- 提供应急响应演练及协助;

- 分析常见网络攻击;

- 监控恶意应用及网络活动;

- 业务连续性保障及协助。

Education / 教育行业网络靶场

教育行业网络靶场最早于2015年提出,在美国已有多所大学完成了建设,如Virginia Cyber Range、Arizona Cyber Range等。教育行业网络靶场的核心是教学、训练与研究。围绕这三大核心,可以抽象归纳为以下要求:

- 网络攻击、网络防御、网络检测的培训;

- 网络安全培训的认证;

- 面向部队的高级防御外训;

- 基于课程材料的教学授课;

- 提供科学研究及测试环境。

Service Providers / 网络靶场即服务

中小型组织有使用网络靶场的需求,较高的建设成本使其望而却步。云计算计算,尤其是公有云技术的大规模商业化,带来了一项新型的网络靶场应用,网络靶场即服务(CyRaaS,Cyber Range as a Service)。网络靶场即服务,不提供面向不同行业诉求的定制化内容,而是提供标准化服务内容,来解决中小组织的通用性需求。网络靶场即服务,需要具备以下的要求:

- 提供模块化的网络安全训练及仿真;

- 提供高级网络安全训练服务;

- 提供网络安全测试服务。

理想网络靶场全景图

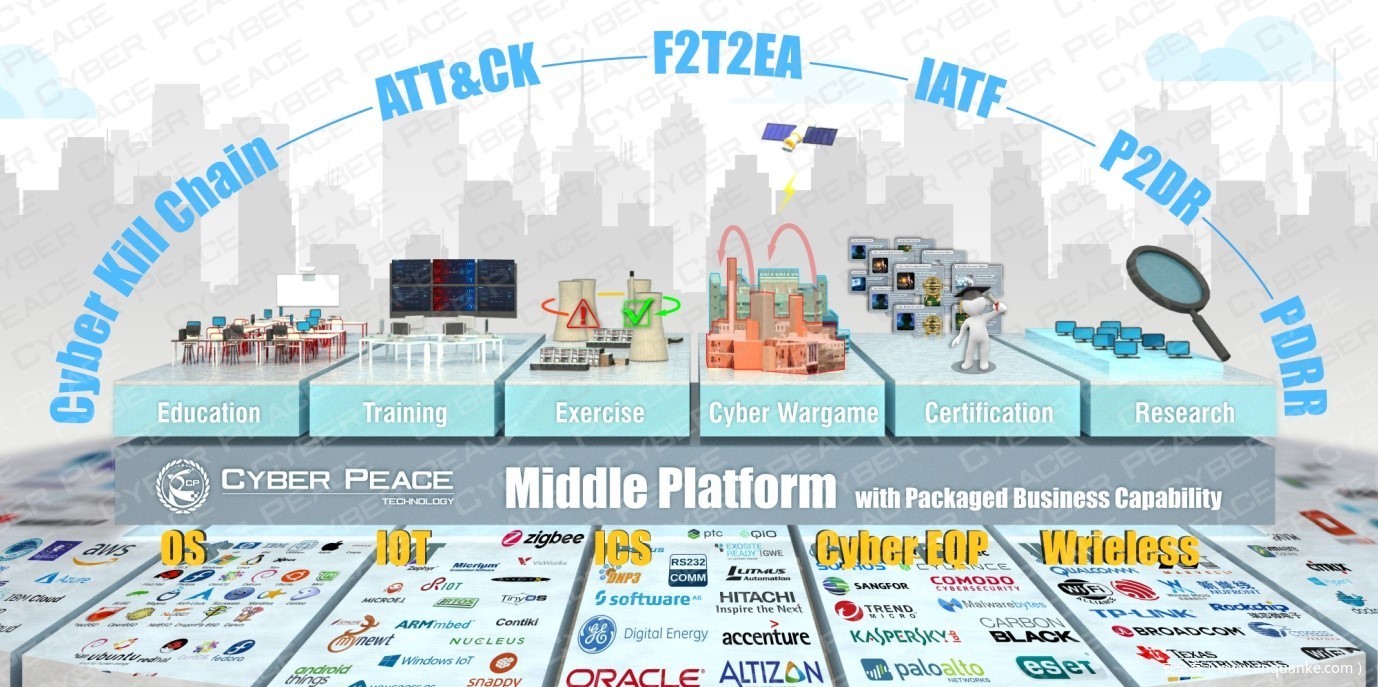

通过对不同行业的网络靶场案例分析及赛博空间领域多年经验,赛宁网安提出了理想化网络靶场全景化视图。理想化网络靶场支持不同类型的网络及设备接入,包括操作系统、物联网、ICS、安全设备、无线网络、卫星网络等。依托提供业务封装能力的靶场中台系统,能快速构建面向业务的靶场应用,覆盖教学、训练、实网演练、网络战争、认证、研究等方面。在靶场应用中,引入网络安全业务国际标准,如网络杀伤链、ATT&CK、F2T2EA等,指导靶场体系化应用。

接下来,在业务实践、关键技术等方面对理想化网络靶场进行详细阐述。

理想网络靶场主流应用

理想化网络靶场应用需要覆盖到上述5个领域的内容,也需要考虑到新兴行业的需求,如物联网、移动安全、云计算、人工智能等。结合行业特征与网络靶场的任务使命,全景化网络靶场需要包括但不仅限于以下的典型应用。

Cyber Wargame / 网络战争

网络战争是美军网络部队在应对网络威胁、开展网络打击的典型业务场景,也是网络攻击与对抗的典型靶场应用,即在一个或多个超逼真仿真环境中,进行赛博联合演习。网络战争与常见的类CTF比赛(CTF Like Competition)不同,具备以下的特性:

- 角色接入(Team Access):支持最少4方角色的接入,覆盖红方、蓝方、白方、绿方;

- 场景仿真(Domain Emulation):支持纯虚拟化、物理设备、虚拟物理混合的场景仿真;

- 任务系统(Storyline):对每个角色提供至少一套任务系统,能够按照目的进行分解;

- 导调控制(Life Cycle Management):实现对场景的全生命周期管理,包括创建、编辑、部署、生成、执行等。

网络战争角色要求

Exercise / 实网演练

以IBM X-Force为代表的网络靶场是依托安全设备,在真实的网络上开展业务演练。实网演练是基于对实际业务流程的可控性复现,更强调在具备了必要的技能之后,如何在实网系统上,根据实际业务情况进行正确判断,并采取正确的技术手段达成目标。实网演练包括以下几个方面:

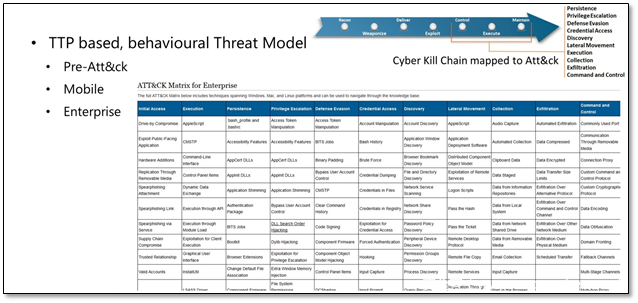

- 深度测试(In-depth Penetration):针对特定目标的网络杀伤全链动作,能够根据ATT&CK进行分解与优化;

- 应急响应(Incident Response):对突发安全事件的响应、缓解、处置、解决,能够根据P2DR(基于时间的动态安全循环)模型、PDRR(自动故障修复能力)模型、IATF(纵深防御)模型进行处置与演练;

- 取证调查(Forensics & Investigation):针对网络入侵与网络犯罪,提供电子证据取证最佳实践,覆盖现场证据、线上证据、数据分析、取证报告全流程业务。

深度测试(ATT&CK)流程

Training / 训练

训练是针对单项能力的强化。以实践与强度结合的方式,可以快速提升能力短板,达到演练标准。训练主要包括以下几个方面:

- 技能(Technique):熟练掌握单项技能的应用环境、使用方法和异常处理;

- 武器(Equipment):掌握常用装备的使用环境、使用对象、参数配置、性能边界等;

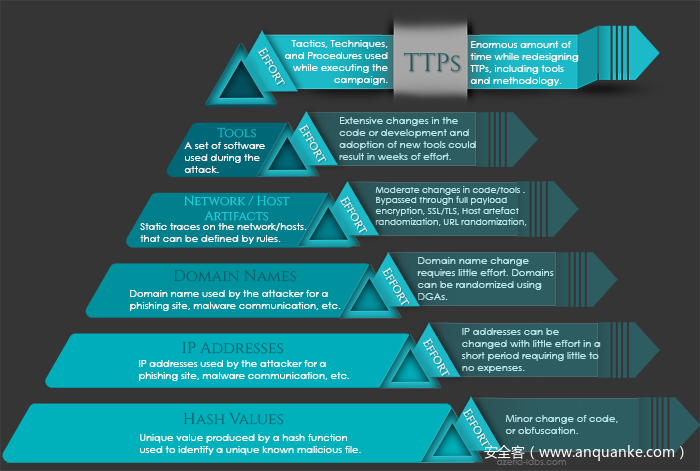

- 战法(TTPs,Tactics, Techniques, and Procedures):掌握业务或任务的战术战法,能够根据选定的战法高效完成战术动作;

- 协作(Cooperation):能够根据C5ISR指挥控制系统的要求,完成多人任务执行。

TTP训练指导

Education / 教学

提供基于课程材料与实验环境的网络安全教学,覆盖常见网络安全通识、网络攻击、网络防御、网络检测等内容。教学主要包括以下几个方面:

- 授课(Lecturing):理论教学,按照知识分类完成体系化教学;

- 实践(Experiment):动手实操,在制定实验环境中完成实验;

- 外训(Provide Training):对外提供合作单位或组织的外训委培,包括长期培养、短期速成等。

Certification / 认证

以Raytheon Cyber Range为代表的网络靶场,可对完成相关考核的学员进行认证。根据靶场的教学数据与认证成绩,对通过考核的学员给予认证。认证主要包括以下几个方面:

¨课程认证(Lecture Certification):完成某门课程并通过考核,给予课程勋章;

¨角色认证(Career Certification):完成某个角色的相关课程认证,并通过角色认证考核,基于角色认证证书。

角色认证

Research / 研究

研究包括两个方面,研究开发(R&D,Research & Development)和测试评估T&E(Test & Evaluation)。这要求能够提供一个可自主编辑配置的可控实验床环境。研究主要包括以下几个方面:

- 装备研发(Equipment R&D):对新型装备的研发;

- 技术研发(Technique R&D):对新型技术的研发;

- 装备评估(Equipment T&E):对装备的应用环境、边界性能进行测试与评估;

- 系统评估(System T&E):对系统的脆弱性、鲁棒性进行测试与评估;

- 最优化评估(Optimization T&E):通过横向测试与对比,评估出对装备、系统的最优化方案。

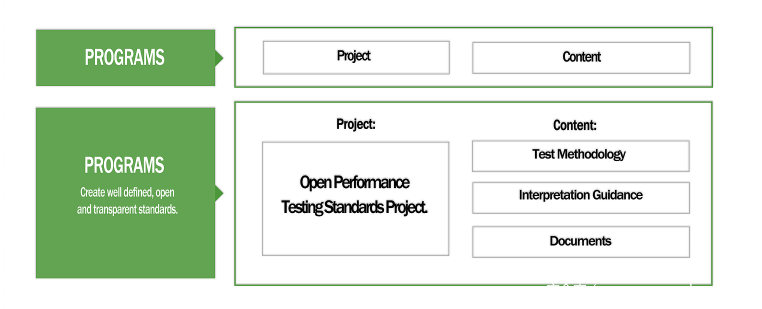

面向装备的NetSecOpen测试

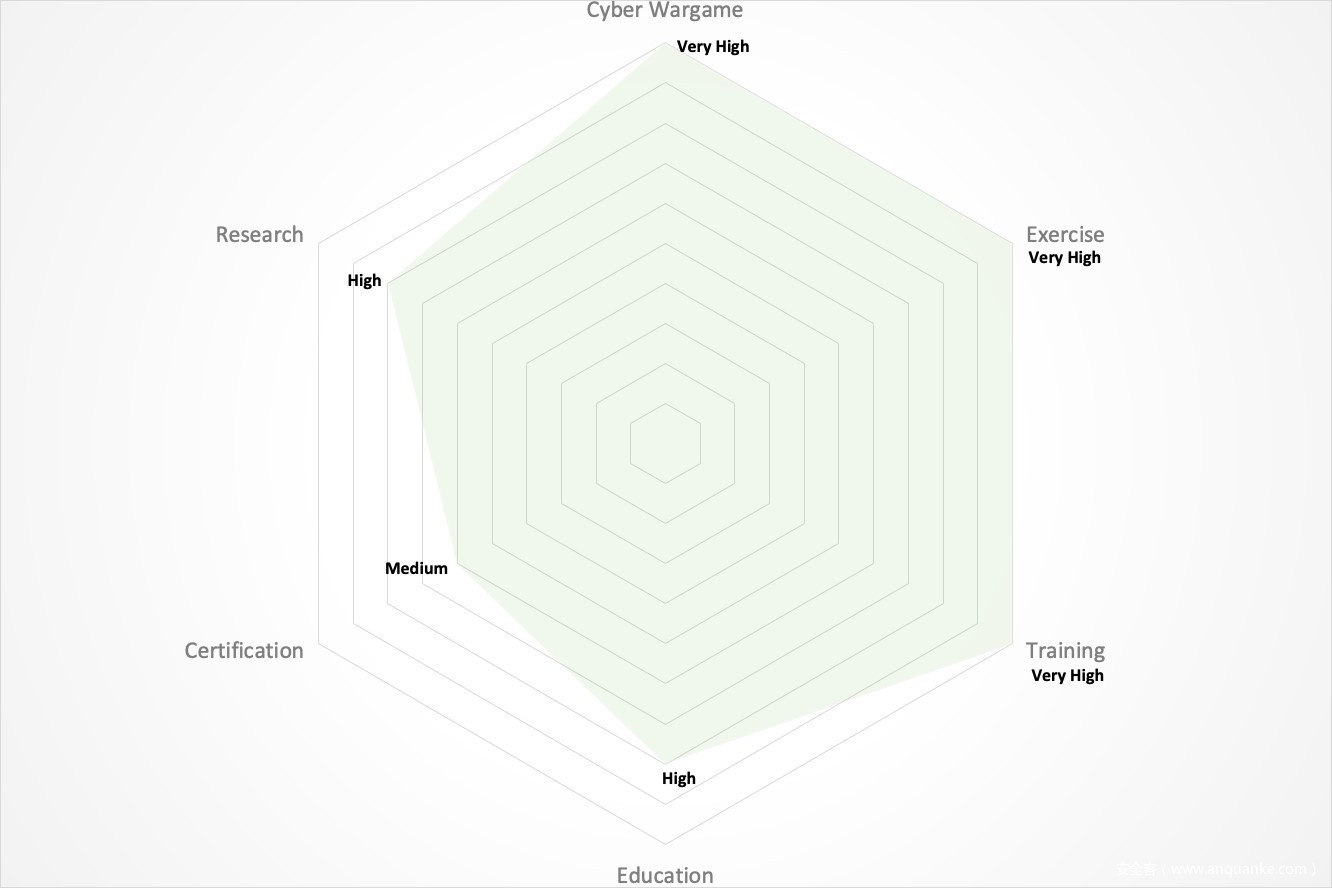

根据实际业务的需求量及重要程度,可以将6个主要靶场应用按照极高(Very High)、高(High)、中(Medium)、低(Low)、极低(Very Low)这5个等级进行排序。

| 序号 | 靶场应用 | 等级 |

| 1 | 网络战争 | 极高 |

| 2 | 实网演练 | 极高 |

| 3 | 训练 | 极高 |

| 4 | 教学 | 高 |

| 5 | 认证 | 中 |

| 6 | 研究 | 高 |

理想化网络靶场应用优先级

理想网络靶场关键技术

理想化网络靶场需要具备面向未来的能力,选择合适的架构与技术能为产品演进提供有力支持。通过调研分析,我们认为以下8项技术是能够帮助网络靶场构建面向未来的能力。

Cloud Based Deployment / 云计算部署形态

面向不同规模的用户及远程接入的需求,网络靶场应具备私有云部署、公有云部署、混合云部署三种部署形态。私有云部署提供集成化网络靶场交付;公有云部署提供CyRaaS服务;混合云部署为突发计算资源与接入提供弹性扩展。

Middle Platform / 靶场场景中台

快速精准地构建、管理复杂需求的应用场景,靶场场景中台为各种应用类型场景的生命周期管理提供支撑。场景中台需能够支持多层复杂场景的构建、安全设备/系统的集成调用、任务系统管理、接入角色管理等与场景应用相关的功能。

Hybrid Access / 虚实结合

对实网演练、研究场景的应用,使得靶场应当能够支持物理设备、物理网络的接入与场景融合。物理接入的方式应包括有线接入、无线接入。

Hyper Realistic Emulation / 超逼真仿真

保真度是网络靶场的核心指标,超逼真仿真要求在网络结构、网络节点、网络协议、网络流量等方面实现与现实世界的数字孪生。

Data Collection & Analysis / 数据采集与分析

业务的演练控制、测试的优化方案,都需要翔实的数据支撑。网络靶场应支持对靶场系统的数据和场景内的数据进行采集,通过清洗分析后在统一面板上进行显示。

AI Automation / 自动化技术

自动化技术可以帮助网络靶场减少不必要的人员接入、重复性工作。通过AI可以实现TTP决策优化、自适应响应等人机协作演练模式,对靶场的使用来说十分重要。自动化技术包括节点应用/服务的自动化安全、红方自动化攻击、蓝方资产自动化巡检等。

Load Balance / 负载均衡

在大规模场景仿真时(100台服务器及以上),靶场需要保证系统的稳定运行,这就要求对节点仿真、应用服务、流量峰值等需要消耗计算资源的实例进行合理分配。

Visual Display / 态势展示

赛博演练的过程视觉化能够帮助指挥人员根据综合性数据对战场态势进行准确判断,并合理下发作战指令。系统的活动数据及流量,经过分析后,以3D态势展示的方式进行视觉化展示,包括城市模型、拓扑模型等类型。

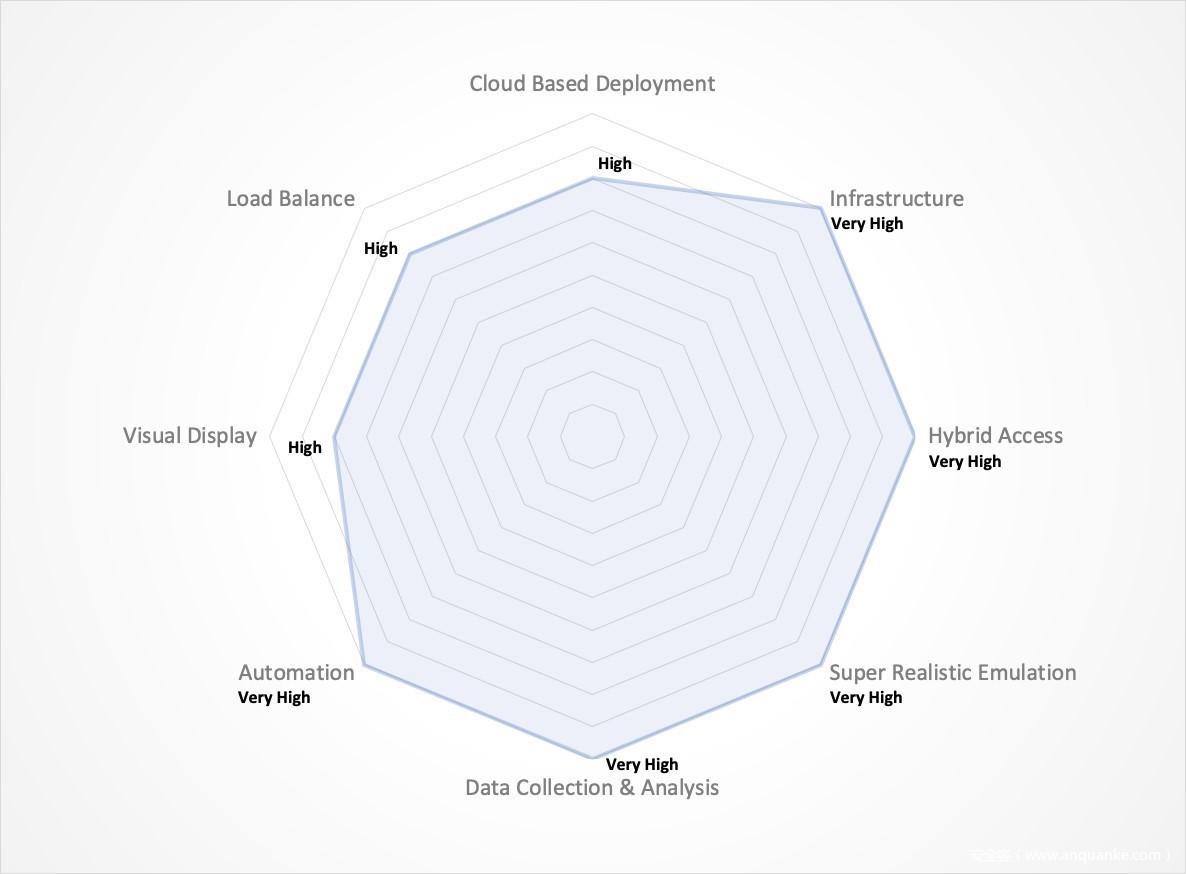

根据实际业务的需求量及重要程度,可以将8个主要技术按照极高(Very High)、高(High)、中(Medium)、低(Low)、极低(Very Low)这5个等级进行排序。

| 序号 | 技术 | 等级 |

| 1 | 云计算部署形态 | 高 |

| 2 | 靶场场景中台 | 极高 |

| 3 | 虚实结合 | 极高 |

| 4 | 超逼真仿真 | 极高 |

| 5 | 数据采集与分析 | 极高 |

| 6 | 自动化技术 | 极高 |

| 7 | 态势展示 | 高 |

| 8 | 负载均衡 | 高 |

理想化网络靶场技术优先级

理想网络靶场的最佳实践

理想化网络靶场是具有指导性意义的,在靶场应用、关键技术等方面进行了较为系统的梳理。在实际的网络靶场建设中,可以根据理想化网络靶场结合自身建设需求,进行适当的裁剪作为指导。

网络安全的核心是人,如何体系化地发挥人的作用,是网络靶场需要回答的问题。经过上述的调查与分析,赛宁网安总结出靶场的业务脉络为人员训练->业务演练->战略战法演练。人员训练解决个人的能力水平的问题,如训练、教学、认证等;业务演练解决流程化业务问题,如实网演练、研究等;战略战法演练则是专业性应用。

然而在网络靶场建设中,有着更多的细节应用与技术参数,需要根据建设者的设计、规模、落地情况进行调整。理想化靶场如何指导实际建设,如何进行最佳实践,请参看下篇《赛宁谈靶场:赛宁网络靶场—理想化网络靶场的最佳实践》。

缩略语:

[1] Cyber Kill Chain:Lockheed Martin公司提出的网络空间杀伤链,该模型用来描述攻击环节的六个阶段,即Reconnaissance, Weaponization, Delivery, Exploitation, Installation, Command & Control(C2), Actions on objectives。

[2] ATT&CK:MITER公司提出的项目,记录常见的网络技战法(TTP)。ATT&CK 是Adversarial Tactics, Techniques, and Common Knowledge的缩写。

[3] F2T2EA:F2T2EA是军事攻击模型,即Find, Fix, Track, Target, Engage and Assess (F2T2EA)。

[4] IATF: IATF是美国国家安全局(NSA)制定的,用来描述信息保障的指导性框架,即Information Assurance Technical Framework。其核心是纵深防御战略,即Defense in depth。

[5] P2DR:ISS公司提出的动态网络安全体系模型,即Policy. Protection, Detection, Response。

[6] PDRR:ISS公司提出的入侵检测模型,其常用模型为PADIMEE,即Policy, Assessment, Design, Implementation, Management, Emergency, Response, Education。

发表评论

您还未登录,请先登录。

登录