你好呀~欢迎来到“资讯充电站”!小安就是本站站长。今天第29期如约和大家见面了!如果您是第一次光顾,可以先阅读站内公告了解我们哦。

【站内公告】

本站主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周营业周二、周四两天。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

继党妹之后,又一Up主歪果仁研究协会遭黑客勒索

继今年4月B站知名up主党妹遭Burn勒索病毒勒索之后,安全客原文: B站知名up主遭勒索!他们要和我谈判,要求我交出赎金,赎回“人质”,又一个B站自媒体Up @歪果仁研究协会也遭遇黑客勒索!

“我被国际黑客勒索了!该乖乖给钱吗? 黑客还提醒我们当心诈骗???? ”

原微博视频连接:https://weibo.com/6023864410/JgvCNxdet

视频封面的主人公叫高佑思,出生于以色列,歪果仁研究协会YChina创始人(彭美丽前男友哦,如果不知道彭美丽是谁忽略我),被攻击的电脑是该团队摄影师的电脑。和党妹等众多博主一样,这个电脑内也存放了大量视频素材,包含他们SD卡和电脑里的全部文件以及在以色列8个月拍摄的所有视频素材。作为短视频媒体,这8个月的拍摄素材可全部都是维持生计的生命口粮啊!

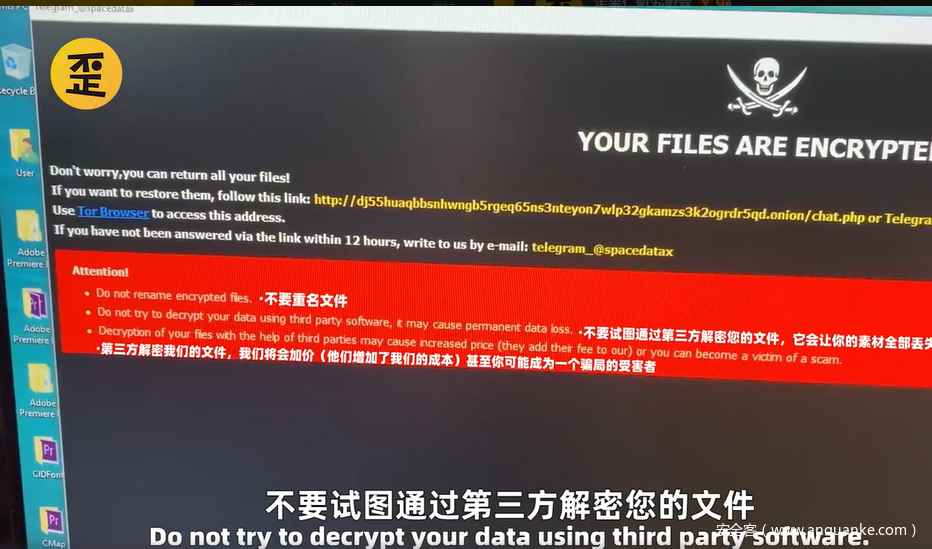

黑客依旧按照惯例,发出了威胁警告:“不要重命名加密文件,不要试图通过第三方解密您的文件,试图解密你的文件会导致我们向你要支付更高的价格”

两位小哥尝试了很多办法解决,上网查找相关教程,youtube找解密视频,甚至在外国的IT网上打电话给一个工作了25年的程序员,结果被告知在以色列的程序员没有一个可以破解。

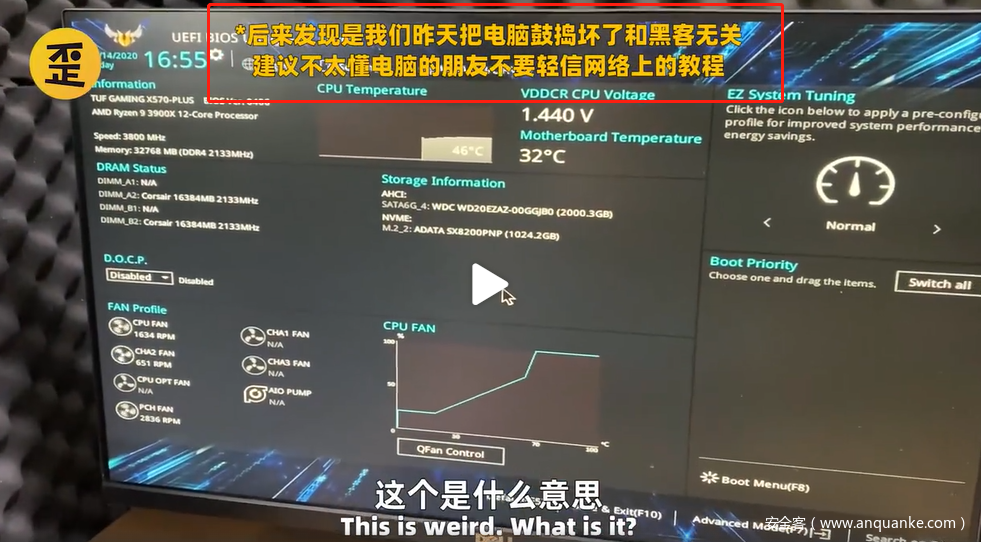

而自己尝试使用解密教程的后果是,第二天一早发现自己电脑被自己给霍霍了

国际黑客给他们发了邮件,私钥和解密软件的价格是980美金,如果在72小时内联系到我们,还可以享受5折,这样就支付490美金。但是,如果真像黑客们所说的,如果给他们490美金,一切都能解决吗?

网友纷纷表示:别!给!钱!他们联系上了之前同样被勒索的党妹,也被告知他们也没交钱,联系警方也没用,素材也没能拿回来。

最后,高佑思决定,如果决定给钱,也不一定能解锁文件。同时也会纵容黑客,“我们不想让黑客达到目标,并决定和黑客,刚到底! ”他们决定把过去的所有素材全部拍摄一遍,绝不掉进黑客的套路。

据专业人士帮忙查看,他们的文件被黑客用不同家族的病毒进行了八次加密,其中Stop 有4次、Crysis有2次、Biglock有1次、LockBit有1次,所以哪怕解锁其中一个,也一点用没有,专业人员都很难理解为什么有这么恨他们的黑客。

同时也有相关人士@微博球球玺给出意见:“首先,不要着急下载任何杀毒软件,请先断掉所有网络,关闭外网,立刻关机,以免黑客再次攻击。 这次的病毒加密危险且复杂,恢复的希望比较渺茫。不要与黑客妥协,以目前加密的程度,黑客肯定无法解密,只会浪费钱。 这次加密包括Stop、Crysis、Lockbit和BigLock四个勒索病毒家族。请不要妥协,无法解密”

360安全卫士表示:“最早由于运行激活工具导致被Stop勒索病毒加密,大部分用户遇到此情况时不知如何处理。遇到这种情况可联系我们协助处理。若被加密文件中大部分数据为MOV或MP4X264格式的,可联系我们尝试恢复。 ”

同时大家也必须记住,必须备份所有文件,重要文件得好好保护!

某信服EDR终端检测响应平台源码泄露,网友:“杀开发祭天吧”

HW如今可以说是每年安全行业的一大盛事了,最近正值HW期间,大家干得热火朝天,也如往年一样时不时会爆出些妙趣横生、啼笑皆非的逸闻。这不,近两天的大瓜就是某信服平台EDR源码泄露事件。

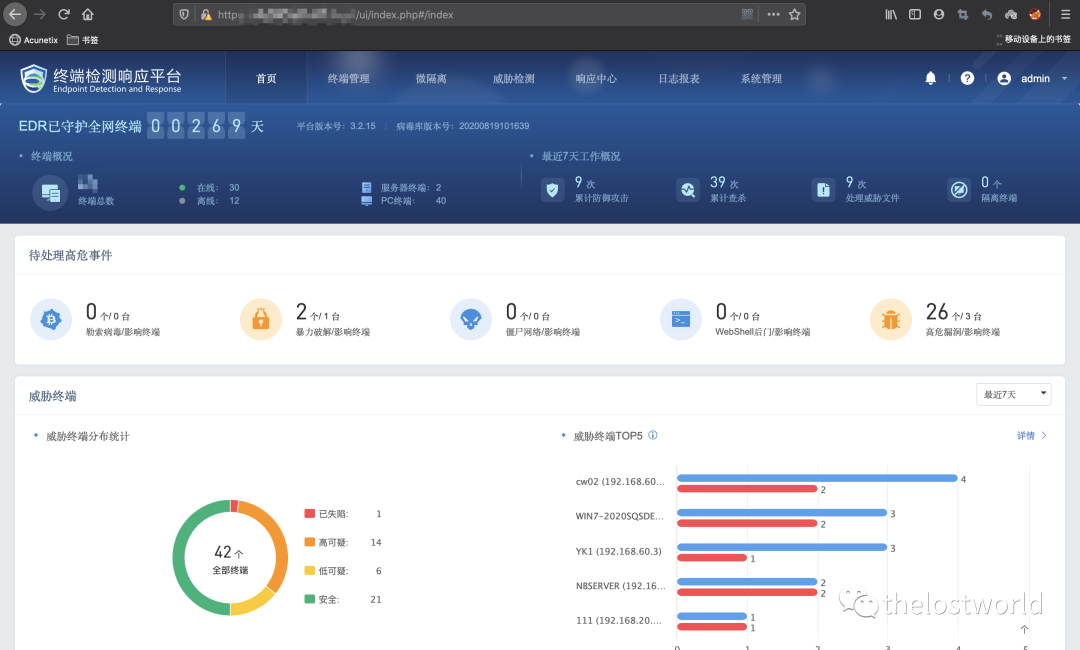

终端检测响应平台(EDR)是由某信服科技股份有限公司开发的终端安全解决方案。EDR管理平台支持统一化的终端资产管理、终端病毒查杀、终端合规性检查和访问控制策略管理,支持对安全事件的一键隔离处置,以及对热点事件IOC的全网威胁定位。绝大多数的EDR管理平台部署于内网环境中,少数系统可以通过外网地址访问。(来自官方)

按理来说,某信服是一家专注企业安全产品和服务的供应商,它们肯定会更加注重自身产品的安全性和规范性,但就在前几天,EDR 被爆出了一个不应该出现的安全漏洞,圈内人士纷纷复现。

以下是圈内大佬公众号: thelostworld的复现过程:

https://XX.XX.XX.XX:443/ui/login.php?user=admin直接访问可成功登录管理界面:

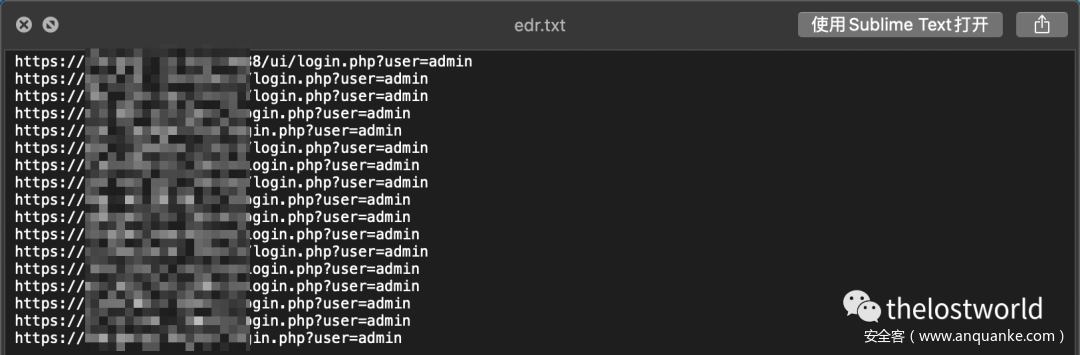

进入系统是管理员权限操作。 简单编写一个批量验证的脚本:测试fofa的几个,现在前面几页估计都修复了

成功的输出到edr.txt

各路同学也纷纷吐槽:

“这要是在我司,开发要杀了祭天的,没啥说的,继续下架。”——来源公众号宽字节安全

“这是一个安全产品呀,怎么能有如何低级的漏洞呢?如果不杀个开发祭天,我都觉得是红队派过去卧底留的后门。”——来源公众号安全365

目前,某信服官方已发布更新版本和修复补丁,更新至3.2.21版本或升级补丁可修复该漏洞。

这一事件告诉我们,无论是普通企业还是安全厂商,都应正视网络安全的重要性,目前网络攻击造成的损失越来越大,网络攻击方式也变得更多样化,外部的网络攻击无处不在,企业内部,重要的是安全企业的内部基础建设也绝不能报以侥幸。

发表评论

您还未登录,请先登录。

登录