0x01 事件导览

本周收录安全事件 58 项,话题集中在 勒索软件 、 网络攻击 方面,涉及的组织有: 温哥华地铁 、 Kopter 、Randstad 、 VMware 等。勒索及网络攻击数量剧增,良好的安全管理和员工安全意识提升刻不容缓。对此,360CERT建议使用 360安全卫士 进行病毒检测、使用 360安全分析响应平台 进行威胁流量检测,使用 360城市级网络安全监测服务QUAKE 进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

| 恶意程序 | 等级 |

|---|---|

| 勒索软件团伙声称从E-Land窃取了200万张信用卡 | ★★★★★ |

| 新的TrickBot版本可以篡改UEFI/BIOS固件 | ★★★★★ |

| 温哥华地铁的交通系统被Egregor勒索软件攻击 | ★★★★★ |

| 勒索软件袭击直升机制造商Kopter | ★★★★★ |

| 宾夕法尼亚州特拉华县选择向DoppelPaymer团伙支付50万赎金 | ★★★★ |

| Docker恶意软件现很普遍,开发人员需要认真对待Docker的安全性 | ★★★★ |

| DarkIRC恶意软件利用Oracle WebLogic的严重漏洞 | ★★★★ |

| 阿拉巴马州学区因勒索软件攻击而关闭 | ★★★★ |

| 俄罗斯黑客组织使用Dropbox存储恶意软件窃取的数据 | ★★★★ |

| K12教育巨头将赎金支付给Ryuk组织 | ★★★★ |

| 攻击者使用新的恶意NPM软件包安装njRAT远程木马 | ★★★★ |

| 恶意软件:DeathStalker | ★★★★ |

| Egregor勒索软件袭击人力资源巨头Randstad | ★★★★ |

| 黑客利用更新的恶意软件攻击MacOS用户 | ★★★ |

| 在勒索软件攻击后,巴尔的摩的师生被告知停用Windows电脑 | ★★★ |

| 十月勒索软件袭击,佛蒙特州医院仍在恢复当中 | ★★★ |

| 微软将越南政府黑客与加密挖掘恶意软件活动联系起来 | ★★★ |

| 具有SSH横向移动功能的僵尸网络 | ★★★ |

| 8%的Google Play应用程序易受旧的安全漏洞的攻击 | ★★★ |

| 数据安全 | |

| 法国制药分销平台泄漏1.7 TB以上的数据 | ★★★★★ |

| 尽管修复了漏洞,但Android应用程序仍暴露了1亿用户的信息 | ★★★★★ |

| 印度就业网站IIMJobs遭黑客攻击,数据库在网上泄露 | ★★★★★ |

| 俄罗斯黑客论坛上泄露了850多万条来自免版税图片网站的用户记录 | ★★★★★ |

| 医疗保健提供商AspenPoint数据泄露影响29.5万名患者 | ★★★★ |

| Absa银行卷入数据泄露,员工被控盗窃 | ★★★ |

| Instagram泄露未成年人的电子邮件地址 | ★★★ |

| 网络攻击 | |

| 黑客利用黑盒攻击从意大利的atm机中窃取了80万欧元 | ★★★★★ |

| 新型网络攻击可以欺骗DNA科学家制造危险的病毒和毒素 | ★★★★ |

| 信用卡分离器使用被盗的订单信息填充伪造的PayPal表格 | ★★★★ |

| 朝鲜黑客攻击了英国COVID疫苗制造商阿斯利康 | ★★★★ |

| 网络钓鱼使用FINRA相似域来瞄准美国经纪公司 | ★★★★ |

| 巴西航空工业公司遭到网络攻击 | ★★★★ |

| LinkedIn诈骗:仍然是最流行的网络钓鱼形式 | ★★★★ |

| 新的网络钓鱼组织的目标是COVID-19疫苗供应链 | ★★★★ |

| 一男子因攻击任天堂窃取数据被叛3年监禁 | ★★★★ |

| 黑客在社交媒体共享图标中隐藏了软件掠取器 | ★★★★ |

| BlackShadow黑客以100万美元勒索以色列保险公司 | ★★★★ |

| 伊朗黑客袭击以色列供水设施 | ★★★★ |

| 警方逮捕了两名盗窃国防公司敏感数据的黑客 | ★★★★ |

| 美国联邦调查局和国土安全部警告称,美国智库将受到攻击 | ★★★ |

| HMRC钓鱼攻击滥用邮件服务,绕过垃圾邮件过滤器 | ★★★ |

| 针对全球大学的网络钓鱼活动 | ★★★ |

| MetaMask网络钓鱼通过Google广告窃取加密货币钱包 | ★★★ |

| 网络雇佣兵组织DeathStalker使用了一个新的后门 | ★★★ |

| 医疗机构Johnson & Johnson遭受的网络攻击上升了30% | ★★★ |

| 其它事件 | |

| Talos报告了WebKit的远程代码执行漏洞 | ★★★★★ |

| 扫描400万个 Docker images 后发现:51%存在严重漏洞 | ★★★★★ |

| Hacker_R_US因炸弹威胁和DDoS勒索而入狱八年 | ★★★★ |

| OpenClinic程序存在共享电子病历漏洞 | ★★★★ |

| 谷歌白帽详解零点击蠕虫Wi-Fi漏洞 | ★★★★ |

| TIM红队研究(RTR)的专家发现6个0day漏洞 | ★★★ |

| Gootkit恶意软件与REvil勒索软件同时活跃 | ★★★ |

| 微软删除了18个恶意Edge扩展 | ★★★ |

| 最大的网络色情犯罪团伙“Nth Room”头目被判入狱40年 | ★★★ |

| 施乐DocuShare漏洞导致数据泄漏 | ★★★ |

| IOS中的漏洞可以让攻击者在WIFI覆盖范围内控制苹果手机 | ★★★ |

| VMware修复了NSA报告的0day漏洞 | ★★★ |

| Google Play源代码漏洞使应用程序易受攻击 | ★★★ |

0x02 恶意程序

勒索软件团伙声称从E-Land窃取了200万张信用卡

日期: 2020年12月03日 等级: 高 作者: Lawrence Abrams 标签: E-Land Retail, Ransomware, Clop, Credit Cards

Clop勒索软件声称在过去的一年时间里从E-LandRetail盗窃了200万张信用卡。

E-LandRetail是E-LandGlobal的子公司,经营着许多零售服装店,包括NewCore和NC百货商店。

2020年10月,E-LandRetail在遭受CLOP勒索软件攻击后不得不关闭23个NC百货商店和NewCore商店。

在被攻击之后,E-LandRetail表示敏感的客户数据是安全的,因为它被加密存储在另一台服务器上。

详情

Ransomware gang says they stole 2 million credit cards from E-Land

新的TrickBot版本可以篡改UEFI/BIOS固件

日期: 2020年12月03日 等级: 高 作者: Catalin Cimpanu 标签: TrickBot, UEFI, BIOS, Malware, Botnet, MosacRegressor, LoJax

TrickBot恶意软件的运营商添加了一项新功能,可以使他们与受感染计算机的BIOS或UEFI固件进行交互。

安全公司AdvancedIntelligence和Eclypsium在2020年12月3日发表的联合报告中说,新功能被发现在新的TrickBot模块的内部,该模块在10月底首次出现在野外。

新模块使安全研究人员感到担忧,因为其功能将使TrickBot恶意软件在受感染的系统上建立更持久的立足点,从而使恶意软件能够在操作系统重新安装后存活下来。

详情

New TrickBot version can tamper with UEFI/BIOS firmware

温哥华地铁的交通系统被Egregor勒索软件攻击

日期: 2020年12月04日 等级: 高 作者: Lawrence Abrams 标签: Egregor, TransLink, Ransomware, IT, Payment Systems

Egregor 勒索软件的行动已经破坏了温哥华地铁公司的运输机构 TransLink ,网络攻击导致服务和支付系统中断。在恢复了支付系统后,TransLink发表了一份声明,披露了勒索软件攻击导致了IT问题,并且还称:“我们的一些IT基础设施遭到勒索软件攻击,包括通过印刷信息与TransLink通信,”。 GlobalBC 记者乔丹·阿姆斯特朗(JordanArmstrong)在推特上发布了一张勒索单的图片,并称TransLink打印机正在反复打印赎金单。

详情

Metro Vancouver’s transit system hit by Egregor ransomware

勒索软件袭击直升机制造商Kopter

日期: 2020年12月05日 等级: 高 作者: Catalin Cimpanu 标签: Kopter, LockBit, Ransomware, Helicopter

直升机制造商Kopter已经成为勒索软件攻击的受害者,因为黑客入侵了它的内部网络并加密了公司的文件。在Kopter拒绝与黑客接触后,勒索软件团伙在互联网上公布了该公司的一些文件。Kopter的数据已经发表在darkweb上的一个博客上,该博客由LockBit勒索软件团伙运营。在这个网站上共享的文件包括商业文件,内部项目,以及各种航空航天和国防工业标准。

详情

Ransomware hits helicopter maker Kopter

宾夕法尼亚州特拉华县选择向DoppelPaymer团伙支付50万赎金

日期: 2020年11月30日 等级: 高 作者: Pierluigi Paganini 标签: Delaware County, Pennsylvania, DoppelPaymer, Ransomware

在2020年11月28日成为DoppelPaymer勒索软件攻击的受害者之后,宾夕法尼亚州的特拉华县选择支付500,000美元的赎金。

消息人士告诉《行动新闻》,网络犯罪分子在2020年11月28日控制了网络加密文件,包括警方报告、工资、采购和其他数据库。

然而,起诉证据并未受到影响。这次感染并未影响选举局和县紧急服务部。

详情

Delaware County, Pennsylvania, opted to pay 500K ransom to DoppelPaymer gang

Docker恶意软件现很普遍,开发人员需要认真对待Docker的安全性

日期: 2020年11月30日 等级: 高 作者: Catalin Cimpanu 标签: Docker, Kubernetes, Cloud, Misconfiguring

2017年底,恶意软件领域发生了重大变化。随着基于云的技术越来越流行,网络犯罪团伙也开始瞄准Docker和Kubernetes系统。

这些攻击大多遵循一种非常简单的模式,即攻击者扫描配置错误、管理界面暴露在网上的系统,以接管服务器并部署加密货币挖掘恶意软件。

在过去的三年里,这些攻击不断升级,针对Docker(和Kubernetes)的新恶意软件种类和攻击者正在定期被发现。十一月末,中国安全公司奇虎360(qihoo360)发现了这些最新的恶意软件。

但是,尽管对Docker服务器的恶意软件攻击实际上现已司空见惯,但许多Web开发人员和基础架构工程师仍未吸取教训,并且仍在错误配置Docker服务器,使它们容易受到攻击。

详情

Docker malware is now common, so devs need to take Docker security seriously

DarkIRC恶意软件利用Oracle WebLogic的严重漏洞

日期: 2020年12月01日 等级: 高 作者: Sergiu Gatlan 标签: Oracle WebLogic, DarkIRC, Botnet, Shodan, RCE, Vulnerability

一个名为DarkIRC的僵尸网络正在主动针对成千上万个暴露的OracleWebLogic服务器进行攻击,这些攻击旨在利用Oracle两个月前修复的CVE-2020-14882远程代码执行(RCE)漏洞。

根据瞻博网络威胁实验室的报告,基于Shodan的统计信息,可以通过Internet访问近3,000台OracleWebLogic服务器,并允许未经身份验证的攻击者在目标服务器上执行远程代码。

攻击者目前使用至少五种不同的有效载荷来攻击WebLogic服务器,DarkIRC恶意软件目前在黑客论坛上以75美元的价格出售。

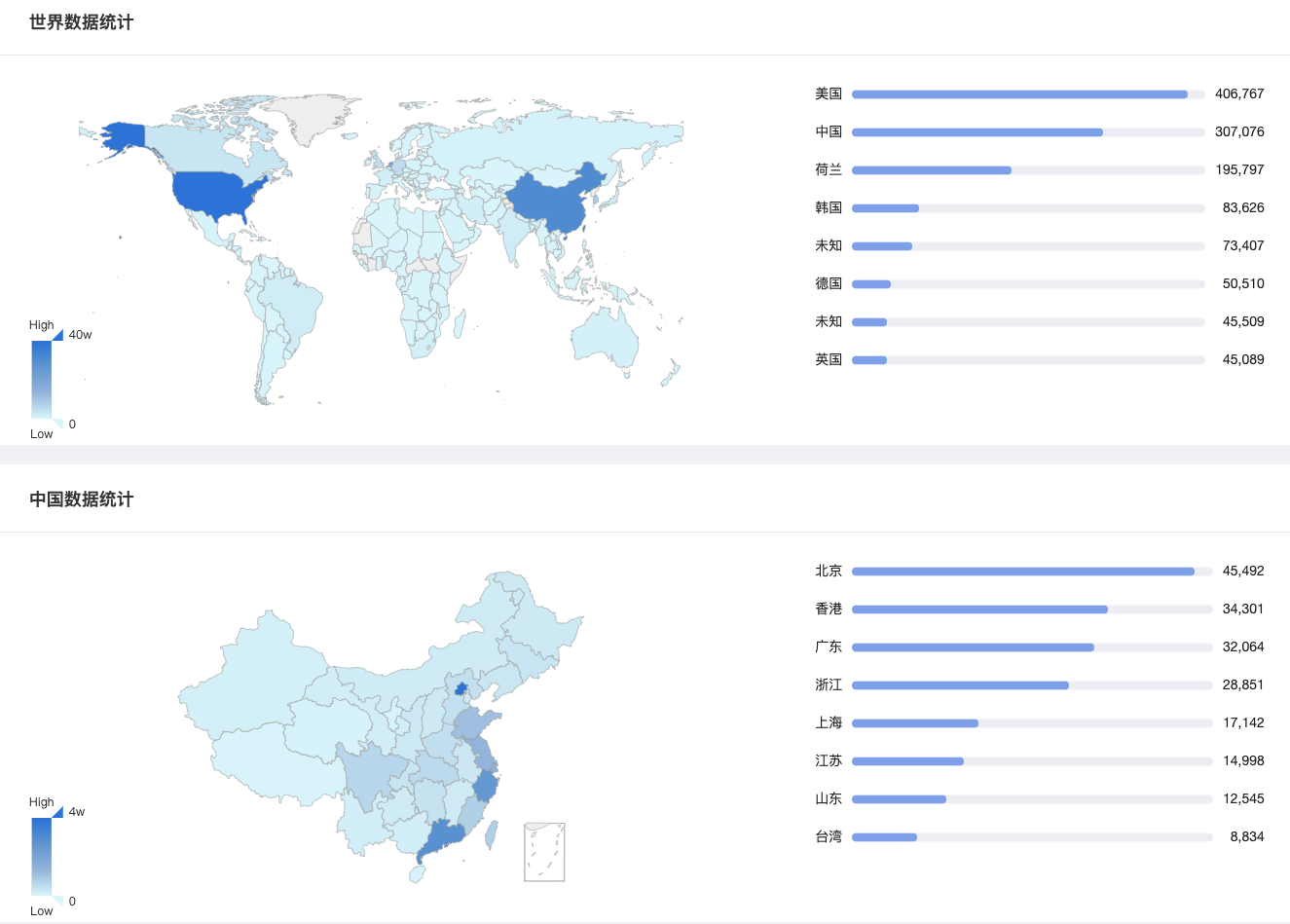

目前 weblogic 在全球均有分布,具体分布如下图,数据来自于 360 QUAKE

详情

Critical Oracle WebLogic flaw actively exploited by DarkIRC malware

阿拉巴马州学区因勒索软件攻击而关闭

日期: 2020年12月01日 等级: 高 作者: Lawrence Abrams 标签: Huntsville City School, Alabama, Ransomware, Shut Down

勒索软件运营商袭击了阿拉巴马州的亨茨维尔市学区,迫使他们在2020年12月所剩余的时间关闭学校。

亨茨维尔市学区是阿拉巴马州第六大学区,拥有近24,000名学生,2,300名员工和37所学校。由于COVID-19,学区既提供了在校教学又提供了完全的在线学习体验。

11月30日,就在学生们从感恩节假期回来的时候,由于网络攻击破坏了他们的IT系统,学校给学生提前放学。

为防止勒索软件传播到借给学生和教职员工的设备,学区要求关闭所有学区发行的设备,并保持关闭状态,直至另行通知。

详情

Alabama school district shut down by ransomware attack

俄罗斯黑客组织使用Dropbox存储恶意软件窃取的数据

日期: 2020年12月02日 等级: 高 作者: Sergiu Gatlan 标签: Turla, Russian, Crutch, Hacking Group, Malware

俄罗斯支持的黑客组织图拉(Turla)在针对欧盟国家外交部等知名目标的网络间谍活动中,利用一个此前未经证实的恶意软件工具集部署后门,窃取敏感文件。

这个之前未知的恶意软件框架被作者命名为Crutch,被用于从2015年到2020年初的活动中。

Turla的Crutch恶意软件旨在帮助收集和泄露敏感文件以及俄罗斯黑客组织控制的Dropbox帐户感兴趣的其他各种文件。

详情

Russian hacking group uses Dropbox to store malware-stolen data

K12教育巨头将赎金支付给Ryuk组织

日期: 2020年12月02日 等级: 高 作者: Pierluigi Paganini 标签: K12 Inc., Ryuk, Ransom, Education, Data Leak

在线教育巨头K12在2020年11月中旬遭到了Ryuk勒索软件的攻击,现在已经支付了赎金以避免数据泄露。

K12公司是一家销售在线教育和课程的盈利性教育公司。K12是一个教育管理组织(EMO),为公立学校的学生提供从幼儿园到12年级的在线教育,公开交易的K12是注册人数最多的EMO。

K122020年12月初公开披露了勒索软件攻击,该事件发生在2020年11月中旬,迫使公司关闭其系统,以防止恶意软件的传播。

详情

K12 education giant paid the ransom to the Ryuk gang

攻击者使用新的恶意NPM软件包安装njRAT远程木马

日期: 2020年12月03日 等级: 高 作者: GURUBARAN S 标签: Remote Access Trojan, NMP Packages, njRAT, jdb.js, db-json.js, Phishing

RAT(远程访问木马)是一种恶意软件,攻击者可以利用它来控制受感染的系统,执行任意命令,运行键盘记录程序以及谨慎进行其他监视活动。 在感恩节,Sonatype在npm注册表中发现了一种新的恶意软件。恶意数据包是 jdb.js和 db-json.js ,均由同一作者发布。 经过进一步调查,发现 jdb.js 背后的作者发布了另一个恶意的npm软件包db-json.js 。 jdb.js 是一个恶意软件包,与 njRAT(Bladabindi) 捆绑在一起,该软件包在2014年导致Microsoft关闭了400万个站点。 njRAT的变种最近通过Youtube上的比特币骗局和Excel钓鱼邮件传播。

详情

New malicious NPM packages Used by Attackers Install njRAT Remote Access Trojan

恶意软件:DeathStalker

日期: 2020年12月03日 等级: 高 作者: Pierre Delcher 标签: DeathStalker, Malware, Phishing, Securelist, PowerShell, Backdoor

DeathStalker是一个恶意软件,从2012年开始活跃,该恶意软件在2018年引起了securelist团队的注意,因为其独特的攻击特征不符合通常的网络犯罪或国家赞助的活动,使securelist团队认为DeathStalker是一家“黑客招募”公司。

从基于Python和VisualBasic的Janicab,到基于PowerShell的Powersing,DeathStalker多年来利用了数种恶意软件攻击手段,并通过了基于JavaScript的Evilnum。

为了启动感染,DeathStalker通常依赖带有附件的鱼叉式网络钓鱼电子邮件、或指向公共文件共享服务的链接、或基于Windows快捷方式的脚本执行。

详情

What did DeathStalker hide between two ferns?

Egregor勒索软件袭击人力资源巨头Randstad

日期: 2020年12月04日 等级: 高 作者: Lawrence Abrams 标签: Egregor, Randstad, Ransomware, Data Breach, Staffing Agency

人事代理公司 Randstad 宣布他们的网络被Egregor勒索软件入侵,他们在攻击中窃取了未加密的文件。 Randstad是全球最大的人事代理机构,在38个市场设有办事处,并拥有著名的就业网站 Monster.com. Randstad拥有超过38000名员工,2019年实现收入237亿欧元。Egregor勒索软件公布了窃取的1%的数据。这些泄露的数据是一个32.7MB的档案,包含184个文件,包括会计电子表格、财务报告、法律文件和其他杂项业务文档。

详情

Largest global staffing agency Randstad hit by Egregor ransomware

黑客利用更新的恶意软件攻击MacOS用户

日期: 2020年11月30日 等级: 中 作者: Danny Palmer 标签: MacOS, OceanLotus, APT32, Backdoor

一个新的恶意软件正以苹果MacOS用户为目标,研究人员称这与国家支持的黑客行动有关。

TrendMicro的网络安全分析师详细介绍了这一活动,他们已将其与OceanLotus(也称为APT32)相关联,该组织是一个与越南政府有联系的黑客组织。

OceanLotus的目标客户是在越南工作的外国组织。MacOS后门为攻击者提供了进入受感染计算机的窗口,使他们能够窥探并窃取机密信息。

详情

Hackers are targeting MacOS users with this updated malware

在勒索软件攻击后,巴尔的摩的师生被告知停用Windows电脑

日期: 2020年11月30日 等级: 中 作者: Sergiu Gatlan 标签: Baltimore County Public Schools, Windows PC, Google, Ransomware, Baltimore, Chromebook

巴尔的摩县学区是美国第25大学校系统。巴尔的摩县公立学校(BCPS)敦促学生和教职员工停止使用学校发行的Windows计算机,并在勒索软件攻击于2020年11月25日袭击该地区的网络后,仅使用Chromebook和Google帐户。

勒索软件攻击迫使BCPS关闭其大部分网络,原因是事件期间受影响的系统数量众多。如果员工和学生的信息也从学区系统中泄露,这起事件也可能导致数据泄露。

详情

Baltimore students told to ditch Windows PCs after ransomware attack

十月勒索软件袭击,佛蒙特州医院仍在恢复当中

日期: 2020年11月30日 等级: 中 作者: Lawrence Abrams 标签: The University of Vermont Health Network, Ryuk, Ransomware

2020年10月,佛蒙特大学医院遭受Ryuk勒索软件攻击,在其卫生网络中的所有7家医院中都不同程度地影响了服务。现佛蒙特大学健康网络仍在恢复,其服务慢慢恢复在线。

袭击发生时,仅UVMMedicalCenter的患者护理受到影响,一些选手术已重新安排。不过,大多数医院都受到IT中断的影响,例如无法获得EPIC病历,MyChart患者门户,电子邮件和电话系统。

2020年11月27日,佛蒙特大学健康网络大学发布了勒索软件攻击的更新,解释了正在恢复的服务。

详情

Vermont hospitals still recovering from October ransomware attack

微软将越南政府黑客与加密挖掘恶意软件活动联系起来

日期: 2020年12月01日 等级: 中 作者: Catalin Cimpanu 标签: Vietnamese, Microsoft, Bismuth, Government-Backed Hackers

微软在2020年11月30日以报告表示,越南政府支持的黑客最近被发现在他们的常规网络间谍工具包中部署加密货币、挖掘恶意软件。

该报告强调了网络安全行业的增长趋势,越来越多的国家支持的黑客组织也将目光投向了常规的网络犯罪活动,这使得更加难以区分财务动机的犯罪与情报收集活动。

该越南小组被Microsoft追踪为Bismuth,自2012年以来一直活跃,并以代号APT32和OceanLotus等闻名。

详情

Microsoft links Vietnamese state hackers to crypto-mining malware campaign

具有SSH横向移动功能的僵尸网络

日期: 2020年12月02日 等级: 中 作者: Pierluigi Paganini 标签: Weblogic, Monero XMR Miner, Tsunami, Cloud, Botnet, SSH Lateral Movement

一位安全研究人员0xrb分享了使用Weblogic漏洞进行传播的僵尸网络示例。

该僵尸网络也是在2020年11月28日被BadPackets发现的,截至2020年12月1日,它仍处于活动状态。该僵尸网络带有两个有效载荷:1)MoneroXMRMiner二进制文件;2)Tsunami二进制文件。

该僵尸网络以云服务器为目标。2020年9月,AWAKESecurity的帕特里克·奥尔森(PatrickOlsen)调查并报告了仅携带XMRMiner有效载荷的僵尸网络的早期版本。

详情

Multi-Vector Miner+Tsunami Botnet with SSH Lateral Movement

8%的Google Play应用程序易受旧的安全漏洞的攻击

日期: 2020年12月03日 等级: 中 作者: Catalin Cimpanu 标签: Android, Check Point, Google Play, Vulnerability, Play Core

根据安全公司CheckPoint2020年秋天进行的一项扫描,大约8%的官方GooglePlay商店提供的Android应用程序,容易受到流行的Android库中的安全漏洞的攻击。

该安全漏洞存在于旧版本的PlayCore中,该版本是Google提供的Java库,开发人员可以将其嵌入其应用程序中以与官方的Play商店门户进行交互。

Google修补了2020年3月份发布的PlayCore1.7.2中的漏洞,但根据CheckPoint2020年12月3日发布的新发现,并非所有开发人员都已更新了其应用附带的PlayCore库,这就使得用户容易从安装在其设备上的恶意应用中遭受数据窃取攻击。

详情

8% of all Google Play apps vulnerable to old security bug

相关安全建议

1. 在网络边界部署安全设备,如防火墙、IDS、邮件网关等

2. 建议加大口令强度,对内部计算机、网络服务、个人账号都使用强口令

3. 减少外网资源和不相关的业务,降低被攻击的风险

4. 各主机安装EDR产品,及时检测威胁

5. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

6. 及时对系统及各个服务组件进行版本升级和补丁更新

7. 主机集成化管理,出现威胁及时断网

8. 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

9. 注重内部员工安全培训

10. 如果允许,暂时关闭攻击影响的相关业务,积极对相关系统进行安全维护和更新,将损失降到最小

0x03 数据安全

法国制药分销平台泄漏1.7 TB以上的数据

日期: 2020年12月01日 等级: 高 作者: Edvardas Mikalauskas 标签: CyberNews, ElasticSearch, Apodis Pharma, France, Leaking

CyberNews 调查小组发现了 ElasticSearch 数据库的一个不安全的、可公开访问的 Kibana 仪表板,该数据库包含属于法国软件公司 ApodisPharma 的机密数据。 ApodisPharma是一家为药房,医疗机构,制药实验室和健康保险公司提供数字化供应链管理平台和其他软件解决方案的公司。 CyberNews发现的数据库包含超过1.7TB的与业务相关的机密数据,包括药品销售数据,ApodisPharma合作伙伴和员工的全名,客户仓库库存统计信息,药品装运位置和地址等。

详情

French pharma distribution platform leaking 1.7+ TB of data

尽管修复了漏洞,但Android应用程序仍暴露了1亿用户的信息

日期: 2020年12月01日 等级: 高 作者: Sergiu Gatlan 标签: GO SMS Pro, Android, Bug Fix, Trustwave

GOSMSPro是一个Android即时消息应用程序,安装量超过1亿,尽管开发人员已经为修复数据泄漏背后的漏洞进行了将近两个星期的努力,但它仍在公开数百万用户的私人共享消息。

该漏洞由Trustwave的研究人员三个月前发现并于11月19日公开披露,该漏洞使未经身份验证的攻击者可以不受限制地访问GOSMSPro用户私下共享的语音消息,视频和照片。

详情

Android app still exposing messages of 100M users despite bug fix

印度就业网站IIMJobs遭黑客攻击,数据库在网上泄露

日期: 2020年12月01日 等级: 高 作者: Waqas 标签: IIMJobs, Leaked, Hacking Forum , Highorbit Careers

根据Alexa流量分析,IIMJobs是印度访问量最大的700家网站之一。印度就业委员会IIMJobs的数据库在一个著名的黑客论坛上被泄露。

根据Hackread.com网站分析,该数据库于2020年11月23日被泄露,其中包含多达46GB的数据,这些数据来自于在IIMJobs注册的求职者和招聘人员。

可以证实,IIMJobs网站约140万注册用户受到数据泄露的影响。

详情

Indian job portal IIMJobs hacked; database leaked online

俄罗斯黑客论坛上泄露了850多万条来自免版税图片网站的用户记录

日期: 2020年12月02日 等级: 高 作者: Edvardas Mikalauskas 标签: Russian, Inmagine, Hacker Forum, Database, 123RF.com

一个免版税的图片网站,最近在一个俄罗斯黑客论坛上被泄露。

123RF.com公司是一家位于马来西亚的数字股票内容代理公司,销售免版税的图片、录像和音频。

它是Inmagine集团的一部分,每月有超过1200万活跃用户(包括苹果、谷歌、亚马逊和微软等)。

存储在数据库泄露部分的8500246个用户记录包括用户的全名、电子邮件地址、IP地址、位置、使用MD5哈希算法进行哈希处理的密码等。

详情

8.5+ million user records from royalty-free image website leaked on Russian hacker forum

医疗保健提供商AspenPoint数据泄露影响29.5万名患者

日期: 2020年11月30日 等级: 高 作者: Sergiu Gatlan 标签: AspenPointe, Data Breach, Healthcare Provider

美国医疗保健提供商AspenPointe通知患者,由于2020年9月的一次网络攻击,攻击者能够窃取受保护的健康信息(PHI)和个人识别信息(PII)。

AspenPointe是一个非营利组织,由医疗补助、州、联邦和地方政府的合同以及捐款资助,管理着12个组织,每个组织为5万多个个人和家庭提供服务。

AspenPointe最近发现了在2020年9月12日至2020年9月22日之间对其网络进行未经授权的访问。

该组织聘请了外部安全专家来调查此事件,并找出影响其网络的信息泄露范围。

详情

Healthcare provider AspenPointe data breach affects 295K patients

Absa银行卷入数据泄露,员工被控盗窃

日期: 2020年12月02日 等级: 中 作者: Charlie Osborne 标签: Absa, Bank, Data Leak, Financial Services Group

Absa已经通知客户数据泄露,可能会危及他们的个人信息。

总部位于南非约翰内斯堡的金融服务集团(financialservicesgroup)提供个人和商业银行业务以及财富管理服务,已将安全事件的矛头指向一名员工。

Absa在整个非洲大陆的12个国家/地区设有分支机构,约有42,000名员工。

详情

Absa bank embroiled in data leak, rogue employee accused of theft

Instagram泄露未成年人的电子邮件地址

日期: 2020年12月03日 等级: 中 作者: Jeremy Kirk 标签: David Stier, Instagram, Leaking, HTML

在2020年11月,旧金山的数据科学家DavidStier发现Instagram在用户个人资料的网络版本的HMTL中泄漏了孩子的电子邮件地址。DavidStier还称,Instagram在HTML源代码中包含个人身份信息的方式与一年半前完全相同,社交媒体平台需要更好的保障措施社交网络给未成年人带来特殊风险。

目前Instagram已经修复了这个漏洞。

详情

Why Did Instagram Leak Minors’ Email Addresses Again?

相关安全建议

1. 条件允许的情况下,设置主机访问白名单

2. 及时检查并删除外泄敏感数据

3. 严格控制数据访问权限

4. 发生数据泄漏事件后,及时进行密码更改等相关安全措施

5. 及时备份数据并确保数据安全

6. 强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

0x04 网络攻击

黑客利用黑盒攻击从意大利的atm机中窃取了80万欧元

日期: 2020年12月01日 等级: 高 作者: GURUBARAN S 标签: Italian, Black Box Attack, ATMs, Cyberattacks

一个犯罪组织利用一种新的黑匣子攻击技术,从意大利的至少35台自动取款机中盗取钱财。

意大利执法机构证实,该网络犯罪组织利用ATM黑盒攻击,在短短7个月内窃取了约80万欧元。

在这种攻击中,黑盒设备(如移动设备或覆盆子)与ATM物理连接,攻击者利用它向机器发送命令,然后从自动取款机中提取所有现金。

详情

Hackers Steal 800,000€ from ATMs in Italy Using Black Box attack

新型网络攻击可以欺骗DNA科学家制造危险的病毒和毒素

日期: 2020年11月30日 等级: 高 作者: Charlie Osborne 标签: Cyberattack, DNA, Dupe, Viruses, Toxins

一种新形式的网络攻击已经被开发出来,凸显了未来针对生物研究领域的数字攻击可能产生的后果。

2020年11月30日,内盖夫本-古里安大学(Ben-GurionUniversity)的学者们描述了“不知情的”生物学家和科学家如何可能成为网络攻击的受害者,这些攻击旨在将生物战提升到另一个水平。

在全球科学家正在推动研发潜在疫苗以对抗COVID-19的时候,本·古里安的研究小组表示,攻击者不再需要物理接触“危险”物质即可生产或提供它。相反,攻击者可以通过针对性的网络攻击来诱骗科学家生产毒素或合成病毒。

详情

This new cyberattack can dupe DNA scientists into creating dangerous viruses and toxins

信用卡分离器使用被盗的订单信息填充伪造的PayPal表格

日期: 2020年11月30日 等级: 高 作者: Sergiu Gatlan 标签: PayPal, JavaScript, Card Skimmers, Magecart, Iframe

新的信用卡分离器使用一种创新技术来注入有效的PayPaliframe,并在受到破坏的在线商店上劫持结帐流程。

信用卡分离器是基于JavaScript的脚本,Magecart网络犯罪团伙将其作为Web窃取(也称为电子窃取)攻击的一部分,进行黑客攻击后,注入到电子商务网站的结帐页面中。

攻击者的最终目标是收集被入侵商店的客户提交的付款和个人信息,并将其发送到受其控制的远程服务器上。

详情

Credit card skimmer fills fake PayPal forms with stolen order info

朝鲜黑客攻击了英国COVID疫苗制造商阿斯利康

日期: 2020年12月02日 等级: 高 作者: GURUBARAN S 标签: AstraZeneca, North Korean, COVID Vaccine, LinkedIn, WhatsApp

英国制药公司阿斯利康(AstraZeneca)是开发COVID-19疫苗的领先制造商之一,已成为朝鲜黑客的目标。

两名知情人士向路透社透露,2020年11月至12月,有疑似朝鲜黑客试图侵入阿斯利康的系统。

黑客冒充LinkedIn和WhatsApp上的招聘人员,向阿斯利康员工提供虚假工作机会。该报告称,那些声称是职务说明的文件都带有旨在访问受害者计算机的恶意代码。

详情

North Korean Hackers Targeted COVID Vaccine Maker AstraZeneca

网络钓鱼使用FINRA相似域来瞄准美国经纪公司

日期: 2020年12月02日 等级: 高 作者: Sergiu Gatlan 标签: US, FINRA, Phishing, Domain Spoofing, Securities

美国证券业监管机构FINRA在2020年12月初的时候警告经纪公司,他们使用最近注册的网络域名欺骗合法的FINRA网站,不断进行网络钓鱼攻击。

金融业监管局(FinancialIndustryRegulatoryAuthority)是一个由美国证券交易委员会(SEC)监管的非盈利组织,负责监管美国境内所有公开活动的交易所市场和证券公司。

这个独立的、非政府的证券监管机构还监管着全美62.4万多家券商,每天都要审查数十亿起市场事件。

详情

Phishing targets US brokerage firms using FINRA lookalike domain

巴西航空工业公司遭到网络攻击

日期: 2020年12月02日 等级: 高 作者: Angelica Mari 标签: Brazilian, Embraer, Cyberattack, Aerospace

巴西航空防务集团巴西航空工业公司(Embraer)受到网络攻击,影响了公司的运营。

根据这家公司2020年11月30日发表的一份声明,这次攻击导致了该公司的数据泄漏,并且该网络攻击已于2020年11月25日被发现,因此无法访问该公司的单个系统环境。

详情

Brazilian aerospace firm Embraer hit by cyberattack

LinkedIn诈骗:仍然是最流行的网络钓鱼形式

日期: 2020年12月02日 等级: 高 作者: Chris Stokel-Walker 标签: LinkedIn, Phishing, Social Platforms

LinkedIn是世界上最有影响力的社交平台之一,也是业务和职业发展的重要场所。但是,随着经济衰退开始加剧,人们继续努力攀登职业阶梯,LinkedIn成为了诈骗者试图欺骗毫无戒心的受害者,并移交其个人详细信息的主要方式之一。

点击量最高的LinkedIn钓鱼邮件包括这样的主题:“你出现在新的搜索中!”、“人们在看你的LinkedIn资料”、“请把我加入你的LinkedIn网络”以及“在LinkedIn上加入我的网络”。

几乎有一半关于LinkedIn的钓鱼邮件被打开。

详情

LinkedIn scams: Still the most popular form of phishing

新的网络钓鱼组织的目标是COVID-19疫苗供应链

日期: 2020年12月03日 等级: 高 作者: Charlie Osborne 标签: Phishing, COVID-19, Vaccine, Supply Chains, Cold Chains

一个新的全球网络钓鱼攻击的重点是破坏供应链,该供应链使COVID-19疫苗组件保持低温。 2020年12月3日,IBMSecurityX-Force团队的研究人员表示,与COVID-19冷链相关的组织已成为攻击者的目标,COVID-19冷链是确保潜在疫苗在适当温度下安全存储和保存的供应链的一部分。 当这些疫苗需要在 -70°C 下保存以保持其功效时,维持和保护供应链的冷藏组件至关重要。不幸的是,这正是新的攻击浪潮着眼于破坏的领域。

详情

This phishing group is targeting COVID-19 vaccine supply chains

一男子因攻击任天堂窃取数据被叛3年监禁

日期: 2020年12月03日 等级: 高 作者: Akshaya Asokan 标签: Ryan Hernandez, Phishing, Confidential Data, Nintendo

美国司法部宣布,一名21岁的加利福尼亚男子因屡次入侵游戏公司任天堂、窃取机密数据而被判有期徒刑三年。

据美国司法部称,从2016年开始,当时还是未成年的埃尔南德斯就试图利用钓鱼技术侵入任天堂服务器,窃取公司员工的证书。

有一次,埃尔南德斯泄露了有关预期的NintendoSwitch控制台的信息。

根据法庭文件,2017年,FBI特工在父母的家中与埃尔南德斯协商,他同意停止对任天堂进行黑客攻击,以换取联邦当局不提出指控。

联邦检察官说,在2018年6月至2019年6月期间,埃尔南德斯再次侵入任天堂,包括该公司开发者的门户,试图窃取更多的公司数据和开发者工具。

详情

黑客在社交媒体共享图标中隐藏了软件掠取器

日期: 2020年12月04日 等级: 高 作者: Pierluigi Paganini 标签: Sansec, Software Skimmer, Icons, Social Media

安全研究人员发现了一种新技术,在结账页面上插入一个软件掠取器,将恶意软件隐藏在社交媒体按钮中。

Sansec的安全专家详细介绍了攻击者将软件掠取器注入结帐页面的新技术。

当黑客入侵电子商务网站,并植入旨在窃取支付卡数据或个人身份信息(PII)的恶意代码时,就会发生电子窃听。

详情

Hackers hide software skimmer in social media sharing icons

BlackShadow黑客以100万美元勒索以色列保险公司

日期: 2020年12月04日 等级: 高 作者: Lawrence Abrams 标签: Israeli, insurance Company, Bitcoin, Leaking, BlackShadow

攻击者正在敲诈一家以色列保险公司,索要近100万美元的比特币,以停止泄露该公司被盗的数据。 2020年11月30日,一个自称 BlackShadow 的网络犯罪组织在推特上说,他们入侵了以色列 Shirbit 保险公司,并在攻击中窃取了文件。 这些被盗数据包括文件、电子邮件PST文件、扫描文件、录音和护照图像。 2020年12月3日,攻击者最终发布了一份勒索要求,声称Shirbit有24小时的时间发送50个比特币(约合100万美元),他们将停止泄露数据。 攻击者警告说,如果不支付报酬,他们将继续每24小时泄露一次数据。

详情

BlackShadow hackers extort Israeli insurance company for $1 million

伊朗黑客袭击以色列供水设施

日期: 2020年12月04日 等级: 高 作者: Pierluigi Paganini 标签: Iranian, ICS, Israeli, Water Facility, HMI

研究人员透露,一群伊朗黑客侵入了以色列供水设施的一个未受保护的 ICS 。黑客在2020年12月1日晚发布的一段视频中声称,他们已经攻破了以色列的一处供水设施,很可能是循环水系统。水库的HMI系统直接连接到互联网上,没有任何安全设备保护或限制访问。此外,系统在访问时没有使用任何身份验证方法。这使得攻击者能够轻松地访问系统,并能够修改系统中的任何值,例如,允许他们篡改水压、改变温度等。

详情

Iranian hackers access unsecured HMI at Israeli Water Facility

警方逮捕了两名盗窃国防公司敏感数据的黑客

日期: 2020年12月06日 等级: 高 作者: Pierluigi Paganini 标签: Italian, Defense Company, Leonardo, Steal Data

意大利警方逮捕了两名窃取国防公司 LeonardoS.p.A. 10GB机密数据和军事机密的黑客。这两人是LeonardoSpA公司IT安全管理部门的前雇员、目前在监狱中的ArturoD’Elia和Leonardo的CERT(网络紧急准备小组)负责人安东尼奥·罗西(AntonioRossi)。列奥纳多是一家国有跨国公司,也是世界上最大的国防承包商之一。意大利警方发布的新闻稿称,这两人对莱昂纳多SpA航空结构部门和飞机部门的IT结构进行了严重攻击。

详情

Police arrest two people over stealing sensitive data from defense giant

美国联邦调查局和国土安全部警告称,美国智库将受到攻击

日期: 2020年12月02日 等级: 中 作者: Sergiu Gatlan 标签: FBI, U.S., DHS-CISA, Think Tanks, APT

美国联邦调查局(FBI)和国土安全局(DHS-CISA)在2020年12月1日晚间发表的一份联合咨询报告中警告说,有国家支持的黑客组织将矛头指向美国智库组织。

根据这两个联邦机构的说法,高级持续威胁(APT)攻击者经常将攻击指向此类组织和个人,这些组织和个人在塑造美国政策和国际事务中可以发挥重要作用。

FBI和DHS-CISA还提供了一套的缓解措施,由智库组织的领导人、工作人员和IT人员立即实施,以加强他们的安全态势,抵御国家黑客组织正在进行的攻击。

详情

FBI and Homeland Security warn of APT attacks on US think tanks

HMRC钓鱼攻击滥用邮件服务,绕过垃圾邮件过滤器

日期: 2020年12月02日 等级: 中 作者: Ax Sharma 标签: SendGrid, HMRC Phishing, Mailing Service, Bypass Spam Filters

攻击者正在利用合法的SendGrid邮件服务发送HMRC网络钓鱼电子邮件,以欺骗绕过垃圾邮件过滤器。

这个公开的漏洞已经多次被攻击者利用来逃避电子邮件安全产品的检测,但是还没有找到具体的修复方案。

SendGrid是一家电子邮件传递公司,提供用于发送新闻通讯,促销电子邮件和运营业务电子邮件(例如运输通知)的基础结构。

详情

HMRC phishing scam abuses mail service to bypass spam filters

针对全球大学的网络钓鱼活动

日期: 2020年12月04日 等级: 中 作者: Prajeet Nair 标签: Shadow Academy, Universities, Phishing

据RiskIQ的研究人员称,2020年一个黑客组织针对全球20所大学和学校进行了一系列旨在窃取证书的网络钓鱼攻击。据报道,这些网络钓鱼邮件使用了各种各样的主题作为诱饵,其中包括可能来自学校图书馆、学生门户网站或经济援助部门的信息。这些信息包含一个指向黑客创建的恶意链接。

详情

Phishing Campaign Targeted Universities Worldwide

MetaMask网络钓鱼通过Google广告窃取加密货币钱包

日期: 2020年12月04日 等级: 中 作者: Ionut Ilascu 标签: Google, MetaMask

MetaMask 加密货币钱包的用户一直在遭受网络钓鱼诈骗的损失,该诈骗通过谷歌搜索广告吸引潜在受害者。MetaMask拥有超过100万用户的社区。该网站通过浏览器扩展在浏览器中提供以太坊加密货币钱包,允许分布式应用程序从区块链读取数据。2020年12月开始MetaMask收到大量的投诉,所有的投诉都描述了同一个场景:在尝试安装MetaMask浏览器扩展之后,钱都没了。MetaMask向其社区发出了该骗局的警报,并建议使用与合法网站的直接链接元掩码.io网址和远离赞助广告

详情

MetaMask phishing steals cryptocurrency wallets via Google ads

网络雇佣兵组织DeathStalker使用了一个新的后门

日期: 2020年12月05日 等级: 中 作者: Pierluigi Paganini 标签: DeathStalker, PowerShell, PowerPepper, Cyber Mercenaries Group

网络雇佣兵组织 DeathStalker 在最近的攻击中使用了一个新的PowerShell后门。卡巴斯基的专家发现了一个以前不为人所知的后门,被称为PowerPepper,该组织从7月中旬开始在攻击中使用。“PowerPepper是一个Windows内存PowerShell后门程序,可以执行远程发送的shell命令。”DeathStacker是卡巴斯基发现的一个黑客雇佣组织,自2012年以来,它一直针对全世界的组织,主要是律师事务所和金融实体。

详情

Cyber mercenaries group DeathStalker uses a new backdoor

医疗机构Johnson & Johnson遭受的网络攻击上升了30%

日期: 2020年12月05日 等级: 中 作者: Pierluigi Paganini 标签: Healthcare, Johnson & Johnson, COVID-19

医疗保健机构 强生公司 观察到,在COVID-19流感大流行期间,由国家资助的黑客发动的网络攻击激增。据《华尔街日报》报道,“北韩黑客袭击了美国、英国和韩国的至少六家从事COVID-19治疗的制药公司”。这些公司包括强生公司(Johnson&Johnson)和总部位于马里兰州的诺瓦克斯公司(NovaxInc.),这两家公司都在研发实验性疫苗

详情

COVID-19 – Johnson & Johnson saw a 30% uptick in cyber-attacks

相关安全建议

1. 做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

2. 积极开展外网渗透测试工作,提前发现系统问题

3. 若系统设有初始口令,建议使用强口令,并且在登陆后要求修改。

4. 建议加大口令强度,对内部计算机、网络服务、个人账号都使用强口令

5. 登陆入口增加验证码功能。

6. 减少外网资源和不相关的业务,降低被攻击的风险

7. 注重内部员工安全培训

8. 移动端不安装未知应用程序、不下载未知文件

9. 不轻信网络消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

10. 不盲目安装未知的浏览器扩展

0x05 其它事件

Talos报告了WebKit的远程代码执行漏洞

日期: 2020年12月01日 等级: 高 作者: Pierluigi Paganini 标签: Talos, WebKit, Browser Engine, Apple, Cisco, Vulnerability, RCE

思科的Talos团队发现了WebKit浏览器引擎中的安全漏洞,这些漏洞的严重性很高,其中包括可以由远程攻击者利用的安全漏洞,通过诱使用户访问恶意网站来实现代码执行。

WebKit是由Apple开发的浏览器引擎,主要用于其SafariWeb浏览器以及所有iOSWeb浏览器。BlackBerryBrowser、PlayStation控制台、Tizen移动操作系统以及AmazonKindle电子书阅读器随附的浏览器都使用的WebKit。

详情

Talos reported WebKit flaws in WebKit that allow Remote Code Execution

扫描400万个 Docker images 后发现:51%存在严重漏洞

日期: 2020年12月03日 等级: 高 作者: Pierluigi Paganini 标签: Docker Hub, Docker images, Vulnerability, Dependencies

容器安全公司Prevasio分析了DockerHub上托管的400万个公共Docker容器的images,发现其中大多数具有严重漏洞。

在400万个Dockerimages中,有51%包含具有至少一个严重漏洞的程序包或应用程序依赖项,而13%的images具有严重级别的漏洞。

动态分析还揭示了6,432个恶意或潜在有害的容器images,占DockerHub所有公开可用images的0.16%。

详情

A scan of 4 Million Docker images reveals 51% have critical flaws

Hacker_R_US因炸弹威胁和DDoS勒索而入狱八年

日期: 2020年12月01日 等级: 高 作者: Catalin Cimpanu 标签: DDoS, Apophis Squad, Hacker_R_US, Timothy Dalton Vaughn, Prison

美国一名法官判处一名22岁的黑客8年监禁,罪名是参与DDoS勒索计划,对世界各地的公司和学校制造假炸弹威胁,以及拥有儿童色情材料。

黑客被确定为北卡罗来纳州温斯顿·塞勒姆(Winston-Salem)居民蒂莫西·道尔顿·沃恩(TimothyDaltonVaughn),该黑客于2019年2月被捕,于同年11月认罪,2020年11月30日被判处95个月监禁,此前他因COVID-19而推迟量刑。

沃恩以“Hacker_R_US”和“WantedbyFeds”的身份上网,是黑客组织ApophisSquad的成员,该组织在2018年前八个月引起轰动,然后在执法镇压后逐渐消失。

详情

‘Hacker_R_US’ gets eight years in prison for bomb threats and DDoS extortion

OpenClinic程序存在共享电子病历漏洞

日期: 2020年12月01日 等级: 高 作者: Tara Seals 标签: OpenClinic, XSS, Management Software, Path Traversal

OpenClinic 应用程序中发现了四个用于共享电子病历的漏洞。其中最令人担忧的是,允许未经身份验证的远程攻击者从应用程序读取患者的个人健康信息(PHI)。 OpenClinic是开源的健康记录管理软件;BishopFox的研究人员称,其最新版本是2016年发布的0.8.2,因此这些漏洞仍未得到修复。 根据研究人员的说法,这些漏洞涉及缺少身份验证、文件上传不安全、跨站点脚本(XSS)和路径遍历。严重性最高的漏洞(CVE-2020-28937)缺少对医学检验信息请求的身份验证检查。

详情

Electronic Medical Records Cracked Open by OpenClinic Bugs

谷歌白帽详解零点击蠕虫Wi-Fi漏洞

日期: 2020年12月01日 等级: 高 作者: The Hacker News 标签: Google, iOS, Apple, iPhone, Wormable, Wi-Fi, Vulnerability

谷歌ProjectZero的白帽黑客伊恩·比尔(IanBeer)2020年12月1日披露了一个现已修补的严重“可蠕虫”iOS漏洞的详细信息,该漏洞可能使远程攻击者可以通过Wi-Fi完全控制附近的任何设备。

贝尔在一篇冗长的博客文章中详细介绍了这个漏洞,他表示利用此漏洞,可查看所有照片,阅读所有电子邮件,复制所有私人消息并实时监视设备上发生的一切。

详情

Google Hacker Details Zero-Click ‘Wormable’ Wi-Fi Exploit to Hack iPhones

TIM红队研究(RTR)的专家发现6个0day漏洞

日期: 2020年11月30日 等级: 中 作者: Pierluigi Paganini 标签: TIM’s Red Team, Massimiliano Brolli, Vulnerability, StruxureWare, Schneider Electric

2020年11月30日,由MassimilianoBrolli领导的TIM红队研究发现了施耐德电气的StruxureWare产品中的6个新漏洞。

施耐德电气已在2020年4月至2020年11月之间修复了这些漏洞。

施耐德电气是专门从事能源和自动化产品(如ICS,SCADA和IoT产品)的供应商。StruxureWare是与物理设备集成的软件,用于对能源,照明,消防安全和HVAC进行集成监视,控制和管理。

详情

Exclusive: Experts from TIM’s Red Team Research (RTR) found 6 zero-days

Gootkit恶意软件与REvil勒索软件同时活跃

日期: 2020年11月30日 等级: 中 作者: Lawrence Abrams 标签: Gootkit, Trojan, REvil, Germany, Ransomware

时隔一年,Gootkit信息窃取特洛伊木马又重新活跃起来,与REvil勒索软件一起发起了针对德国的新活动。

Gootkit木马是一种基于javascript的恶意软件,它会产生各种恶意行为,包括键盘记录、录制视频、窃取电子邮件、密码,以及注入恶意脚本以窃取网上银行凭证。

2019年,Gootkit攻击者将MongoDB数据库暴露在互联网上,其后MongoDB数据库遭受了数据泄漏。这次破坏之后,人们以为Gootkit已经关闭了他们的行动,直到其在2020年11月初又突然活跃。

详情

Gootkit malware returns to life alongside REvil ransomware

微软删除了18个恶意Edge扩展

日期: 2020年12月01日 等级: 中 作者: Catalin Cimpanu 标签: Microsoft, Ads Injection, Edge, Malicious Edge Extensions

微软已经从EdgeAdd-ons门户网站上删除了18个Edge浏览器扩展,因为这些扩展被发现在用户的web搜索结果页面中插入广告。

在Microsoft通过Reddit收到用户的多次投诉后,这些扩展在11月20日至11月25日期间被删除。

即使用户基数很小,Edge已经激起了网络犯罪集团的兴趣,这些犯罪团伙在过去十年里一直在Chrome和Firefox的扩展商店中充斥着恶意插件。随着浏览器的使用量持续增长,这些类型的事件预计将变得更加常见。

详情

Microsoft removes 18 malicious Edge extensions for injecting ads into web pages

最大的网络色情犯罪团伙“Nth Room”头目被判入狱40年

日期: 2020年12月02日 等级: 中 作者: Waqas 标签: Cho Ju-Bin, Nth Room, Sextortion, Jailed

韩国的ChoJu-bin被指控强迫至少74名女性,包括16名未成年人,在NthRoom制作和销售露骨的色情内容。

25岁的NthRoom头目ChoJu-bin被判入狱40年,而不是无期徒刑。

据报道,NthRoom是韩国迄今发现的最大的性交易网络之一。ChoJu-bin是网上性虐待网络的主谋。

详情

Leader of biggest online sextortion ring ‘Nth Room’ jailed for 40 years

施乐DocuShare漏洞导致数据泄漏

日期: 2020年12月02日 等级: 中 作者: Tom Spring 标签: Xerox, DocuShare, Vulnerability, Sensitive Data

施乐发布了针对两个漏洞的修复程序,这些漏洞影响了其市场领先的DocuShare企业文档管理平台。

这些漏洞如果被利用,可能会使DocuShare用户遭受攻击,从而导致敏感数据丢失。

网络安全与基础设施安全局(CISA)2020年12月2日发布了安全公告,敦促用户和管理员应用补丁,以修补XeroxDocuShare的最新发行版本(6.6.1、7.0和7.5)中的两个严重安全漏洞。

详情

Xerox DocuShare Bugs Allows Data Leaks

IOS中的漏洞可以让攻击者在WIFI覆盖范围内控制苹果手机

日期: 2020年12月03日 等级: 中 作者: Liam Tung 标签: Google, iPhone, iOS, Apple, Wi-Fi, Vulnerability

负责iPhone安全的谷歌ProjectZero(GPZ)漏洞研究者近日透露,iOS系统中存在一个漏洞,可以让攻击者在Wi-Fi覆盖的范围内完全控制苹果手机。

GPZ是谷歌的一个安全研究小组,其任务是发现所有流行软件的漏洞,包括微软的Windows10、谷歌Chrome和Android,以及苹果的iOS和macOS。

专门研究iOS黑客的GPZ黑客IanBeer说,他在2020年新冠疫情期间发现的漏洞,允许Wi-Fi范围内的攻击者查看所有iPhone的照片和电子邮件,并复制Messages中的所有私人消息。

详情

Google researcher: I made this ‘magic’ iPhone Wi-Fi hack in my bedroom, imagine what others could do

VMware修复了NSA报告的0day漏洞

日期: 2020年12月04日 等级: 中 作者: Sergiu Gatlan 标签: VMware, Security Updates, CVE-2020-4006, Vulnerability, Command Injection

VMware发布了安全更新,以解决VMwareWorkspaceOneAccess、AccessConnector、IdentityManager和IdentityManagerConnector中的0day漏洞。

该漏洞是一个命令注入漏洞,被追踪为CVE-2020-4006,于2020年11月20日公开披露。

如果成功利用此漏洞,攻击者可以升级权限并在主机Linux和Windows操作系统上执行命令。

详情

VMware fixes zero-day vulnerability reported by the NSA

Google Play源代码漏洞使应用程序易受攻击

日期: 2020年12月05日 等级: 中 作者: Akshaya Asokan 标签: Play Core Library, Google Play, CVE-2020-8913

GooglePlaystore平台中的一个源代码漏洞可能使攻击者能够执行远程代码,从而在应用程序上盗用凭证。该漏洞被追踪为CVE-2020-8913,是AndroidPlayCore库中的一个代码执行漏洞,该库允许从应用程序内部与GooglePlay服务进行交互。研究人员指出,攻击者可以利用该漏洞注入恶意代码,这将使攻击者能够窃取银行凭证、窃取双重身份验证码、监视受害者并从即时消息应用程序中窃取消息。

详情

Google Play Source Code Flaw Makes Apps Vulnerable

相关安全建议

1. 及时对系统及各个服务组件进行版本升级和补丁更新

2. 包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

0x06 产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x07 时间线

2020-12-07 360CERT发布安全事件周报

0x08 特制报告下载链接

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT正式推出安全通告特制版报告,以便用户做资料留存、传阅研究与查询验证。 用户可直接通过以下链接进行特制报告的下载。

若有订阅意向与定制需求请发送邮件至 g-cert-report#360.cn ,并附上您的 公司名、姓名、手机号、地区、邮箱地址。

发表评论

您还未登录,请先登录。

登录