作者:Duncan SecTeam

0x00、引言

随着互联网的飞速发展以及智能化设备(手机,平板,智能家电,智能机器人以及智能查询终端),传统的企业信息化不可避免的要向物联网过渡,一是节约企业建设和运营成本(比如,部署WiFi/IP摄像头可以减少传统网络布线的人财物消耗),二是智能设备的引入的确可以进一步压缩人力成本支出(HR和财务部门最喜欢这个吧)。 But,这个过渡真的安全吗?尤其是在一些新建设施,工业园区。作为一个物联网入门小白,今天介绍一个近源渗透的简单例子,被“调戏”的是一家国内成立不久的知名网络安全公司。本人申明:我是一个讲“武德的年轻人”,一切操作都是“点到为止”,相关截屏以及操作记录已经保存,如果贵公司要进行安全审查或者邀请公安机关介入调查,本人全力配合!!!

0x01、背景介绍

小白最近参加了一个技术培训,按照组织方的安排,去参观宜宾临港经济技术开发区。刚好,跟着大队伍参观了一家网络安全公司,而且还在这家网络安全公司内部参加了一个讨论会议,整个行程差不多1个小时,包括近10分钟的步行(从园区入口到该公司门口)。

大概的背景就是这样!以下是近源渗透过程中的软硬件及网络资源:

硬件:

——一加(OnePlus) 6,8G+128G

——型号:ONEPLUS A6000

软件:

——Android:10

——H2OS:A6000_22_201022

——文件管理器:X-plore (Android)

——Linux模拟器:Andrax v5

网络:

——AAAAAAAA (通过某钥匙共享出来的WiFi热点)

——WiFi(2.4G)

0x02、接入网络

Team正在转向IoT环境下的网络安全研究,因此网络接入是我们绕不过的一个技术话题。

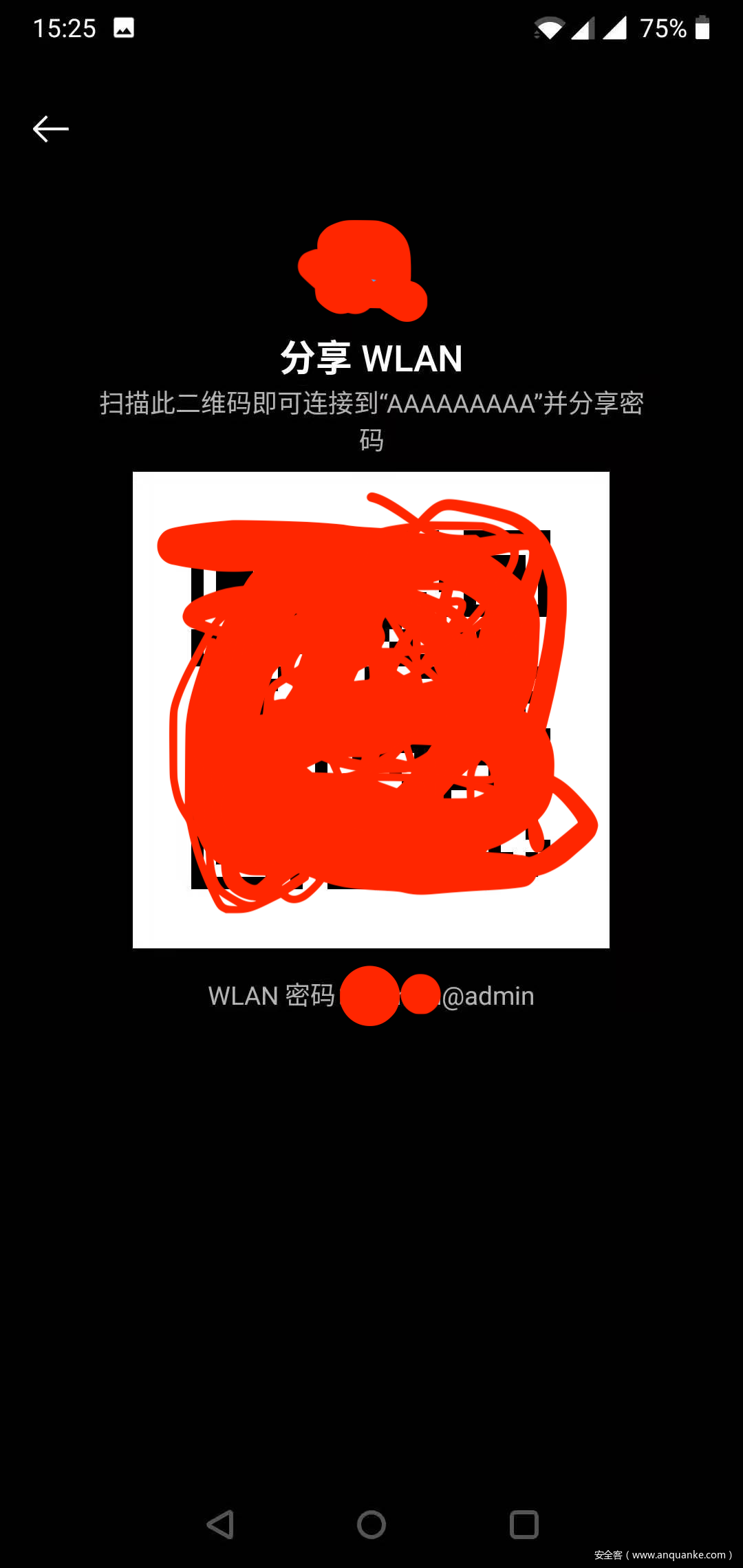

小白刚到园区里头,就用某钥匙APP扫描共享WiFi了(出于职业和研究兴趣的驱使)。还没进这家公司大楼的时候,小白就发现一个名为“AAAAAAAA”的无线热点,本以为只是哪个Coder闹着玩,随手共享的一个手机热点给妹子买个化妆品,追个剧什么的(这WiFi名字确实太没趣了)。没想到,小白用手机查看密码的时候,被惊艳到了。在这个近源的渗透测试案例中,小白没办法获这家公司物理线路上的接入(一直在参观,好不容易坐到会议室,周围连个插座都没有,更别说网线接口了。。。)。但令人惊喜的是,这个WiFi热点在这家公司内部信号满血啊,杠杠的。。。

这个密码中的admin太耀眼了!!!由于WiFi密码中包含了这个网络安全公司的名字,出于年轻人应有的“武德”,我把二维码和WiFi密码中的公司名称打码了。在这里,友情提示一下各大中小微企业及党政军群的安全运维和网管猿们:年底了,保住job很重要,下班了别走太早,拿着手机在公司、单位各楼层扫一扫,看看有没有员工悄悄加装AP,给你管理的内网“搭线”的。其实,企业网络自身建设总体是安全的,但是很多安全事件的背后往往不需要太多的8个(bug),有时只需要1个S(uper) B(ug)就足够了,不信看看意大利知名黑客团队“Hacking Team”。

由于整个参观过程持续了不到一个小时,只在该公司内部演示中心和会议室短暂逗留,因此也还是有机会进一步核实WiFi热点是否真的安装在该公司内部。很遗憾,在整个参过过程中,这个WiFi热点信号始终满格,甚至在他们公司的厕所里面也是如此(没准儿,真是内网admin干的)。

0x03、近源渗透

由于整个测试过程一直跟随着大队伍,使用电脑不是最好的选择,甚至不是一个可行的选择,因此小白用的是装在OP6上的Linux模拟器:Andrax。具体操作步骤,如下:

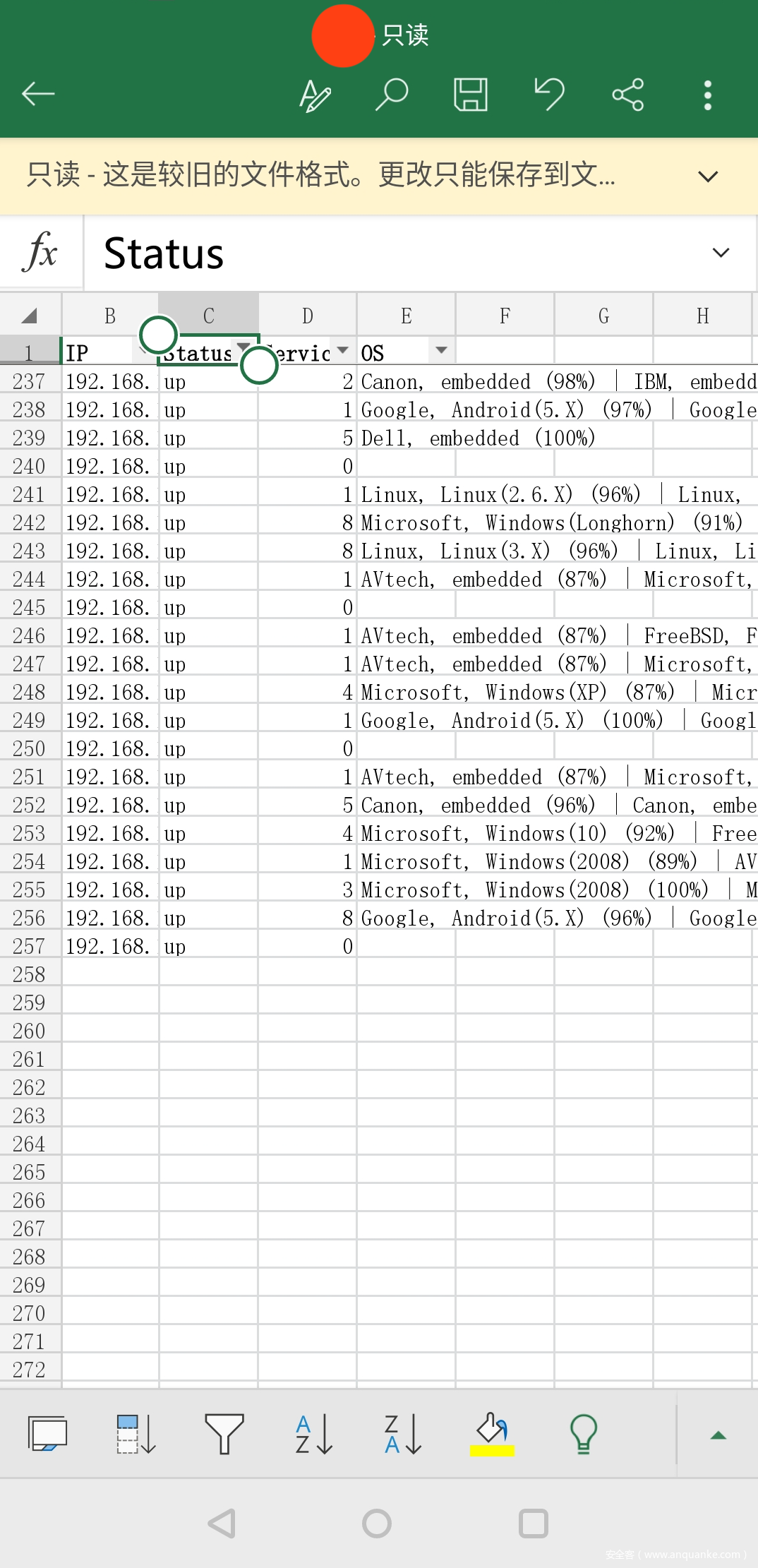

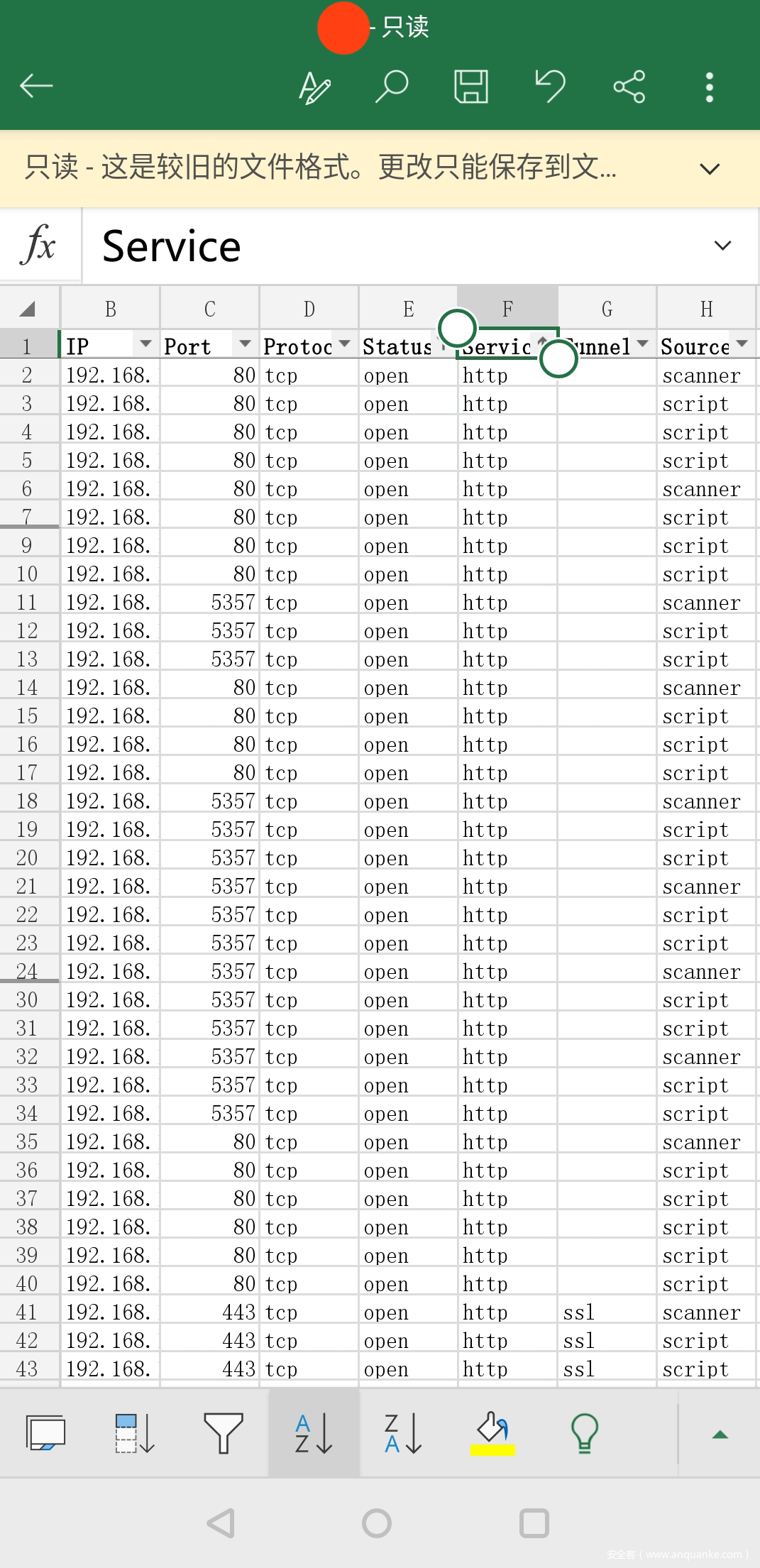

1.查看并扫描网络(以下是转换为xls格式后的扫描结果)

192.168.x.y网段有存活主机,而且还开了部分端口,推测应该是演示大厅的控制电脑(用来播放ppt或者视频)。

2.尝试连接445端口

x-plore是一款非常强大的文件管理器,提供了多种LAN环境下的文件远程访问工具。借助这个工具,基于Android系统的手机就能够轻松访问很多的Windows资源(当然,iPhone下的文件工具也可以访问SMB),包括这家安全公司的445端口。值得肯定的是,安全公司员工的安全意识很高,没有打开默认共享,因此小白就没法访问了。

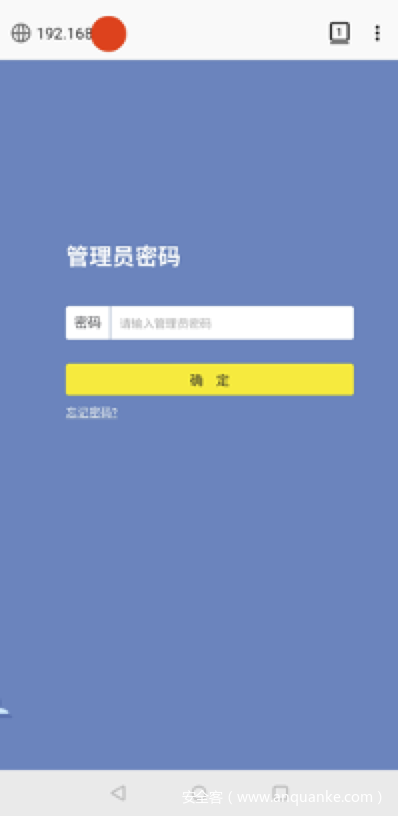

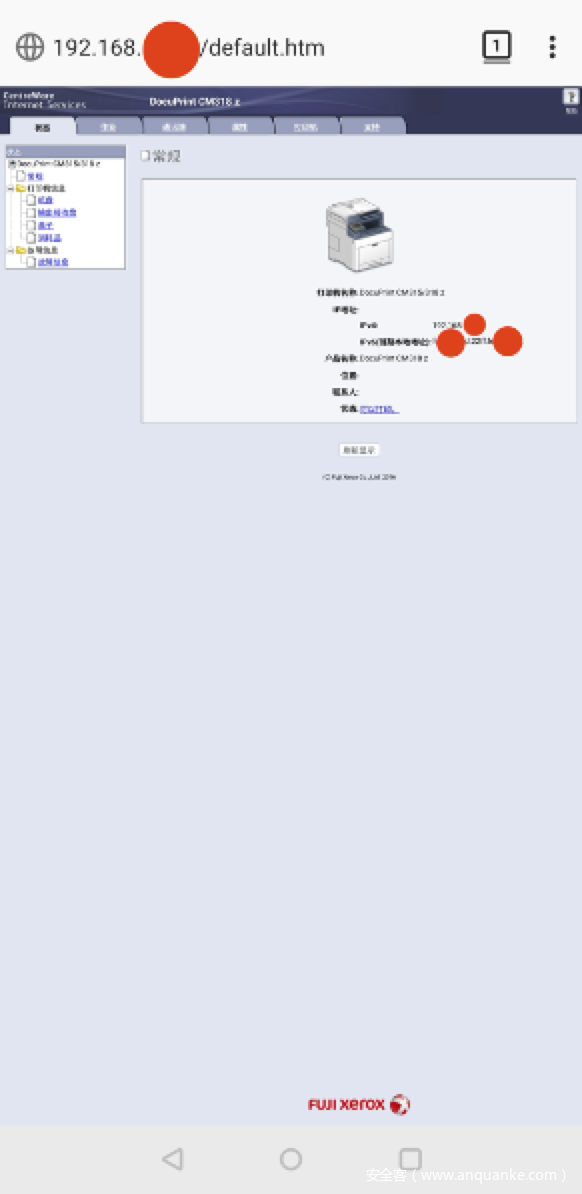

3.逐个检查80,8080等web端口

4.由于Andrax默认没有安装traceroute,而且修改了source.list配置文件(andrax及其排斥使用者破坏软件依赖),因此没有强行安装

0x04、可能的下阶段渗透

1.探测路由,进一步发现可达内部网络。

2.若口令猜解。

3.基于MSF针对内部的低版本Windows操作系统及系统软件进行远程溢出。

4.如果可能的话,针对暴露的打印机进行木马或者后门植入,从而获得极高隐蔽性的持续性控制权限。

0x05、总结

- 传统的企业网络到物联网的过渡或者变迁过程中,会存在各种问题,需要网络管理员更加负责,甚至安全运维人员介入参与。

- IoT环境下,对于企业而言攻击面更大了,不能以传统的互联网思维或者企业内网思维看待不断变化的网络建设与运维。

- 要多给安全人员和网管员机会,让他们有更多的话语权,不然随意“搭线”公司内部网络必然后患无穷。

参考:

- hackingTeam是如何被黑的. https://www.anquanke.com/post/id/83798

- 黑客爆料Hacking Team入侵细节. https://www.freebuf.com/news/102173.html

- 双龙战记:Andrax vs. Nethunter. https://www.anquanke.com/post/id/223493

- IoT环境下的渗透测试之构建高效WiFi破解字典. https://www.anquanke.com/post/id/219315

- 基于安卓设备的Hacking. https://www.freebuf.com/articles/terminal/246679.html

- pHacking Highway Service Station. https://www.freebuf.com/articles/terminal/247145.html

发表评论

您还未登录,请先登录。

登录