可能是受到勒索团伙LockBit 的启发,尼日利亚也有人蠢蠢欲动起来,他们用一百万美元招募黑客进行合作,尝试在其他公司服务器上部署勒索软件盈利。

但是由于他们的勒索技术和经验都很匮乏,因此他们非但没有成功,反而暴露了很多自己的信息。

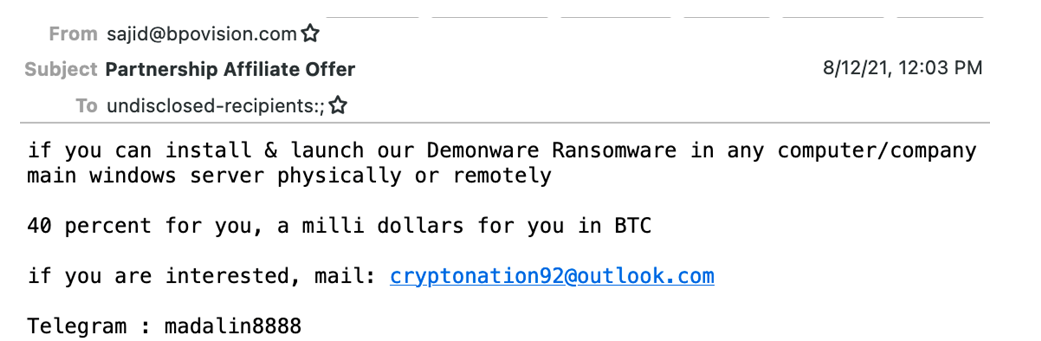

一百万美元的邀约

Abnormal Security的安全研究人员在查看自己的邮箱时,发现了多封异常邮件,这些异常邮件都有一个主题:如果你能在公司主站上远程(或实地)部署一些勒索软件,我们就给你一百万美元。

邮件中提及的Demonware 软件是GitHub上的一个开源勒索软件,这个软件也叫Black Kingdom,但发邮件的人谎称这个开源项目是他们私有的Python项目。而事实上,能用这个开源软件进行勒索部署的人,技术水平都比较差。

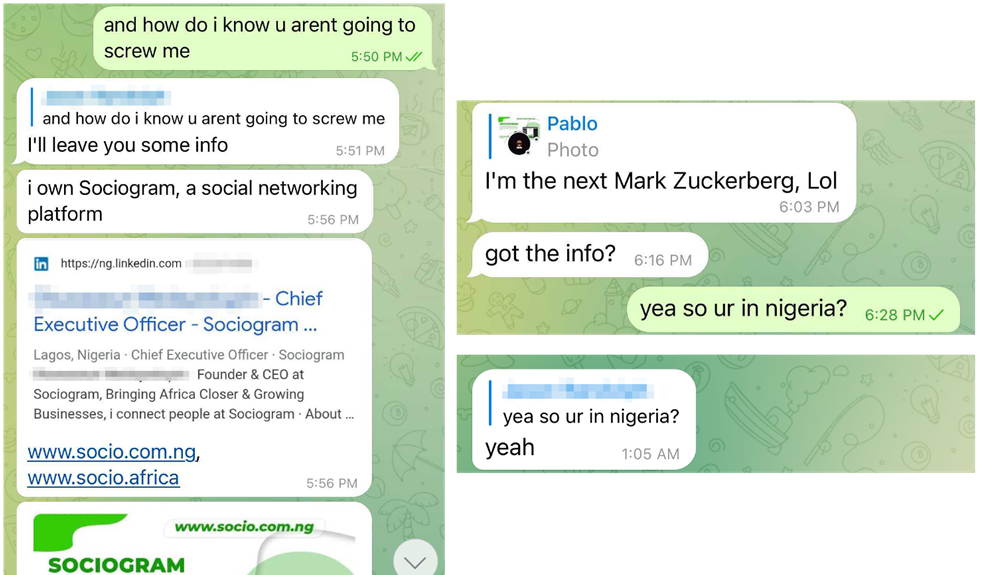

Abnormal Security的威胁情报总监Crane Hassold在2021年8月19号发博文描述了整个过程:研究人员假装对邀约十分感兴趣,诱导对方很快发来了勒索软件的实体本身,并且两人在telegram上也进行了多次的交流。通过交流,研究人员很快就刺探到了发信人的动机和技术能力。

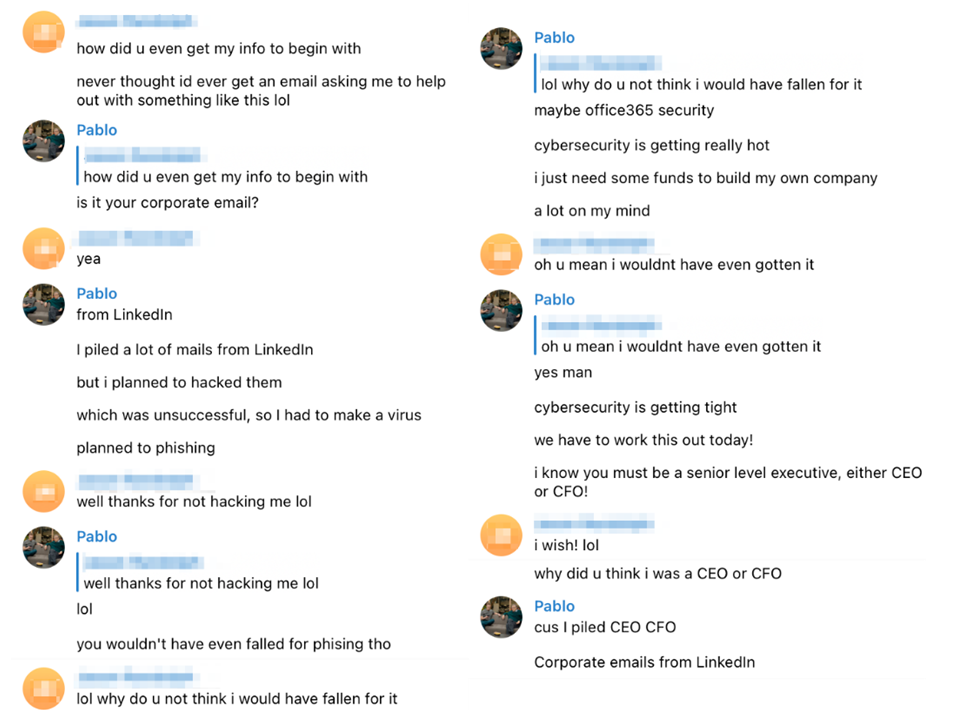

随着话题的不断深入,发信人也尝试不断压低支付给研究人员报酬,从一开始的25万美元一路下压至12万美元,这也暴露了其实发信人对Demonware这个勒索软件一无所知。

发信人之所以做出这样的行为是因为他们创业缺钱,想通过勒索获得创业资金。他们所创立的公司是一家社交网络公司,叫Sociogram,而发信人是这家初创公司的CEO。在聊天中,发信人告诉研究人员他们的公司位于尼日利亚,同样发信人也把他自己的LinkIn个人资料等发给了研究人员。

发信人主动暴露出来的信息与研究人员提前通过发信人电子邮箱暴露出来的信息一致,这些信息研究人员是通过解析LinkIn账户中公司高管级别的公司统一邮箱得出的。

发信人告诉研究人员,他们一开始进行了网络钓鱼,在钓鱼入侵未成功后才打算采取这种勒索方式。

尼日利亚的商业电邮诈骗(BEC)十分常见,他们常采取社会工程学方法实施网络犯罪。发信人是偶然间看见了LockBit组织招募人员进行勒索软件部署的的信息,因此才进行了模仿。

在本月初(2021年8月), BleepingComputer报道称LockBit公开寻找其他公司的内部人员以进行网络解密合作,该组织声称一旦合作者可以向他们提供公司的接入RDP、VPN或者邮件接入方式,他们就给这些内部泄密者数百万美金。

发表评论

您还未登录,请先登录。

登录