作者:M.A.L@vmOS

0x00:引言

之前,一直跟着team做Wi-Fi接入的安全性研究。某一天,睡迷糊了,睁开眼睛瞎瞅,正好看到安全客上一篇关于短信攻击的文章。好家伙,这东西还整成一个产业链条了,开T宝,打广告,收人钱,消人灾。但是,这也存在问题啊,毕竟black money(后统称BM)一落地必然会关联到人,那就有人会落网。再者,虽说短信轰炸都是利用“短信认证网关”的傻瓜式“反弹”伤害,在短时间内给被攻击者造成极大的短信流量,短信拥塞,甚至是手机发烫到死机。但是,总得有人来触发啊,总会有IP啊。而且,听搞WEB的朋友说,肉鸡貌似也不好找了啊。也就是说,单纯通过“短信认证网关”实施短信轰炸不应该是这帮犯罪分子的终极之路。

那从物联网(IoT)的角度,我们来分析一下IoT设备是否有可能成为这帮犯罪分子用于发动攻击的黑产设施呢?别说,还真有,那就是Wi-Fi Portal,也凑合着叫做Wi-Fi认证网关吧(这东西不是前文的短信认证网关,其功能更像是一个阉割版本的BOSS计费系统)。这篇文章呢,就试图从攻击者的角度来探讨IoT环境下,Wi-Fi Portal是否真的有可能沦为发起短信轰炸的工具?如果这种可能性存在,该如何有效防范此类风险?

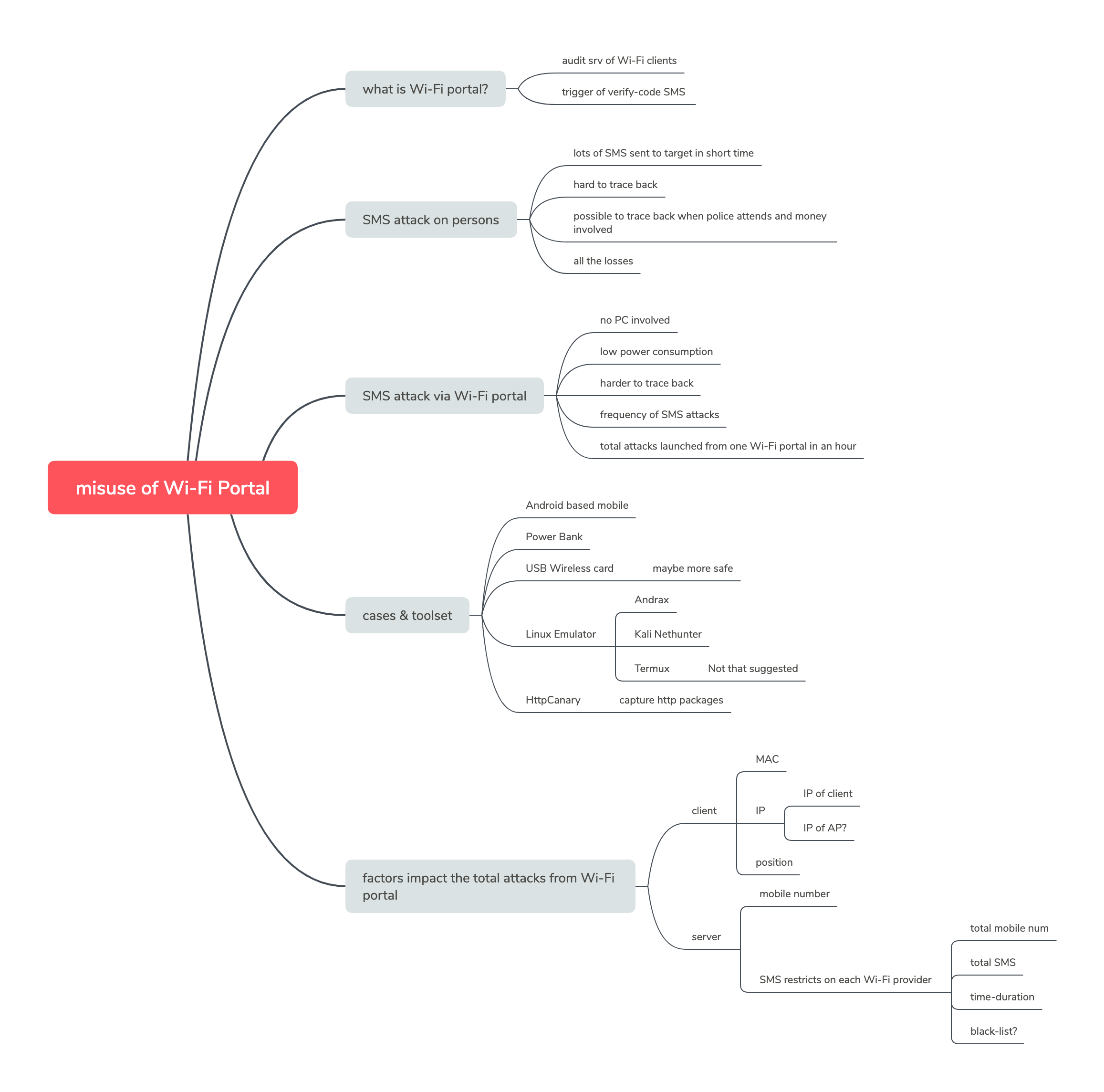

话不多说,按照team的老规矩,先祭上本文的mindmap!

0x01:背景

1.1、什么是Wi-Fi Portal?

在国外,很多商家的Wi-Fi服务是有偿的,也就是说你需要先付费,然后才能使用。啥也不说,先拍腿骂娘!可是,这种先付费再使用的模式,却能有效解决Wi-Fi服务被用于非法攻击或者网络造谣的恶疾。然而,在我们国内,几乎没有哪一个地方会提供付费Wi-Fi服务。啥也不说,先拍手称赞。但是,问题却来了,谁都可以免费使用,万一用户中有一个“黑阔”咋整呢?一口气黑掉米国17个情报机构,然后悄无声息的把锅全甩你头上,你那可是比窦娥还冤枉啊。那咱不得想个办法,解决免费Wi-Fi服务机制下的用户认证问题。现在手机这么多,用电脑的越来越少,而且三大运营商实名制管理这么严格,就直接使用手机号码作为验证凭据,再加个动态验证短信码,齐活儿啊。

当然,前面说的只是技术上的表象。扒开这层外衣,深入的捋一捋,其实Wi-Fi Portal也只是实现了移动终端在特定内网中的接入,而真正要上外还得要通过计费系统(BOSS),确切地说应该叫做流量管控系统。对于通过了短信验证的终端而言(MAC+IP进行识别),可以上网;而那些没有通过短信验证的终端嘛,就哪儿凉快哪儿呆着去了。

不难看出,有两个东西极其关键,一个是BOSS系统——决定你能否上网;另一个呢,则是短信认证网关——只有它才能给你短信验证码。从自个儿肤浅的认识来看,BOSS应该是提供Wi-Fi接入服务的商家自己搭建和运维的,但是也不排除一些商家购买了一体化的服务(BOSS+短信接入服务)。短信认证网关则有专业的服务厂商提供,具体价格根据短信收发数量,收发总量等等决定。

0x02:针对个人的SMS攻击

针对个人的SMS攻击经历了好几个发展阶段,从单纯的伪基站,到后来使用冒名顶替的SIM卡实施攻击,再到后来利用各种网站的短信验证码服务实施攻击。总的来说,整个攻击的成本和技术难度算是在不断提升,这也符合“黑产”发展的逻辑——在与警察叔叔对抗的过程中不断升级技术装备并提高自身的技术对抗能力。

仅从当且阶段针对个人的SMS攻击而言,大多数的团伙应该是利用各种网站的短信验证服务实施攻击,从本质上来说算是一种“反弹式”攻击,真正实施攻击的是各个网站购买的SMS认证服务。当然,前面也说过了,这种犯罪行为最要命的就是“变现”,这也是打击网络犯罪的不二法宝。警察叔叔利用其对犯罪分子的、强大的信息不对称优势,可以精准的落地抓人。至于说为什么不通过纯粹技术手段定位实施犯罪的个人嘛,主要原因还是警察叔叔手头的case太多了。说道这里,我得说道说道我爷爷和我奶奶了,给派出所的警察叔叔添了不少麻烦。他们也不想想除了我这个大胖孙子,谁会当他们的迷弟迷妹啊。。。

为了配合写这个文章,我专门查了一些关于SMS攻击(轰炸)的研究文章和针对相关黑产进行打击的文章。总的来看,这些利用SMS验证服务实施攻击的案例大概有以下特征:

1.短时间内,针对被攻击者发送大量的验证短信。当然,若要是发个一条半条的也就没有什么威力了。毕竟,人卖家的宣传广告就是:半小时内,炸到手机重启!当然,这只是SMS攻击最直接的危害体现,后面我们接着唠。

2.难以追踪。前面也说了,因为攻击者自身往往采用了反追踪或者反溯源手段,当然大多数就是挂了一层Proxy或者VPN;再者,警察叔叔们确实很忙,对于这些危害性尚不足以构成刑事犯罪的行为,也确实抽不出时间来收拾这些“卖家”。我们要强调的是,这类反弹式的SMS攻击难以追踪,但绝不是不能追踪。

3.黑钱落地。如果仅仅是因为女票被文学系的SZ勾搭走了,或者让体育系的鳖孙给忽悠没了,利用技术手段实施“孤狼式”的攻击,这个几乎没法查,毕竟这事儿只跟感情有关系。但是,对于吃专业饭的“黑产”而言,他们的付出一定是要有回报的,也就是说“黑金”必须要落袋的。资要是涉及到钱了,就容易惊动警察叔叔敏锐的神经,那么利用国家机器的强大的V8引擎,这些个“卖家”必然只能去吃牢饭了。

4.看得见的叫做损失,看不见的叫做持续性损(伤)失(害)。前面也说了,短信轰炸那得是手机发烫,脑袋发胀啊,咔咔咔,一条又一条的短信,搁谁不得发疯啊。但是,根据我们的了解和实际的测试,很多网站一旦接收到新的验证手机号之后,会持续不断地给你推送“酒店特惠房”,“超值钟点房”,“水疗会所VIP套餐”等等。你说我要是被整了这么一出,我爸妈还能给我零花钱吗?既然都说到这里了,小编你就看着把稿费再往上提一提呗,为了这篇文章我损失大了去了。

0x03:利用Wi-Fi Portal实施SMS攻击的可能性研究

根据我们对SMS攻击的肤浅了解,加之现实生活中各种有趣的IoT设备和应用场景,假设我此时时刻就是那个实施SMS攻击的大恶棍,各种路子都被警察叔叔一锅端了,现在女票还要买LV的包,GUCCI的鞋和香奈儿的香水儿,一句话:出于男票的非理性心理作祟,必须捞钱去。我该肿么办呢?

1.尽量不用大型设备。你想想在一个人潮攒动的shopping mall里头,就你一个人抱着一台游戏笔记本在咖啡厅门口杵着,一杵就是仨小时,完了一杯咖啡都不点,这些可都在人监控里头的。当然,如果我只用一部手机就能搞定呢?那我还需要用高射炮吗?整个shopping mall随便逛,没电了也不着急啊,扫个充电宝嘛(这个还是不太容易暴露),你想想一台游戏笔记本没了插座能撑多久呢?完了再开一个Kali跑着,那电欻欻就没了啊。

2.尽量选择低功耗设备。前面也说到了,低功耗设备意味着更强的便携性,四处游走,既能规避监控风险,又能捣鼓到更多的Wi-Fi Portal。

3.更加难以追踪。为什么呢?有两方面原因,一是Wi-Fi Portal只会在你成功登录之后记录日志信息,包括手机号码,MAC和IP,可我现在是攻击啊,被攻击者也几乎不可能登录到这个网络中啊(除非这孙子正跟我旁边儿一起背对背喝咖啡,这概率着实太小了,忽略);二是,很多手机在连接到Wi-Fi的时候,都会自动创建一个临时的MAC地址(比如,一加手机等)。总结一下,Wi-Fi Portal记录不到关键信息,比如手机号码等;我们的移动终端还能自动隐藏真实MAC地址,我就问你嗨不嗨,爽不爽!?

4.关于单个SMS攻击的频度。的确,几乎所有的SMS验证服务提供商都会进行手机号码个数限制,单日内允许向单个手机号发送短信的总数等等。这些问题呢,跟我们的攻击路径其实是没有关系的,这是所有SMS攻击都要面对的问题。当然,安全客上有个大牛已经给出了很详细的解决方案,虽然他的anti-measures只是针对WEB的,但是对于我们也一样的道理。小弟我不敢私藏,无私奉上,望给为大佬笑纳:《挖洞技巧:绕过短信&邮箱轰炸限制以及后续》。

5.利用策略榨干单个Wi-Fi Portal的短信“余额”。假设单个Wi-Fi Portal单日的SMS发送总量是一定的,同时在利用前面的绕过方法后,我们可以触及单个手机号码的硬顶。那么,我么如何才能将Wi-Fi Portal像资本家剥削我师兄一样压榨到骨瘦如柴呢?目前,我想到的办法就是多打广告,招揽更多的业务,让更多的人购买SMS攻击服务,那么我们就可以跟一个地方,在一小时内向更多的用户发送更多的SMS 轰炸短信。当然,我们也可以采用分时轮询的方式,在同一个位置地点对周遭多个Wi-Fi Portal发起SMS攻击。这一点是具有现实可行性的,为什么呢?你见过星巴克旁边就全是卖女性内衣的吗?你见过KFC旁边净是川菜馆的吗?难道就没有一家火锅店吗?

0x04:工具集

碍于这篇文章有点不伦不类,本想的是说说IoT视角下的网络安全,也不曾想写着写着就有点偏了,我还是不给小编找不痛快了,cases就不上了吧。但是,小编得把稿费给我补上去了,我零花钱是真给扣了的!泥马,一万个委屈啊。。。。。。

1.基于安卓设备的移动终端。当然,这也不是绝对的,毕竟安卓平板也行,当然最好能够root。iPhone也可以,毕竟iShell那是真香啊,即便你不能越狱,照样可以用来完成文中所说的案例(测试)。毕竟,小的已经把攻击所涉及到的工具环节进行了最简化处理,也就是说只要一个基于Android的Linux 模拟器(无需root亦可)和一个APP就能完成了(部分情况下需要root)。

2.充电宝。干大事者不拘小节,带个充电宝不碍事儿,非得扫个街电,怪兽啥的,那不又得费钱啦。如果单纯做做测试,不带也行,或者最多5000毫安的充电宝1个就够了。

3.外接的USB无线网卡。这货不是必选项,用它呢,一是安全,二是信号好一点,覆盖范围广一点。当然,单纯做实验嘛,没必要搞那么大动静啦。

4.Linux模拟器。我个人喜欢andrax,虽然kali nethunter是master的最爱。不过,你们喜欢啥就用啥吧,anLinux也凑活,这个实验也能完成。

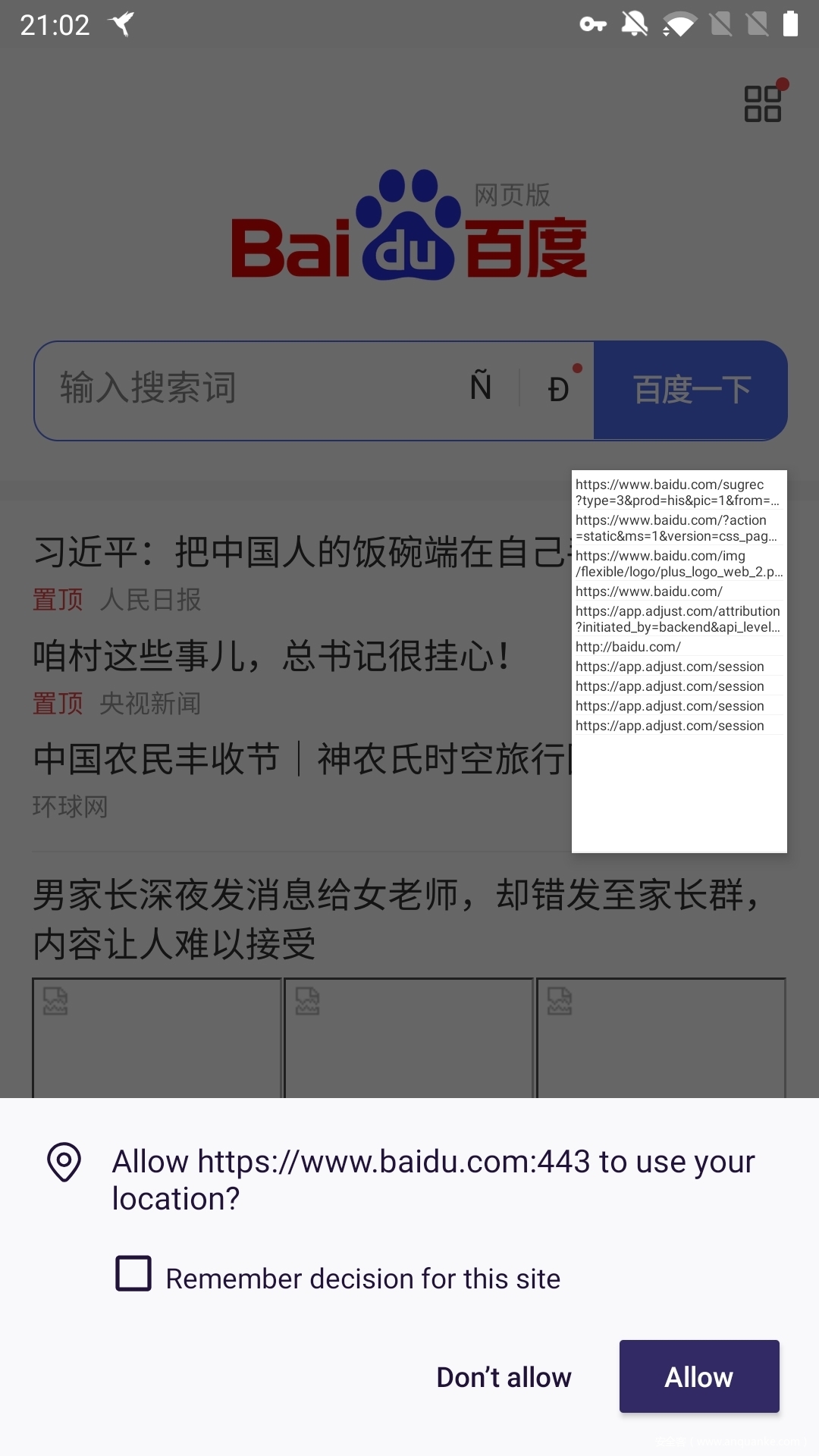

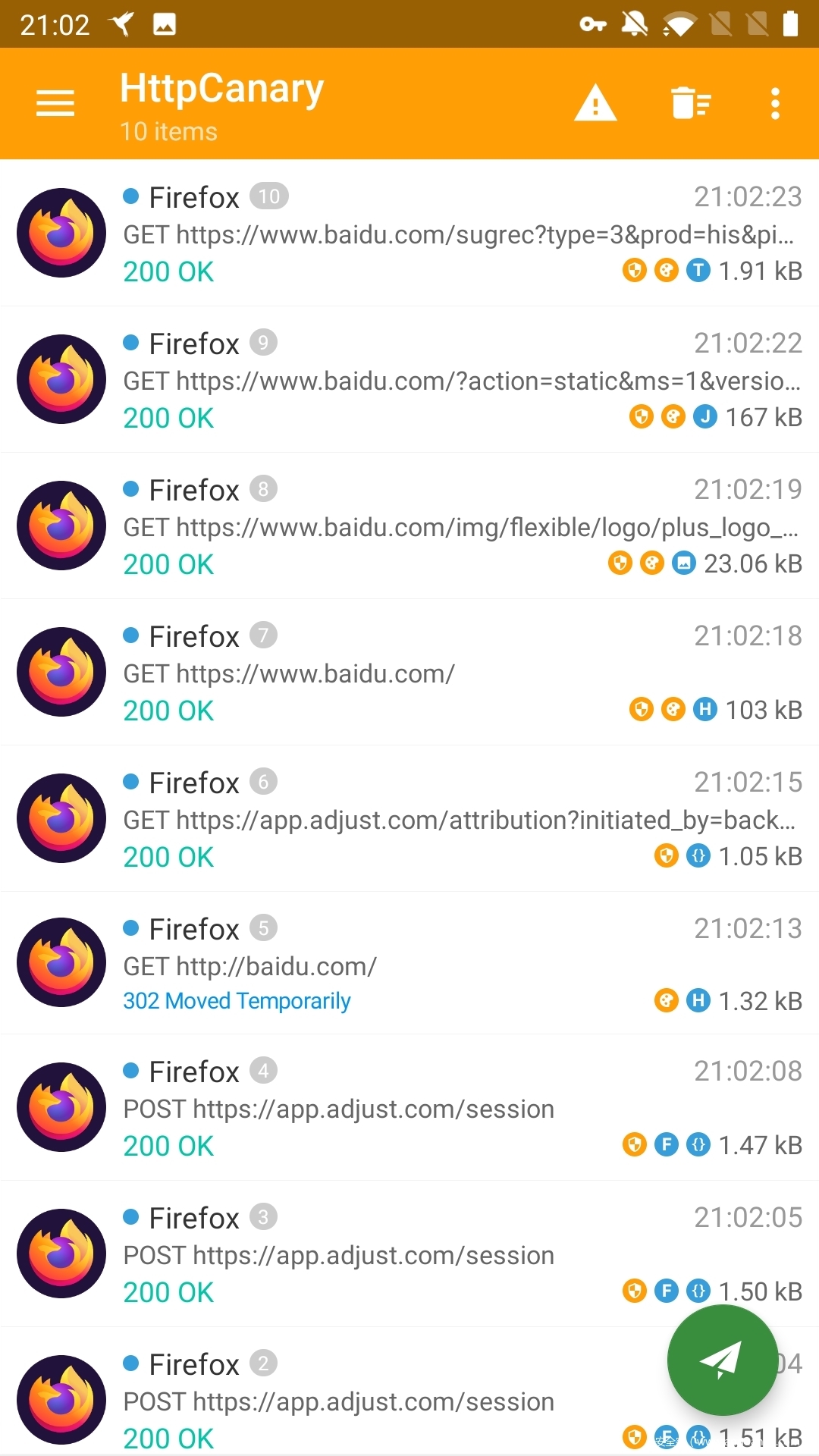

5.HttpCanary。这是一个基于Android的抓包工具,因为我们要把攻击设备约束到智能终端上,因此burpsuite我们不推荐。为了获取提交到Wi-Fi Portal的HTTP包格式,这个是工具值得拥有(部分情况下需要root)。当然,你要问我说,你丫不是说可以用苹果吗?为啥这会儿要我安装一个APK呢?呵呵,你可以在Android设备上用HttpCanary抓包,或者干脆扛着你的大本本先把包抓了再说,然后在你的爱疯上面实施攻击啊?这个没毛病吧?

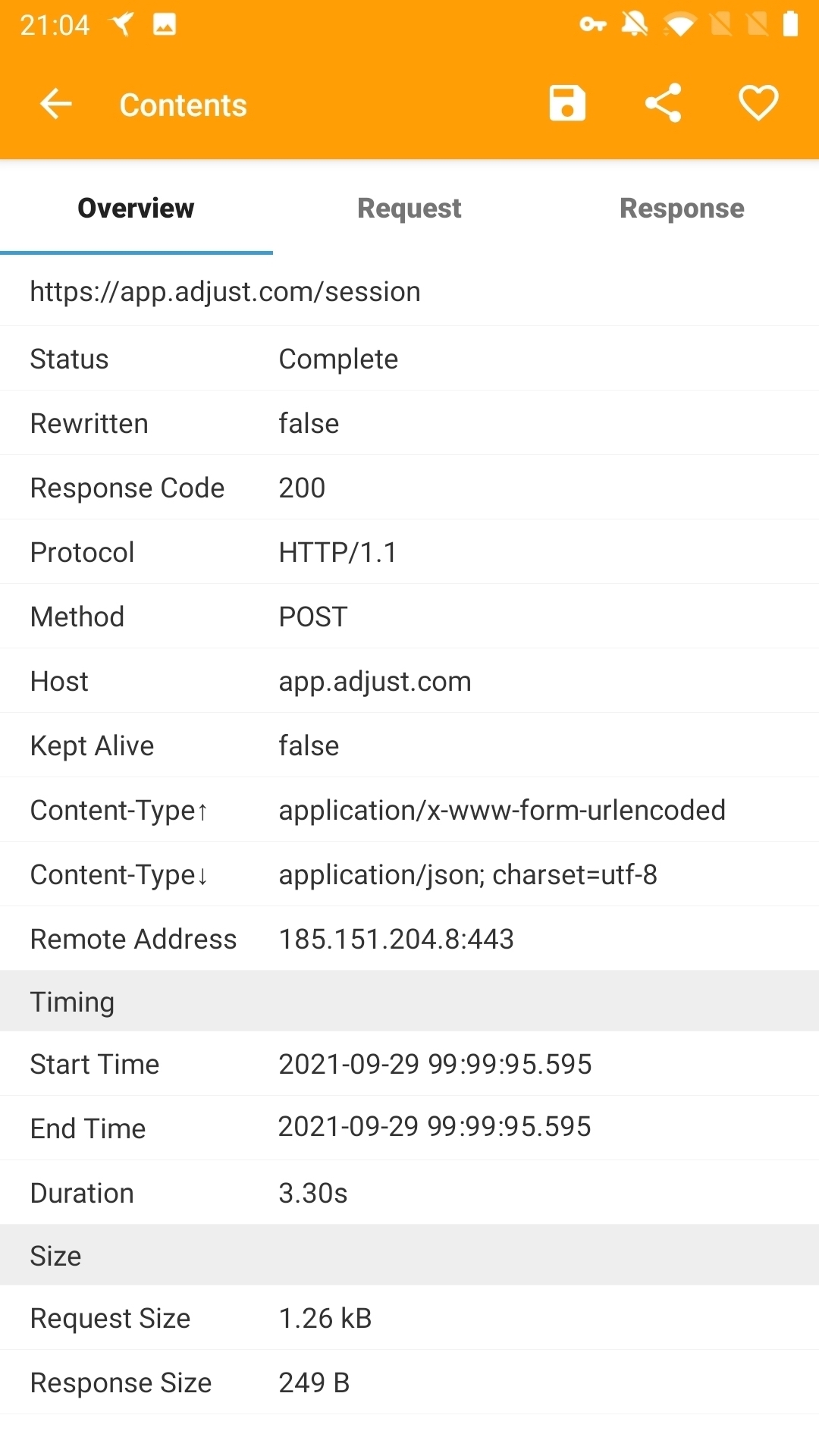

PS:上图时间戳做了修改

0x05:攻击思路

从本质上来说,利用Web站点和Wi-Fi Portal实施SMS攻击都是一种反弹式的攻击,攻击者借助第三方(SMS服务提供商)对被攻击者实施攻击。因此,刨去那些表象的东西,这两者的攻击思路其实一毛一样。

第一步:找到可资利用的(可触发短信验证码)的服务器。在IoT视野下,我们看到的是Wi-Fi Portal。然而,Web hacker看到的却是快捷酒店,洗浴会所的Web服务器。

第二步,Http抓包分析。这一步主要是找出提交参数的格式以及提交的URL。在这方面,我是一个彻头彻尾的小白白,不献丑了。。。

第三步,提交构造好的恶意Http请求。如上,不敢装懂。。。

0x06:总结

1.从不同的视角看待问题,往往会给我们带来不一样的风景。

2.IoT网络和IoT设备的安全以及安全场景缺乏行业大佬们认真的思索与考量。

3.对于网络安全人才而言,找个心地善良,内心纯洁,不被物欲所动的女票真的很重要!!!

0x07:引用

1.美国情报机构. https://baike.baidu.com/item/美国情报机构/7365174.

2.Jianying. 挖洞技巧:绕过短信&邮箱轰炸限制以及后续. https://www.anquanke.com/post/id/93878.

发表评论

您还未登录,请先登录。

登录