前言

2022年3月29号晚8点左右,关于“SpringRCE漏洞”的相关舆情,在互联网微博、微信等朋友圈传播开来。安恒信息零壹实验室对Spring RCE 0Day漏洞(后简称“该漏洞”)的攻击利用进行了5*24小时的跟踪分析。

本文所有的分析结论,均来自于蜜罐等网络监测节点捕获的日志数据。由于蜜罐部署节点分布等问题,可能存在于其他捕获数据源的时间上差异问题。为了保障结论的相对客观,剔除了安恒信息安全巡检的日志数据。

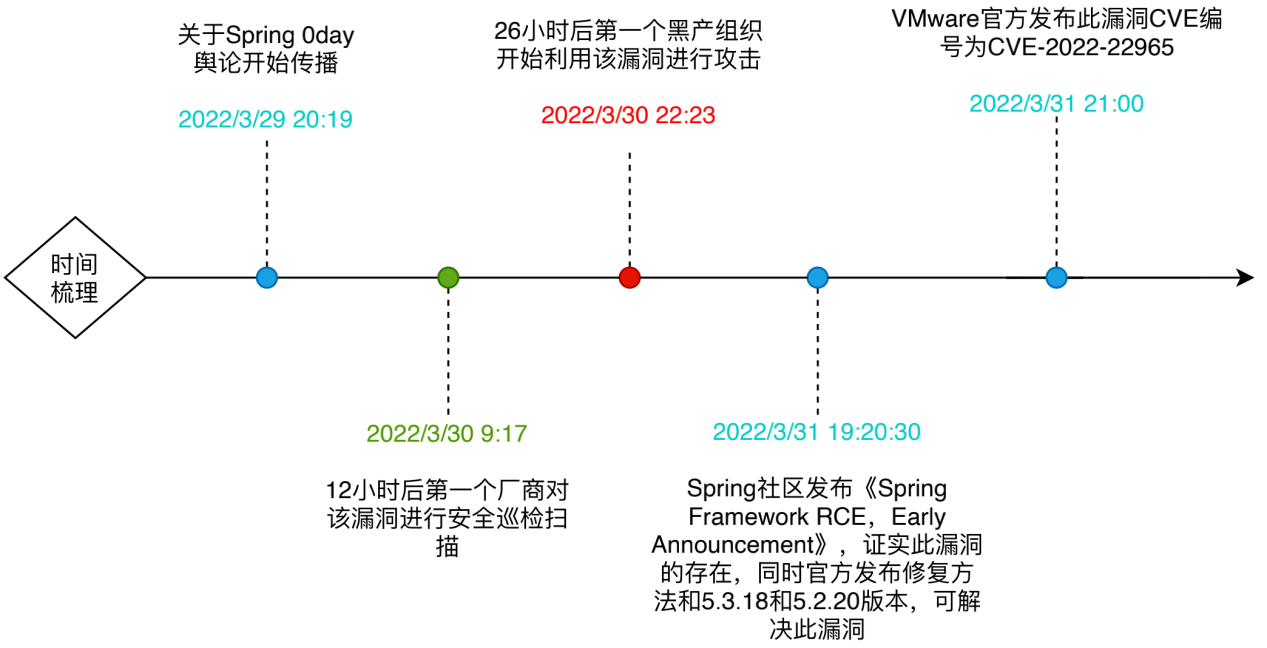

漏洞进程重要时间线

由于该漏洞为国内安全研究人员发现,并且漏洞舆论形成远远早于Spring官方的通告。所以将该漏洞的爆发时间点定为漏洞舆论大规模传播的时间点2022年3月29日20点,而非Spring官方发布公告的时间。

12个小时后,第一个安全厂商发起了针对该漏洞的安全检测行为。对安全厂商的检测行为统计,发现安全厂商平均在漏洞爆发后69个小时内发起安全检测行为。

26个小时后,捕获到一个黑产攻击行为,对5天内的黑产行为进行统计,发现黑产对该零日漏洞的利用平均速度为漏洞爆发后66小时。

安全厂商检测响应分析

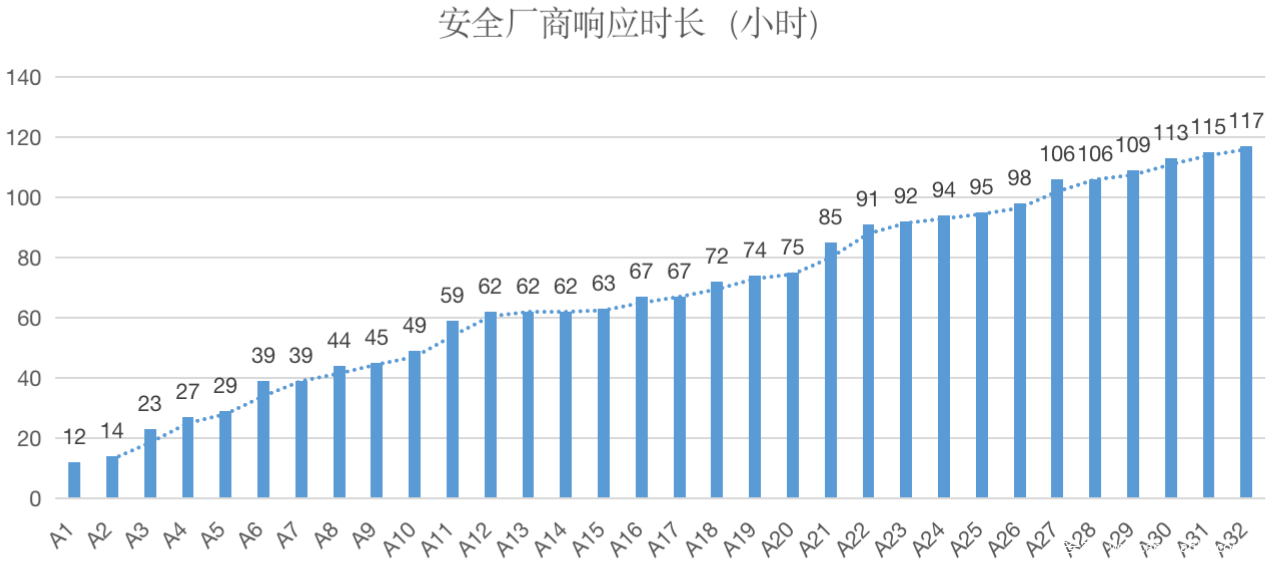

检测速度分析

对捕获到的5天内的安全厂商的巡检行为,进行统计分析发现。安全厂商最快在漏洞爆发12个小时后,发起了安全巡检响应。根据统计安全厂商平均在69个小时后发起了安全检测响应。大部分安全厂商在漏洞爆发后的90个小时内完成了安全巡检。

安全厂商检测开始用时统计图

检测方法分析

根据捕获的检测行为进行分析。安全厂商主要通过以下四种方法完成安全检测。包括写入随机字符串至文本文件、写入JSP脚本执行无害回显、写入crontab目录执行curl命令回显、写入JSP脚本执行DNSLog探测。这四种方式中以前两种最多,大约占到90%,第三种与第四种考虑网络和操作系统的兼容性、无害性则较少使用。

黑产团伙利用分析

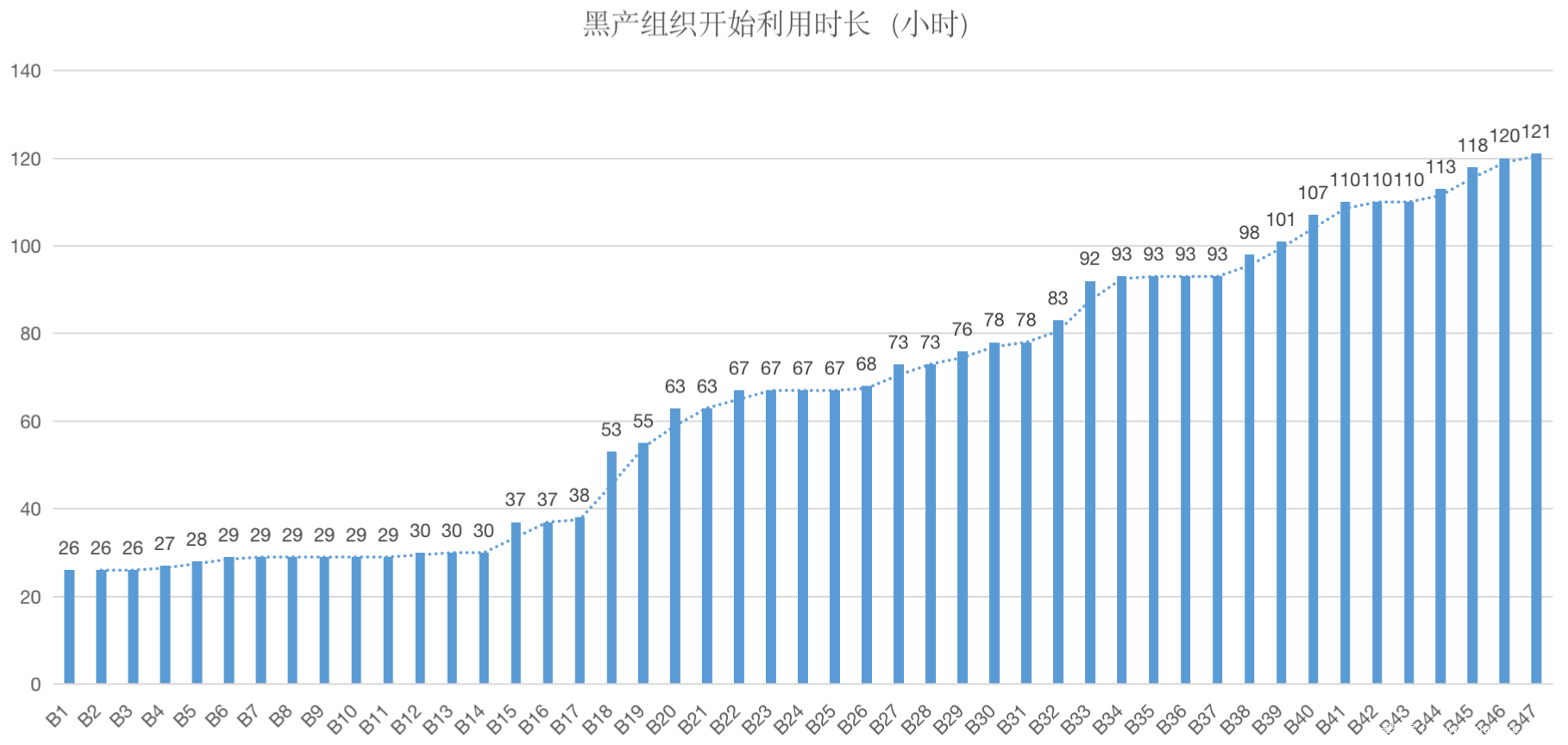

黑产攻击速度分析

对捕获到的5天内的黑产团队的攻击行为,进行统计分析发现。黑产组织最快在漏洞爆发26小时后,发起了漏洞恶意利用行为。根据统计47个黑产IP平均在66个小时后进行了漏洞利用。大部分黑产组织在漏洞爆发后的100个小时内发起漏洞利用。

黑产攻击IP统计时间柱状图

黑产攻击手法分析

根据捕获到的黑产利用手法分析。黑产主要使用同一类利用手法,即写入JSP命令执行WebShell,通过该后门执行命令,完成后续的黑灰产恶意利用。

总结

在该漏洞爆发后,最快的安全厂商仅12个小时就开始发起了安全检测,大幅度跑赢最快的黑产恶意利用速度。同时在平均时间上,安全厂商巡检的速度接近了黑产的利用速度。这是不是一个常态呢,敬请关注零壹实验室对其他重大漏洞爆发之后的跟踪分析。

发表评论

您还未登录,请先登录。

登录