研究人员发现,上周才发布的最新版OpenSSL 3.0.4版出现一个远程内存毁损的bug。研究人员称某些场景下比Heartbleed更严重。该bug虽然已经修正,但解决该问题的OpenSSL版本尚未发布。

OpenSSL 3.0.4是为了解决一个指令注入漏洞CVE-2022-2068,才刚在6月21日发布。OpenSSL是提供TLS协议实例的开源函数库。2014年OpenSSL成为安全界的关注焦点,因为当年Heartbleed漏洞可使系统内存内的机密资料被读取,这个漏洞也号称网络史上最严重的漏洞。

最新漏洞是由研究人员Guido Vranken发现位于OpenSSL加密算法之中,属堆积缓冲溢出漏洞,可被攻击者轻易触发造成内存毁损。他声称,一旦被触发让远程攻击者执行程序代码,可能比Heartbleed更为严重。

所幸有许多因素限制了该漏洞的严重后果。一来本漏洞仅影响刚发布1周的最新版OpenSSL函数库,许多用户还在用1.1.1分支,而非3这个分支,也不影响已经分叉出去的BoringSSL、LibreSSL。更重要的是,受害者的机器必须是支持Intel x86 Advanced Vector Extensions 512(AVX512)指令集CPU的x64系统。

GitHub讨论区一名研究人员指出,这不只是sanitizer相关bug,而会影响所有支持AVX512的CPU。除了Intel CPU外,谣传AMD CPU也将支持AVX 512指令集。

有人认为这只是让使用AVX512 CPU的机器上无法执行OpenSSL 3.0.4的bug,但不是安全漏洞。Google工程师David Benjamin也相信,只是会造成运算不正确执行,不是漏洞。不过也有人认为是一个漏洞。专家Alex Gaynor相信,该漏洞可为在远程访问时使用RSA签章等场景触发缓冲溢出。

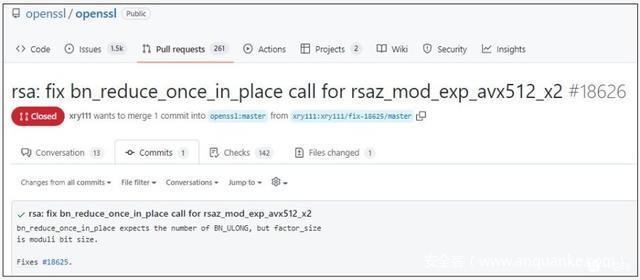

现在OpenSSL已经修正了这项问题,但尚未有正式软件更新。

许多开发人员都认为,不管是单纯bug,或是一个重大安全漏洞,现在必须等OpenSSL维护单位发布更新的3.0.5版来解决CVE-2022-2068漏洞。

发表评论

您还未登录,请先登录。

登录