你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、俄媒:黑客称已入侵乌军使用的美国指挥软件,获得战场信息

据俄罗斯《观点报》等媒体11月1日报道,一名绰号为“Joker DPR”(顿涅兹克小丑)的黑客宣称,已成功入侵乌克兰军队使用的美国DELTA战场指挥系统,还称乌克兰总统办公室里有其“间谍”。

这名黑客在社交媒体Telegram上发文称,他已经成功入侵DELTA软件,并发布大量操作该软件时的屏幕截图作为证据。报道称,美国军方提供给乌克兰的这个软件系统里保存着关于己方和敌方部队的战场信息,包括装备坐标和人员数量。

这名黑客还称,“他的间谍无处不在”:在乌克兰武装部队、乌克兰国家安全局、乌克兰总统的办公室。“所以,(间谍)不仅能获得信息,还有访问设备的权限。不要忘记,我在他们的许多设备里都留下了礼物。”该黑客写道。

俄罗斯军事专家阿列克谢·列昂科夫告诉俄《消息报》,被乌克兰方面用来指挥乌军的DELTA软件对俄情报部门会有帮助。他说,“DELTA是战场指挥系统的交互接口之一,允许他们在战场上交换信息。为了方便准备作战行动,就需要该软件,但它不是直接在战场上使用的系统。不过,它可以让你确定哪些部队在哪里,是己方部队还是敌方部队,帮助确定后勤安排等等。”

这名专家指出,入侵该软件可以让黑客清楚了解战斗接触线上有哪些部队和设备,以及他们现在的具体位置。列昂科夫补充说:“这将补充我方的情报系统,有助于追踪。但我认为,在它被黑客入侵后,用户进入该系统的访问权限将会被修改。”

此前在9月份,俄新社报道称,俄黑客RaHDIt在互联网公布了1500多名乌克兰对外情报局工作人员的资料,其中包括乌克兰驻20多个国家大使馆及联合国、欧盟、北约的员工和代表。[阅读原文]

2、卡巴斯基:APT 10利用杀毒软件向日本的组织分发LODEINFO

日前,卡巴斯基披露了APT 10利用安全软件分发自定义后门LODEINFO的攻击活动,主要针对日本的媒体集团、外交机构、政府和公共部门组织以及智库。从今年3月份开始,研究人员注意到针对APT10攻击使用了新的感染媒介,包括鱼叉式钓鱼邮件、自解压(SFX)RAR文件以及滥用安全软件中的DLL侧加载漏洞。

此外,恶意软件开发者在2022年发布了6个版本的LODEINFO,研究人员还分析了该后门在这一年中的演变。

3、黑客窃取130个GitHub存储库后,Dropbox披露漏洞

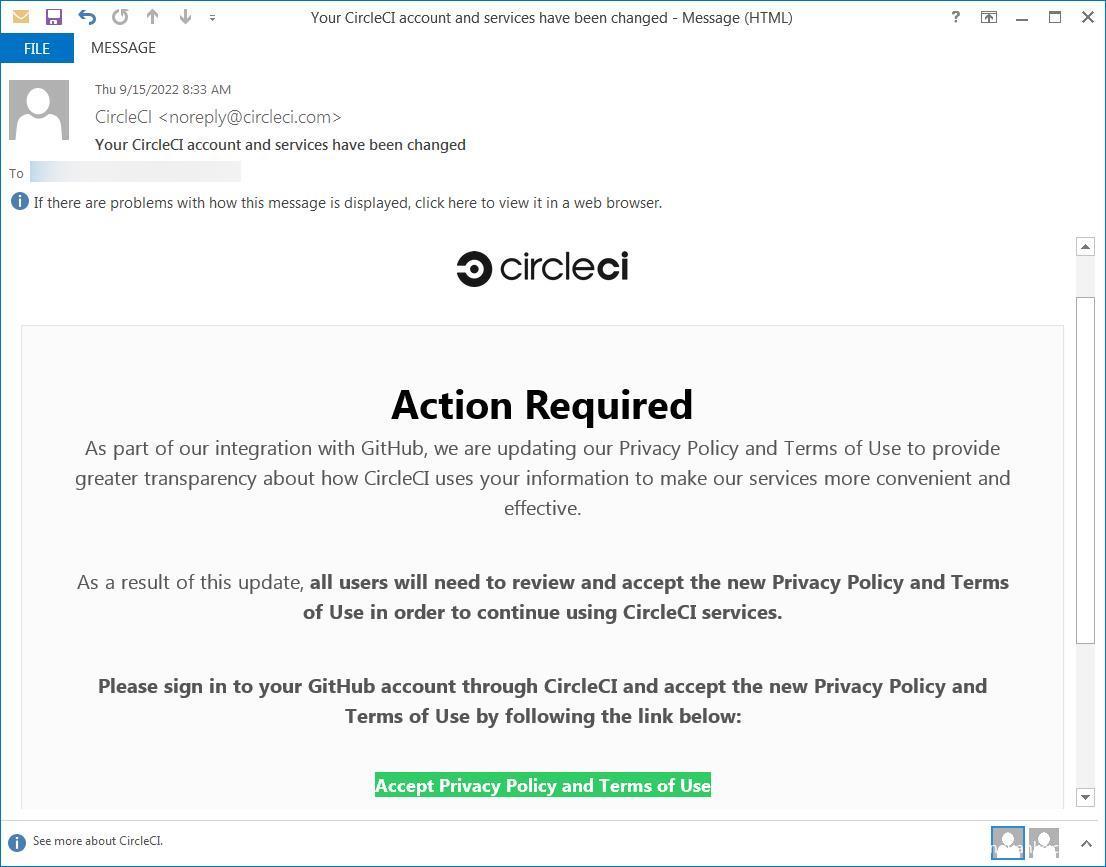

Dropbox 披露了一个安全漏洞,威胁攻击者在使用钓鱼攻击中窃取到的员工凭据,访问其GitHub帐户后,窃取了130个代码库。据悉,该公司于10月14日发现攻击者入侵了该帐户,当时GitHub通知它在警报发出前一天开始的可疑活动。

据悉,威胁攻击者的入侵是由于网络钓鱼攻击针对多名Dropbox 员工,他们使用冒充 CircleCI 持续集成和交付平台的电子邮件并将他们重定向到网络钓鱼登录页面,进而要求他们输入GitHub用户名和密码。[阅读原文]

4、工信部组织开展2022年工业互联网APP优秀解决方案征集遴选工作

工业和信息化部近日印发通知,组织开展2022年工业互联网APP优秀解决方案征集遴选工作。征集内容包括关键支撑工业APP、基础共性工业APP、行业通用工业APP和企业专用工业APP。申报解决方案需满足依托工业互联网平台解决工业实际需求,对行业和企业提质增效、转型升级发挥明显支撑引领作用,拥有自主知识产权、技术先进、实现产业化或已部署应用等要求。[阅读原文]

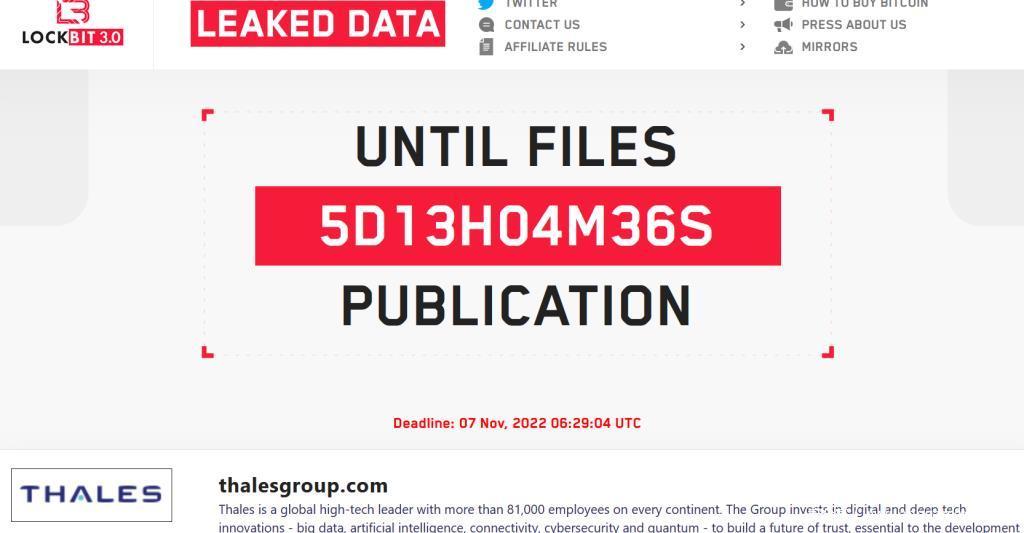

5、LockBit 3.0勒索软件团伙声称窃取巨头Thales数据

近日,勒索软件组织LockBit 3.0宣称窃取了法国国防和技术集团泰雷兹(Thales)的数据信息。泰雷兹集团在全球拥有八万余员工,业务涉及大数据、人工智能以及国防等领域。

经泰雷兹集团证实,暂未收到LockBit 3.0勒索软件团伙赎金相关信息。目前,该勒索软件团伙尚未公布任何涉嫌被盗数据的样本。[阅读原文]

6、Google Play商店4款恶意应用总下载量超百万次

由同一开发者上传到 Google Play 的四个恶意Android应用程序的总下载量至少为100万次。Malwarebytes 研究人员发现了由同一开发者(移动应用程序组)上传到官方Google Play的四个恶意应用程序。

四个Android 应用程序,分别为蓝牙应用发件人 (com.bluetooth.share.app)、蓝牙自动连接 (com.bluetooth.autoconnect.anybtdevices)、驱动程序:蓝牙、Wi-Fi、USB(com.driver.finder.bluetooth.wifi.usb)、移动传输:智能开关(com.mobile.faster.transfer.smart.switch)。研究人员指出,过去曾检测到相同应用程序的旧版本是Android/Trojan.HiddenAds的不同变体。 这些应用程序被用作广告软件活动的一部分,将受害者重定向到攻击者控制的网站。活动中使用的一些网站托管网络钓鱼页面。[阅读原文]

发表评论

您还未登录,请先登录。

登录