黑产江湖纷争不断

而今天要说剧情酷似“碟中谍”

Did you hear me?

The list is in the open.

你听见了吗?名单已经外泄。

——《碟中谍》

故事要从最早我们熟知的微商套路说起,微商朋友圈最常晒的除了豪车豪宅、名包名表,还有各种收款截图,营造一种轻轻松松赚大钱的迷惑氛围,当然最终目的就是:卖产品、招代理,“收割”这路子算是就这么打开了。

再后来,在一些诈骗案件中,也发现了不法分子制作虚假的转账截图行骗的情况。

从早期的调研情况看,此类截图很多来自于转账生成器或图片生成网站,类似于图片模板,快速生成银行转账截图、身份证照片。

这就有一个问题

如果对方要求提供录制的转账视频

这种手法显然无法满足

近期在黑灰产渠道,捕获到部分仿冒银行类应用,这些仿冒应用的作用原理就是通过云端配置+仿冒银行APP上下游配合,实现定制化的虚假转账过程,再录制转账视频,其效果比转账生成器或图片生成网站更加逼真。

在对产业分析的过程中,发现黑灰产人员一方面利用此类仿冒银行APP录制虚假转账视频进行欺诈行为,一方面利用仿冒银行APP为噱头,针对黑产人员群体进行定向投毒,增加自己的“肉鸡“数量及设备数据。

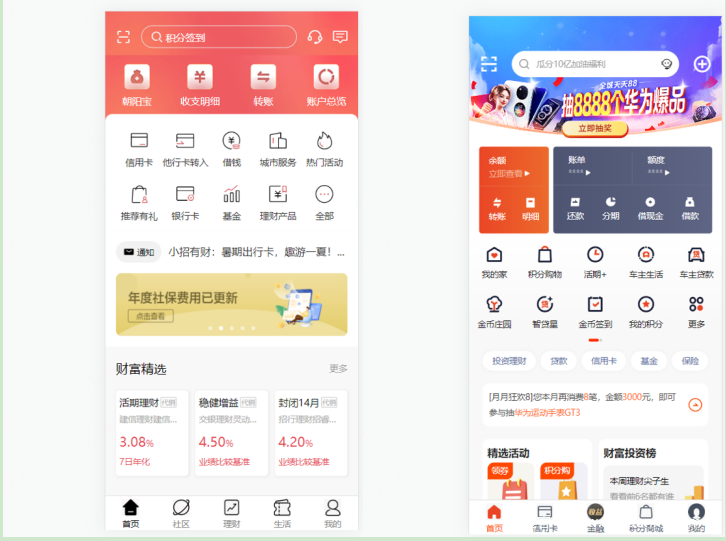

仿冒银行APP,可伪造转账截图和银行流水

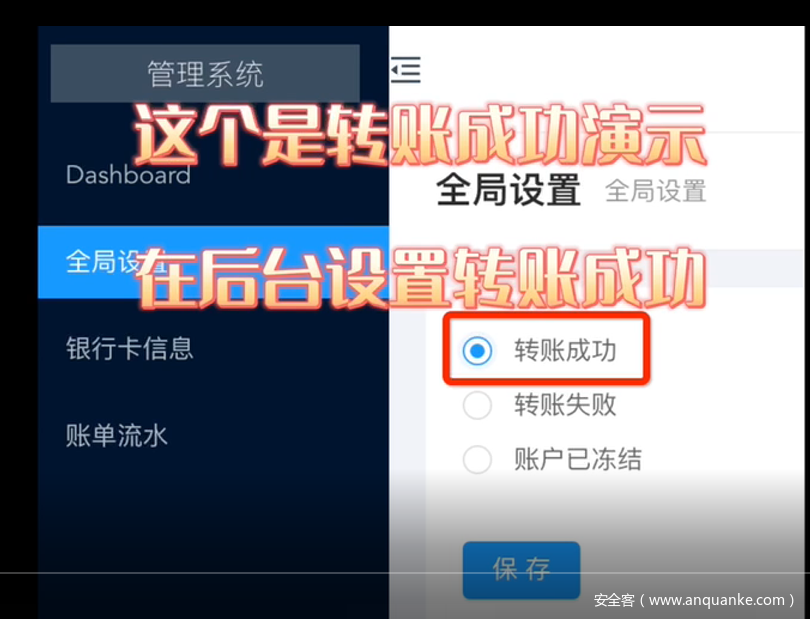

根据情报渠道的演示视频,在管理后台,设置转账后的效果,如转账成功、转账失败、账户已冻结。

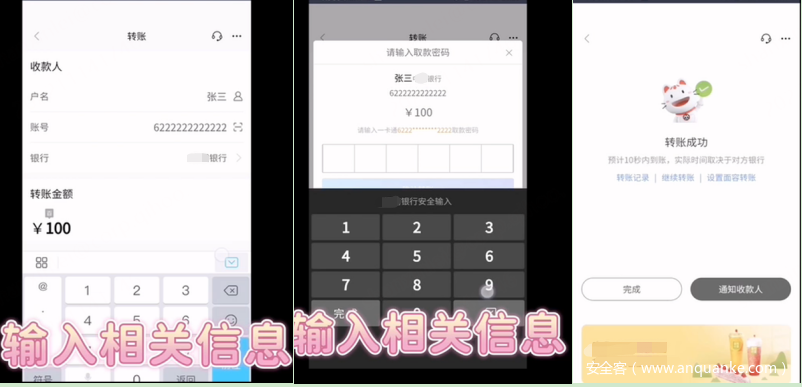

在仿冒银行APP中输入任意账户转账,可以得到最终的转账效果。

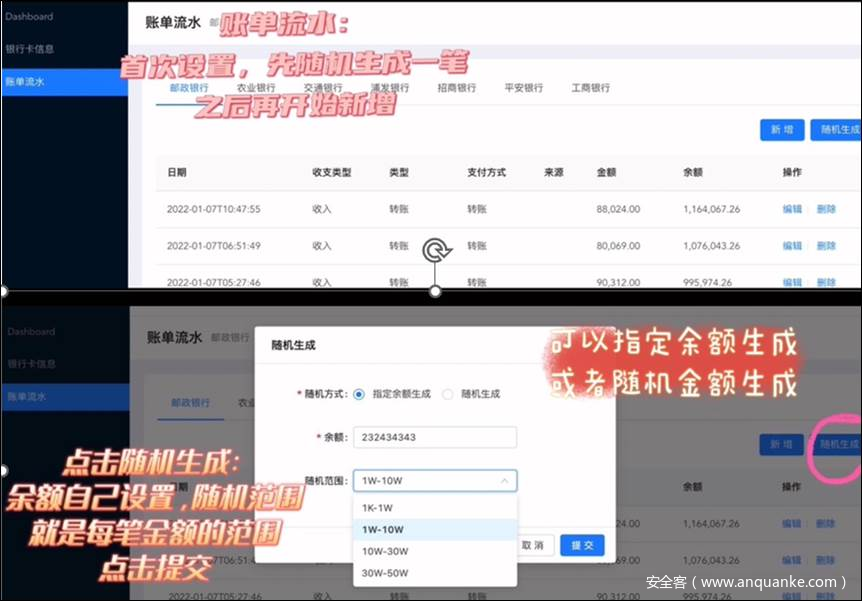

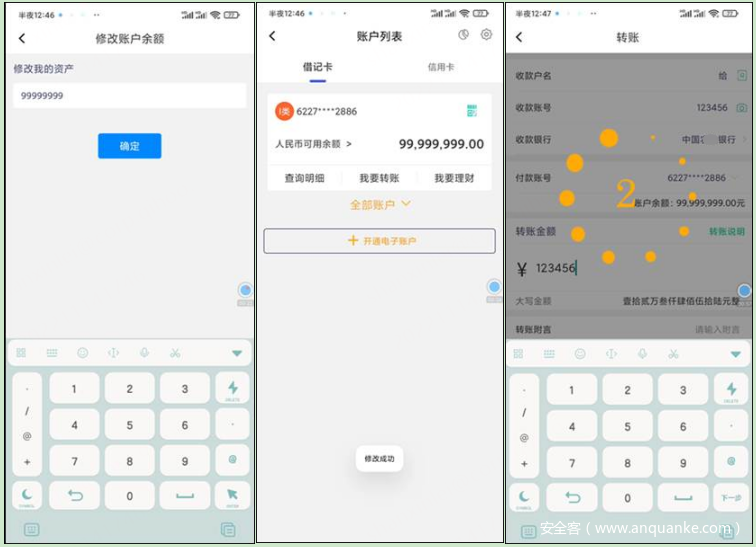

通过管理后台,还可以设置银行卡的信息、银行流水情况。

仿冒银行APP将展示伪造后的银行转账信息。

黑产在玩一种很新的东西?

不确定,再看看

仿冒银行APP生产链路分析

从黑产渠道获取的多个样本APP下载链皆指向同一域名A,虽然应用已失效,但不同的仿冒APP皆对应域名A下不同的子域名。

对仿冒APP的通联域名,其使用的服务器时间线进行了梳理发现,每个2个月就更换服务器,这也比较符合黑产的行为特征。

故推测仿冒APP自2022年3月份上线后,期间通过不同的域名、不同的服务器生成不同的包名、签名应用,并存活至今。

终于!!!

最绝的定向“投毒”环节来了

关联黑吃黑手法

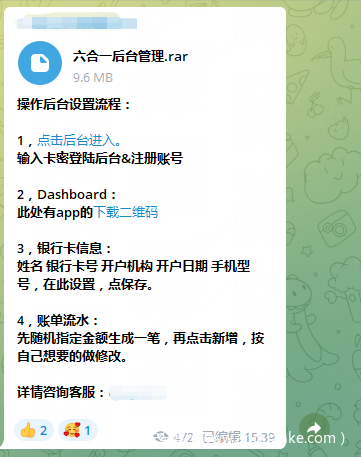

在黑灰产交流群里,群主除提供仿冒APP的下载链外,还同步提供仿冒APP的管理后台程序,而这个程序是一个带“毒”的zip格式压缩包。

经过分析发现,该压缩包程序实际上是远控类木马,比对多个威胁情报平台捕获到的同源样本来看,木马伪装的程序名称包括接码、代付、诈骗话术等与黑产相关的“黑话”,推测“投毒”的目标是黑灰产从业人员。

这就很有意思了

黑产人员在给同行提供便利的同时

自己还留了后门

而通过这个后门

可以随时控制“肉鸡”设备

这……狠起来连“自己人”都黑

发表评论

您还未登录,请先登录。

登录