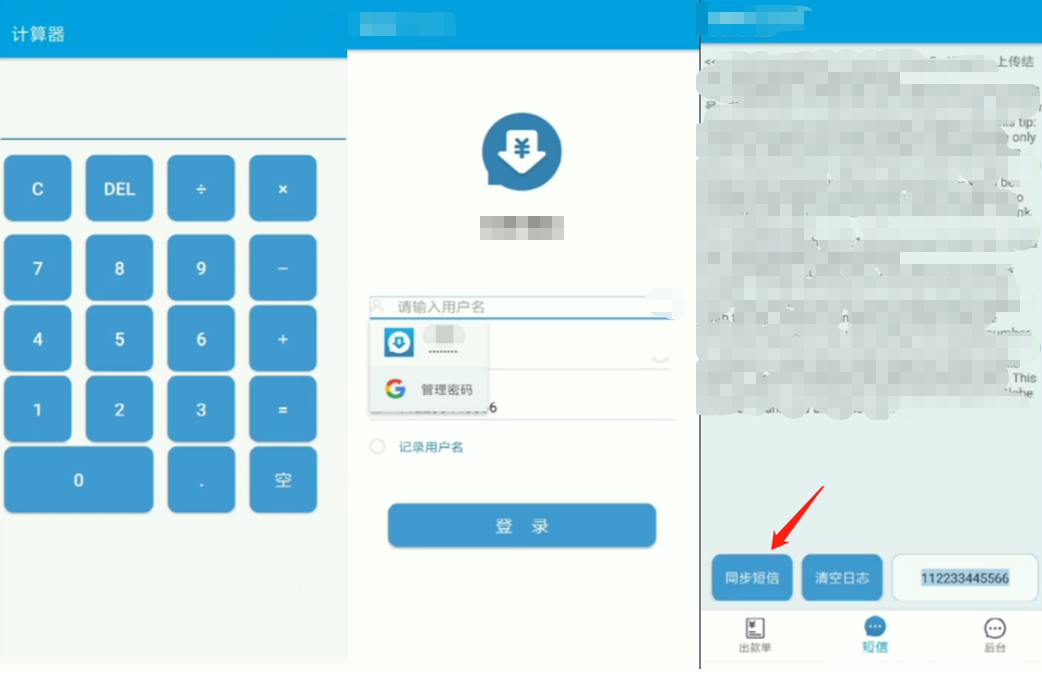

早前,我们发现过博彩产业为方便博彩代理人员管理下线人员,为其定制开发博彩代理APP,该应用伪装成一个可正常使用的计算器应用,当在该计算器中输入特定指令时,页面会展示真正的博彩代理登录界面。

此类伪界面手段近期也在一款跑分应用中出现,通过同源追溯,发现该应用衍生产业链存活至今已达2年,且应用不断在进行迭代,最新版本为4.3。

下面,以跑分客的视角,来看看这个跑分应用到底是怎么“跑起来”的

根据情报显示,跑分流程分以下这么几步:

第一步,跑分客需要访问指定的网址,获得本地ip,并将ip提供给上线进行加白

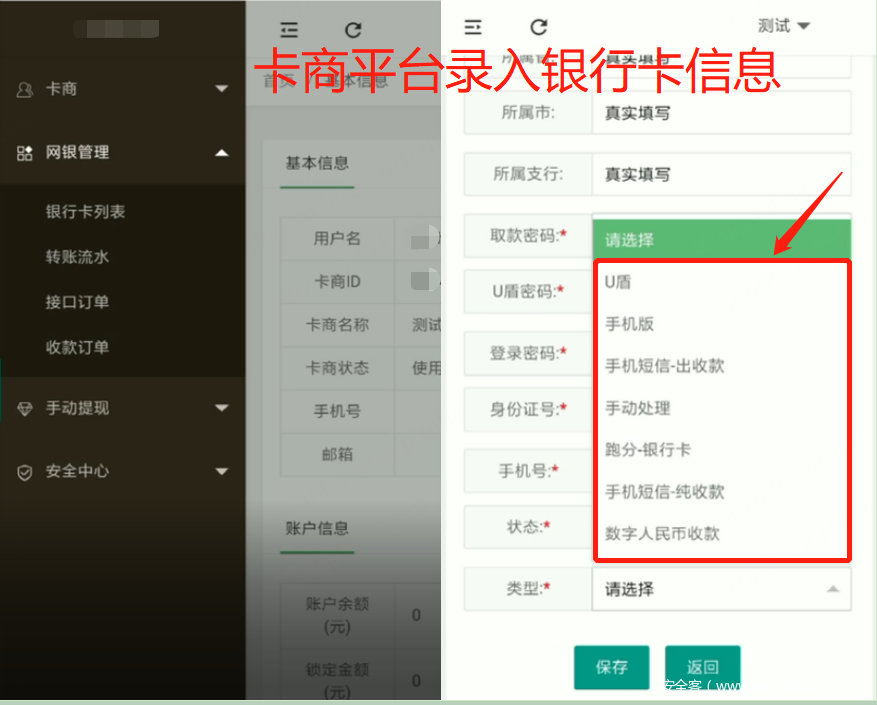

第二步,登录指定的卡商网站,将跑分客的银行信息(银行卡号、所属省市、所属支行、取款密码、U盾密码、登录密码、身份证号码)录入至平台,选择类型(U盾、跑分-银行卡、手机短信-纯收款等)

第三步,手机安装该应用,并授予短信权限

第四步,打开该应用,输入密钥,点击实现短信同步

这个操作之后,就意味着跑分客收到的所有银行短信,都会被自动同步给跑分平台。

也不难看出,整个过程攻防措施也是相当严密,体现在两点:

首先,ip需要人工加白,否则无法进行后续银行卡信息录入,相当于人工资质审核授权;

其次,伪装成计算器的应用,需要通过秘钥才能跳转登录页并进行短信授权;

哇哦

该跑分平台在玩一种很新的登录验证方法

应用背后的关联产业挖掘

应用分析

通过追溯同源样本,发现应用最早于2020年开始传播,至今存活时间已长达2年之久!

产业链挖掘

通过梳理该产业链的IOC情报,我们发现该应用运营者的运作模式如下:

1、使用多台中国香港服务器做APP分发节点

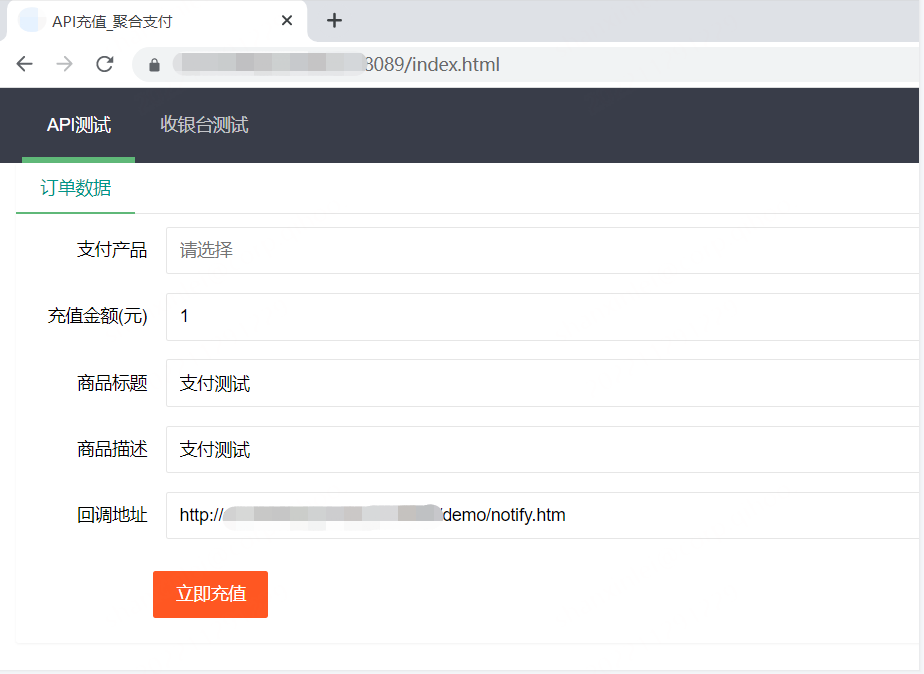

2、为不同的用户群体定制不同的子域名+不同的端口,例如子域名shanghu(商户人员使用)、子域名kashang(卡商人员使用)、sys(支付回调使用)

支付回调页面

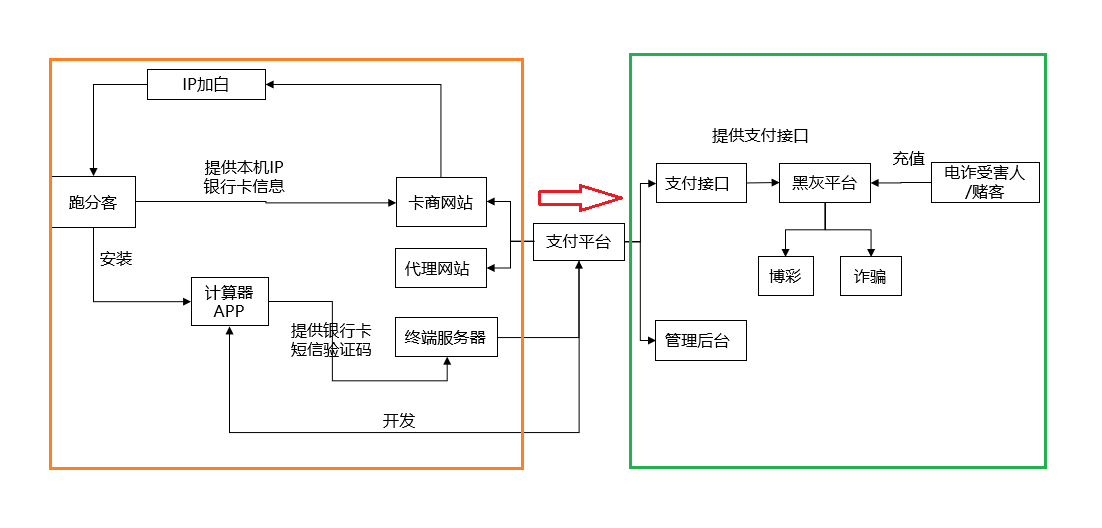

最后,梳理一下这个产业链上下游涉及的支付通道平台、卡商以及支付通道用户之间的运作流程:

支付通道收集卡贩子(跑分客)手中的银行卡,并要求卡贩子(跑分客)将银行卡信息录入指定的卡商平台以及在手机(插入银行卡绑定的手机号的卡)中安装指定的计算器APP,用于监控手机的银行卡短信,并转发至支付通道终端服务器。

支付通道用户(博彩、诈骗等)开通该支付通道的API接入对应的诈骗平台,当用户在诈骗/博彩平台充值时,显示对应的充值入口(银行卡),用户在页面刷新后,重新调用接口。

整体构成了一个完整的聚合平台,可以实现以跑分客与卡商平台提供“料子”,以支付平台为中转调度出口,供支付通道用户调用,为博彩/诈骗提供跑分“一站式”服务。

发表评论

您还未登录,请先登录。

登录