你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

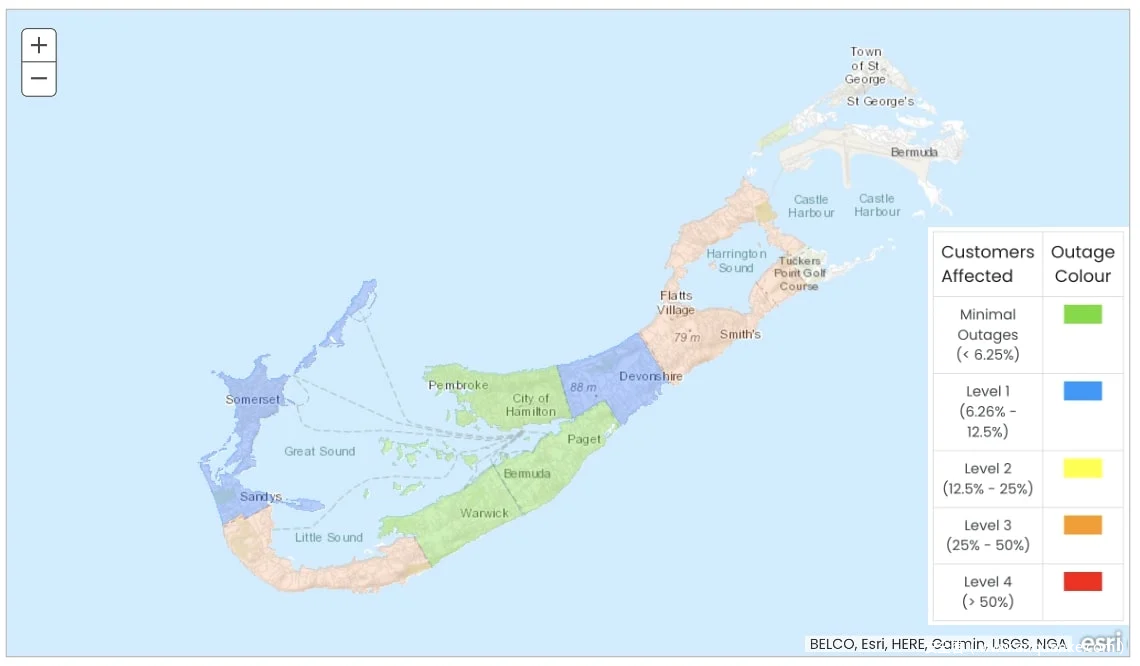

1、网电中断!百慕大地区关基设施突发“严重事故”

百慕大地区发生大面积停电,并导致该岛的互联网与电话服务无法正常使用。当地政府称问题根源是百慕大唯一电力供应商 Belco 遭遇“严重事故”,并建议客户“拔掉所有敏感的电气设备”,避免工作人员的连夜抢修造成用电器损坏。

百慕大位于北大西洋西部,是一个自治的英国海外领土。相关报告显示,英国海外领土的大规模停电也影响了该地区的大部分互联网连接,导致部分用户电话断连。百慕大唯一的电力供应商 BELCO表示正在努力恢复影响该岛的“大规模停电”。[阅读原文]

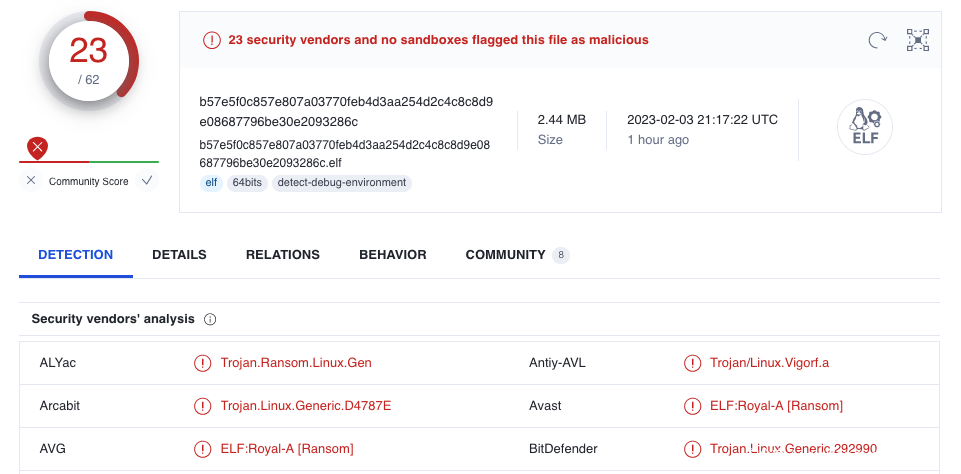

2、Linux版本Royal勒索软件盯上VMware ESXi服务器

新的勒索软件Royal旨在为其最新恶意软件变体添加对加密Linux设备的支持,特别针对VMware ESXi虚拟机。

日前,Equinix威胁分析中心(ETAC)发现了新的Linux Royal勒索软件变体。据悉,新的Linux Royal勒索软件变体加密文件时,会将 .royal_u 扩展名附加到 VM 上的所有加密文件。虽然反恶意软件解决方案在检测捆绑了新定位功能的 Royal Ransomware 样本时存在问题,但它们现在已被 VirusTotal 上62个恶意软件扫描引擎中的23个检测到。[阅读原文]

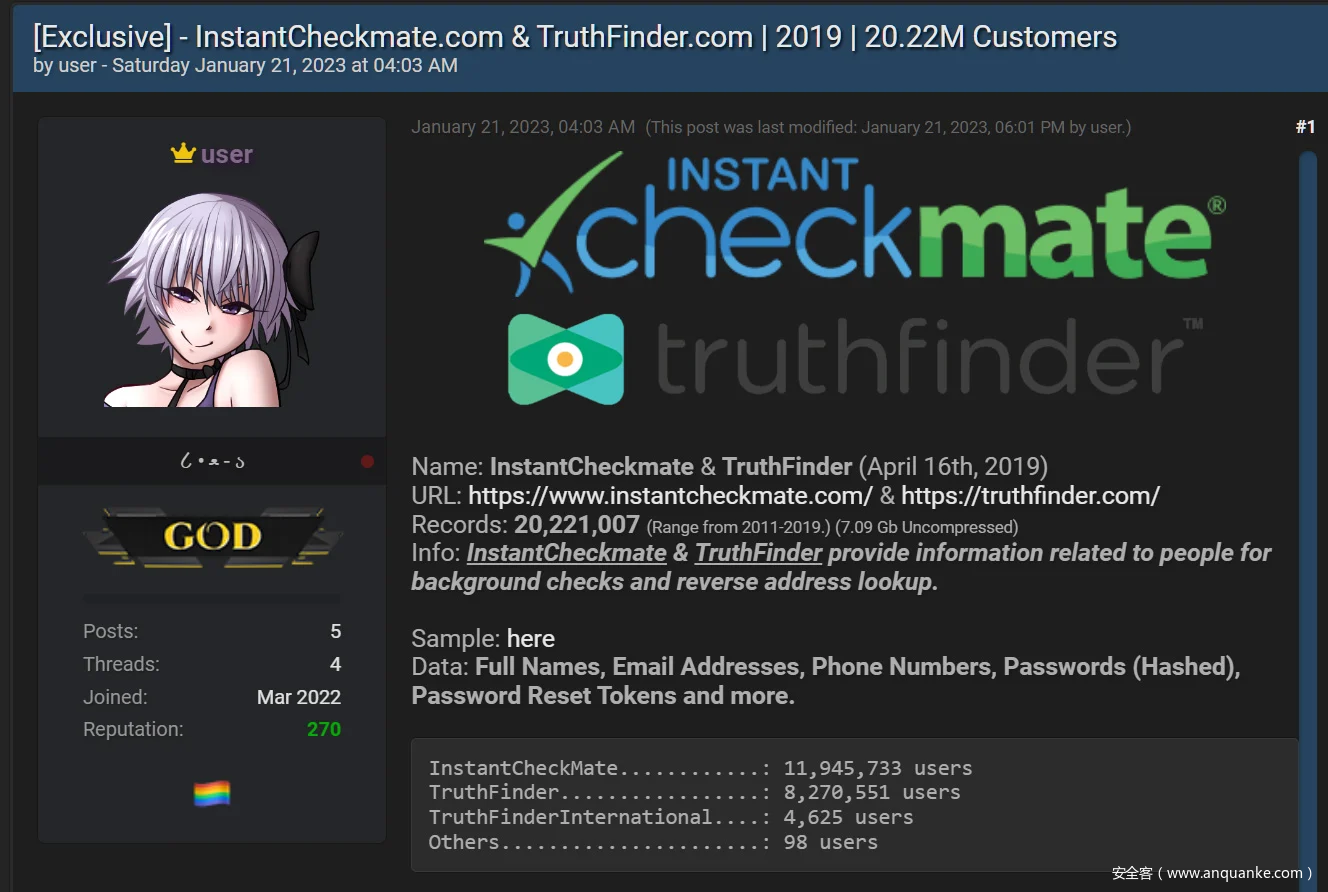

3、TruthFinder和Instant Checkmate证实遭到数据泄露

日前,黑客论坛上出现了截至2019年4月16日使用TruthFinder和Instant Checkmate服务的2022万名用户数据,被泄露的客户信息包括电子邮件地址、密码哈希、姓氏和电话号码等。该论坛所有者表示,这些数据是在一个暴露的数据库备份中窃取的。2月3日,TruthFinder和Instant Checkmate的所有者PeopleConnect证实,这两项服务都遭受了数据泄露。该公司已与第三方网络安全公司合作调查此事件,但没有发现其网络遭到破坏的证据。[阅读原文]

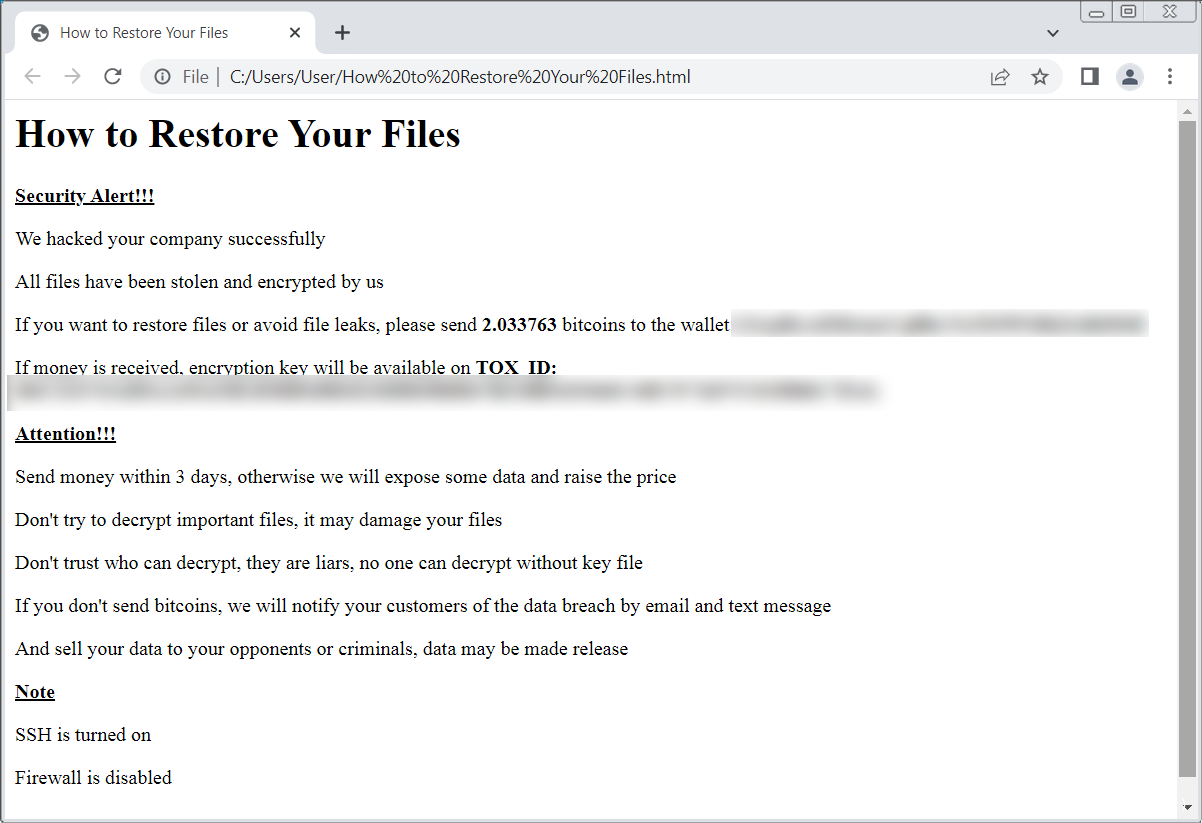

4、ESXi服务器遭遇大规模ESXiArgs勒索攻击

日前,有安全团队发现了利用VMware ESXi服务器中未修复的远程代码执行漏洞安装新型勒索软件ESXiArgs的活动。

漏洞追踪为CVE-2021-21974,由OpenSLP服务中的堆溢出引起,可被用来执行低复杂度攻击。OVHcloud透露,该活动通过OpenSLP端口(427)针对7.0 U3i之前版本的ESXi服务器。根据Shodan搜索的数据,全球至少有120台VMware ESXi服务器已遭到攻击。目前针对该活动的调查仍在进行中。[阅读原文]

5、网络攻击致佛罗里达某医院IT系统离线

美国佛罗里达州塔拉哈西纪念医疗保健 (TMH) 在周四晚些时候发生网络攻击后,已将其 IT 系统下线并暂停非紧急程序。

6、Twitter计划对企业客户每月收取1000美元品牌认证费

WSJ 报道,Twitter 计划向企业用户收取每月1000美元的品牌认证费,授予其金色验证标记。

Twitter 现在有多种颜色的用户认证标记,灰色、蓝色以及金色。以前 Twitter 身份验证是无需付费的,但在马斯克收购之后该公司开始对过去免费的功能收费,包括即将生效的 API 访问收费。拒绝支付一千美元月费的企业用户将取消金色标记。[阅读原文]

7、APT-C-35(肚脑虫)组织近期攻击活动披露

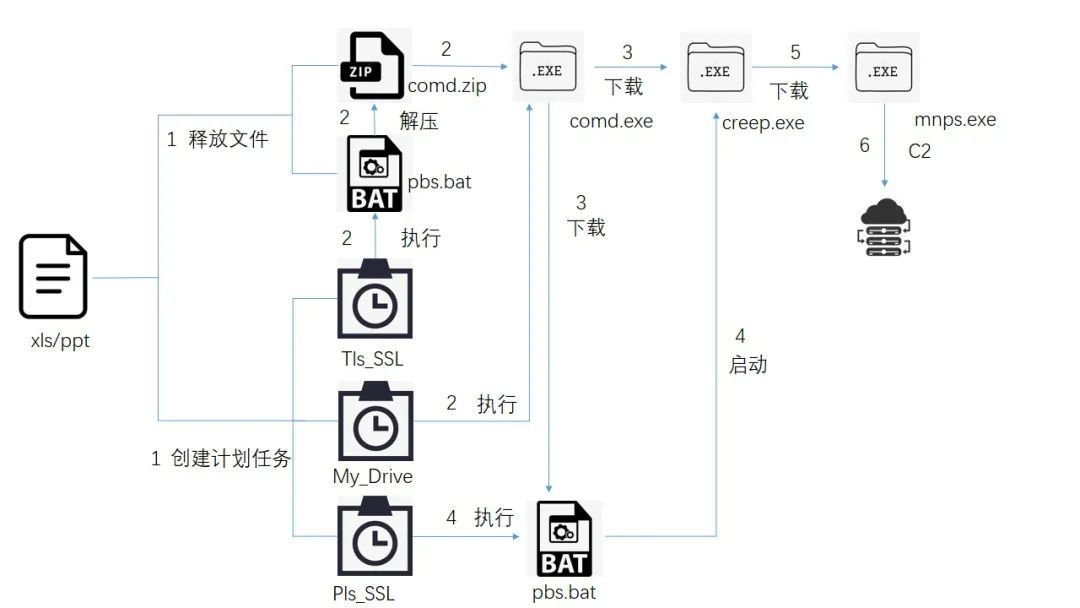

近期,360高级威胁研究院在日常威胁狩猎中多次发现APT-C-35(肚脑虫)组织的攻击活动。在本轮攻击行动中,该组织依然采用宏文档作为恶意载体,从自身释放恶意载荷并执行,通过层层下载的方式加载远控模块,从而实现窃密行动,并且整个过程的恶意代码均带有数字签名信息。

APT-C-35(肚脑虫)组织使用PPT或者XLS文档作为攻击载体,当受害者打开恶意文档时,会立即释放一个压缩包文件和批处理文件,并创建3个定时任务。其中Tls_SSL计划任务每隔4分钟执行批处理文件,批处理文件主要作用是将释放的压缩包进行解压操作,得到恶意可执行文件comd.exe,并删除Tls_SSL计划任务。My_Drive计划任务是定时执行comd.exe,comd.exe负责继续下载下一阶段载荷,同时下载一个批处理脚本作为Pls_SSL计划任务的启动项从而启动下载的载荷,载荷的主要功能为下载远控模块mnps.exe,从而实现恶意活动。[阅读原文]

发表评论

您还未登录,请先登录。

登录