思科警告称,IOS XE 中存在新的零日漏洞,未知威胁者已积极利用该漏洞在易受影响的设备上部署基于Lua 的恶意植入程序。

该问题被追踪为CVE-2023-20273(CVSS 评分:7.2),与 Web UI 功能中的权限升级缺陷有关,据说与 CVE-2023-20198(CVSS 评分:10.0)一起使用,作为漏洞利用链。

思科在周五发布的更新公告中表示:“攻击者首先利用 CVE-2023-20198 获得初始访问权限,并发出特权 15 命令来创建本地用户和密码组合。” “这允许用户以普通用户访问权限登录。”

“攻击者随后利用了 Web UI 功能的另一个组件,利用新的本地用户提升 root 权限并将植入程序写入文件系统,”这一缺陷已被分配了标识符 CVE-2023-20273。

思科发言人告诉 The Hacker News,已经确定了涵盖这两个漏洞的修复程序,并将于 2023 年 10 月 22 日开始向客户提供。在此期间,建议禁用 HTTP 服务器功能。

虽然思科此前曾提到,同一软件中现已修补的安全漏洞 ( CVE-2021-1435 ) 已被利用来安装后门,但根据发现的情况,该公司评估该漏洞不再与该活动相关。新的零日漏洞。

美国网络安全和基础设施安全局 (CISA)表示:“未经身份验证的远程攻击者可能会利用这些漏洞来控制受影响的系统。” “具体来说,这些漏洞允许攻击者创建一个特权帐户,以提供对设备的完全控制。”

成功利用这些漏洞可能使攻击者能够不受限制地远程访问路由器和交换机、监控网络流量、注入和重定向网络流量,并由于缺乏针对这些设备的保护解决方案而将其用作网络的持久滩头阵地。

根据Censys和LeakIX的数据,估计有超过 41,000 台运行易受攻击的 IOS XE 软件的思科设备已被利用这两个安全漏洞的威胁者所破坏。

该攻击面管理公司表示:“截至 10 月 19 日,受感染的思科设备数量已减少至 36,541 台。” “该漏洞的主要目标不是大公司,而是较小的实体和个人。”

检测到的思科植入程序神秘下降

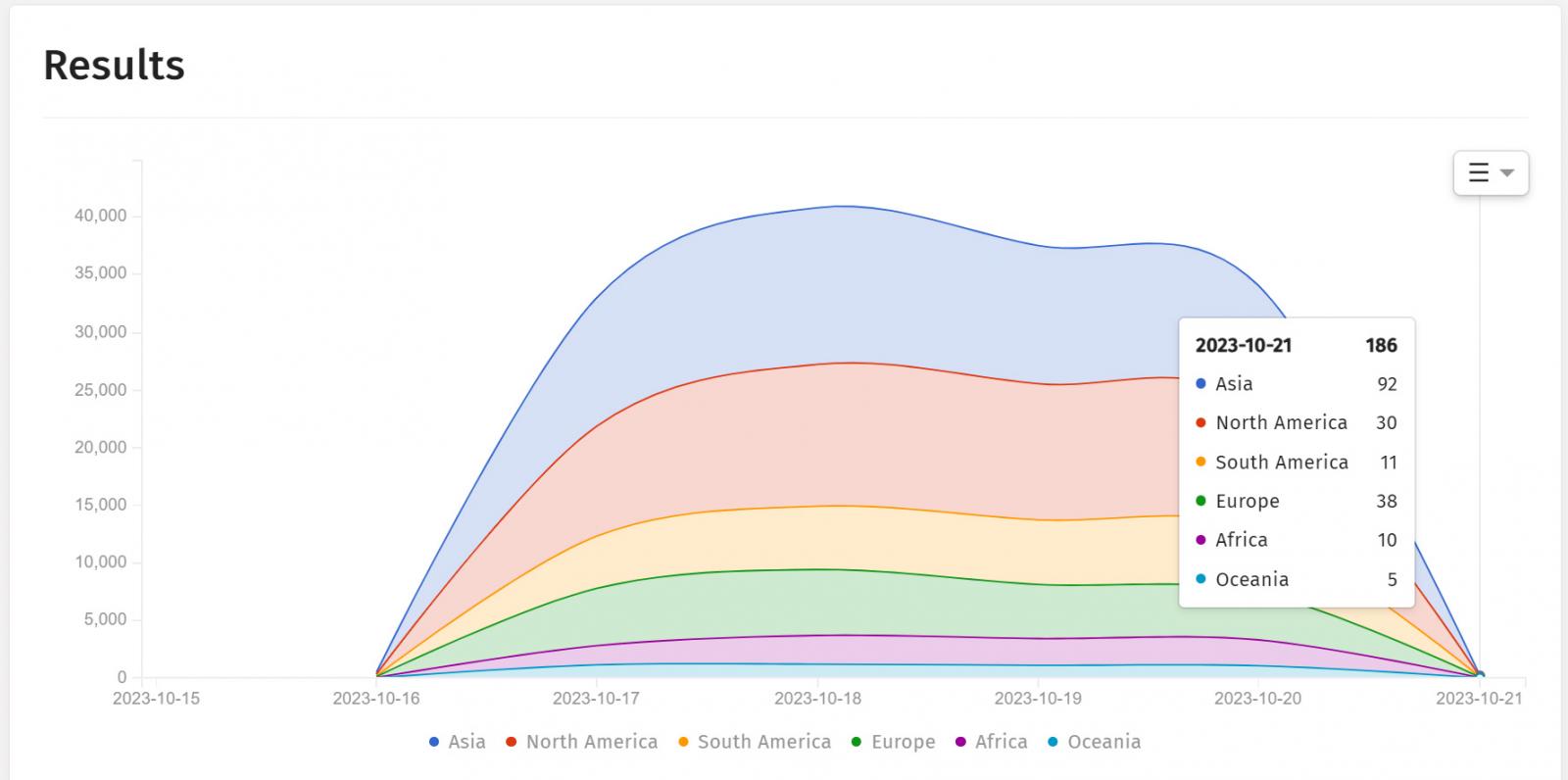

周六,多个网络安全组织报告称,受恶意植入的 Cisco IOS XE 设备数量已神秘地从大约 60,000 台设备下降到仅 100-1,200 台,具体取决于不同的扫描。

Onyphe 创始人兼首席技术官 Patrice Auffret 告诉 BleepingComputer,他相信攻击背后的威胁行为者正在部署更新来隐藏他们的存在,从而导致扫描中不再显示植入程序。

“连续第二天,我们看到植入程序的数量在短时间内急剧下降(请参阅随附的屏幕截图)。基本上,它们似乎几乎全部重新启动(因为已知的植入程序无法在重新启动后幸存)或已更新。”

“我们认为,这是最初的威胁行为者的行为,他们试图解决从一开始就不应该存在的问题。事实上,植入物如此容易被远程检测到,这是他们的一个错误。

“他们可能正在部署更新来隐藏他们的存在。”

Shadowserver 基金会首席执行官 Piotr Kijewski 也告诉 BleepingComputer,自 10 月 21 日以来,他们发现植入程序急剧下降,扫描仅发现 107 台设备带有恶意植入程序。

“植入物似乎已被移除或以某种方式更新,”Kijewski 通过电子邮件告诉 BleepingComputer。

被恶意植入的 Cisco IOS XE 设备数量

来源:ShadowServer

另一种理论认为,灰帽黑客正在自动重启受影响的 Cisco IOS XE 设备以清除植入程序。2018 年也出现过类似的活动,当时一名黑客声称已经修补了 100,000 个 MikroTik 路由器,这样它们就不会被滥用于加密劫持和 DDoS 活动。

然而,Orange Group 的 Orange Cyberdefense CERT 告诉 BleepingComputer,他们不认为灰帽黑客是植入减少的幕后黑手,而认为这可能是一个新的利用阶段。

Orange Cyberdefense CERT 发推文称:“请注意,潜在的痕迹清理步骤正在进行中,以隐藏植入程序(在利用 #CVE-2023-20198 之后)。 ”

“即使您禁用了 WebUI,我们也建议您进行调查,以确保没有添加恶意用户并且其配置没有被更改。”

安全研究人员丹尼尔·卡德(Daniel Card)分享的另一种可能性 是,许多被植入物破坏的设备只是一个诱饵,旨在隐藏攻击中的真正目标。

不幸的是,目前我们所拥有的只是理论。在思科或其他研究人员能够检查之前遭到破坏的 Cisco IOS XE 设备以查看它们是否只是重新启动或是否进行了新更改之前,无法知道发生了什么。

BleepingComputer 已联系思科询问有关植入物掉落的问题,但目前尚未收到回复。

发表评论

您还未登录,请先登录。

登录