该恶意软件旨在窃取敏感数据,包括来自多个平台的凭据和加密货币钱包信息。

复杂的数据盗窃策略

Phemedrone 窃取者是一个 . NET 编译的 Trojan Stealer,采用先进的策略来逃避检测并从受感染的系统中获取数据。

它使用互斥检查器来防止多个实例。如果它检测到虚拟机环境或与独立国家联合体 (CIS) 相关的特定语言,它会应用一些方法来通过终止进程来避免分析。

针对加密货币钱包

Phemedrone Stealer 最令人震惊的功能之一是它专注于加密货币钱包。

它针对 Armoury、Atomic、Bytecoin、Coinomi、Jaxx、Electrum、Exodus 和 Guarda 等钱包,尝试从存储交易记录、帐户信息和加密密钥的特定目录中提取敏感数据。

Splunk 威胁研究团队对Phemedrone Stealer进行了剖析,深入了解其配置设置和操作模式。

命令和控制操作

收集数据后,Phemedrone Stealer 将其组织成一个以特定格式命名的 zip 文件,其中包括受害者的 IP 地址和活动用户名,使攻击者更容易对被盗信息进行分类。

然后,C2 服务器接收这些组织好的数据,包括来自受感染主机的屏幕截图、系统信息和敏感文件。

规避和系统信息发现

Phemedrone Stealer 的规避技术尤其令人担忧。它检查虚拟机标识符并在找到任何标识符时终止。

系统信息 技术

获取 AV 产品安装信息 “root\SecurityCenter2”,“从防病毒产品中选择”

获取CPU信息 “从 Win32_Processor 选择”

获取地理信息 hxxp[://]ip-api[.]com/json/?fields=11827

获取GPU “从 Win32VideoController 选择*”

获取硬件信息 “从 Win32Processor 选择 ”

“从 Win32_DiskDrive 选择 *”

获取总内存 “从 Win32_ComputerSystem 选择”

视窗 “HKEYLOCALMACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion”,“产品名称”

此外,它还使用 WMI 命令和注册表解析从受感染的主机收集详细的系统信息,包括安装的防病毒产品、CPU、GPU 和硬件信息,以及总 RAM 和 Windows 产品名称。

从 Discord、Steam 和浏览器收集数据

该恶意软件还针对来自 Discord 和 Steam 等应用程序的数据,通过查询特定注册表项和文件名来提取帐户数据和活动。

它有一个专门的类,用于从网络浏览器(尤其是 Chrome)中提取数据,它可以在其中找到关键文件以解密和提取存储的密码和其他敏感信息。

Chrome 扩展成为焦点

Phemedrone Stealer 针对与第二因素身份验证、加密货币管理和密码管理相关的特定 Chrome 扩展。

它从这些扩展程序收集信息并将其发送回其 C2 服务器,这可能会损害敏感的用户数据。

指标和检测机会

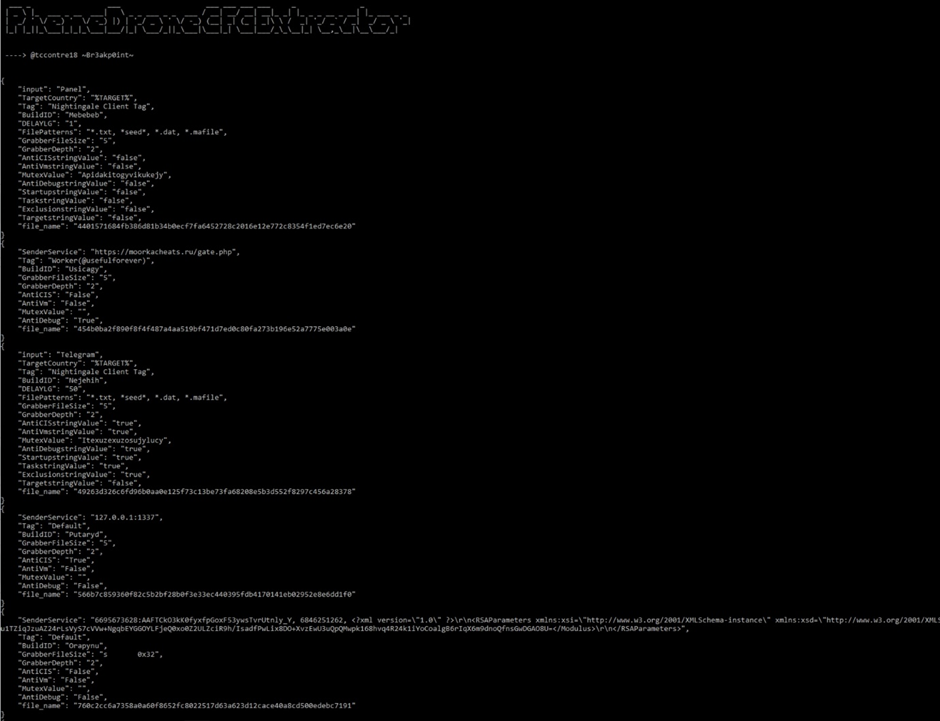

Splunk 威胁研究团队对 Phemedrone Stealer 进行了剖析,深入了解其配置设置和操作模式。

他们还开发了一个 Python 脚本 phemdroneextractors.py来从恶意软件中提取配置数据,并识别了超过 150 个与其活动相关的配置设置。

Phemedrone Stealer 是一个重大威胁,因为它能够利用 Windows SmartScreen 缺陷和复杂的数据盗窃技术。

其规避策略、有针对性的数据收集和有组织的渗透方法使其对网络安全防御构成巨大挑战。

网络安全社区正在积极努力了解和减轻这种威胁,但用户和组织必须保持警惕,并确保其系统得到充分保护,免受此类复杂的攻击。

发表评论

您还未登录,请先登录。

登录