该漏洞影响全球超过 100 万辆特斯拉 Model 3 车辆。”

安全研究人员 Talal Haj Bakri 和 Tommy Misk 演示了 如何进行网络钓鱼攻击,以危害Tesla车主的帐户、解锁汽车并启动发动机。值得注意的是,此次攻击与特斯拉应用程序最新版本4.30.6和汽车固件版本11.1 2024.2.7有关。

该研究的作者向特斯拉通报了发现的漏洞,并指出将汽车与新手机连接的程序安全性不足。然而,制造商认为这个错误微不足道。

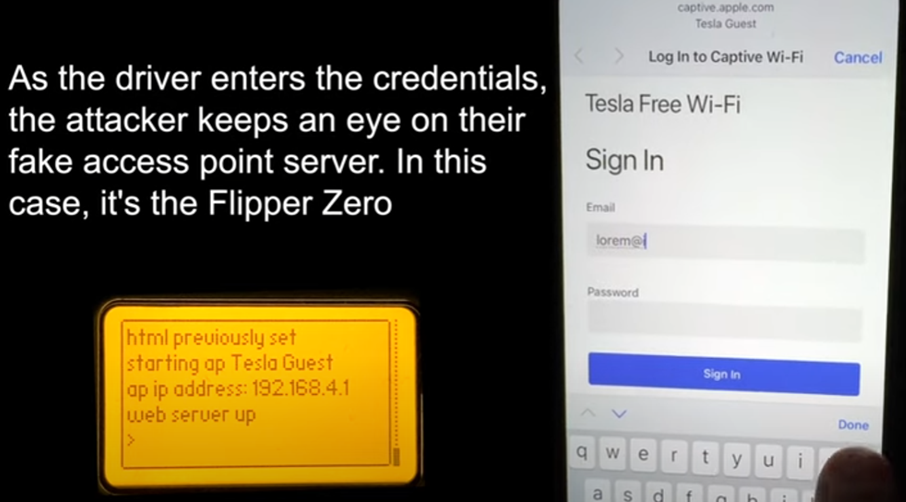

为了演示攻击,使用了Flipper Zero小工具,但也可以使用其他设备(计算机、Raspberry Pi或 Android 智能手机)进行攻击。

攻击首先在特斯拉充电站部署一个名为“Tesla Guest”的虚假 WiFi 网络。这个SSID通常可以在特斯拉服务中心找到,并且为车主所熟知。连接到虚假网络后,受害者会看到一个钓鱼特斯拉帐户登录页面,他在其中输入他的凭据,该凭据会立即到达攻击者。

网络钓鱼过程

获得凭据后,攻击者会请求一次性密码以绕过双因素身份验证 (2FA) 并获得对 Tesla 应用程序的访问权限,从而可以实时跟踪车辆的位置。

一旦攻击者获得特斯拉帐户的访问权限,他们就可以添加新的电话密钥。为此,您需要靠近汽车。电话钥匙通过 Tesla 移动应用程序和车主的智能手机工作,提供通过安全蓝牙连接自动锁定和解锁车辆的功能。

值得注意的是,添加新的电话钥匙后,特斯拉车主不会在应用程序中收到相关通知,汽车的触摸屏上也不会显示任何警告。使用新的电话钥匙,攻击者可以解锁车辆并激活其所有系统,让他们像车主一样开车离开。

该攻击在特斯拉 Model 3 上成功进行。研究人员提出,在添加新的电话钥匙时需要物理特斯拉钥匙卡(RFID 卡)来增加额外的身份验证层,以提高安全性。

特斯拉汽车还使用钥匙卡,这是一种薄的 RFID 卡,必须放置在中控台上的 RFID 读取器中才能启动汽车。尽管它们更安全,但如果电话钥匙不可用或电池电量不足,特斯拉将它们视为备用选项。

针对该漏洞,特斯拉表示,相关系统行为是设计使然,特斯拉 Model 3 用户手册并未表明需要 RFID 卡才能添加 Phone Key。特斯拉没有回应置评请求,也没有计划发布软件更新来防止此类攻击。

发表评论

您还未登录,请先登录。

登录