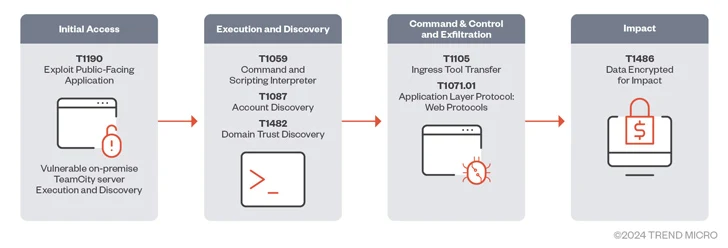

多个威胁行为者正在利用 JetBrains TeamCity 软件中最近披露的安全漏洞来部署勒索软件、加密货币挖矿程序、Cobalt Strike 信标以及基于 Golang 的名为 Spark RAT 的远程访问木马。

这些攻击需要利用CVE-2024-27198(CVSS 评分:9.8),使攻击者能够绕过身份验证措施并获得对受影响服务器的管理控制。

趋势科技在一份新报告中表示:“攻击者随后能够安装可以访问其命令与控制 (C&C) 服务器的恶意软件,并执行其他命令,例如部署 Cobalt Strike 信标和远程访问木马 (RAT)。” 。

“然后可以安装勒索软件作为最终有效负载来加密文件并要求受害者支付赎金。”

本月早些时候公开披露该漏洞后,该漏洞已被与BianLian和Jasmin 勒索软件系列相关的威胁行为者武器化,并删除了 XMRig 加密货币挖矿程序和Spark RAT。

建议依赖 TeamCity 进行 CI/CD 流程的组织尽快更新其软件,以防范潜在威胁。

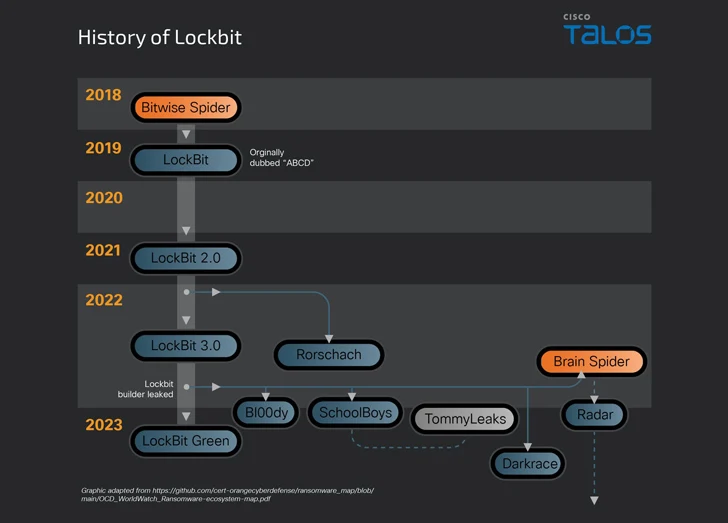

这一发展正值勒索软件继续变得既强大又有利可图,DoNex、Evil Ant、Lighter、RA World和WinDestroyer等新变种在野外不断出现,尽管像 LockBit 这样臭名昭著的网络犯罪团伙仍然不顾法律地接受附属公司加入他们的计划针对他们采取执法行动。

尤其是 WinDestroyer,它能够加密文件并使目标系统无法使用且无法恢复数据,这增加了其背后的威胁行为者出于地缘政治动机的可能性。

思科 Talos表示:“应对勒索软件犯罪的主要问题之一是附属计划的性质,攻击者经常同时为多个 RaaS 机构工作。” “需要持续的战略努力才能显着损害 RaaS 运营并削弱这些团伙的再生能力。”

美国联邦调查局 (FBI) 互联网犯罪投诉中心 (IC3) 共享的数据显示, 2023 年报告了2,825 起勒索软件感染事件,造成调整后损失超过 5960 万美元。其中,1,193 个来自关键基础设施部门的组织。

影响美国关键基础设施的前五名勒索软件变体包括 LockBit、BlackCat(又名 ALPHV 或 Noberus)、Akira、Royal 和 Black Basta。

除了向法院附属机构提供更大一部分收益之外,不同勒索软件组织之间的合作也日益加强,这些组织之间相互共享恶意工具。

这些伙伴关系还以幽灵组织的形式表现出来,其中一个勒索软件操作将其技能外包给另一个勒索软件操作,如 Zeon、LockBit 和 Akira 的例子。

博通旗下的赛门铁克在上周发布的一份报告中透露,“尽管勒索软件攻击者声称的攻击数量在 2023 年第四季度下降了 20% 以上,但勒索软件活动仍呈上升趋势。”

根据 NCC Group 公布的统计数据,2024 年 2 月勒索软件案件总数较 1 月增加 46%,从 285 起增至 416 起,其中 LockBit(33%)、Hunters(10%)、BlackCat(9%)、麒麟 (9%)、边联 (8%)、Play (7%) 和 8Base (7%)。

NCC 集团威胁情报全球主管马特·赫尔 (Matt Hull) 表示:“最近的执法活动有可能使勒索软件格局两极分化,形成规模较小的 RaaS 运营商集群,这些运营商由于在地下论坛和市场的敏捷性而高度活跃且更难检测。” “较大‘品牌’勒索软件(例如 LockBit 和 Cl0p)所引起的关注正在导致新的小型通用 RaaS 附属合作伙伴关系成为常态。因此,检测和归因可能会变得更加困难,附属机构可能很容易由于进入门槛低和资金投入最少而更换提供商。”

威胁行为者还通过主要利用面向公众的应用程序中的漏洞和逃避检测来寻找新的方法来感染受害者,并通过越来越多地依靠合法软件和靠地生活(LotL)来完善他们的策略。技术。

TrueSightKiller、GhostDriver 和 Terminator 等实用程序也深受勒索软件攻击者欢迎,它们利用自带易受攻击的驱动程序 (BYOVD) 技术来禁用安全软件。

Sophos 研究人员 Andreas Klopsch 和 Matt Wixey在本月的一份报告中表示:“BYOVD 攻击对威胁行为者很有吸引力,因为它们可以提供一种在内核级别禁用 AV 和 EDR 解决方案的方法。” “已知的易受攻击的驱动程序数量庞大,这意味着攻击者有多种选择。”

发表评论

您还未登录,请先登录。

登录