根据 Cisco Talos 的一份新报告 ,越南黑客自 2023 年 5 月以来一直在分发新的信息窃取程序,以获取财务数据。该活动名为 CoralRaider,影响了印度、中国、韩国、孟加拉国、巴基斯坦、印度尼西亚和越南的受害者。

攻击者的目标是窃取用户凭证、财务信息和社交媒体帐户,包括商业和广告帐户。为了实现他们的目标,黑客使用 RotBot(Quasar RAT 木马的修改版本)和 XClient 信息窃取程序。攻击者的武器库中还有 AsyncRAT、NetSupport RAT 和 Rhadamanthys。

特别关注商业和广告帐户。网络犯罪分子使用 Ducktail 和 NodeStealer 窃取账户后,利用这些账户获利。受害者计算机的数据通过 Telegram 导出并在黑市上出售。

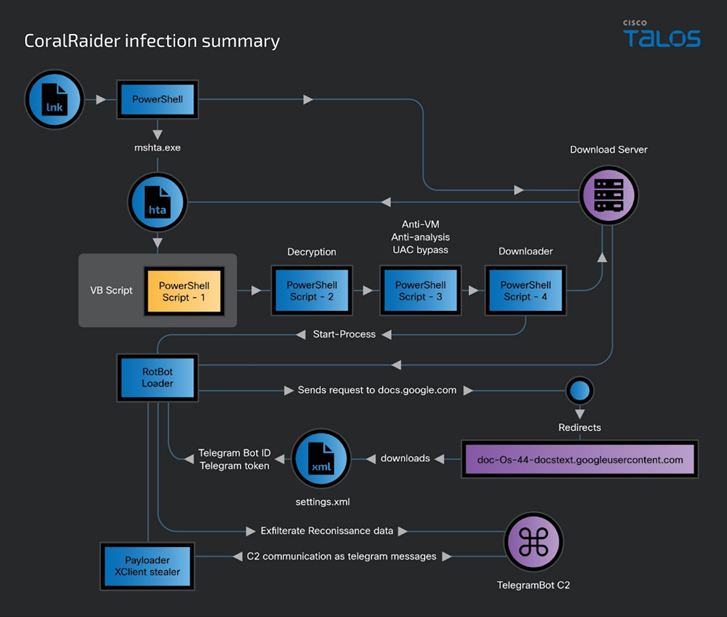

CoralRaider感染链

攻击链从 LNK 快捷方式的分发开始。目前,专家们还不知道快捷方式到底是如何传送到受害者的计算机上的。打开 LNK 文件会导致从攻击者的服务器下载并执行 HTML 应用程序 (HTA)。该应用程序运行禁用安全系统并加载 RotBot 的脚本。

RotBot 旨在与 Telegram 机器人进行通信,提供 XClient 信息窃取程序,并在内存中执行它,最终导致从各种浏览器以及 Discord 和 Telegram 中截取屏幕截图、窃取 cookie、凭证和财务信息。

XClient 还旨在从受害者的 Facebook*、Instagram*、TikTok 和 YouTube 帐户中窃取数据,收集有关与企业和 Facebook 广告帐户相关的支付方式和权限的详细信息。

研究人员声称,CoralRaider 运营商的总部位于越南,这一点通过他们的 Telegram 频道中的消息以及在命名机器人和恶意软件代码时对越南语的偏好得到了证实。

发表评论

您还未登录,请先登录。

登录