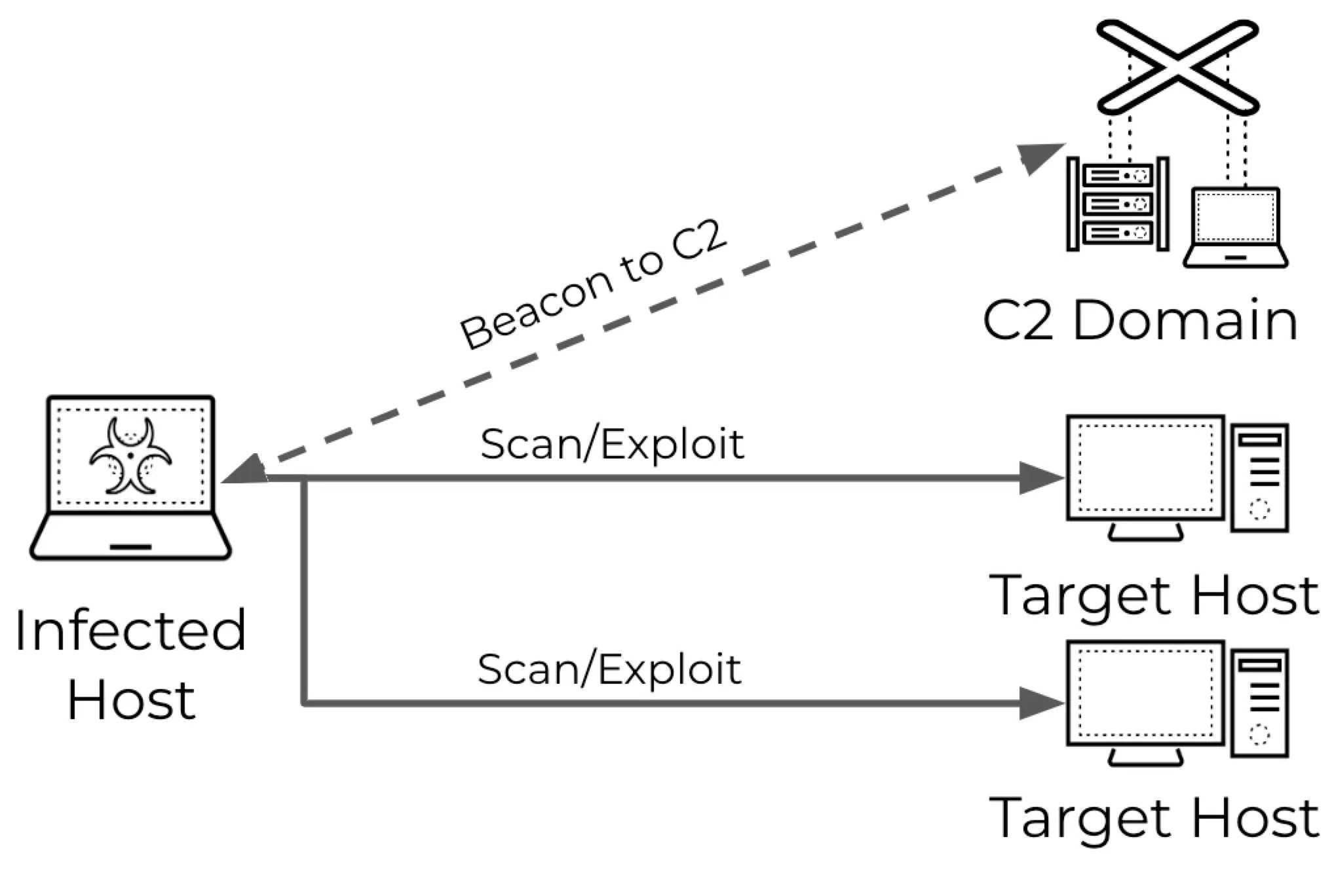

攻击者现在使用感染恶意软件的设备来扫描目标网络,而不是直接扫描它们。这种方法可以帮助他们隐藏身份、逃避地理限制(地理围栏)并发展僵尸网络。

受感染的主机提供的资源用于启动大规模扫描,比单个攻击者计算机可以管理的资源更多。通过分析请求量等扫描特征并将其与已知威胁特征进行匹配,系统可以有效地检测已建立的和新颖的扫描模式。

攻击者使用扫描技术来探测目标网络的弱点,这可以识别开放端口、软件漏洞,甚至操作系统。

通过利用这些漏洞,攻击者可以获得未经授权的访问或破坏系统。

在示例中,攻击者使用 HTTP POST 请求扫描 random-university.edu 以识别 MOVEit 漏洞 ( CVE-2023-34362 ),如果成功,可能会导致妥协。

分析多个网络的流量日志发现,针对潜在漏洞的扫描活动显着增加。

一个示例涉及与 MOVEit 漏洞 (CVE-2023-34362) 相关的端点的异常高请求量(2023 年为 7,147 次)。

这些请求是在漏洞公开之前出现的,遥测进一步显示 2023 年有超过 6600 万个请求可能与扫描相关。

攻击者瞄准的技术堆栈。

据观察,攻击者在其漏洞利用中使用新颖的 URL 来绕过安全措施。

Palo Alto Networks发现了两个此类实例:使用“103.245.236[.]188/skyljne.mips”的 Mirai 变体以及尝试使用“45.130.22[.]219/ivanti.js”利用 Ivanti 漏洞。

在这两种情况下,扫描请求都先于检测后续恶意负载,这凸显了主动扫描检测对于及时缓解威胁的重要性。

攻击者使用恶意软件劫持受感染的设备,并通过与攻击者控制的服务器通信以获取指令并在收到扫描命令时扫描目标域,将其变成扫描机器。

该技术允许攻击者逃避检测,并利用受感染设备的资源进行大规模漏洞扫描,其中目标可能根据攻击者的目标而变化,可能是针对特定实体的集中攻击,也可能是广泛扫描以感染更多设备。

Mirai 变体利用了 Zyxel 路由器漏洞,该漏洞没有足够彻底地检查输入以下载恶意文件并复制自身,该漏洞被用于分布式攻击,其中 2,247 台设备扫描了 15,812 个目标。

僵尸网络不断融入新的漏洞,防御者需要修补漏洞并更新检测系统以阻止新的变体,同时监控多个网络上的扫描活动可以帮助更快地检测新的扫描模式。

按日期划分的 Zyxel 漏洞的唯一扫描目标数量。

Ivanti 漏洞扫描:

最近在针对 Ivanti 产品的攻击活动中使用了链式漏洞(CVE-2023-46805、CVE-2024-21887),其中攻击者在 GET 请求中使用路径遍历来绕过对具有命令注入漏洞的路径的身份验证。

按日期划分的针对 Ivanti 漏洞的唯一扫描主机数量。

它允许他们执行命令,并通过利用攻击从 DNS 日志服务获取潜在目标的 IP 地址来访问易受攻击的系统。

攻击者以路由器、Web 应用程序框架和协作工具等常见技术为目标,因为数据显示针对路由器的广泛漏洞扫描,包括最近对 Ubiquiti EdgeRouters 和 Cisco/NetGear 路由器的攻击,这些攻击不仅限于特定路由器品牌。

发表评论

您还未登录,请先登录。

登录