威胁参与者正在积极利用 OpenMetadata 中的关键漏洞来获得对 Kubernetes 工作负载的未经授权的访问,并利用它们进行加密货币挖掘活动。

这是微软威胁情报团队的说法,该团队表示,自 2024 年 4 月开始,这些缺陷已被武器化。

OpenMetadata 是一个开源平台,作为元数据管理工具运行,为数据资产发现、可观察性和治理提供统一的解决方案。

下面列出了有问题的缺陷 – 所有发现并归功于安全研究员 Alvaro Muñoz –

CVE-2024-28847(CVSS 评分:8.8) – PUT /api/v1/events/subscriptions 中的 Spring 表达式语言 (SpEL) 注入漏洞(已在版本 1.2.4 中修复)

CVE-2024-28848(CVSS 评分:8.8) – GET /api/v1/policies/validation/condition/ 中的 SpEL 注入漏洞(已在版本 1.2.4 中修复)

CVE-2024-28253(CVSS 评分:8.8) – PUT /api/v1/policies 中的 SpEL 注入漏洞(在版本 1.3.1 中修复)

CVE-2024-28254(CVSS 评分:8.8) – GET /api/v1/events/subscriptions/validation/condition/ 中的 SpEL 注入漏洞(已在版本 1.2.4 中修复)

CVE-2024-28255(CVSS 评分:9.8) – 身份验证绕过漏洞(在版本 1.2.4 中修复)

成功利用这些漏洞可能会让威胁行为者绕过身份验证并实现远程代码执行。

微软发现的作案手法需要针对暴露在互联网上且未打补丁的 OpenMetadata 工作负载,以便在运行 OpenMetadata 映像的容器上执行代码。

在获得初步立足点后,我们观察到威胁行为者进行了侦察活动,以确定他们对受感染环境的访问级别,并收集有关网络和硬件配置、操作系统版本、活动用户数量和环境变量的详细信息。

安全研究人员 Hagai Ran Kestenberg 和 Yossi Weizman 表示:“这一侦察步骤通常涉及联系公开服务。”

“在这次特定的攻击中,攻击者向以 oast[.]me 和 oast[.]pro 结尾的域发送 ping 请求,这些域与 Interactsh(一种用于检测带外交互的开源工具)相关联。”

这样做的目的是在不引发任何危险信号的情况下验证从渗透系统到攻击者控制的基础设施的网络连接,从而使威胁行为者有信心建立命令与控制 (C2) 通信并部署额外的有效负载。

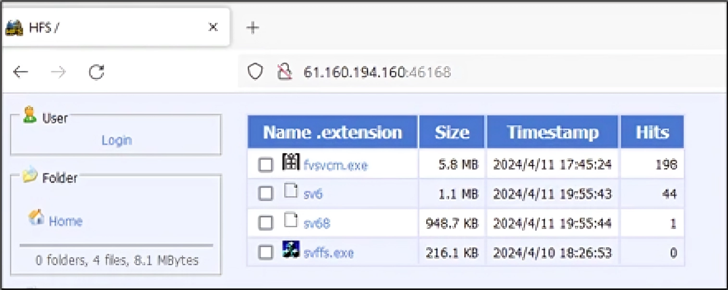

攻击的最终目标是从位于中国的远程服务器检索并部署加密货币挖矿恶意软件的 Windows 或 Linux 变体,具体取决于操作系统。

矿工启动后,初始有效负载将从工作负载中删除,攻击者使用 Netcat 工具为其远程服务器启动反向 shell,从而允许他们控制系统。通过设置 cron 作业以预定义的时间间隔运行恶意代码来实现持久性。

有趣的是,威胁行为者还留下了一张个人字条,告诉他们他们很穷,需要钱买车和套房。 “我不想做任何非法的事情,”纸条上写道。

建议 OpenMetadata 用户切换到强身份验证方法,避免使用默认凭据,并将其映像更新到最新版本。

研究人员表示:“这次攻击提醒我们,为什么保持合规性并在容器化环境中运行完全修补的工作负载至关重要。”

这一进展正值禁用身份验证功能或存在未修补缺陷的可公开访问的 Redis 服务器被瞄准安装 Metasploit Meterpreter 有效负载以进行后期利用。

AhnLab 安全情报中心 (ASEC)表示:“安装 Metasploit 后,威胁行为者可以控制受感染的系统,还可以利用恶意软件提供的各种功能来控制组织的内部网络。”

它还遵循 WithSecure 的一份报告,该报告详细说明了如何滥用 Docker 目录上的搜索权限来实现权限升级。值得指出的是,该问题(CVE-2021-41091,CVSS 评分:6.3)此前已被 CyberArk 于 2022 年 2 月标记,并由 Docker 在 20.10.9 版本中解决。

WithSecure表示:“在 /var/lib/docker/ 和子目录上为其他用户设置可搜索位可能会允许低权限攻击者获得对各种容器文件系统的访问权限。”

发表评论

您还未登录,请先登录。

登录