至少自 2024 年 2 月以来,我们观察到一种新的持续恶意软件活动正在分发三种不同的窃取程序,例如托管在内容交付网络 (CDN) 缓存域上的CryptBot、LummaC2和Rhadamanthys 。

思科 Talos 将此次活动归因于被追踪为CoralRaider的威胁行为者,该组织疑似源自越南,于本月初曝光。

此评估基于“CoralRaider 的 Rotbot 活动的策略、技术和程序 (TTP) 中的一些重叠,包括 Windows 快捷方式文件的初始攻击向量、中间 PowerShell 解密器和有效负载下载脚本、用于绕过用户访问的 FoDHelper 技术”受害机器的控制(UAC),”该公司表示。

该活动的目标涵盖各个地区的各个商业垂直领域,包括美国、尼日利亚、巴基斯坦、厄瓜多尔、德国、埃及、英国、波兰、菲律宾、挪威、日本、叙利亚和土耳其。

攻击链涉及用户通过网络浏览器下载伪装成电影文件的文件,从而增加了大规模攻击的可能性。

Talos 研究人员 Joey Chen、Chetan Raghuprasad 和 Alex Karkins表示: “在此次活动中,该威胁行为者正在使用内容交付网络 (CDN) 缓存将恶意文件存储在其网络边缘主机上,从而避免请求延迟。” “攻击者正在使用 CDN 缓存作为下载服务器来欺骗网络防御者。”

偷渡式下载的初始访问向量被怀疑是网络钓鱼电子邮件,利用它们作为传播指向包含 Windows 快捷方式 (LNK) 文件的 ZIP 存档的诱杀链接的渠道。

快捷方式文件反过来运行 PowerShell 脚本来获取托管在 CDN 缓存上的下一阶段 HTML 应用程序 (HTA) 有效负载,该有效负载随后运行 Javascript 代码来启动嵌入式 PowerShell 加载程序,该加载程序将采取步骤在雷达下飞行并最终下载并运行三种窃取恶意软件之一。

模块化 PowerShell 加载程序脚本旨在使用一种名为 FodHelper 的已知技术绕过受害者计算机中的用户访问控制 (UAC),该技术也已被与另一个名为NodeStealer的窃取者相关联的越南威胁行为者使用,该窃取者能够窃取 Facebook帐户数据。

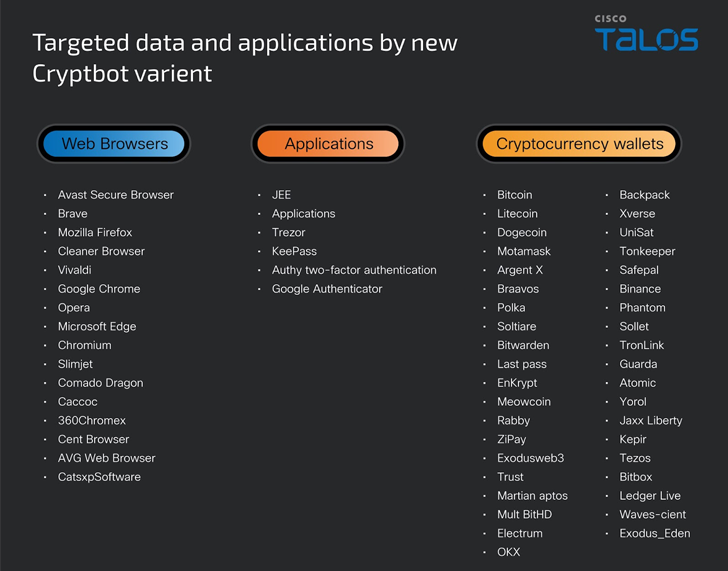

无论部署什么,窃取者恶意软件都会获取受害者的信息,例如系统和浏览器数据、凭据、加密货币钱包和财务信息。

该活动值得注意的是,它利用了 CryptBot 的更新版本,其中包含新的反分析技术,并且还捕获密码管理器应用程序数据库和身份验证器应用程序信息。

发表评论

您还未登录,请先登录。

登录