网络安全公司 Sekoia 报告称,与 90,000 多个唯一 IP 地址相关的系统仍然受到 PlugX 蠕虫变体的感染,该变体通过受感染的 USB 驱动器绕过气隙进行传播。

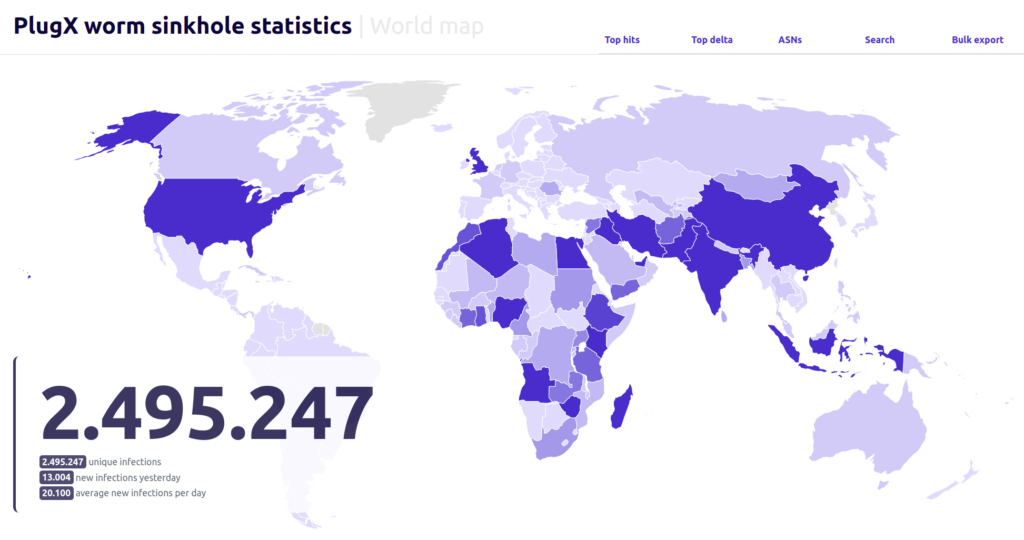

在过去的六个月中,Sekoia一直在监控与该蠕虫相关的 Sinkhole IP 的连接,识别出超过 250 万个随着时间的推移与其连接的 IP 地址。

其中,90,000 到 100,000 个唯一 IP 仍然每天向 Sinkhole 发送请求,这表明僵尸网络仍然活跃,尽管其运营商不再控制它。

然而,“任何具有拦截能力或拥有该服务器的人都可以向受感染的主机发送任意命令,以将其重新用于恶意活动,” Sekoia 说。

虽然 PlugX 远程访问木马 (RAT) 自 2008 年以来就已存在,但自传播变种是由与中国相关的威胁行为者于 2020 年发布的,被追踪为Mustang Panda,可能会从未连接到互联网的网络中窃取数据。

该蠕虫向连接的闪存驱动器添加一个带有驱动器名称的 Windows 快捷方式文件,以及三个用于 DLL 旁加载的文件,即驱动器 RECYCLER.BIN 隐藏文件夹中的合法可执行文件、恶意库和二进制 blob。它还会将驱动器的内容移动到新目录。

当用户单击快捷方式文件时,恶意软件会打开一个显示驱动器内容的新窗口,然后将自身复制到系统并创建一个新的注册表项以进行持久化。接下来,它从系统中重新执行自身,每 30 秒检查一次连接的 USB 驱动器是否受到感染。

Sekoia 指出,这种自我传播技术导致僵尸网络在网络中不受控制地扩展,可能会迫使其运营商放弃命令与控制 (C&C) 服务器,因为该服务器无法再用于管理数千台受感染的主机。

在识别出不再使用的 C&C IP 后,Sekoia 获得了该地址的所有权,然后创建了管理连接尝试并映射其来源所需的基础设施。

该安全公司能够在全球 170 多个国家/地区识别出大约 250 万台受感染的主机,并观察到该蠕虫病毒仍在以平均每天 20,000 例感染的速度传播。

然而,调查仅限于使用 IP 地址,因为该蠕虫不使用受害者的唯一标识符。因此,受感染系统的总数可能会有所不同,因为某些 IP 可能被多个工作站使用,而某些系统可能依赖于动态 IP。

然而,在 4 月初,该安全公司检测到有超过 100,000 个唯一 IP 连接到污水坑。大多数受害者位于中国“一带一路”战略重要地区的国家。

Sekoia 指出:“随着中国在各地进行投资,这种蠕虫病毒的开发是为了在各国收集有关‘一带一路’倡议相关战略和安全问题的情报,但这一点似乎是合理的,尽管并不确定,但主要是在海事和经济方面。” 。

该公司对该 PlugX 变体的分析揭示了自删除命令的存在以及可用于将该命令传递到所有受感染主机并从中删除恶意软件的潜在机制。

通过提供精心设计的有效负载,在消毒时连接到受感染计算机的任何受感染 USB 驱动器也可以被清理,并且这些驱动器上的用户文件也可以完全恢复。

然而,由于删除有效负载不包括持久性机制,因此该蠕虫可能无法完全根除,因为它会在消毒期间未连接到系统的受感染闪存驱动器上保持活动状态。此外,恶意软件还可能持续存在于气隙系统上,因为它们不会收到命令。

考虑到发送消毒命令的法律影响,Sekoia 决定联系受影响国家的计算机应急响应小组 (CERT) 和执法机构,向他们提供来自污水坑的数据,并要求他们决定是否应该进行消毒。

发表评论

您还未登录,请先登录。

登录