根据 Mandiant 的一份新报告 ,2023 年勒索软件活动显着增加。数据泄露网站上的出版物数量比上一年增加了 75%,Mandiant 调查数量增加了 20% 以上。

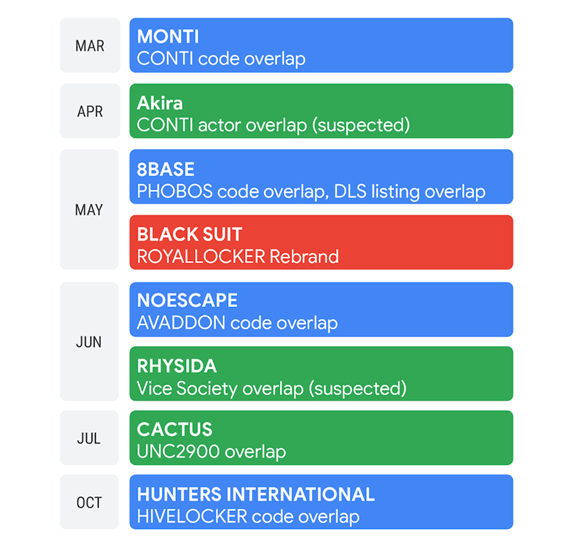

特别值得注意的是,2023 年约 33% 的新勒索软件家族实际上是先前已知程序的变种。攻击者继续使用合法的商用工具来实施攻击,其中Cobalt Strike Beacon的使用有所减少,合法远程访问工具的使用有所增加。

2023 年重用代码、重复组或重塑组品牌

在 33% 的事件中,勒索软件是在网络犯罪分子首次访问后 48 小时内部署的。超过 76% 的部署发生在工作时间之外,主要是在清晨。这凸显了组织全天候可用的重要性。

Mandiant 表示,2023 年勒索软件活动的增加部分归因于网络犯罪生态系统在经历了动荡的 2022 年之后的恢复,该生态系统因政治因素和 Conti聊天记录泄露而有所下降 。网络犯罪分子将在 2023 年卷土重来,利用新的策略、技术和程序 ( TTP ) 来加大对受害者的压力。

2023 年的勒索软件攻击影响了 110 多个国家的组织,受害者包括来自各行各业的公司。特别值得关注的是勒索软件倾向于针对医疗机构的患者。勒索者威胁要公开患者的个人数据,甚至拨打虚假紧急电话,以增加对医疗机构的压力。

2023年,数据泄露网站的帖子数量创下历史新高,第三季度超过1300个帖子。与 2022 年相比,至少发表过一篇文章的唯一网站数量增加了 15%,新数据泄露网站数量增加了 30%。 2023 年,大约 30% 的帖子出现在与各种勒索软件系列相关的新网站上,例如 ROYALLOCKER.BLACKSUIT、RHYSIDA 和 REDBIKE。

Mandiant 表示,针对勒索软件的有效防御措施之一是使用威胁防护和遏制策略,包括加强基础设施、身份和端点的安全性。

发表评论

您还未登录,请先登录。

登录